Arp spoofing

h4nna

h4nna

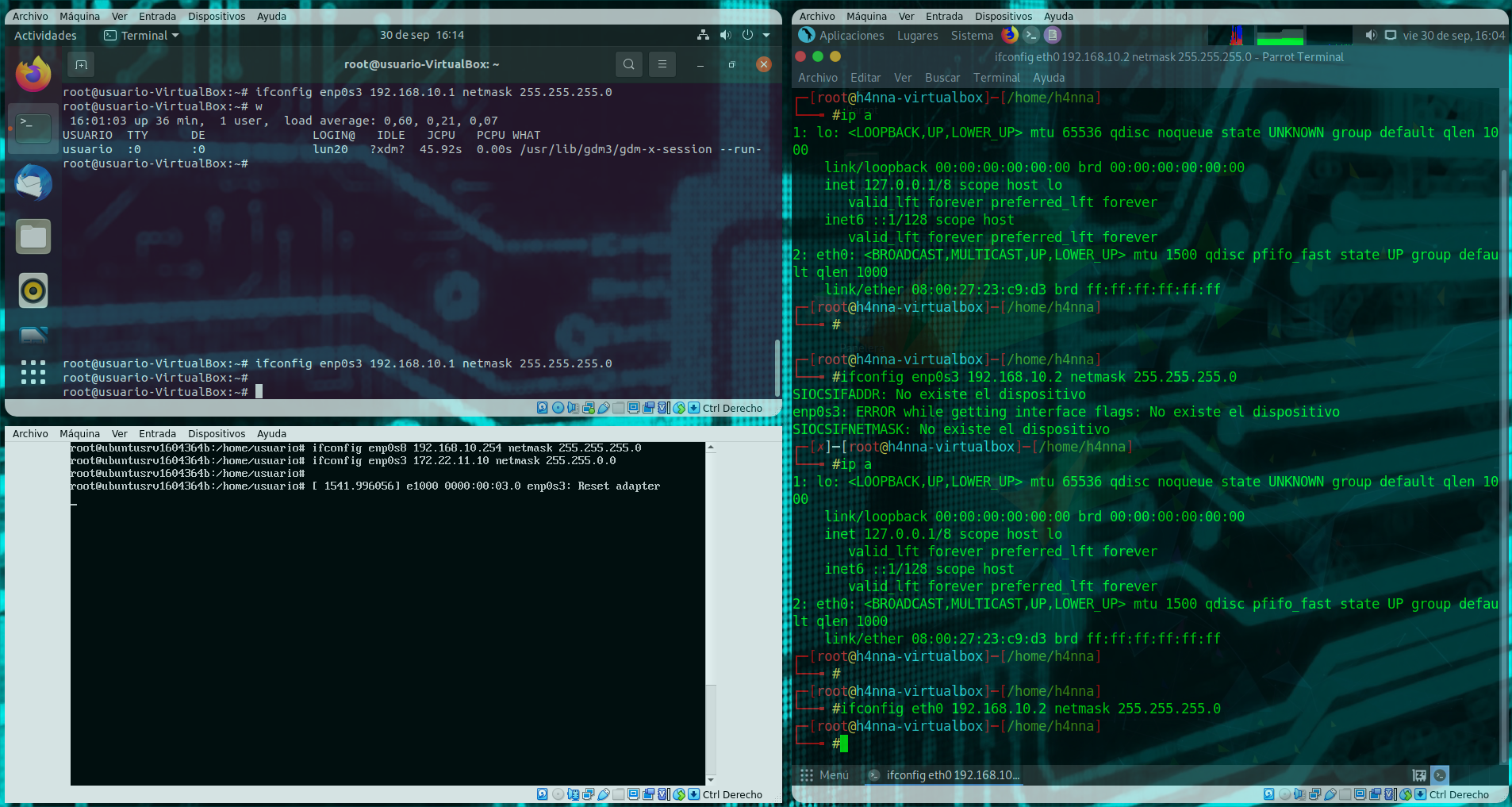

Montamos un entorno montado con tres dispositivos en la misma red -una máquina cliente ubuntu - 192.168.10.1 -la máquina atacante - 192.168.10.2 -un ubuntu server - 192.168.10.254

ifconfig eth0 192.168.10.1 netmask 255.255.255.0

ifconfig eth0 192.168.10.2 netmask 255.255.255.0

ifconfig eth0 192.168.10.254 netmask 255.255.255.0

ifconfig emp0s3 172.20.10.10 netmask 255.255.0.0

como vemos la maquina server tiene dos interfaces de red una para conectar con la red lan y otra para conectar con la red wan.

En cada máquina haremos ificonfig y apuntaremos las ip a las que corresponde cada direccion mac

192.168.10.1 - 08:00:27:F4:A5:A1

192.168.10.2 - 08:00:27:23:C9:D3

192.168.10.254 - 08:00:27:9A:D5:13

comprobamos que hacen ping entre ellas.

Desde la maquina atacante (parrot en nuestro caso) comenzamos a envenenar la tabla mac:

arpspoof -i eth0 -t [ip-victima] [ip-router]

arpspoof -i eth0 -t [ip-router] [ip-victima]

de esta manera conseguimos que cuando la maquina cliente quiera salir a internet, el trafico se redirija por la maquina atacante para luego llegar al router y viceversa el router cuando quiere llegar a la maquina cliente apuntará a la direccion mac que corresponde a la maquina atacante entonces pasara todo el tráfico por esta antes de llegar al cliente.

en principio parece que no ha cambiado nada y que todo sigue funcionando correctamente.

veremos que el ataque ha tenido éxito al hacer mirar la nueva tabla mac que se ha creado con

arp -a

lanzado desde el servidor, podremos ver como la interfaz por donde tiene que pasar el tráfico que pasa por el router, esta redirigido a la ip del atacante, lo que quiere decir que ahora será interceptado por esa maquina.

Subscribe to my newsletter

Read articles from h4nna directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by

h4nna

h4nna

#Telegram t.me/H4nnaHack #hashnode https://h4nna.hashnode.dev/ #Github https://github.com/h4nnahalt/