Microsoft Entra ID: Cross-tenant Access

Pedro Ignacio

Pedro Ignacio

Sua empresa faz parte de um grupo de outras organizações? Seus times de segurança tem problemas para gerenciar o acesso de usuários externos (terceirizados, colaboradores, parceiros)? Controlar quem pode acessar o seu tenant é essencial e tem ficado cada vez mais simples. Hoje vamos falar sobre o cross-tenant access, recurso do Entra que permite configurar as diferentes formas de conexão entre tenants e os controles que devem ser aplicados.

Por quê conectar múltiplos tenants?

A dinâmica das organizações hoje em dia é muito diferente do que era há alguns anos atrás. A velocidade de entrega esperada pelos gestores de negócio é frequentemente impulsionada pelo uso de empresas parceiras, as chamadas "consultorias". Essas consultorias trazem expertise de mercado e profissionais capacitados para as tarefas planejadas pelos gestores.

Geralmente esses profissionais não vem em unidades, mas sim em grupos. São contratados desenvolvedores, engenheiros, arquitetos, scrum masters e tech leads, todos em somente uma "leva".

Dentro dos times de IAM da sua organização, esses casos são mais do que comuns e exigem a boa aplicação dos controles de acesso. Esses controles são implementados pelas integrações entre as ferramentas de IAM e IGA e podem deixar a transição dos consultores para a sua organização muito mais simples!

Entendendo o Cross-tenant Access

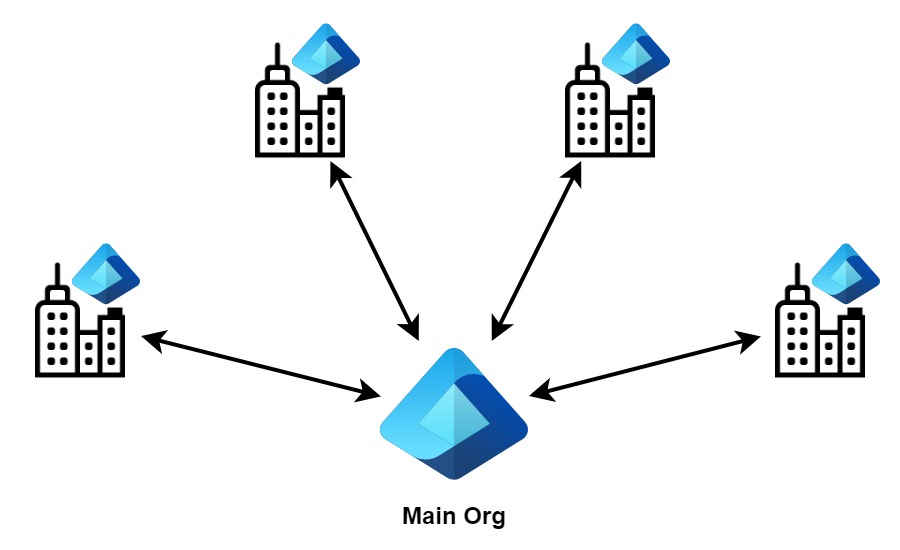

Como comentamos anteriormente, as capacidades de acesso cross-tenant existem para facilitar a integração entre diferentes tenants, sejam eles de empresas parceiras ou da mesma organização. Independente do cenário apresentado pela sua empresa, a conexão entre tenants é utilizada para disponibilizar acesso a recursos de um tenant a outro.

Um ponto que é importante endereçarmos em relação a conexão entre os tenants é a direção. A partir do seu tenant, é possível controlar o que os usuários que vem de fora (convidados singulares ou de outros tenants) podem acessar e visualizar no seu diretório, MASSSSS também podemos controlar o que os usuários do tenant da nossa empresa podem fazer em aplicações de empresas externas, conectadas ao nosso diretório. É possível controlar por exemplo se os usuários podem ou não ser convidados por tenants externos.

Hoje o Entra disponibiliza duas maneiras diferentes de colaboração entre organizações (tenants), vamos desvendar nas próximas seções as características de cada um dos métodos disponíveis.

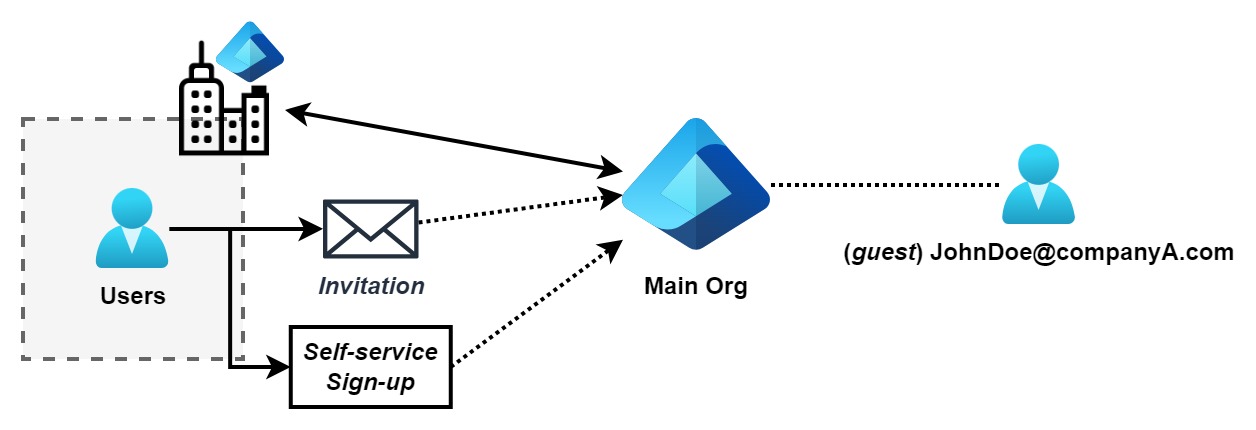

B2B Collaboration

Este é o modelo que mais estamos acostumados, um usuário (representado por uma conta), recebe um convite para se juntar à sua organização (através do e-mail de sua escolha) ou realiza um cadastro caso esteja disponível. Uma vez inscritos (independente do método), os usuários terão suas contas criadas, utilizando como base os dados fornecidos no momento de cadastro.

Ter a conta do usuário representada no seu diretório permite que sejam aplicados os controles requeridos pelo time de segurança da sua organização em cima das aplicações expostas para os usuários. Essas contas estarão sujeitas às políticas de acesso condicional configuradas no seu ambiente, bem como aos processos de IAM da sua empresa.

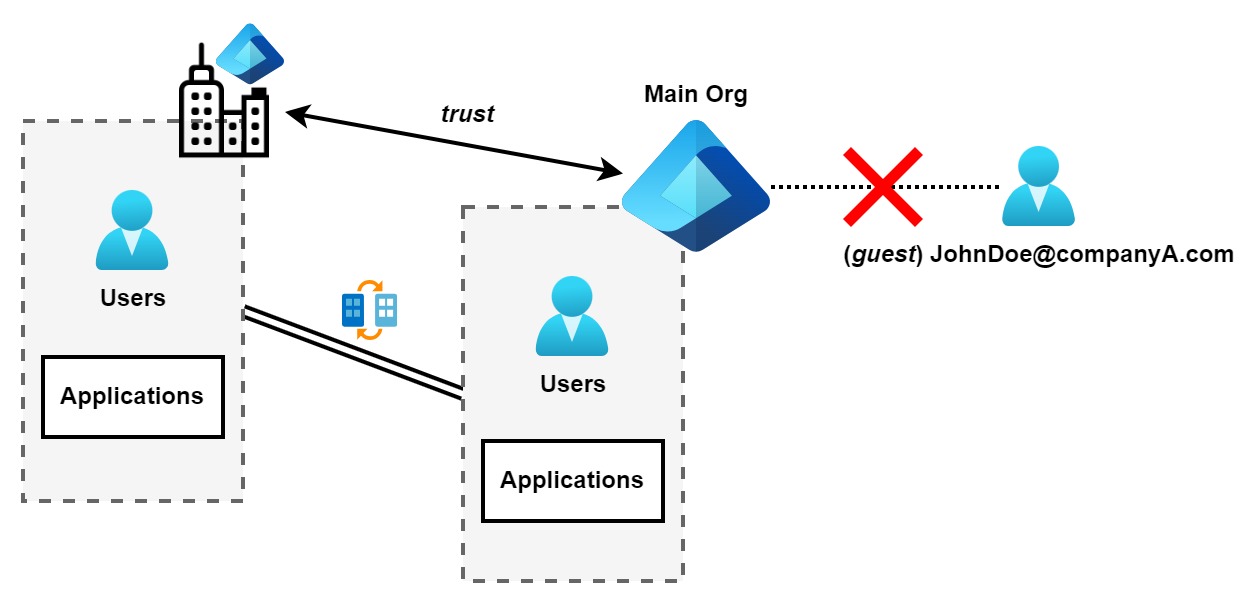

B2B Direct Connect

Com o direct connect, é configurada uma relação de confiança entre o tenant da empresa parceira e da sua empresa. O tenant que esta recebendo a solicitação de conexão não recebe os usuários em sua base, fazendo com que as suas contas não sejam visíveis dentro do diretório.

Outro ponto importante de ressaltar é a necessidade de configuração dos dois lados. Como nesse modelo os objetos das organizações serão "compartilhados" entre elas, é importante que os administradores dos dois lados tenham configurado a relação de confiança.

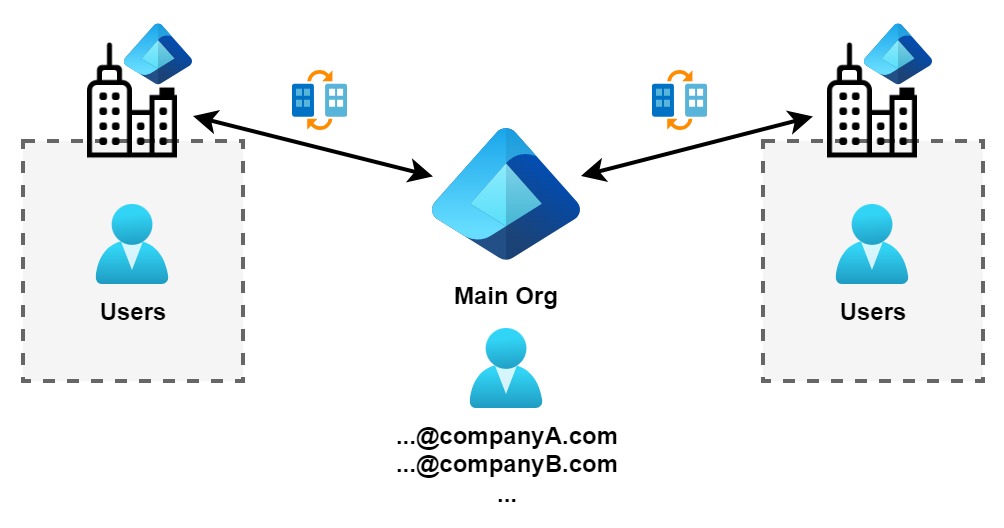

Cross-tenant Synchronization

Diferente dos dois modelos apresentados anteirormente, essa não é uma forma de integração. Com a sincronização entre tenants, podemos automatizar a criação de contas entre os diretórios de diferentes organizações.

Esse recurso é especialmente interessante para cenários onde a colaboração entre organizações é constante e frequente, muitas vezes sendo empresas do mesmo grupo que por algum motivo, tem diretórios diferentes. Uma vez configurado, a sincronização entre tenants manterá as identidades atualizadas com as últimas mudanças feitas no tenant de origem.

Configurando os acessos

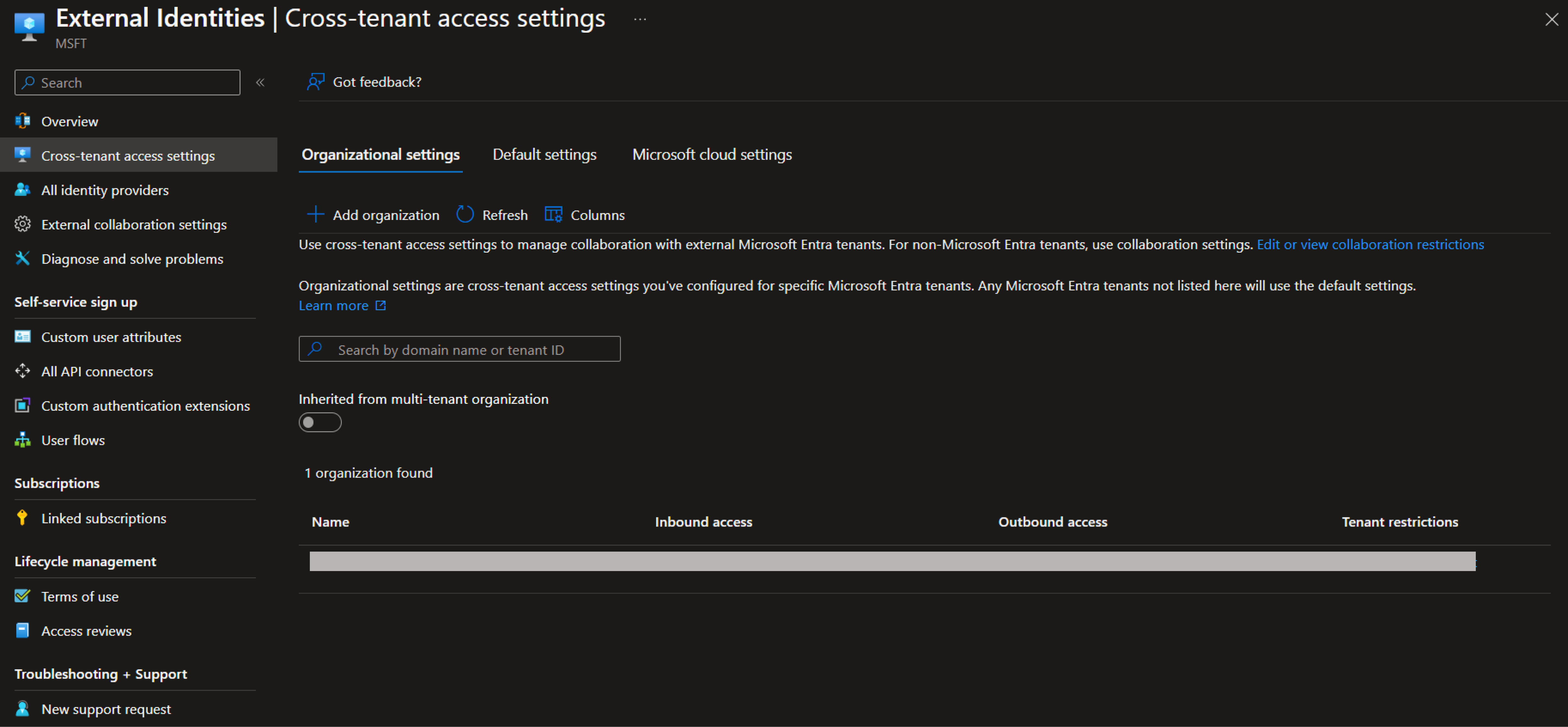

Dentro do Portal do Entra, podemos navegar até External Identities e acessar Cross-tenant Access Settings.

O portal em que caímos nos apresenta uma visualização das configurações de acesso padrão, das organizações conectadas ao nosso tenant e as opções de configuração para as instâncias "especiais" do Azure (fazendo parte desse grupo as regiões governamentais e as operadas pela 21vianet).

Organizational settings

Pensando no cenário apresentado na seção anterior sobre múltiplos tenants em uma mesma organização, neste painel podemos configurar os acessos dos diretórios que devem se conectar ao da empresa principal.

A informação obrigatória para configuração desse tenant é o Tenant ID, informação útnica de cada diretório e que permite sua identificação através da internet. Após ser configurado, a organização sofrerá o impacto das configurações existentes no Default Settings, podendo ser alteradas para configurações específicas da organização (imagine que você tenha tenants em que todo o acesso deve ser concedido mas tenha alguns onde deve-se manter restrito apenas à alguns usuários e aplicações, nesse modelo podemos determinar essas restrições e manter nosso ambiente seguro).

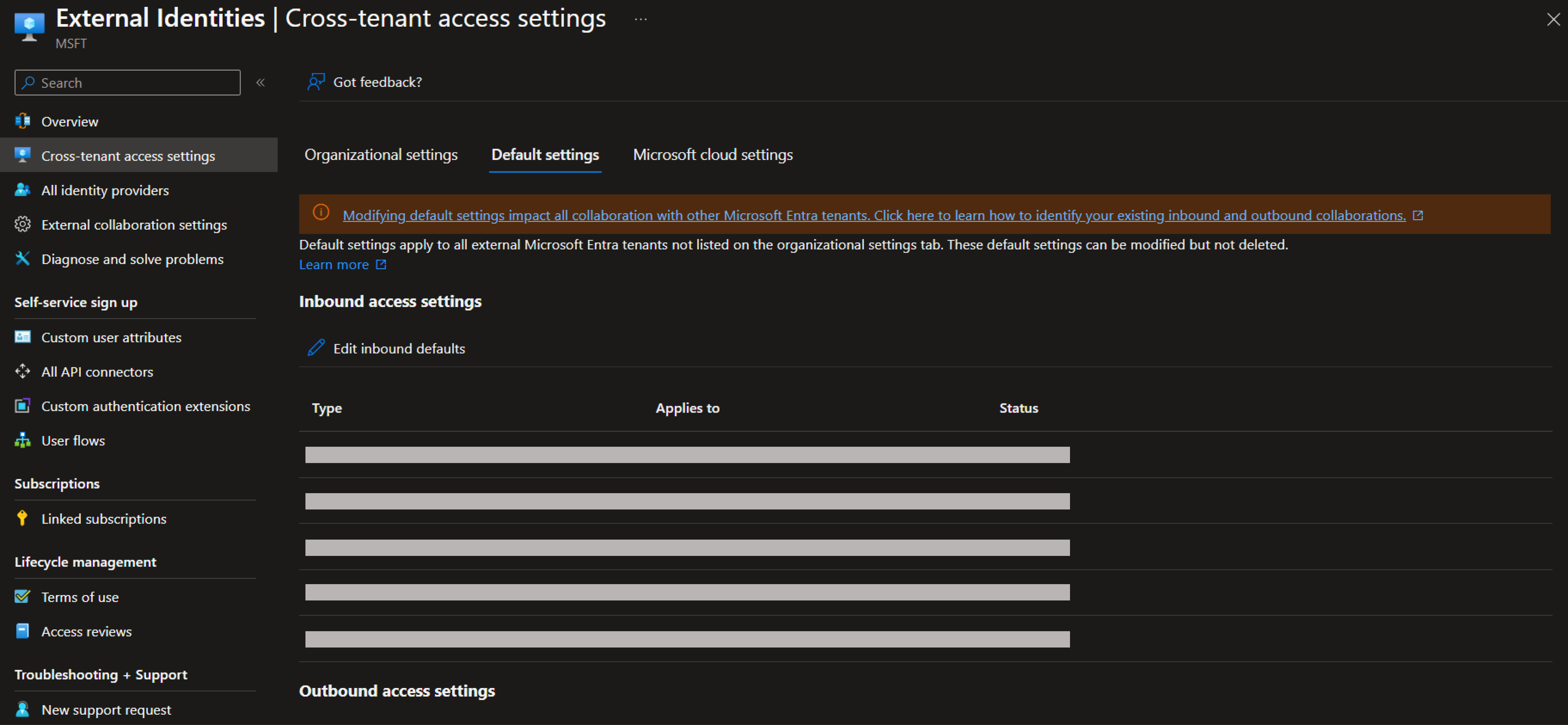

Default Settings

Com o propósito de proteger os ambientes de forma padrão, os Default Settings apresentam restrições que "fecham" seu tenant para conexões externas e colaborações com outras empresas.

Aqui podemos configurar os dois caminhos de acesso/sincronização, inbound (para os acessos que estão sendo feitos em nosso tenant) e outbound (para tudo que estiver sendo feito pelos usuários do tenant principal em tenants externos, que tenham colaboração ativa e configurada).

As configurações são combinações de objetos (usuários, grupos e aplicações) e ações (permitir ou negar).

Para as grandes organizações de hoje em dia, manter seus colaboradores com os acessos devidos representa produtividade, segurança e conforto. É importante garantir que o ambiente esteja protegido de atores mal intencionados e de possíveis vulnerabilidades causadas por erros de configuração.

Espero que tenha gostado do texto e que eu tenha conseguido te mostrar a importância das configurações entre tenants e o valor que elas podem trazer para a sua empresa.

Até logo!

Subscribe to my newsletter

Read articles from Pedro Ignacio directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by

Pedro Ignacio

Pedro Ignacio

Sou um arquiteto de cibersegurança, especialista em IAM (Identity and Access Management) e na construção de arquiteturas seguras para nuvem pública e privada.