Sự cố CrowdStrike bị lợi dụng: Cảnh báo về phishing và phát tán mã độc

Nguyễn Văn Trung

Nguyễn Văn Trung

1. Thông tin chi tiết.

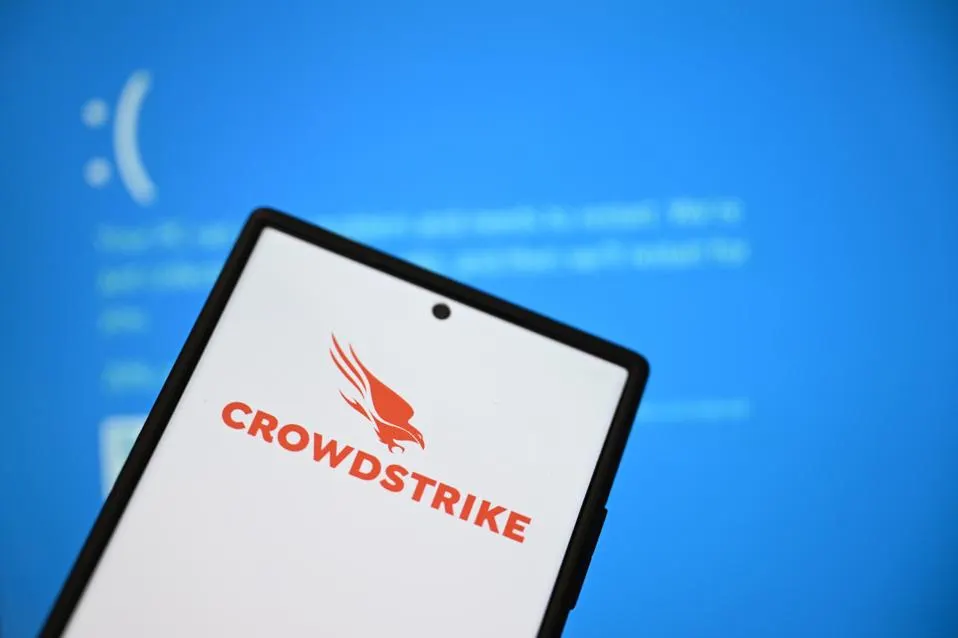

Vào thứ Sáu vừa qua ngày 19 tháng 7, công ty bảo mật CrowdStrike đã phát hành một bản cập nhật cấu hình sensor định kỳ, nhưng không may đã gây ra lỗi logic và dẫn đến lỗi màn hình xanh chết chóc (BSOD) trên các hệ thống Windows. Sự cố này đã ảnh hưởng đến nhiều tổ chức trên toàn cầu, gây ra gián đoạn nghiêm trọng trong hoạt động.

Ngay trong sáng thứ Bảy ngày 20 tháng 7, CrowdStrike đã cung cấp cảnh báo công nghệ với nhiều thông tin hơn về vấn đề và các bước giải quyết mà các tổ chức có thể thực hiện.

Tham khảo chi tiết được cung cấp dưới đây: Technical Details: Falcon Content Update for Windows Hosts

2. Các hình thức tấn công lợi dụng sự cố Crowdstrike.

Các nhóm tội phạm mạng, đặc biệt là những nhóm có động cơ tài chính, đã nhanh chóng tận dụng cơ hội này. Chúng lợi dụng tình trạng hỗn loạn và việc nhiều người và tổ chức đang gấp rút tìm kiếm thông tin và cách khắc phục.

2.1 Phát tán phần mềm độc hại

Công ty tình báo mối đe dọa ThreatMon đã phát hiện các tệp nén có tên 'crowdstrike-hotfix' đang phân phối các payload HijackLoader cho khách hàng ở Mỹ Latinh. Dịch vụ phân tích phần mềm độc hại Any.Run xác nhận HijackLoader đang phân phối Remcos, một RAT (Remote Access Trojan) cho phép kẻ tấn công kiểm soát các thiết bị bị nhiễm. Trong một trường hợp, phần mềm độc hại được phân phối từ một trang web giả mạo là của một ngân hàng.

2.2 Tấn công có chủ đích:

FalconFeeds báo cáo rằng các hacker người Palestine đã lợi dụng sự cố CrowdStrike để lừa các tổ chức Israel cài đặt phần mềm xóa dữ liệu (wiper malware) trên hệ thống của họ.

2.3 Giả mạo tên miền để lừa đảo:

Rất nhiều tên miền liên quan đến CrowdStrike đã được đăng ký kể từ thứ Sáu ngày 19 tháng 7, nhiều trong số đó có thể được sử dụng cho mục đích xấu. Một số trang web cung cấp "bản vá" yêu cầu người dùng phải trả tiền bằng tiền điện tử.

Ngoài ra McAfee báo cáo về nhiều hình thức lừa đảo khác nhau, bao gồm:

Tấn công lừa đảo liên quan đến việc đặt lại lịch chuyến bay

Tội phạm mạng giả mạo ngân hàng để đánh cắp thông tin đăng nhập

Các nhà bán lẻ yêu cầu phương thức thanh toán thay thế

3. Cảnh báo từ cơ quan chính phủ

NCSC của Vương quốc Anh cảnh báo về "sự gia tăng của các cuộc tấn công lừa đảo liên quan đến sự cố này". CISA của Hoa Kỳ cũng đề cập đến việc phát hiện các hoạt động lừa đảo và độc hại khác.

4. Ảnh hưởng của sự cố

Sự cố đã gây ra gián đoạn lớn trong nhiều ngành, bao gồm hàng không, tài chính, y tế và giáo dục.

Hơn 1.500 chuyến bay bị hủy và hàng nghìn chuyến bay bị trì hoãn trong ba ngày liên tiếp.

Microsoft cho biết 8,5 triệu thiết bị Windows trên toàn thế giới bị ảnh hưởng, chiếm chưa đến 1% số máy tính chạy hệ điều hành của họ.

5. Khuyến nghị:

Phía FPT Threat Intelligence khuyến nghị:

Các tổ chức và cá nhân duy trì cảnh giác và chỉ làm theo hướng dẫn từ các nguồn của CrowdStrike Tại đây

Trong thời gian gặp sự cố, nhắc nhở nhân viên cẩn trọng và tránh nhấp vào các email lừa đảo hoặc liên kết đáng ngờ.

6. IOCs

- C2 Server:

213.5[.]130[.]58:433 SHA256 Hash:

c44506fe6e1ede5a104008755abf5b6ace51f1a84ad656a2dccc7f2c39c0eca2 02f37a8e3d1790ac90c04bc50de73cd1a93e27caf833a1e1211b9cc6294ecee5 2bdf023c439010ce0a786ec75d943a80a8f01363712bbf69afc29d3e2b5306ed 4f450abaa4daf72d974a830b16f91deed77ba62412804dca41a6d42a7d8b6fd0 52019f47f96ca868fa4e747c3b99cba1b7aa57317bf8ebf9fcbf09aa576fe006 5ae3838d77c2102766538f783d0a4b4205e7d2cdba4e0ad2ab332dc8ab32fea9 6010e2147a0f51a7bfa2f942a5a9eaad9a294f463f717963b486ed3f53d305c2 835f1141ece59c36b18e76927572d229136aeb12eff44cb4ba98d7808257c299 931308cfe733376e19d6cd2401e27f8b2945cec0b9c696aebe7029ea76d45bf6 b1fcb0339b9ef4860bb1ed1e5ba0e148321be64696af64f3b1643d1311028cb3 b6f321a48812dc922b26953020c9a60949ec429a921033cfaf1e9f7d088ee628 be074196291ccf74b3c4c8bd292f92da99ec37a25dc8af651bd0ba3f0d020349 d6d5ff8e9dc6d2b195a6715280c2f1ba471048a7ce68d256040672b801fda0ea 48a3398bbbf24ecd64c27cb2a31e69a6b60e9a69f33fe191bcf5fddbabd9e184Domain:

crowdstrike.phpartners[.]org crowdstrike0day[.]com crowdstrikebluescreen[.]com crowdstrike-bsod[.]com crowdstrikeupdate[.]com crowdstrikebsod[.]com www.crowdstrike0day[.]com www.fix-crowdstrike-bsod[.]com crowdstrikeoutage[.]info www.microsoftcrowdstrike[.]com crowdstrikeodayl[.]com crowdstrike[.]buzz www.crowdstriketoken[.]com www.crowdstrikefix[.]com fix-crowdstrike-apocalypse[.]com microsoftcrowdstrike[.]com crowdstrikedoomsday[.]com crowdstrikedown[.]com whatiscrowdstrike[.]com crowdstrike-helpdesk[.]com crowdstrikefix[.]com fix-crowdstrike-bsod[.]com crowdstrikedown[.]site crowdstuck[.]org crowdfalcon-immed-update[.]com crowdstriketoken[.]com crowdstrikeclaim[.]com crowdstrikeblueteam[.]com crowdstrikefix[.]zip crowdstrike-hotfix[.]zip crowdstrikereport[.]com

7. Tham khảo:

- CrowdStrike Incident Leveraged for Malware Delivery, Phishing, Scams https://www.securityweek.com/crowdstrike-incident-leveraged-for-malware-delivery-phishing-scams/

- Technical Details: Falcon Content Update for Windows Hosts https://www.crowdstrike.com/blog/falcon-update-for-windows-hosts-technical-details/

- Cybercriminals exploit CrowdStrike chaos to spread Crowdstrike-hotfix.zip malware https://www.neowin.net/news/cybercriminals-exploit-crowdstrike-chaos-to-spread-crowdstrike-hotfixzip-malware/

- Likely eCrime Actor Uses Filenames Capitalizing on July 19, 2024, Falcon Sensor Content Issues in Operation Targeting LATAM-Based CrowdStrike Customers https://www.crowdstrike.com/blog/likely-ecrime-actor-capitalizing-on-falcon-sensor-issues/

Subscribe to my newsletter

Read articles from Nguyễn Văn Trung directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by