Specula - Framework nguy hiểm sử dụng Microsoft Outlook để thực thi mã từ xa trên Windows

Nguyễn Văn Trung

Nguyễn Văn Trung

Specula là một framework post-exploitation mới được phát triển bởi công ty bảo mật TrustedSec. Gần đây nó đã được chứng minh là có khả năng biến Microsoft Outlook thành một "C2 beacon" (Command and Control beacon) để thực thi mã từ xa.

1. Thông tin chi tiết

Công ty an ninh mạng TrustedSec đã phát triển một framework khai thác hậu xâm nhập mới có tên "Specula", cho phép biến Microsoft Outlook thành một C2 beacon để thực thi mã từ xa. Kỹ thuật này khai thác lỗ hổng CVE-2017-11774 đã được vá từ năm 2017, bằng cách tạo một trang chủ Outlook tùy chỉnh thông qua các giá trị Registry của Windows.

Mặc dù lỗ hổng CVE-2017-11774 đã được vá từ năm 2017 nhưng giải pháp vá không hoàn chỉnh. Microsoft đã vá lỗ hổng và loại bỏ giao diện người dùng để hiển thị trang chủ Outlook. Tuy nhiên, cơ chế cơ bản cho phép tạo trang chủ tùy chỉnh vẫn còn tồn tại. Cho dù giao diện người dùng đã bị loại bỏ, kẻ tấn công vẫn có thể tạo trang chủ độc hại bằng cách thay đổi giá trị Registry. Điều này cho thấy lỗ hổng không chỉ nằm ở giao diện người dùng mà còn ở cấu trúc sâu hơn của Outlook. Specula không phụ thuộc hoàn toàn vào lỗ hổng này. Nó tận dụng cách Outlook xử lý trang chủ tùy chỉnh, một tính năng vẫn còn tồn tại.

2. Kịch bản tấn công.

Bước đầu kẻ tấn công tạo một máy chủ web Python tương tác sau đó chuẩn bị các tệp HTML và VBScript độc hại để phục vụ trên máy chủ.

Tiếp theo bước xâm nhập: Kẻ tấn công tạo một tài liệu đặc biệt khai thác lỗ hổng CVE-2017-11774. Họ gửi tài liệu này cho mục tiêu thông qua email hoặc phương thức chia sẻ tệp khác. Thuyết phục người dùng mở và tương tác với tài liệu.

Giai đoạn khai thác lỗ hổng: Khi người dùng mở tài liệu, lỗ hổng CVE-2017-11774 bị khai thác. Điều này cho phép kẻ tấn công có quyền truy cập ban đầu vào hệ thống.

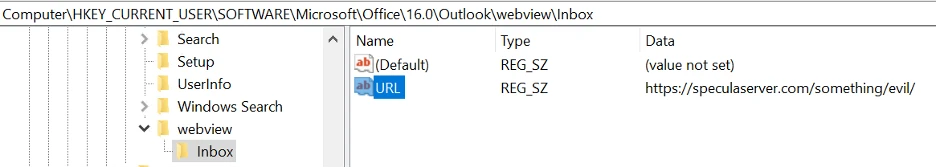

Giải đoạn cài đặt Specula: Kẻ tấn công sử dụng quyền truy cập để thay đổi Registry của Windows. Họ đặt một URL đích trong mục nhập Registry WebView của Outlook: "HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Outlook\WebView\ "URL này trỏ đến trang web độc hại do kẻ tấn công kiểm soát.

Outlook Specula registry value (TrustedSec)

Giai đoạn kích hoạt beacon: Khi người dùng mở Outlook, ứng dụng tải trang chủ tùy chỉnh từ URL độc hại. Trang HTML độc hại được hiển thị thay vì giao diện Outlook thông thường.

Giai đoạn thực thi mã từ xa: Trang HTML độc hại chứa hoặc tải xuống các tệp VBScript. Các script này được thực thi trong ngữ cảnh đặc quyền của Outlook. Kẻ tấn công có thể chạy các lệnh tùy ý trên hệ thống bị xâm nhập.

Giai đoạn duy trì quyền truy cập: Mỗi khi Outlook được mở, beacon sẽ kích hoạt. Kẻ tấn công có thể cập nhật trang web độc hại để gửi lệnh mới. Với quyền truy cập duy trì, kẻ tấn công có thể thực hiện các hoạt động khác như đánh cắp dữ liệu, cài đặt thêm malware, hoặc sử dụng hệ thống bị xâm nhập làm bàn đạp cho các cuộc tấn công khác.

Đặc biệt vì các lệnh được thực thi thông qua Outlook, một quy trình đáng tin cậy, nên khó bị phát hiện bởi phần mềm bảo mật. Kẻ tấn công có thể điều chỉnh tần suất và nội dung của các lệnh để tránh gây nghi ngờ.

3. Khuyến nghị

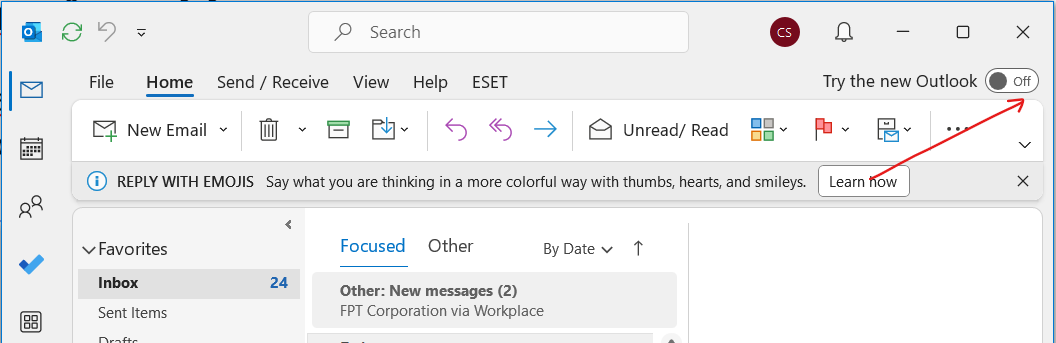

Sử dụng phiên bản mới "New Outlook" bằng cách bật tính năng "Try the new Outlook"

Giám sát Registry chuyên dụng để phát hiện mọi thay đổi trong khóa HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Outlook\WebView nếu giá trị URL được thêm vào và sử dụng Group Policy để hạn chế quyền chỉnh sửa Registry của người dùng thông thường.

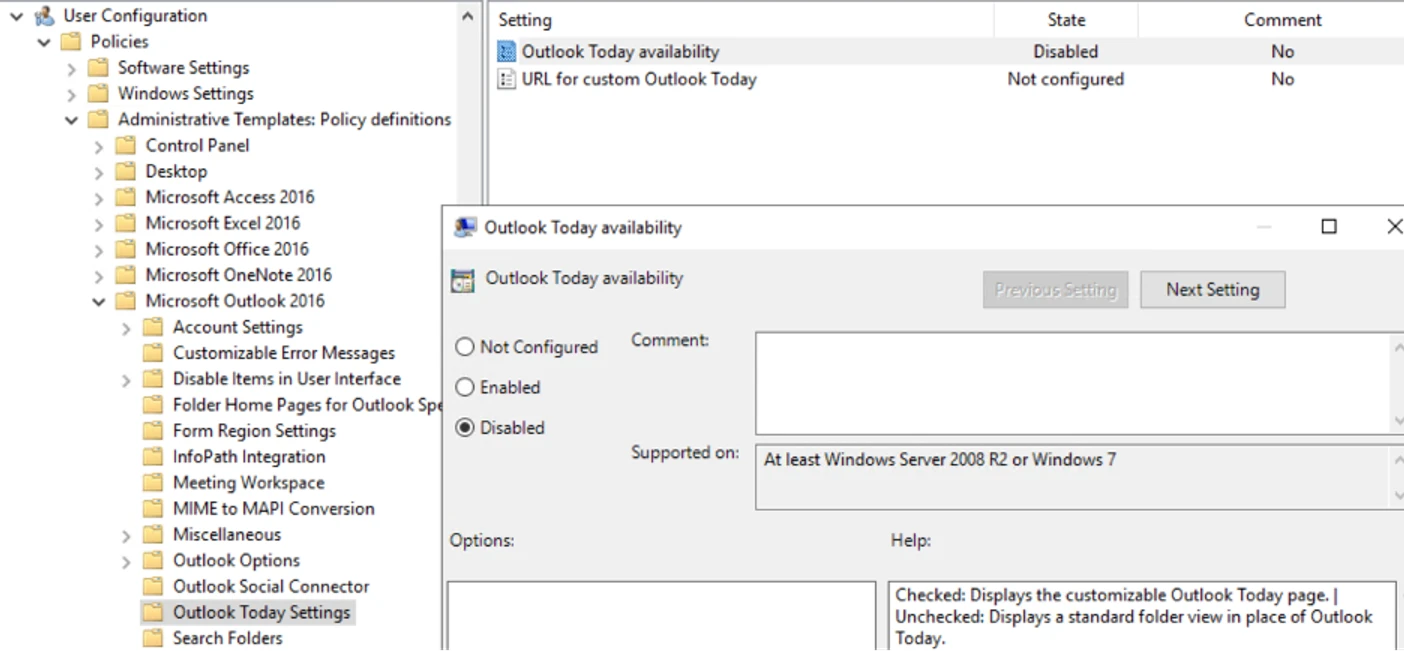

Tắt tính năng Outlook Today availability trong Group Policy

:

Sử dụng giải pháp EDR (Endpoint Detection and Response) để theo dõi hành vi bất thường của Outlook.exe. Thiết lập cảnh báo cho các hoạt động không điển hình như Outlook tải xuống và thực thi scripts.

Tăng cường đào tạo nhận thức an ninh về nhận biết các cuộc tấn công qua email và tệp đính kèm.

4. Tham khảo

New Specula tool uses Outlook for remote code execution in Windows: https://www.bleepingcomputer.com/news/security/new-specula-tool-uses-outlook-for-remote-code-execution-in-windows/

Specula - Turning Outlook Into a C2 With One Registry Change:

https://trustedsec.com/blog/specula-turning-outlook-into-a-c2-with-one-registry-change

Subscribe to my newsletter

Read articles from Nguyễn Văn Trung directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by