Metasploit sur Kali Linux

FIKARA BILAL

FIKARA BILAL

Metasploit est un environnement de test d'intrusion sur Kali Linux. Il est utilisé pour tester et exploiter la vulnérabilité des systèmes en utilisant divers exploits et payloads.

Un exploit est un module de codes qui abuse des vulnérabilités d'un système pour exécuter des actions malveillantes ou compromettre un système.

Un payload est un programme injecté dans la cible après exploitation de la vulnérabilité. Il exécute une action spécifique sur le système compromis après que l'exploit ait réussi. Il peut exécuter diveres actions comme l'ouverture d'une session, l'installation de logiciel malveillant et bien d'autres.

Installation et Configuration de Metasploit

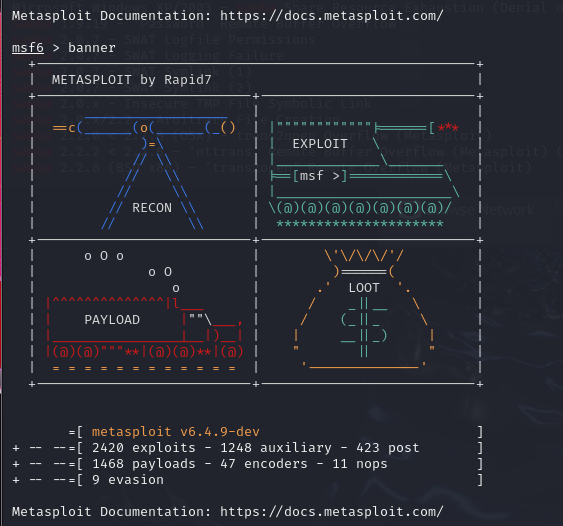

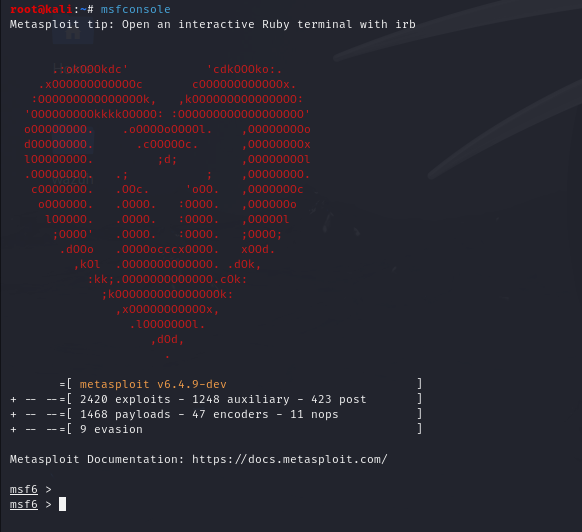

Metasploit est préinstallé sur Kali Linux. Tapez la commande suivante sur votre machine Kali pour accéder à la console Metasploit

msfconsole

Cette commande lance la console Metasploit qui affiche l'invite de commande metasploit indiquant que vous êtes à l'intérieur du framework.

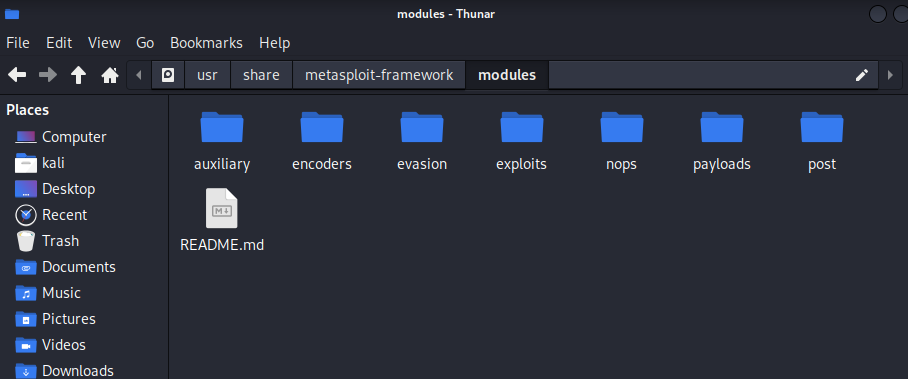

La racine de Metasploit se trouve dans le répertoire /usr/share/metasploit-framework/ accessible depuis le système de fichiers.

L'architecture de la console Metasploit est directement liée au répertoire /usr/share/metasploit-framework/modules/. Par défaut, en lancant la console (msfconsole), Metasploit se réfère directement au dossier modules, à l'intérieur duquel il y a tous les modules, tels que les exploits, les payloads, les auxiliaires et bien d'autres.

le dossier

auxiliarycontient des modules auxiliaires pouvant fournir des informations supplémentaires lors d'une phase de renseignement ou d'une attaque. Il peut être utilisé pour extraire des informations sur les systèmes cibles, comme les versions, les configurations réseau, ou les infos de sécurité. Il contient des sous-dossiers,chacun avec un module pour différentes tâches:adminpour des cas d'administration,dospour des cas d'attaque Dos,scannerpour des scans de réseaux pour trouver des version, ports et bien d'autres.le dossier

encodercontient des modules pour encoder les payloads afin que ceux-ci ne soient pas détectés par les antivirus ou tout autre système de sécurité.le dossier

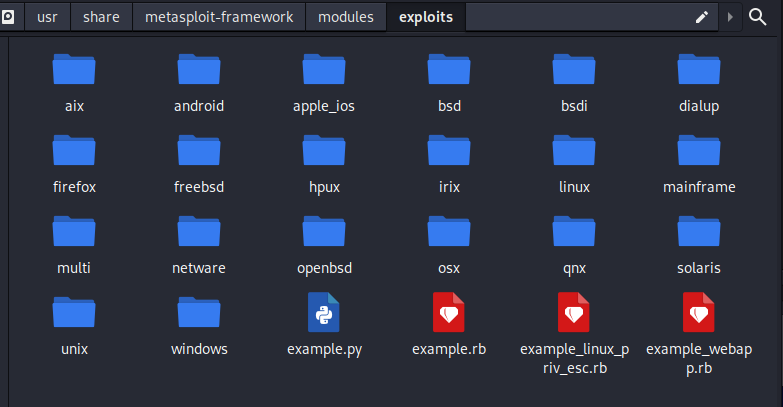

exploitcontient les modules d'exploitation de vulnérabilités pour obtenir un accès ou exécuter des commandes non autorisées.

À l'intérieur du dossier exploits, se trouvent tous les exploits correspondants aux vulnérabilités potentielles sur plusieurs sytèmes d'exploitation comme Android, iOS, Linux etc.

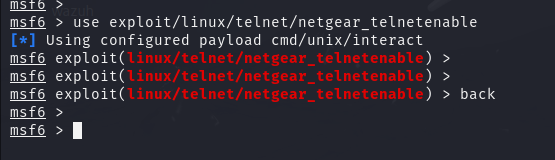

Il est possible d'accéder à ces différents modules. Vous pouvez sélectionner et utiliser un exploit avec la commande suivante:

use exploits/linux/telnet/netgear_telnetenable

Vous pouvez remplacer ce module par celui que vous souhaitez en modifiant le chemin après use.

Pour sortir d'un module et revenir à la console principale de msfconsole, utilisez la commande suivante :

back

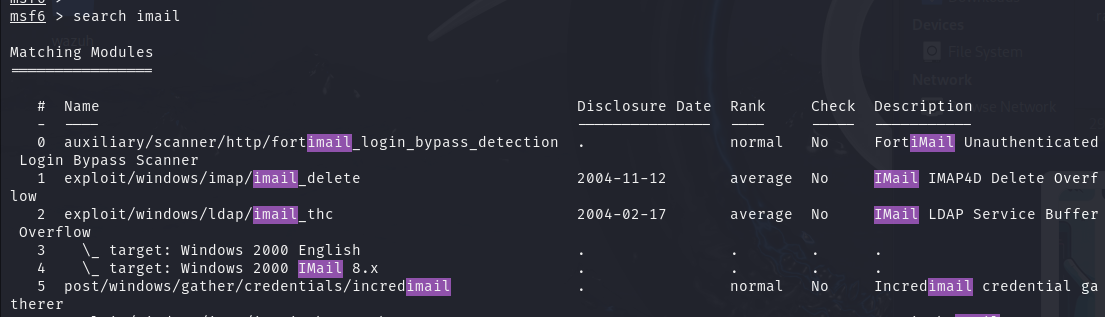

Il est possible de rechercher directement un exploit ou un payload, ou un terme dans le chemin d'un exploit ou d'un payload, depuis msfconsole avec la commande suivante:

search <EXPLOIT/PAYLOAD>

Cela permet de trouver les répertoires où se trouve l'exploit ou le terme recherché

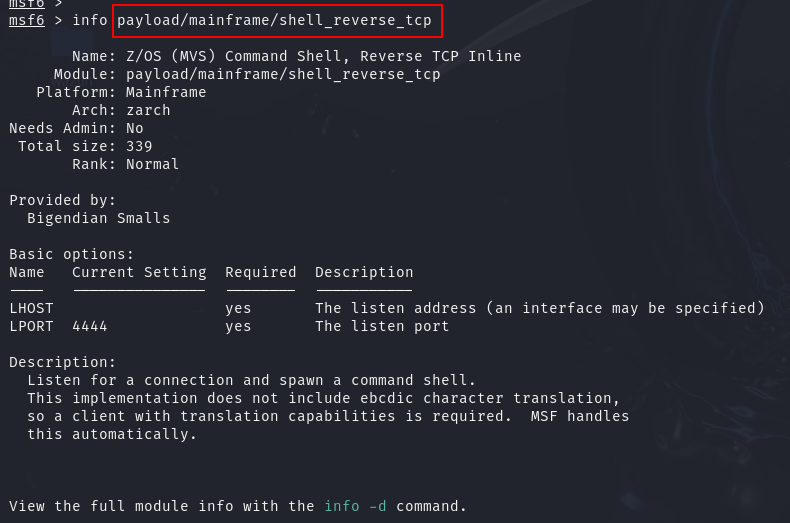

La commande info <PATH_EXPLOIT> affiche des informations détaillées sur un exploit ou un payload spécifique, telles que le nom, la description, l'auteur et surtout les options de configuration. Cette commande permet de comprendre les paramètres d'un exploit ou d'un payload avant de l'utiliser.

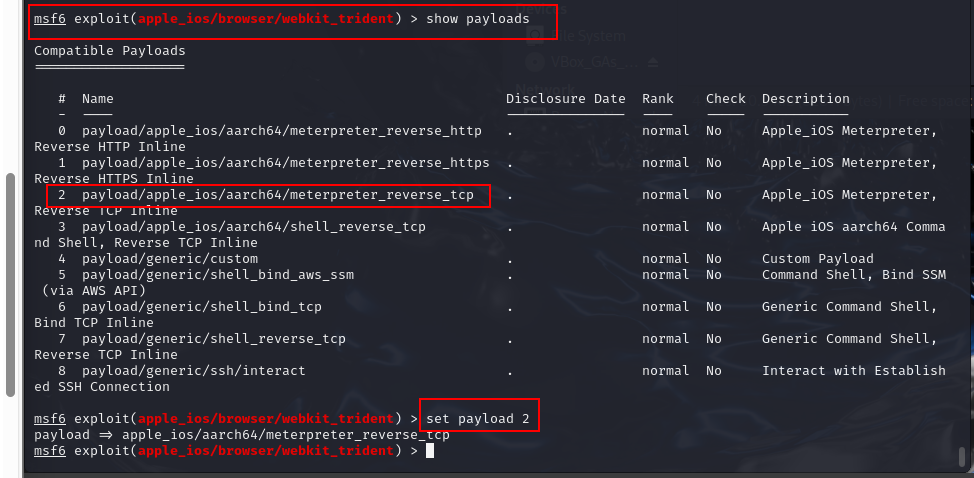

Vous pouvez accéder à la liste des payloads depuis msfconsole, avec la commande

show payloads

Après avoir sélectionné un exploit, vous pouvez utiliser show payloads pour afficher une liste de tous les payloads compatibles avec cet exploit. Si vous n’avez pas sélectionner un exploit avant, il affichera juste la liste de tous les payloads.

Exploitation des Vulnérabilités avec Metasploit

Une fois à l'intérieur de la configuration d’un exploit avec la commande use, il est possible de lister toutes les options avec la commande suivante:

show options

Elle affiche les options configurables de l'exploit avec leur description. Elle peut inclure l'adresse IP de la machine cible, les ports, et d'autres configurations spécifiques à l'exploit. Vous pouvez aussi exécuter la commande show infos ou infos une fois à l'intérieur de la configuration d’un exploit pour des informations détaillées sur l’exploit.

Pour la suite, il est préférable d'avoir une machine à votre disposition sur laquelle vous souhaitez accéder. Notez qu'il est interdit d'effectuer ces opérations sur des machines qui ne vous appartiennent pas afin d'éviter tout problème juridique.

Pour définir une option, il faut entrer set suivi du nom de l'option qui peut varier en fonction de l'exploit. Remplacer l'IP par celle de la machine à attaquer.

set RHOST 192.168.2.20

Pour annuler un paramètre spécifique après l'avoir configuré avec la commande set, vous pouvez utiliser la commande suivante:

unset RHOST

Vous pouvez lister les payloads compatibles avec l’exploit choisi, avec la commande show payload et ensuite choisir un payload en utilisant la commande:

set payload PATH/TO/PAYLOAD

Vous pouvez aussi entrez set payload [PAYLAOD PAYLOAD_NUMBER] en entrant le numéro du payload après la commande set pour le choisir directement.

Une fois toutes les options configurées, vous lancez lancez l'exploit avec la commande suivante:

exploit

Le payload s'exécute par la suite si l'exploit est réussi.

En configurant correctement les exploits et les payloads, et en utilisant les commandes appropriées, vous pouvez tester la sécurité de vos systèmes de manière efficace. Il est important de rappeler que l'utilisation de Metasploit doit toujours se faire dans un cadre légal.

Un article disponible ici, montre un pentest de Metasploit avec une machine Kali Linux sur une machine vulnérable Metaspoitable

Subscribe to my newsletter

Read articles from FIKARA BILAL directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by

FIKARA BILAL

FIKARA BILAL

As a newcomer to the cybersecurity industry, I'm on an exciting journey of continuous learning and exploration. Join me as I navigate, sharing insights and lessons learned along the way