Hack the Box - Máquina Fawn - Solución

Tiziano Mass

Tiziano Mass

Bienvenidos a una nueva resolución de una máquina vulnerable en la plataforma de Hack the Box.

Fawn es una máquina de dificultad muy fácil ubicada en el Tier 0 del Starting Point de Hack the Box.

Como siempre, nuestro objetivo es apoderarnos del archivo ‘flag.txt’, el cual contiene una secuencia de caracteres hexadecimales el cual debemos colocar en HTB para dar por completada la misión.

Para más información sobre la plataforma en cuestión, acceda al write-up inicial.

MÁQUINA FAWN — SOLUCIÓN

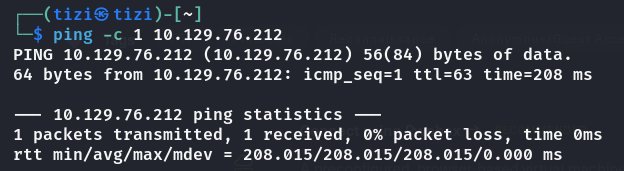

El primer paso como siempre es prender la máquina víctima y observar la dirección IP, la cual en este caso, será 10.129.76.212.

Vamos a contemplar un ping para corroborar que tenemos conexión con el equipo a vulnerar.

Confirmamos pues que la conexión con la máquina no presenta inconvenientes y funciona adecuadamente.

Comenzaremos a responder las preguntas que nos indica la plataforma:

Task 1:

What does the 3-letter acronym FTP stand for?

File Transfer Protocol (Protocolo de Transferencia de Archivos)

Este protocolo es uno de los más importantes en el ámbito de la informática. Permite la transferencia de archivos entre un host y otro mediante una red TCP como Internet.

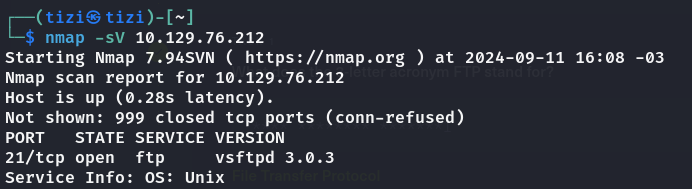

Procederemos a realizar un escaneo básico para confirmar si esta máquina tiene activo el servicio.

Confirmamos tras el escaneo a través de nmap que el servicio FTP está corriendo a través del puerto 21.

Task 2:

Which port does the FTP service listen on usually?

21

Task 3:

What acronym is used for the secure version of FTP?

SFTP

SFTP (Secure File Transfer Protocol — Protocolo de Transferencia de Archivos de manera Segura) es la versión segura para el protocolo FTP, ofreciendo encriptación y autenticación para la transferencia de archivos.

Task 4:

What is the command we can use to send an ICMP echo request to test our connection to the target?

ping

Como hemos realizado previamente, el comando ping nos permite verificar si tenemos una conexión con el objetivo en cuestión.

Task 5:

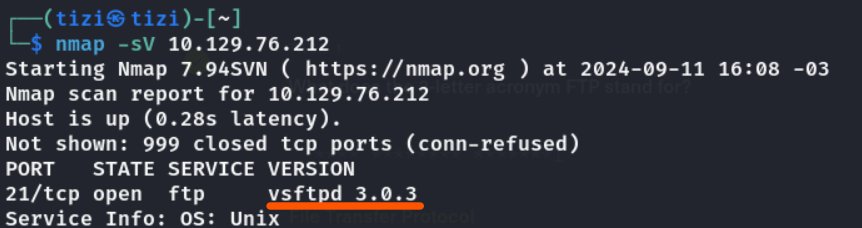

From your scans, what version is FTP running on the target?

vsftpd 3.0.3

Es importante utilizar el parámetro -sV para poder visualizar la versión servicio asociado. Caso contrario, no aparecerá por la pantalla.

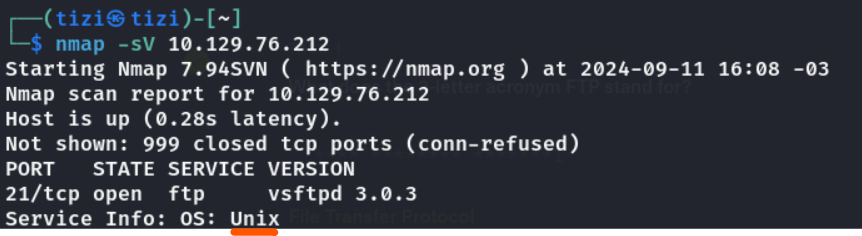

Task 6:

From your scans, what OS type is running on the target?

Unix

Task 7:

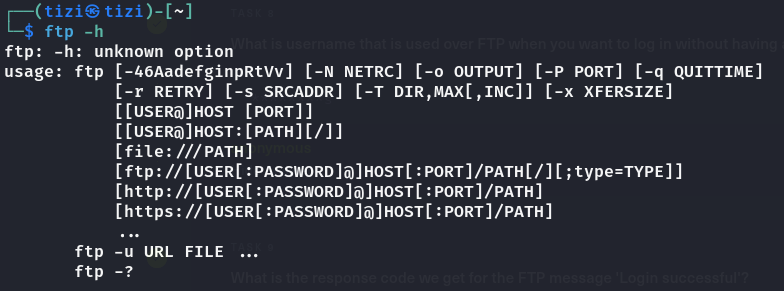

What is the command we need to run in order to display the ‘ftp’ client help menu?

ftp -h

Este comando, junto con este parámetro, nos muestra el menú de ayuda del servicio FTP.

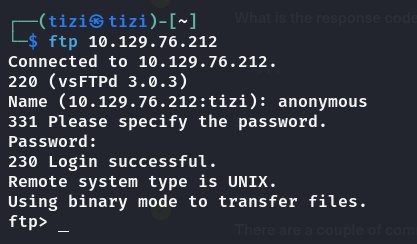

Vamos a ingresar al FTP de esta dirección IP a ver qué podemos encontrar.

Task 8:

What is username that is used over FTP when you want to log in without having an account?

anonymous

Colocando este nombre de usuario y sin contraseña, accederemos.

Task 9:

What is the response code we get for the FTP message ‘Login successful’?

230

Task 10:

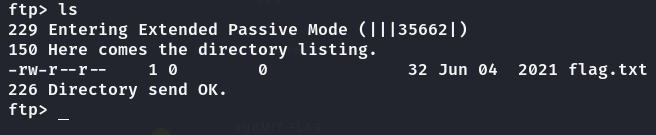

There are a couple of commands we can use to list the files and directories available on the FTP server. One is dir. What is the other that is a common way to list files on a Linux system.

ls

ls es un comando básico en Linux que nos permite listar los elementos y archivos dentro de un directorio. Procederemos a hacerlo en nuestra sesión FTP.

A un costado, hemos encontrado el archivo que buscábamos, es decir, flag.txt. Posteriormente, procederemos a descargarlo hacia nuestro equipo.

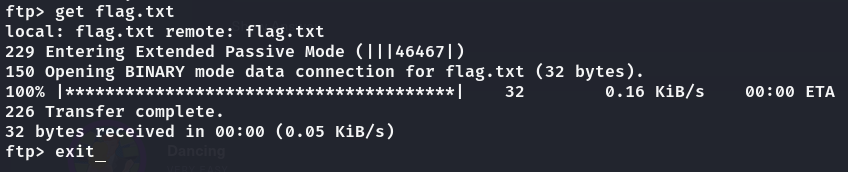

Task 11:

What is the command used to download the file we found on the FTP server?

get

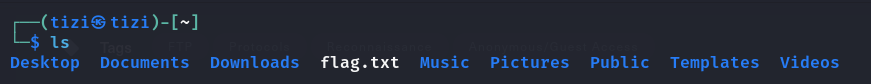

Una vez descargado el archivo de texto, cerramos la sesión con exit y realizamos un ls en nuestra máquina para verificar que se haya descargado correctamente.

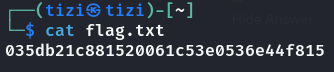

Hacemos un cat flag.txt para visualizar el contenido.

Colocamos esa secuencia de caracteres dentro de la plataforma de Hack The Box para dar por finalizada y completada la máquina vulnerable.

Oficialmente, la máquina fue completada con éxito.

RESOLUCIÓN EN VIDEO:

Subscribe to my newsletter

Read articles from Tiziano Mass directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by

Tiziano Mass

Tiziano Mass

Entusiasta y estudiante de Ciberseguridad. 19 años. Contenido en español