Compromised Machine Analysis - Cyberexam Lab Writeup

arzu

arzu

Lab bağlantı adresi: https://learn.cyberexam.io/challenges/blue-team/incident-response/compromised-machine-analysis

Görev Tanımı

Marry Windows bir bilgisayar kullanıyor. Bir süre sonra lisansı sona eriyor ve internetten ücretsiz güncelleyebileceği lisans bulup onu yüklüyor. Sonra banka hesabının ele geçirildiğini farkediyor. Mevcut durumda makine izole hale getirilmiş. Bundan sonra,

Marry için bir analiz yapılması gerekiyor. İzleri takip edip nasıl hacklendiğinin tespit edilmesi gerekiyor.

sudo xfreerdp /v:HEDEF_IP /u:Administrator /p:'(S7PTD-Pk!?m92buyO4D-*EJyuhAbdlV' /dynamic-resolution /cert:ignore +clipboard /fkomutu ile Marry’nin bilgisayarına uzaktan bağlantı kurulabilmektedir.

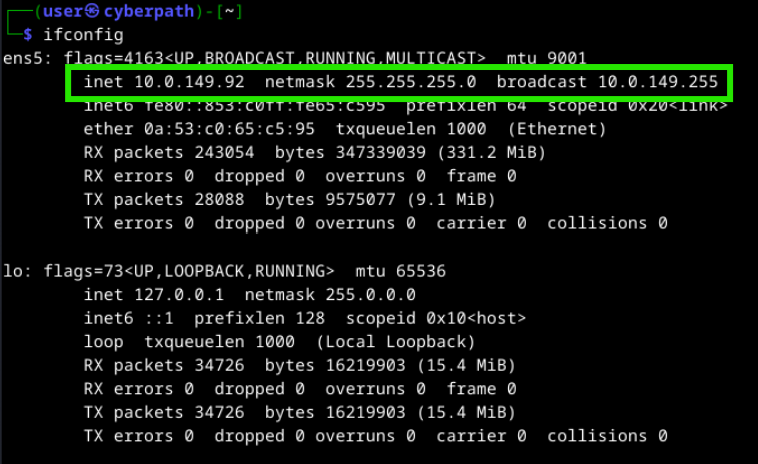

Eğer hedef IP adresi verilmediyse ifconfig veya ip a komutu ile yerel IP adres bloğu tespit edilir.

Tespit edilen IP bloğu 10.0.149.0/24, gateway ve host IP adresi çıkarılarak nmap taraması ile hedef IP bulunabilmektedir.

nmap -sn 10.0.149.0/24 --exclude 10.0.149.1, 10.0.149.92

Laboratuvar Çözümü

Not: Lab içerisinde sorular sırayla çözülmemiştir.

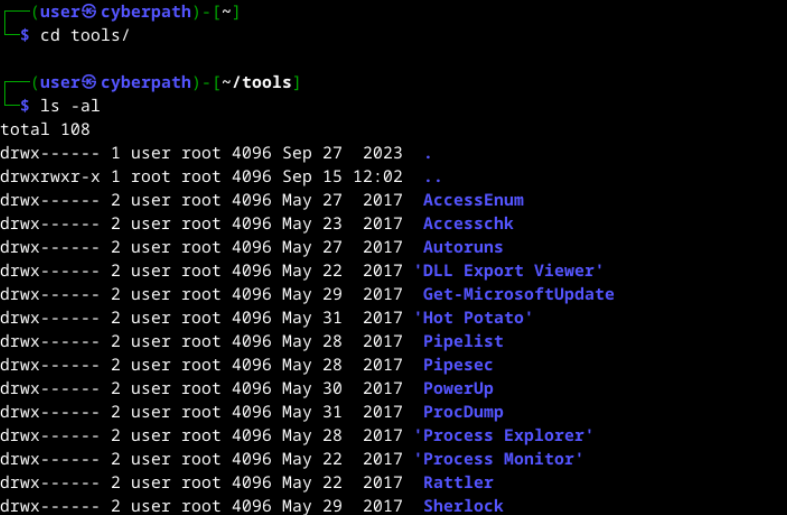

Linux makinesi içerisinde Desktop dizininde tools içerisinde yardımcı olacak Windows process izleme, yetki yükseltme gibi araçlar bulunmaktadır.

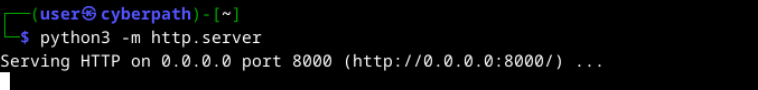

Windows RDP üzerinden bağlantı kurulduğunda kullanabilmek için python ile sunucu oluşturarak dizini ağ üzerinden paylaşıma açılabilir.

sudo xfreerdp /v:HEDEF_IP /u:Administrator /p:'(S7PTD-Pk!?m92buyO4D-*EJyuhAbdlV' /dynamic-resolution /cert:ignore +clipboard /f komutu ile uzaktan hedef Windows makineye erişim sağlayalım.

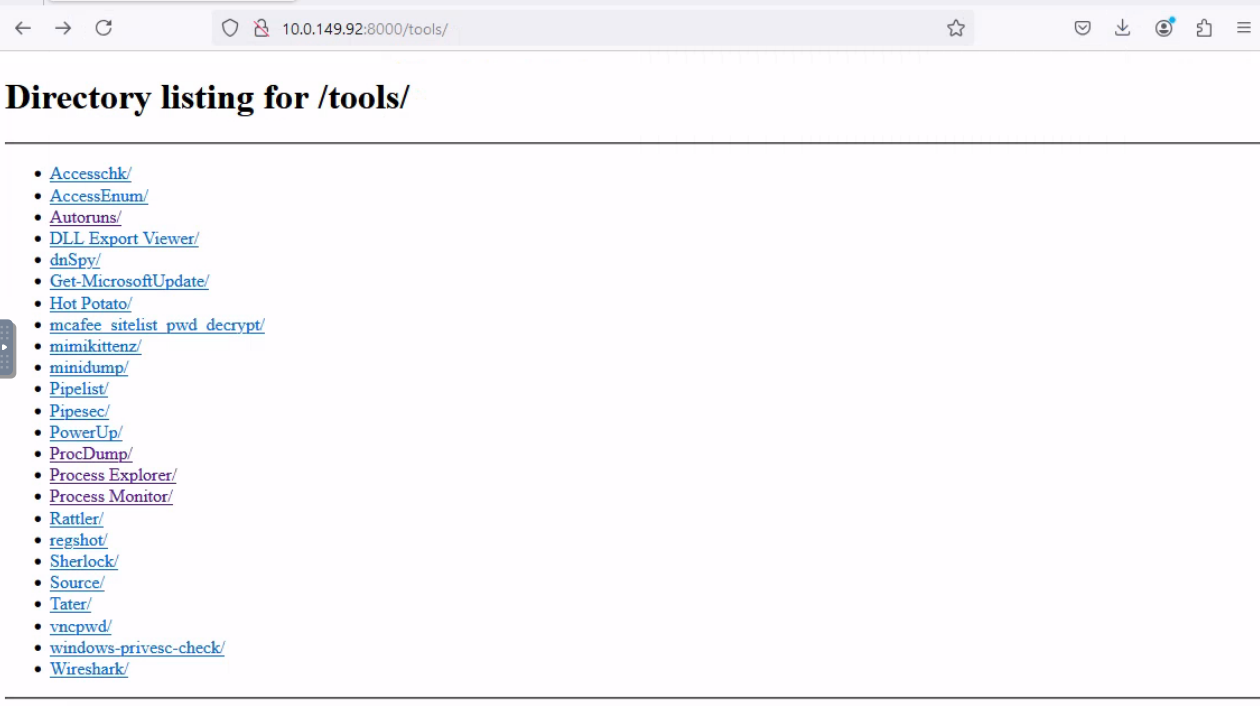

Tarayıcıdan veya komut satırını kullanarak, linux makinesinden paylaşılan dizindeki araçları indirebiliriz. http://10.0.149.92:8000/tools adresine gidelim (linux makinesinin IP adresi ne ise ve HTTP sunucu oluştururken hangi port kullanıldıysa o değerler girilmelidir).

Araçların ne için kullanıldığını bilebilirsiniz veya bilmeyebilirsiniz. Biraz araştırmadan sonra yapılacak işlemler için hangi araçların yardımcı olabileceği anlaşılmaktadır. Örneğin çalışan processleri izlemek için Process Explorer veya Process Monitor araçları kullanılır. Oturum açıldıktan sonra başlangıç çalışan uygulamalar, zamanlanmış görevler, kayıt defteri ve servisler gibi çeşitli bilgiler Autoruns aracı ile tespit edilebilir.

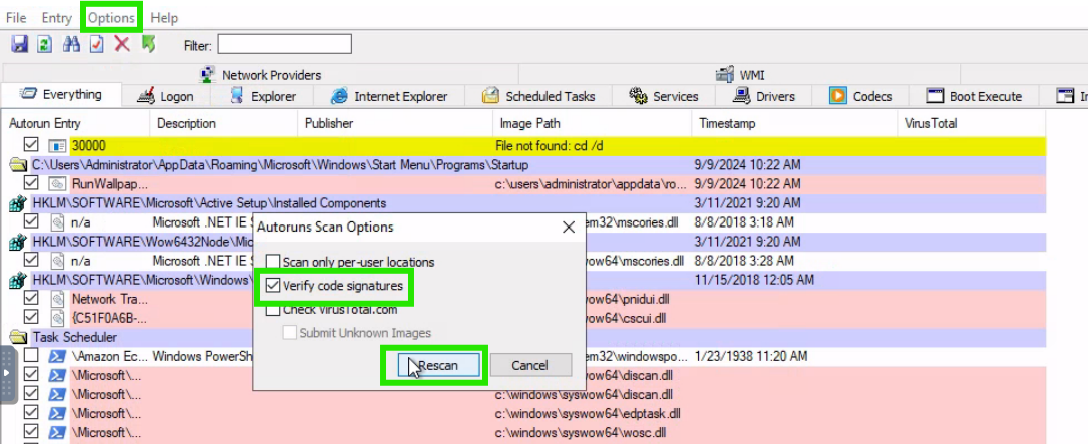

Autoruns çalıştırdıktan sonra Options > Scan Options kısmından Verify code signatures seçeneği işaretli değilse seçip tekrar tarama yapabiliriz. Bunun sebebi uygulamaya ait dijital imzayı kontrol ederek doğruluğunu sağlamaktadır. Check VirusTotal.com seçeneği, dosyaların hashleri virustotal çevrimiçi platformda tarama yapmak için kullanılır ancak izole ve internete kapalı bir ortam olduğu için bu çözümde kullanmadık.

Tekrar taramayı bitirdikten sonra Task Scheduler altında doğrulanamayan bir exe dosyası bulunmaktadır.

Bulunan dosyaya ait MD5 hash bilgisine Get-FileHash -Path "C:\Users\Administrator\AppData\Local\Temp\windowsupdate.exe" -Algorithm MD5 powershell komutunu çalıştırarak ulaşabiliriz.

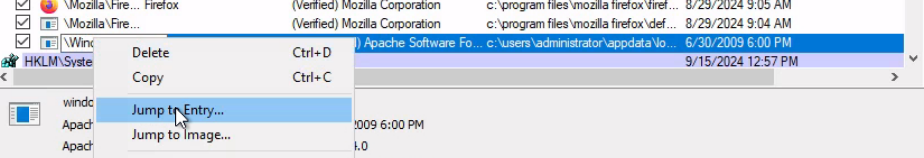

Processe sağ tıklyıp Jump Entry seçeneğinden Task Scheduler içerisindeki göreve gidilir

WindowsUpgrade görevi sistem başlangıç zamanında çalışacak durumda ayarlanmıştır.

Zamanlanmış görevi çalıştırıp Process Explorer ile izleyebilir veya Autorun üzerinden hedef dosyaya sağ tıklayıp Process Explorer seçeneğini seçebilirsiniz.

Sonrasında çalışan process ile ilgili detaylı bilgi için Properties içerisinden özellikleri görüntülenebilir. Çalışan processe ait dizin bilgisi, çalıştırdığı komut satırı, otomatik başlama konumu, parent processi, çalışmaya başladığı zaman, kaynak kullanım bilgileri, içerdiği metin (strings) ve ağ bağlantıları gibi birçok veriyi göstermektedir.

TCP/IP sekmesi içerisinde yapılan bağlantılar listelenir ve Windows makinesinden saldırganın sunucusuna SYN paketi gönderilmeye çalışılmaktadır. Burada, remote address saldırganın veya komuta kontrol sunucusunun IP adresi olabilir.

Zararlının dizinine gidip dosya özellikleri incelendiğinde (sağ tıklayıp Properties seçeneği seçilir) Security, güvenlik başlığı altında dosya sahipleri ve grupların izinleri gösterilmektedir. Bu kısımda 2 benzer isimli kullanıcı adı bulunduğunu görebiliriz.

Not: Eğer zararlı görünmüyorsa sistem ayarlarından gizli dosyaları göster (Show hidden files) seçeneğinin aktif olması gerekmektedir.

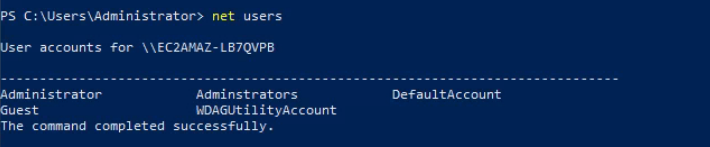

net users komutu ile sistemde var olan kullanıcılar listelenmektedir.

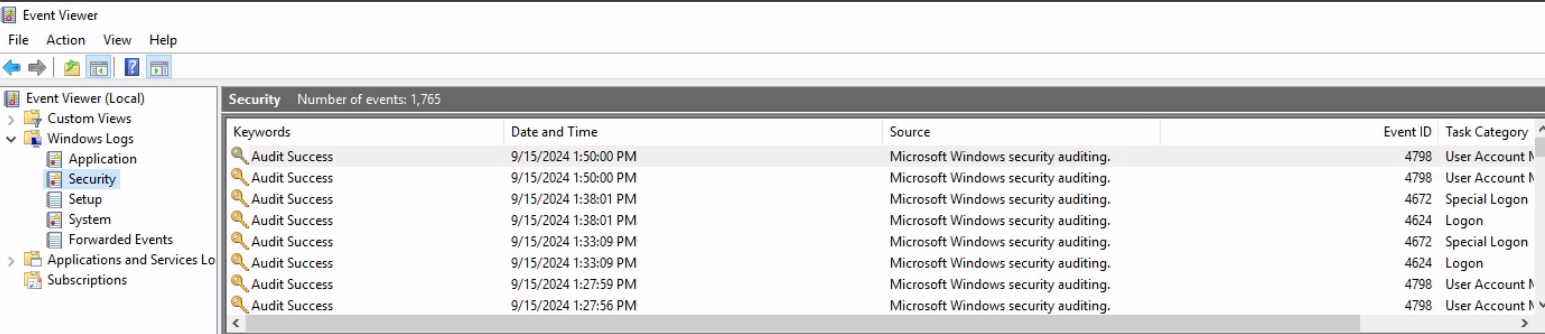

Saldırganın oluşturmuş olduğu kullanıcı burada olabilir. Event Viewer aracı ile de güvenlik kayıtlarından tespit edebiliriz.

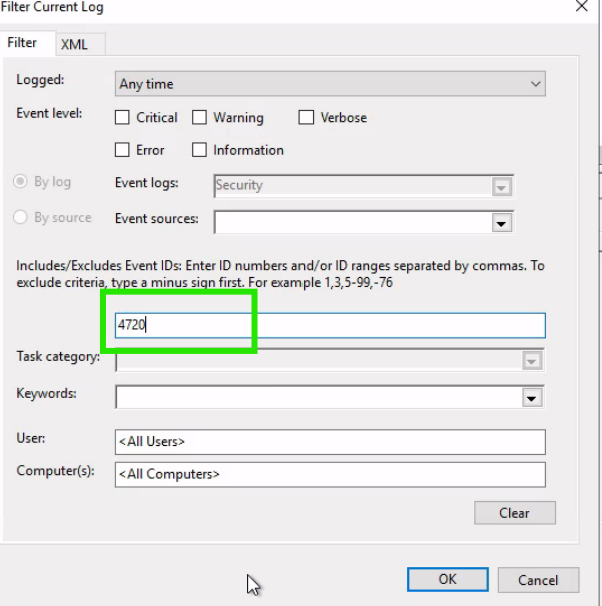

Kullanıcı oluşturma event ID numarası 4720 olarak bilinmektedir. Sağ tarafta Filter Current Log seçeneğine tıklayarak filtreleme yapabiliriz. Burada ID bazlı bir filtreleme yapılmaktadır.

Yapılan işlemi uyguladıktan sonra kayıtları incelediğimizde oluşturulan kullanıcı tespit edilebilmektedir. Saldırganın kullanıcıyı ne zaman oluşturduğu bilgisi de burada yer almaktadır.

Powershell üzerinden Get-WinEvent -LogName Security -FilterXPath "*[System[(EventID=4720)]]" | Format-List TimeCreated, Message komutu ile de 4720 event id logları görüntülenebilmektedir.

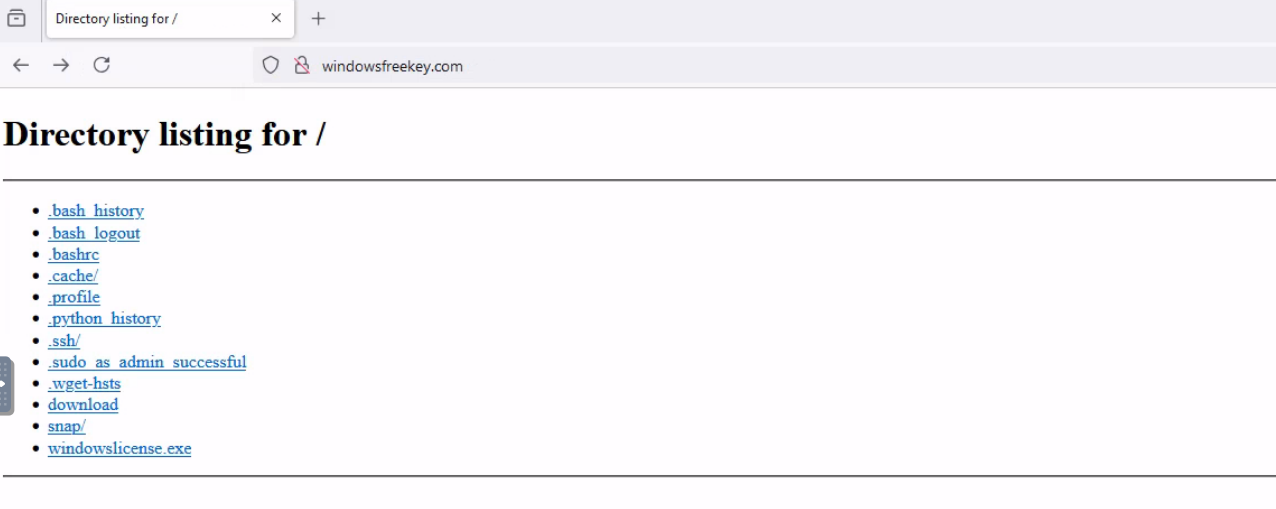

Bu zararlının nereden indirildiğini bulmak için tarayıcı geçmişi kontrol edilebilir.

Windows lisansını ücretsiz kullanmak için zararlının indirildiği web sayfası tarayıcı geçmişinde yer almaktadır. Başka bir yöntemde ise tarayıcı yerel dosya dizininde (örneğin, C:\Users\Administrator\AppData\Roaming/Mozilla/Firefox/Profile/<PROFILE.default-release\) places.sqlite dosyasında da tarayıcı geçmişi kaydedilmektedir.

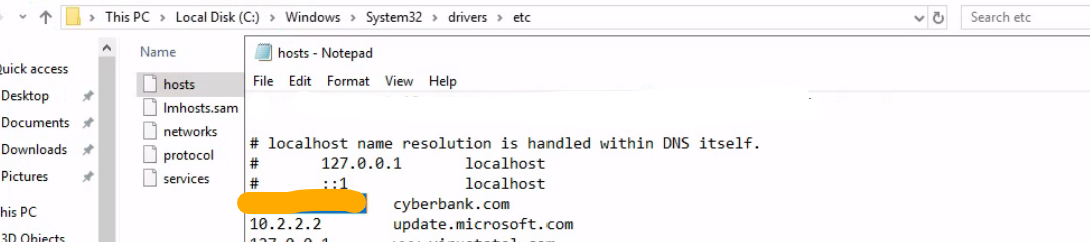

cyberbank.com adresinden yanlış yönlendirme host içerisinden yapılabilir. host dosya dizini Windows sistemlerde C:\Windows\System32\drivers\etc

Özet

Marry, windowsfreekey[.]com sitesinden ücretsiz lisans exe dosyası indirmiştir. Bu zararlı C:\Users\Administrator\Local\Temp dizini içerisinde kendini gizlemiş ve sistem startup (başlangıç) programı olarak çalışacak zamanlanmış görev oluşturmuştur. Zararlı dosya çalıştırıldığında, c2 sunucusu ile iletişime geçmeye çalıştığı process TCP/IP bağlantılarından gözlemlenmiştir. Aynı zamanda, host içerisinde kullanıcının bankası cyberbank sayfasını da başka bir zararlı adrese yönlendirecek şekilde değişiklikler yapmıştır. Sistemde Administrator kullanıcısına benzer bir isimle başka bir kullanıcı oluşturmuştur. Bu da Persistence (Kalıcılık) tekniklerinden bir tanesidir.

MITRE ATT&CK teknikleri

T1566 Phishing (Initial Access/İlk Erişim)

T1204 User Execution ( Execution/Çalıştırma)

T1053 Scheduled task/Job (Persistence/Kalıcılık)

T1547 Boot or Logon Autostart Execution (Persistence/Kalıcılık)

T1136.001 Create Account: Local Account (Persistence/ Kalıcılık)

T1564.001 Hide Artifacts: Hidden Files and Directories (Defense Evasion/ Savunmayı Atlatma)

T1105 Ingress Tool Transfer (Command and Control/ Komuta ve Kontrol)

T1565.001 - Data Manipulation: Stored Data Manipulation (Impact/ Etki)

Subscribe to my newsletter

Read articles from arzu directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by