MITRE: Defense Evasion: T1222.002

arzu

arzu

Lab bağlantı adresi: https://learn.cyberexam.io/challenges/mitre/defense-evasion/mitre-defense-evasion-t1222-002

Görev Tanımı

T1222.002 linux ve macos dosya ve dizin izinlerinin düzenlenmesi savunma atlatma teknikleri arasında yer alır. Tehdit aktörleri, sistemde düzenlediği saldırıyı gerçekleştirebilmek için gerekli dosya ve dizinlerin izinlerini düzenleyebilir. Linux sistemlerde dosya ve dizin sahiplik ve izinler ACL (access control list) adı verilen yapı ile kontrol edilir.

Bu düzenlemeler, chown (change owner) ve chmod(change mod) komutları tarafından gerçekleştirilir. Saldırının tespiti için komut geçmişi, audit logları incelenir.

Lab Çözümü

/var/log/audit/audit.log dosyasını incelemeden önce kısaca log formatına göz atalım. İçeriğinde çeşitli türlerde log olduğunu görebiliriz. PROCTITLE, USER_START, CRED_ACQ, USER_AUTH, SYSCALL, PATH, EXECVE, CWD, SOCKADDR bu türlerden bazılarına örnek olarak verebiliriz. Log formatını incelediğimiz zaman

türü

gerçekleşme zamanı,

pid - process bilgileri

uid,auid - kullanıcı kimlik bilgileri

syscall - sistem çağrıları

comm - çalıştırılan komut

exe - çalıştırılan dosya dizini

cwd - komutun çalıştırıldığı dizin

bilgiler bulunmaktadır.

Daha detaylı bilgi için Linux auditd for Threat Detection [Part 1] yazı serisini inceleyebilirsiniz.

Audit logların analizi için grep ile filtreleyebiliriz veya ausearch, aureport gibi araçları kullanabiliriz.

Tespit makinesine bağlanın. Logları inceleyin ve saldırıyı gerçekleştiren kullanıcının id değeri nedir?

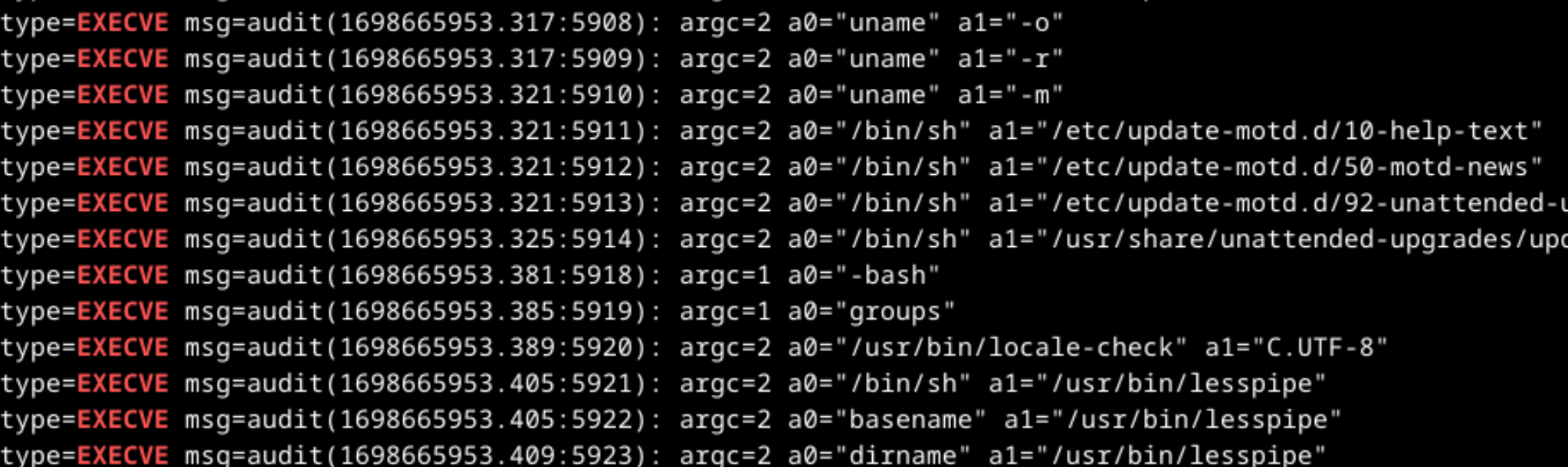

Log içerisinde yer alan auid değeri olayı gerçekleştiren kullanıcının kimliğini temsil eder. grep "EXECVE" audit.log komutunu kullanarak çalıştırılan komut ve argumanları listeleyebiliriz.

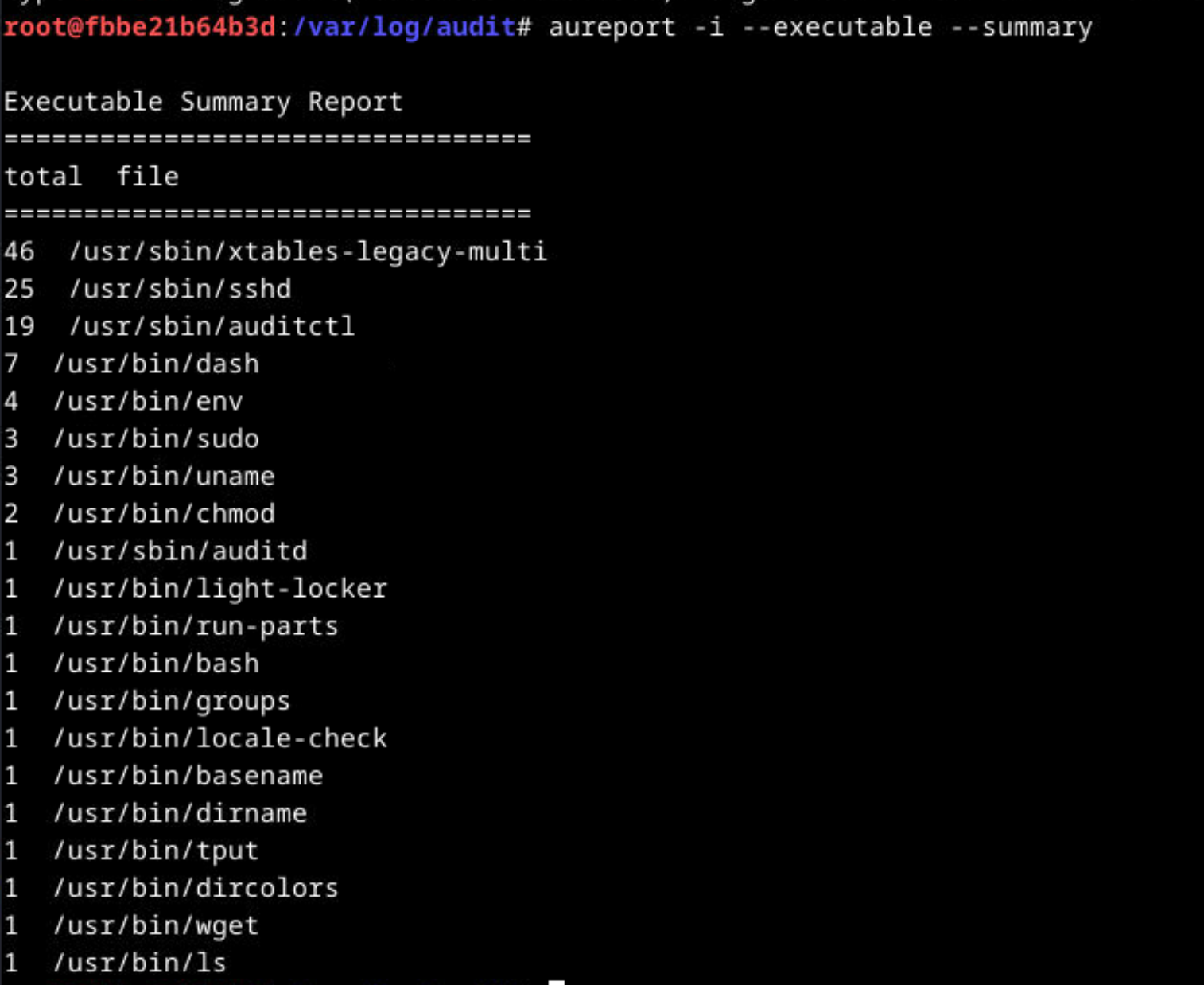

Diğer bir yöntemde, aureport aracını kullanarak çalıştırılan komutları listeleyebiliriz. aureport -i --executable --summary

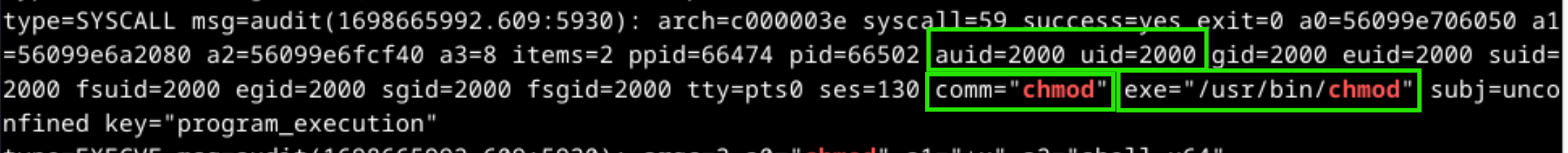

Bu işlemlerden şüpheli olan komutların SYSCALL logu incelenebilir. Çünkü bu tür loglar daha detaylı veriler içeriyor. Örneğin, chmod komutunu çalıştıran kullanıcıyı bulmak için grep -B 5 "chmod" /var/log/audit/audit.log komutunu kullanabiliriz.

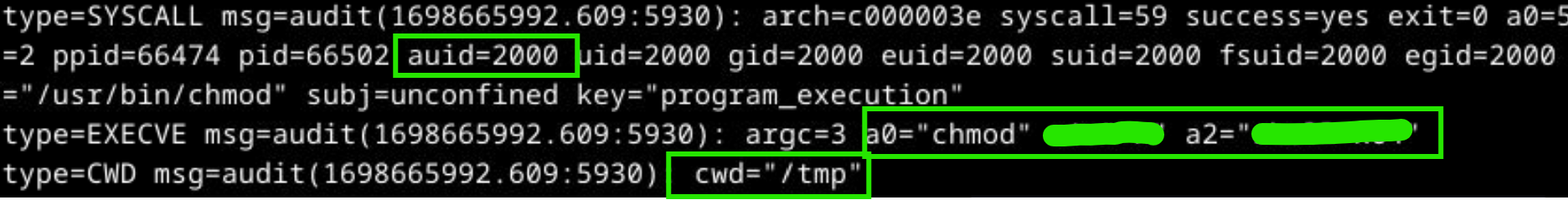

Saldırıda kullanılan komutun argümanı nedir?

Saldırgan wget komutu ile kullanacağı zararlı dosyayı hedef sistemde /tmp dizinine yükleyip, ardından chmod komutunu kullanarak çalışma modunu değiştirmiştir.

Saldırıda düzenlenen dosya hangisidir?

Bir önceki soruda chmod komutu ile çalışma modu düzenlenen dosya saldırı için kullanılmıştır.

Subscribe to my newsletter

Read articles from arzu directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by