MITRE: Defense Evasion: T1548.003

arzu

arzu

Lab bağlantı adresi: https://learn.cyberexam.io/challenges/mitre/defense-evasion/mitre-defense-evasion-t1548-003

Görev Tanımı

Savunma atlatma tekniklerinden olan T1548.003, sudo yetki yükseltme mekanizmasının kötüye kullanılmasıdır. Saldırganlar, eriştikleri sistemdeki yetkisini yükseltmek için sudoers dosyasını değiştirme veya sudo caching adı verilen kullanıcının sudo ile yetkisini yükselttikten sonra belirlenen süre içerisinde yüksek yetkileri kullanmaya devam etme durumundan yararlanması ile gerçekleşir. sudo komutu sayesinde çalıştırılan komut yüksek yetkiler ile çalışır.

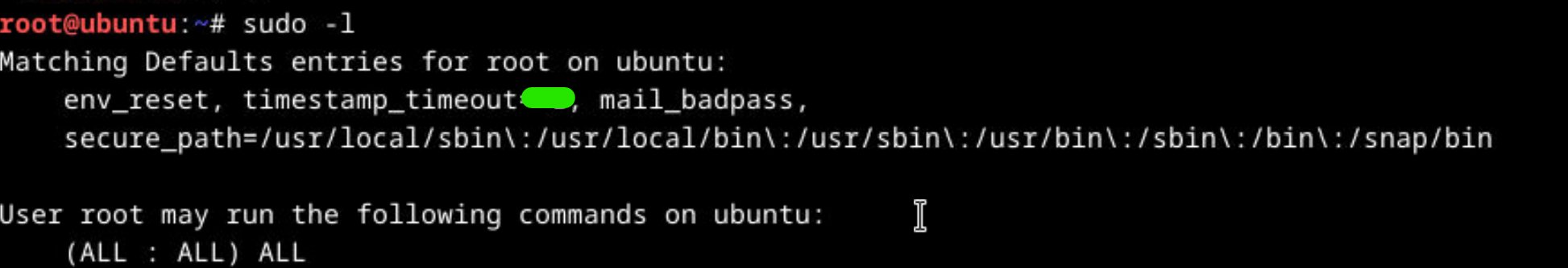

Ayarları içerisinde timestamp_timeout değeri bulunur ve bu değer ne kadar süre sonrasında sudo ile komut çalıştırıldığında kullanıcı parolası isteneceğini belirler. /var/db/sudo dosyasını oluşturur. Ayrıca her terminal oturumu (tty) için bu değer farklıdır, bir oturum diğerini etkilemez ve birbirlerinden izole durumdadır. Eğer tty_tickets devre dışıysa, tüm oturumlar aynı sudo cache bilgilerini kullanır.

/etc/sudoers dosyası, kullancıların kullanabileceği komut ve terminallerin tanımlandığı dosyadır. Dosyayı düzenlemek için yüksek yetkilere sahip olunması gerekiyor.

Tespit makineye erişim için sudo ssh -i admin_key admin@detect komutunu çalıştıralım. Giriş bilgileri admin:password

Lab Çözümü

Bu saldırıda düzenlenen dosyanın ismi nedir?

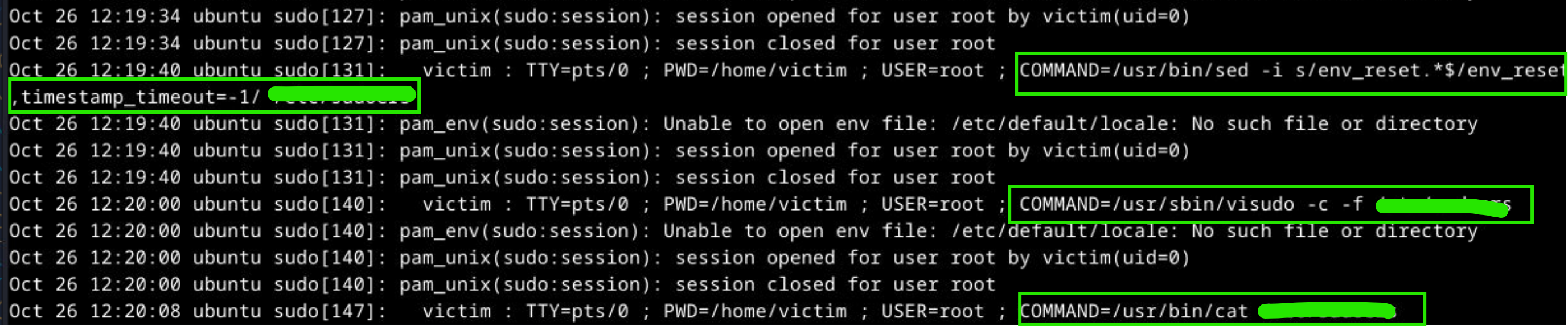

/var/log/auth.log dosyasındaki logları inceleyelim. Saldırgan victim olarak oturum açmış, sed ve visudo komutlarını kullanarak sudo konfigurasyon dosyasının içeriğini değiştirmiştir.

Dosyanın düzenlenme tarihi nedir?

auth.log dosyası içerisinde düzenlenme tarihi yer almaktadır. Diğer bir yöntem olarak, stat /path/file komutu da dosyanın düzenlenme, erişilme ve değiştirilme zamanı ile ilgili bilgileri göstermektedir.

Hangi kullanıcı bu saldırıda düzenleme işlemini gerçekleştirmiştir?

İncelenen log içerisinde hangi kullanıcının sudo yetkilerini kullanarak komut çalıştırdığı görülebilir.

Yeni oluşturulan timestamp_timeout değeri nedir?

timestamp_timeout yeni değeri logların içerisinde de yer alır. Aynı zamanda sudo -l komutu ile de görüntüleyebiliriz.

Subscribe to my newsletter

Read articles from arzu directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by