MITRE: Discovery: T1040

arzu

arzu

Lab linki: https://learn.cyberexam.io/challenges/mitre/discovery/mitre-discovery-t1040

Görev Tanımı

Tehdit aktörleri hedeflediği sistem hakkında bilgi almak için ağ trafiğini pasif olarak izlemektedir (sniffing). Kimlik doğrulamanın nasıl yapıldığı, çalışan servisler ve versiyonları, ağ içerisindeki cihazlar, kullanılan iletişim kanalı gibi bilgilere erişilebilir. Ağı dinlemek için wireshark, tshark, tcpdump araçlar kullanılabilir.

Bulut ortamında da traffic mirroring adı verilen servisler (AWS Traffic Mirroring, Azure vTap) kötüye kullanılabilir. Bu araçlar ağ trafiğinin analizi ve performans sorunlarının çözümü için trafiği başka bir cihaza yönlendirmektedir. Load balancer seviyesinde TLS termination uygulanırsa gönderilen trafik açık metin şeklinde şifrelenmeden gönderilecektir.

Saldırı makinesi erişim için ssh -i victim_key victim@attack

Tespit makinesi erişim için ssh -i admin_key admin@detect

Lab Çözümü

Saldırı makinesine bağlanın ve iç ağ trafiğini dinleyin. Kurban makineye bağlanan istemcinin IP adresi nedir?

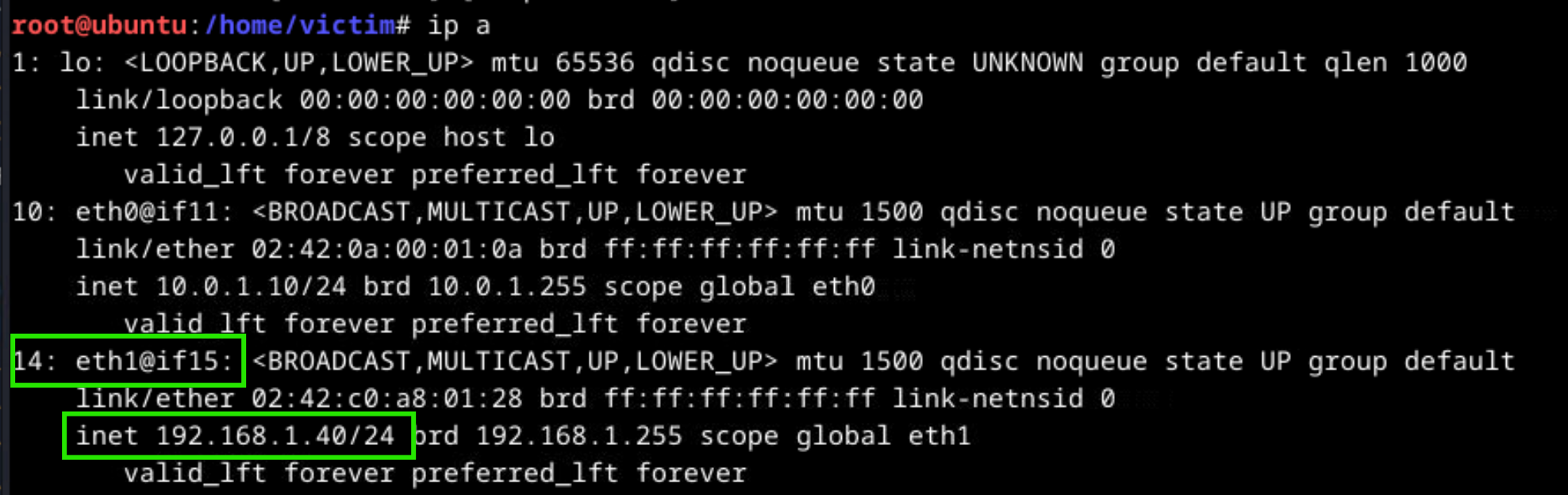

İlk olarak dinleyeceğimiz ethernet arayüz ismini ip a komutunu kullanarak öğrenelim. Ethernet arayüzü belirtmezsek tümünü dinleyecektir.

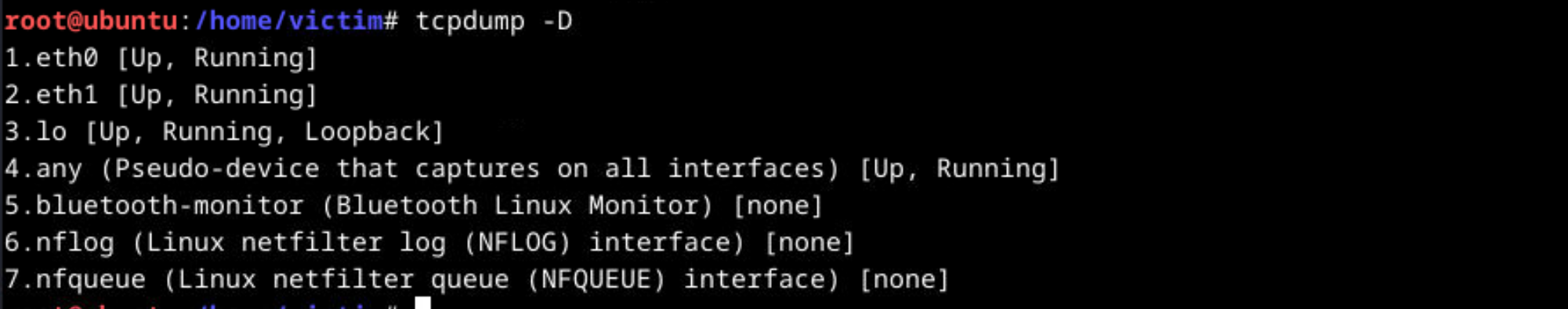

Kullanılan diğer bir yöntemde ise tcpdump -D komutu ile de ağ üzerinde dinlenebilecek arayüzler listelenebilir.

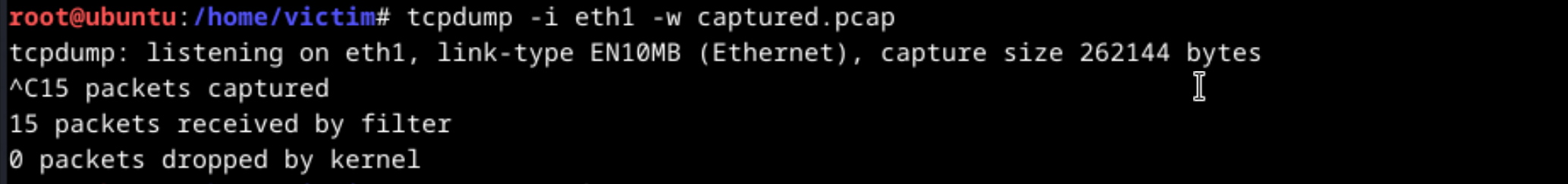

tcpdump aracını kullanarak ağ paketlerini yakalayalım. tcp -i eth1 -w captured.pcap komutu ile yakalanan ağ paketlerini captured.pcap dosyasına kaydedelim.

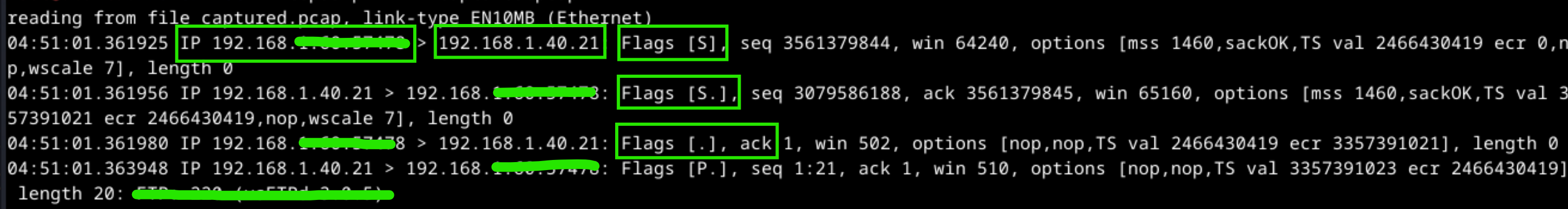

PCAP (Packet capture), belirlenen arayüzün ağ trafiğini içeren dosya türüdür. Okumak için tcpdump aracını kullanabiliriz. tcpdump -n -r captured.pcap komutu ile içeriğini görüntüleyelim.

Formatı incelediğimizde zaman, kaynap IP.Port > hedef IP.Port, bayrak değeri, sıra numarası ve options bölümü bulunur. Kaynak IP adresi ile hedef IP (yani kurban makinenin adresi 192.168.1.40) arasında üçlü el sıkışma gerçekleşmiş ve TCP bağlantısı kurulmuştur.

Bağlanmak için kullandığı protokol nedir?

Saldırganın bağlantı kurduğu port numarası 21 dir.

Kullanıcı adı? Parolası?

Kullanılan protokolden kaynaklı olarak ağ trafiğinde kullanıcı adı ve parola değeri açık metin olarak gösterilmektedir.

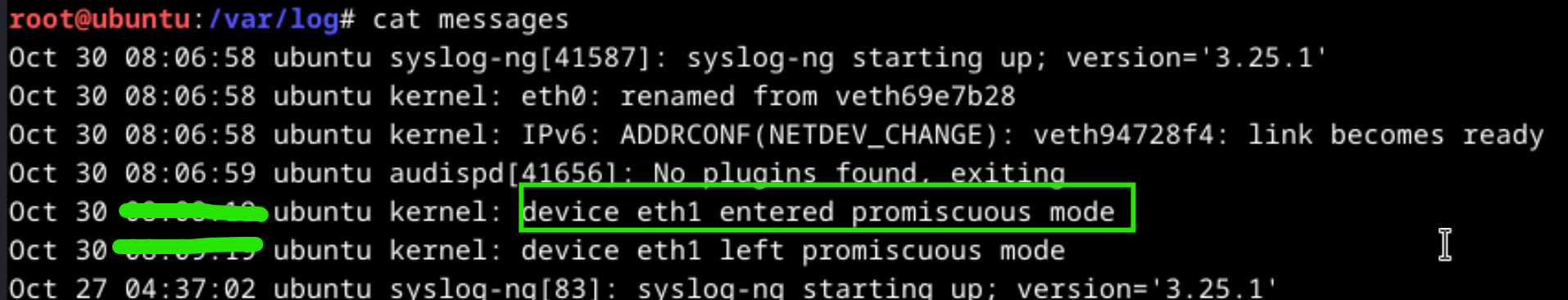

Tespit makinesine bağlanın ve ağ dinleme işlemi ne zaman başladı?

/var/log/messages dosyası içerisinde sistemle ilgili mesaj kayıtları bulunur. Burada ağ dinleme işleminin belirtildiği ifade arayüzün promiscuous moda geçmesi ile gerçekleşir. Bu mod serbest dinleme modudur ve ağ trafiğindeki tüm paketlerin yakalanmasını sağlar.

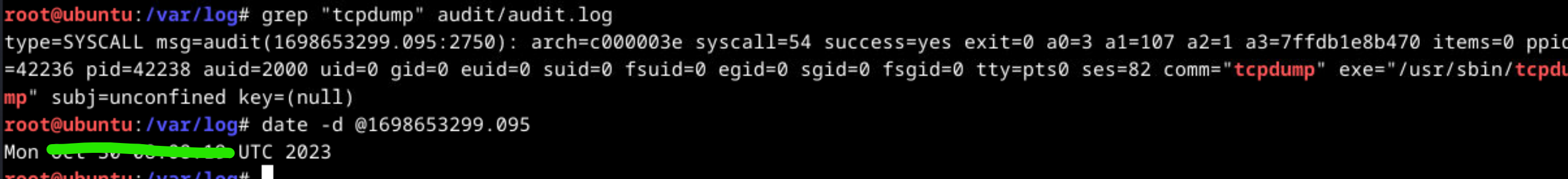

/var/log/audit/audit.log içerisinde de filtreleme yaparak yine dinleme işleminin ne zaman gerçekleştiğini bulabiliriz. grep "tcpdump" /var/log/audit/audit.log komutunu çalıştırarak saniye formatında zamanı bulabiliriz. Uygun formata çevirmek için date -d @<seconds> komutu kullanılır.

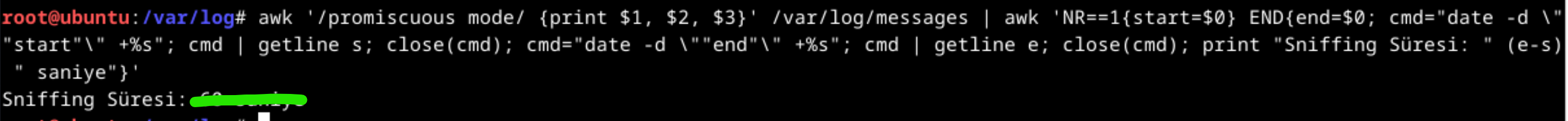

Sniffing işlemi kaç saniye sürdü?

/var/log/messages log içerisinde ağ trafiğini dinleme işleminin başlama ve bitiş süreleri veriliyordu. Bunlar arasındaki zaman farkı kolay bir şekilde hesaplanbiliyor. Ancak chatgptye bunu hesaplatan kodu yazdırabiliriz. Verdiği komut,

awk '/promiscuous mode/ {print $1, $2, $3}' /var/log/messages | awk 'NR==1{start=$0} END{end=$0; cmd="date -d ""start"" +%s"; cmd | getline s; close(cmd); cmd="date -d ""end"" +%s"; cmd | getline e; close(cmd); print "Sniffing Süresi: " (e-s) " saniye"}'

Subscribe to my newsletter

Read articles from arzu directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by