📶 VPN Client-to-Site with Windows Server 2019 Using PPTP and L2TP/IPsec 📶

Nguyễn Tài Nguyên

Nguyễn Tài Nguyên

ℹ️ Giới thiệu

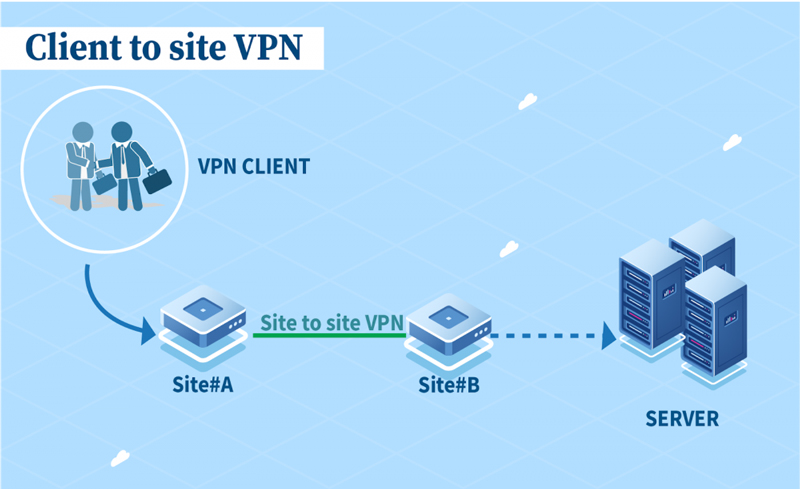

Công nghệ mạng riêng ảo VPN là công nghệ tạo một đường mạng riêng trên nền tảng mạng công cộng như Internet. Mạng riêng này được đảm bảo an toàn như mã hóa, xác thực và toàn vẹn.

VPN client-to-site là loại VPN giúp cho 1 người dùng có thể kết nối đến 1 mạng riêng ở xa thông qua 1 VPN server.

🖥️ Xây dựng mô hình

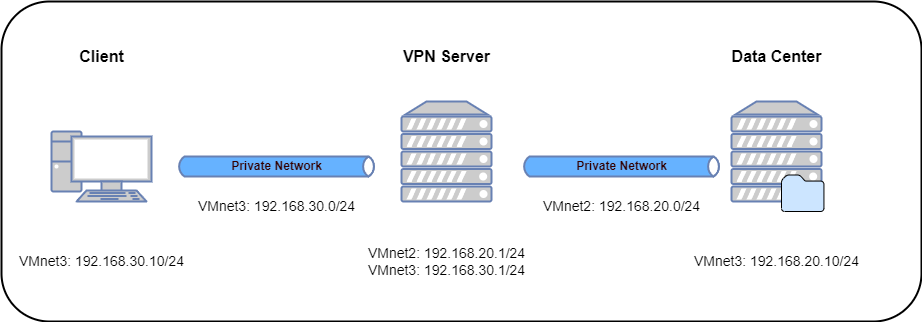

- Mô hình sẽ được xây dựng trên VMware như sau:

Trong mô hình này mình sẽ sử dụng 2 phương pháp mã hóa và xác thực như sau:

Mã hóa theo giao thức PPTP.

Mã hóa theo giao thức L2TP/IPSec.

🛠️ Bắt đầu triển khai

- Sau khi đã cài đặt các máy ảo và cấu hình các IP thành công, ta sẽ bắt tay vào thực hiện tạo một kết nối VPN Client-to-Site.

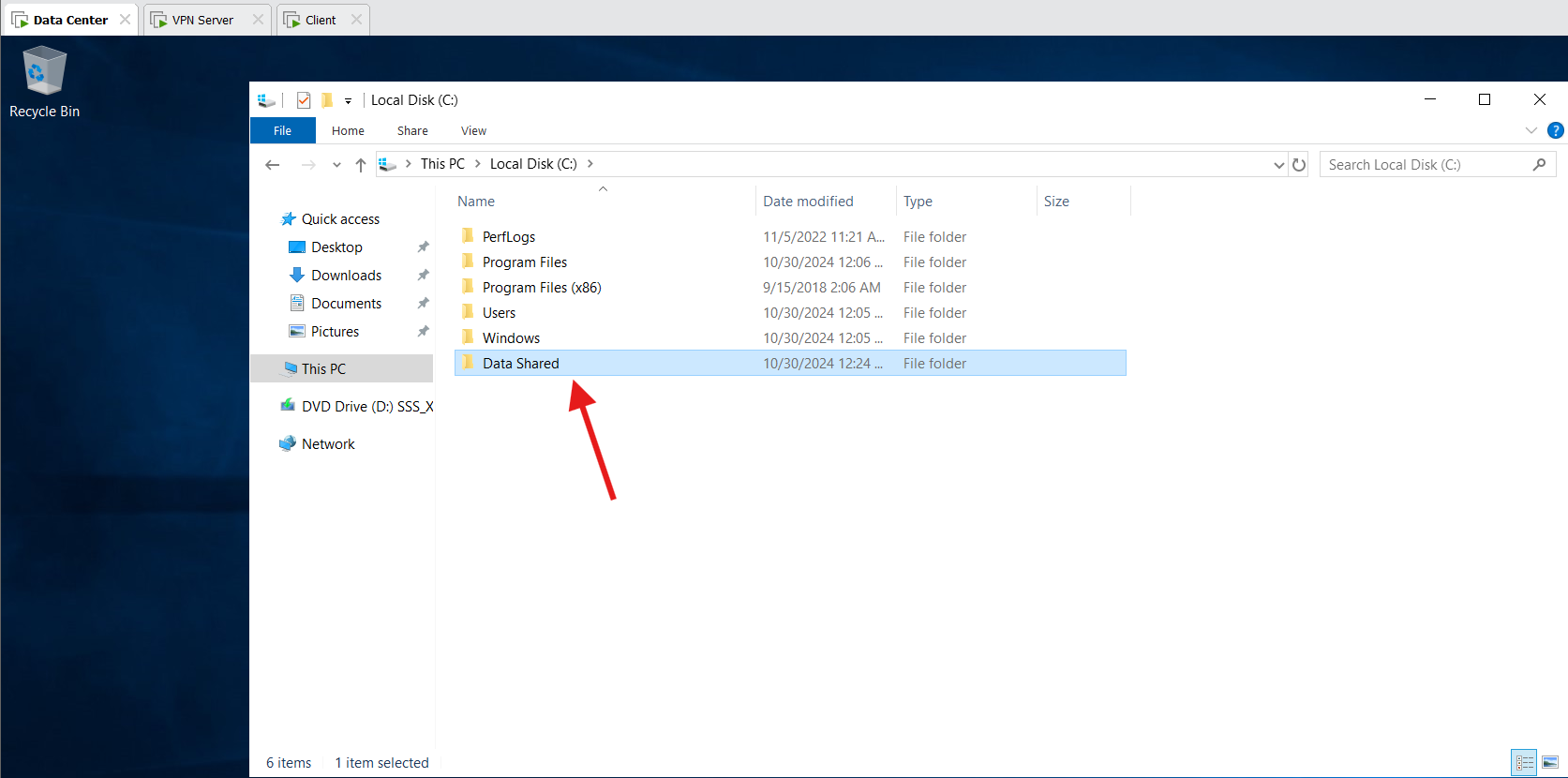

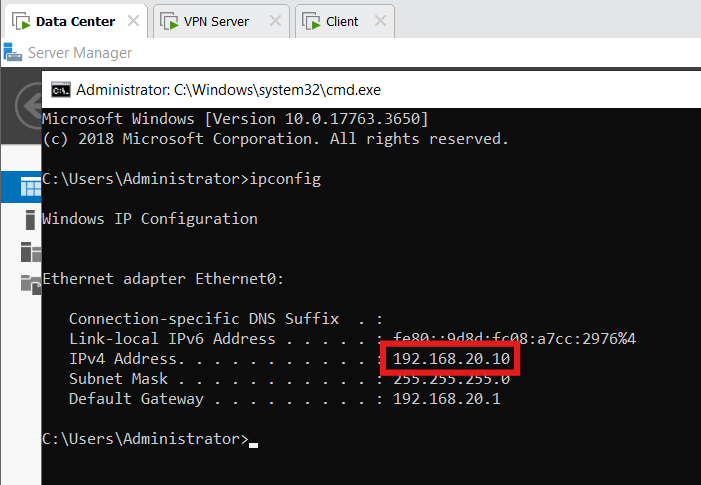

Máy Data Center

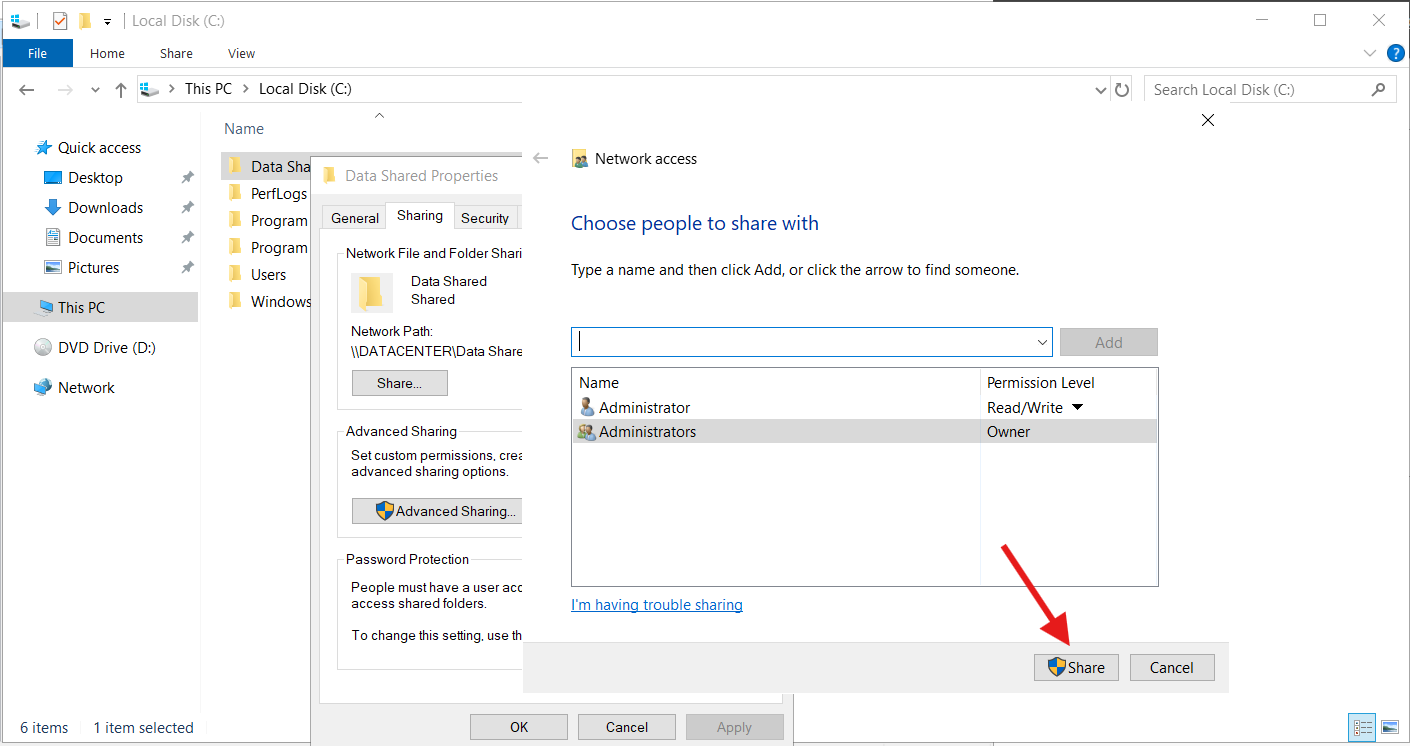

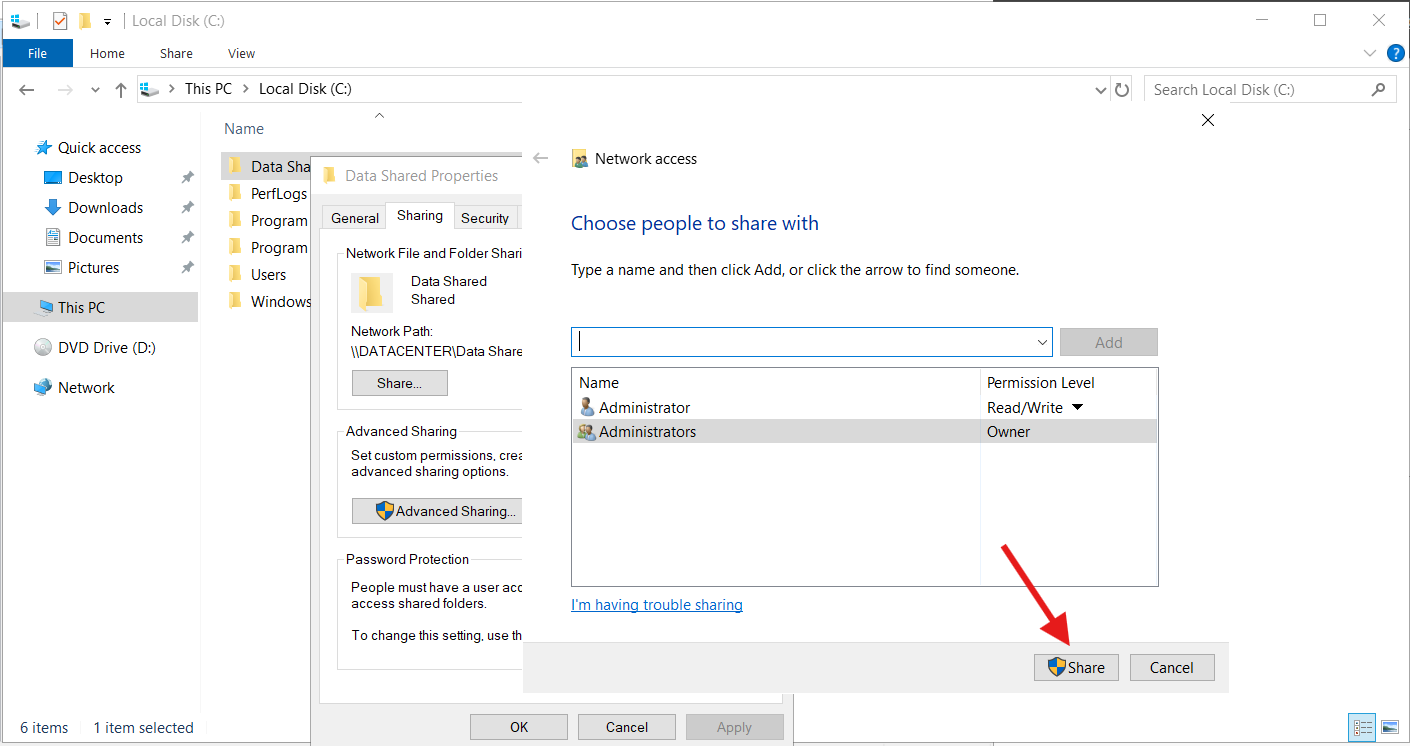

- Tạo một thư mục, đặt tên

Data Sharedsau đó thực hiện chia sẻ thư mục.

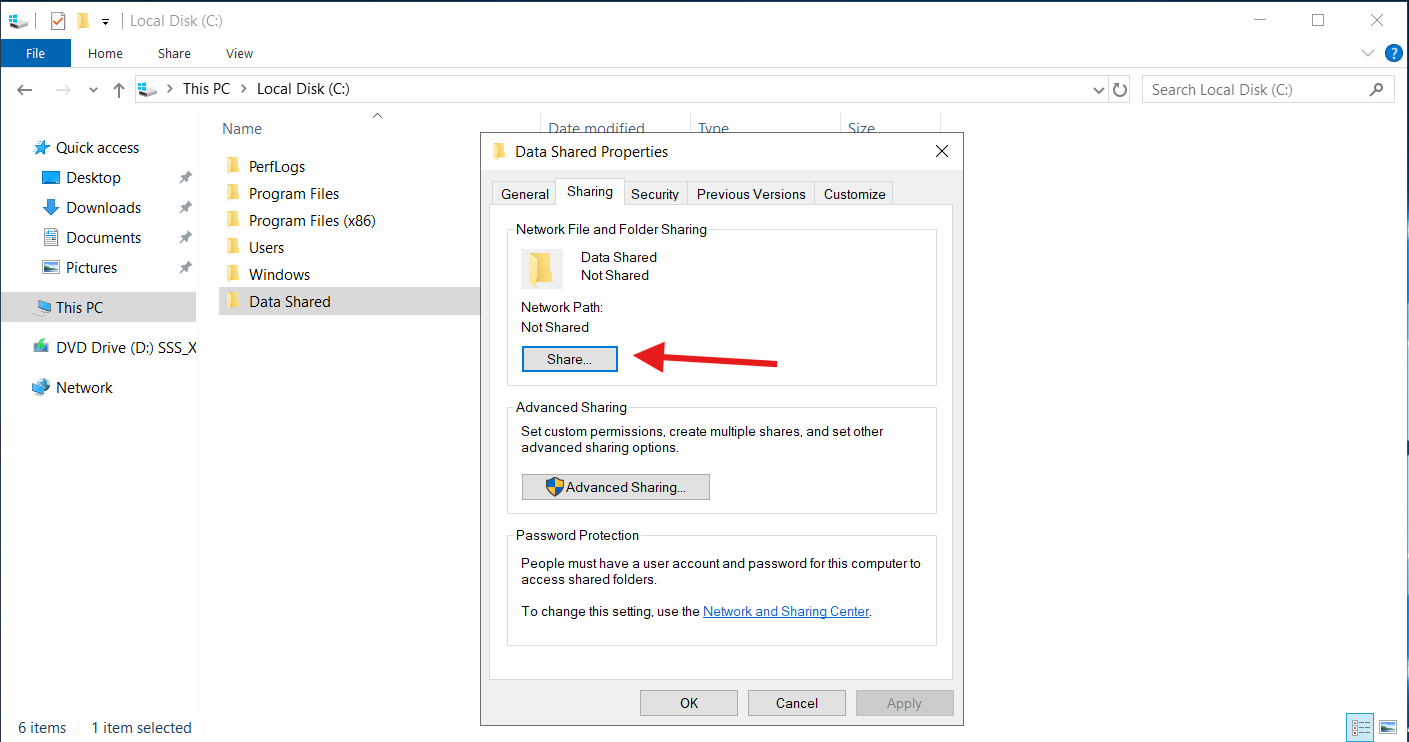

- Chọn Properties, qua tab Sharing, chọn Share.

- Chọn Share.

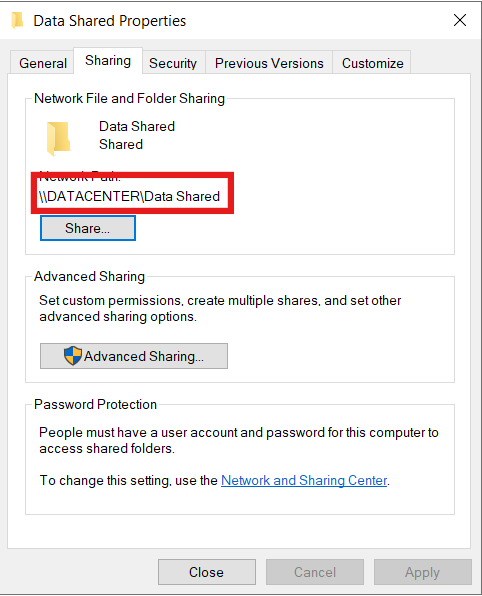

- Ra được như hình là OK. Ở đây

DATACENTERlà tên của máy Windows Server do mình đặt nhé.

- Tiếp theo sẽ đến cấu hình trên máy VPN Server.

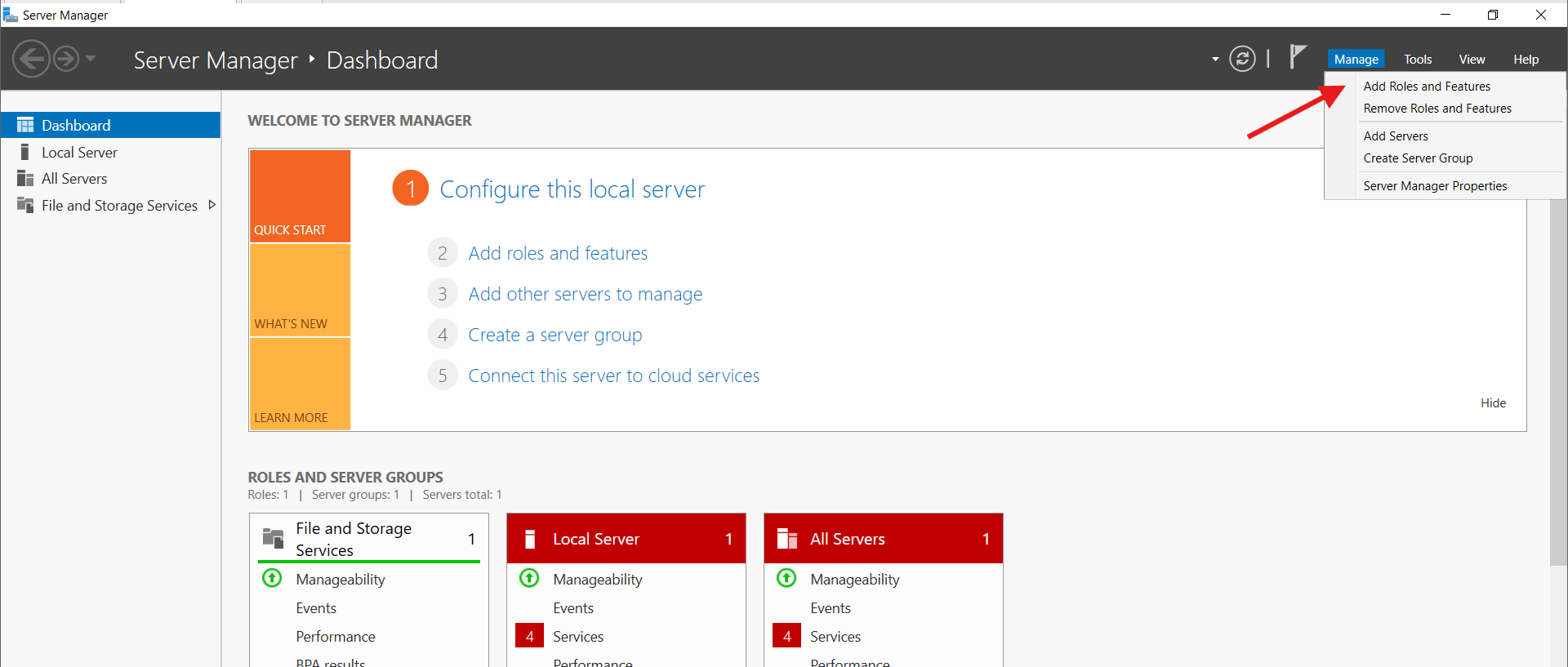

Máy VPN Server

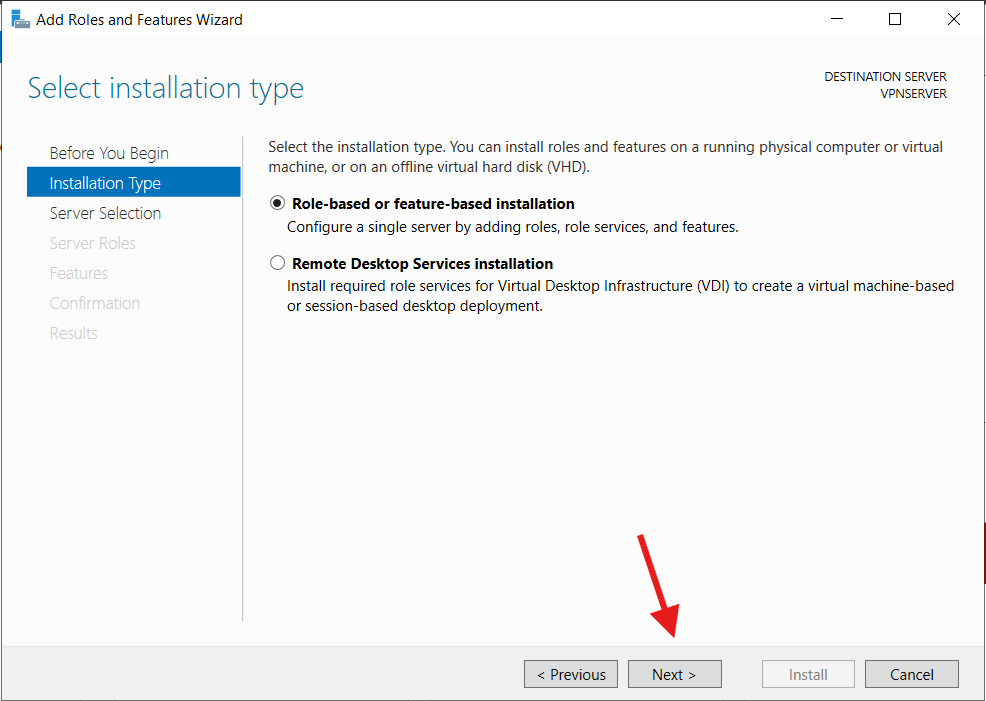

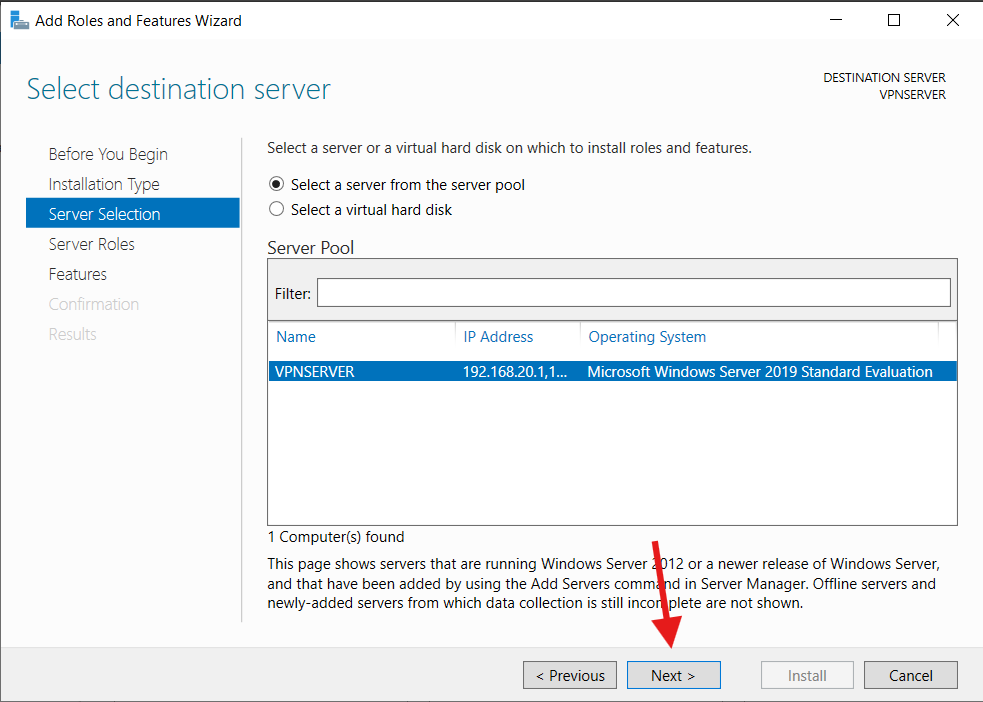

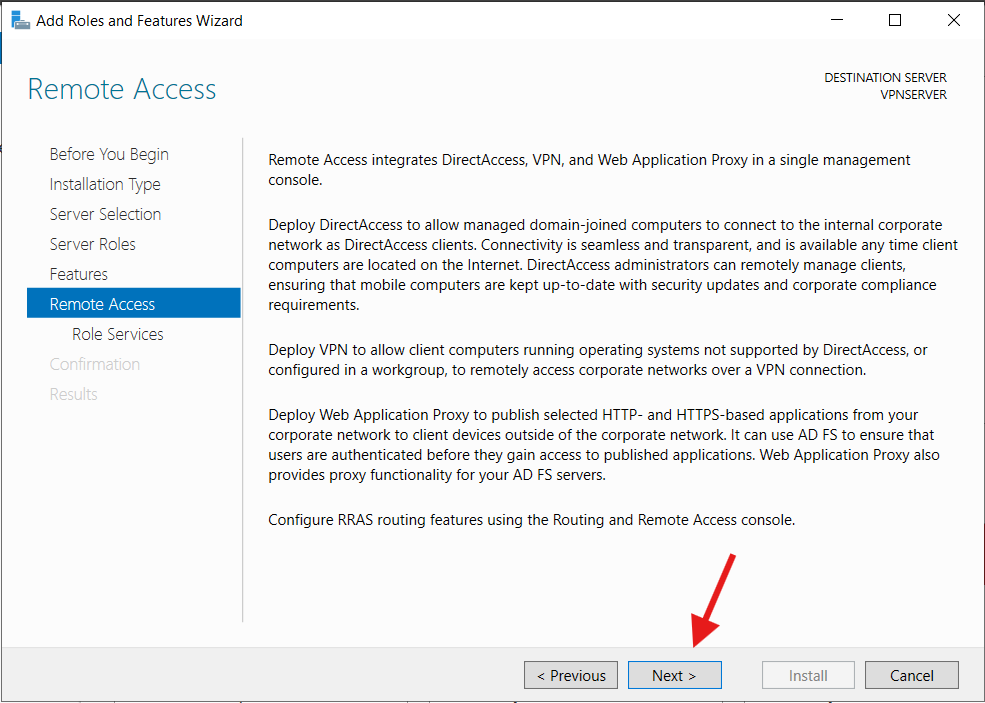

- Cài đặt dịch vụ Remote Access. Chọn manage → Add Roles and Features.

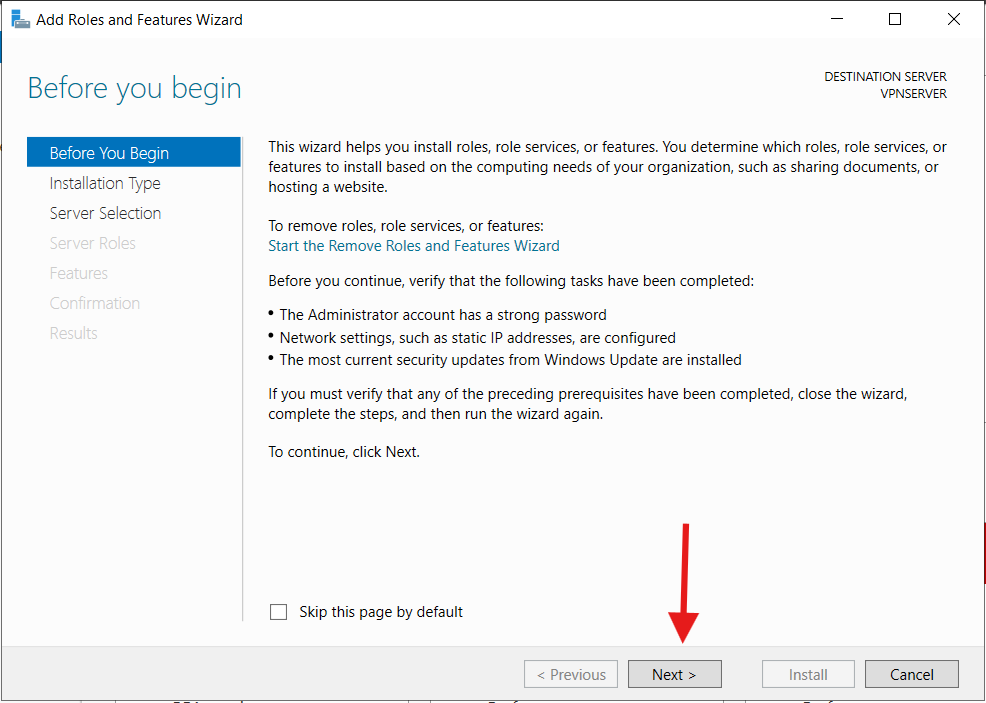

- Các bước này thì có thể Next nhanh.

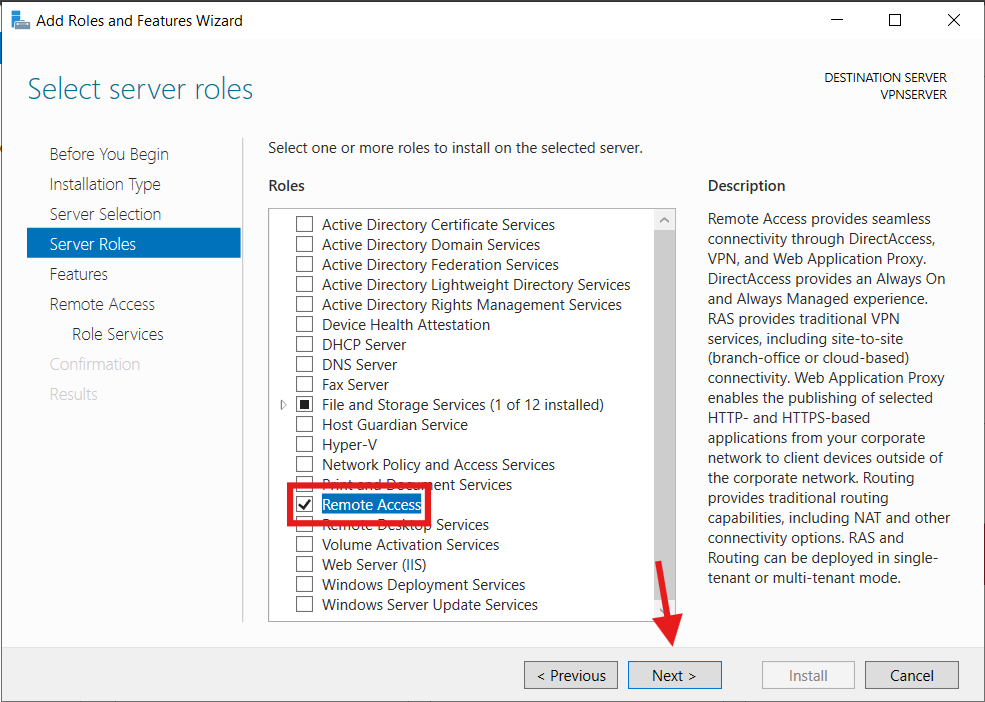

- Chọn Remote Access → Next.

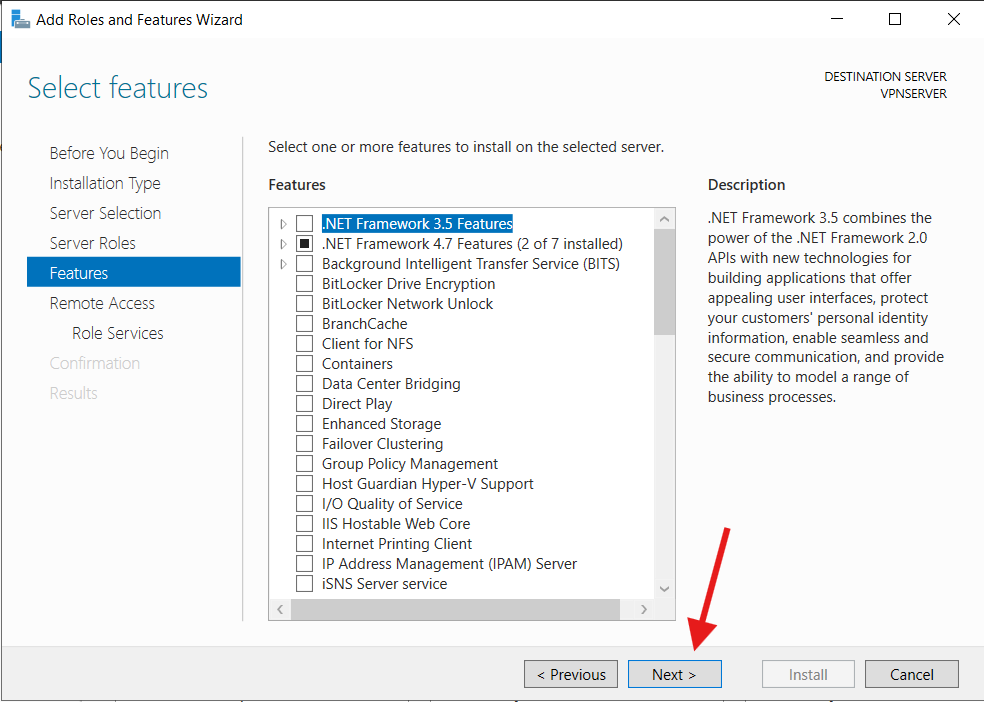

- Next, hiện tại thì mình chưa cần Features nào cả.

- Next.

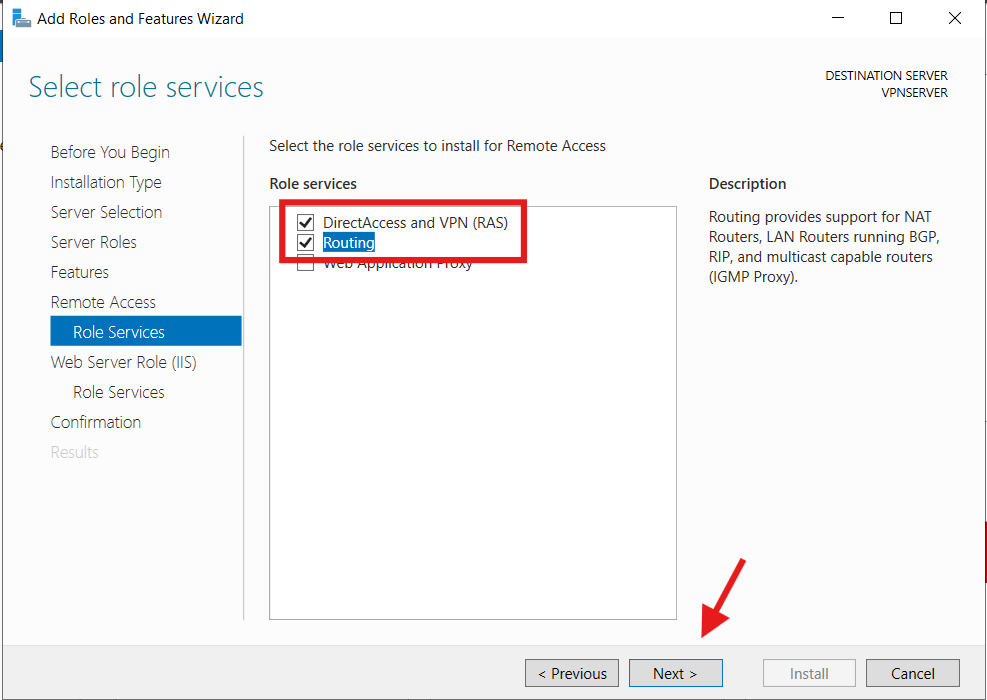

- Chọn 2 dòng này sau đó Next.

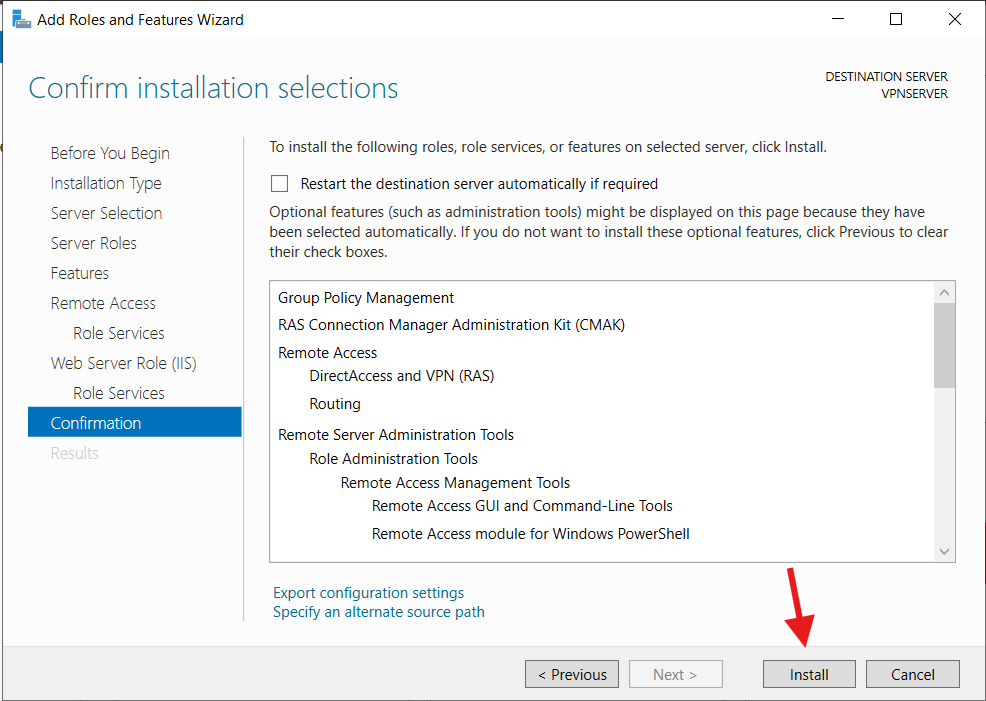

- Next cho đến cửa sổ này, chọn Install.

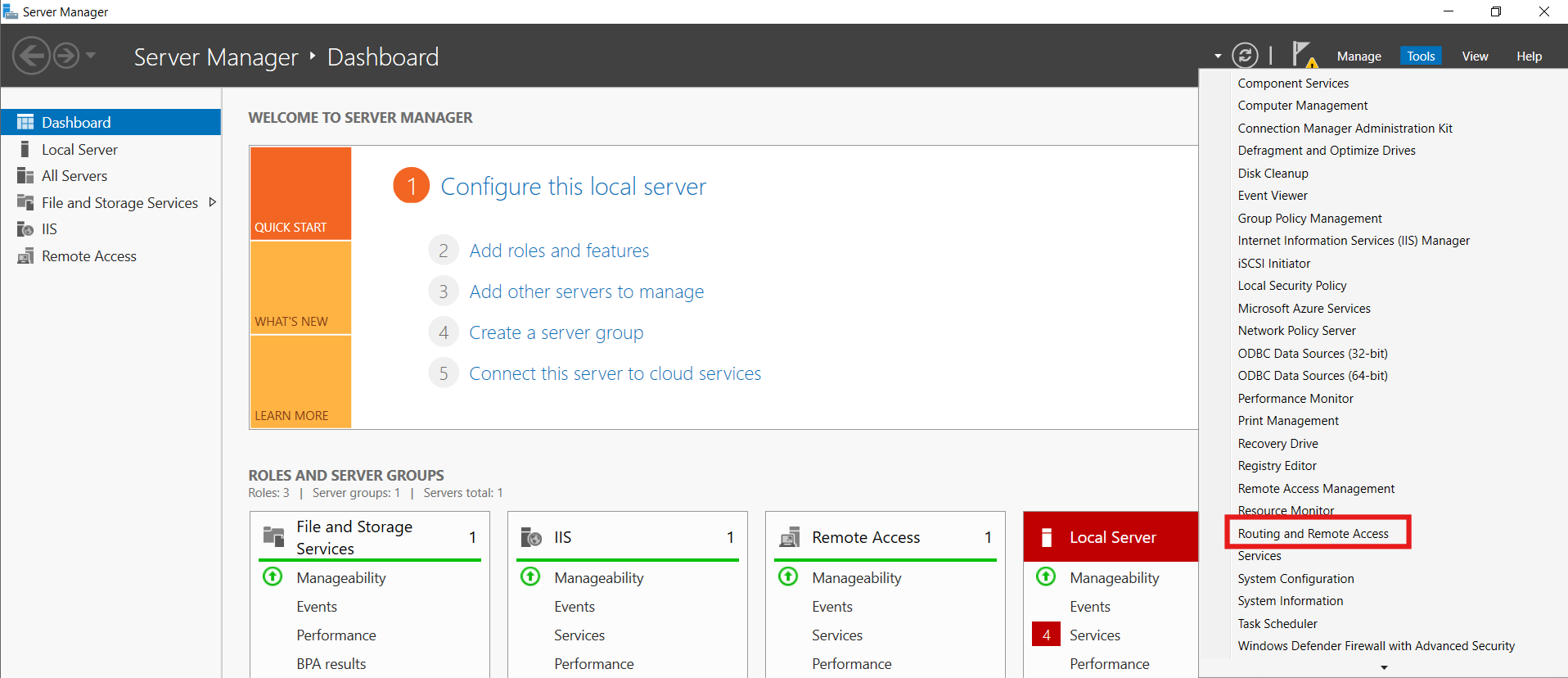

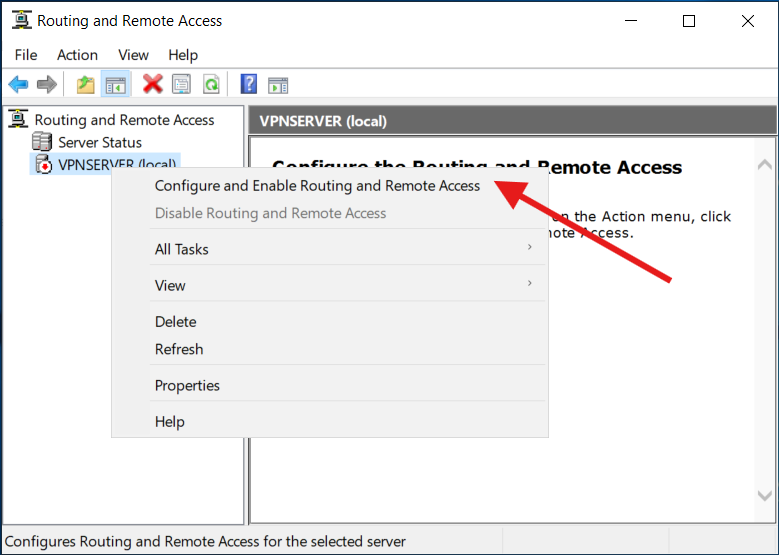

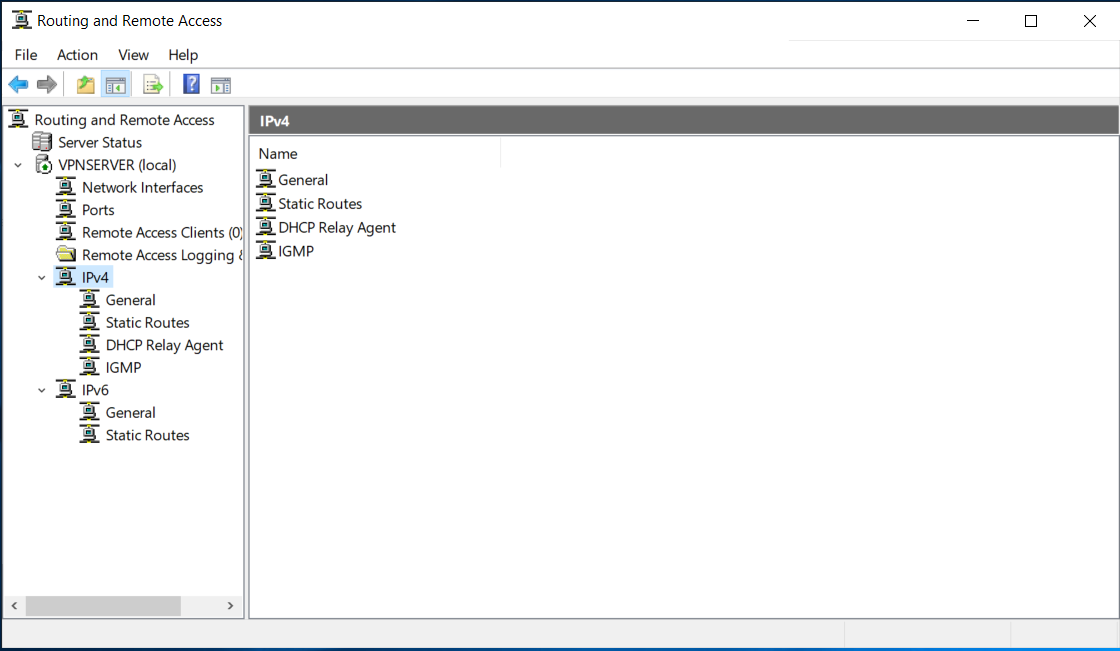

- Sau khi cài đặt xong. Mở Routing and Remote Access.

- Chuột phải vào VPNSERVER chọn Configure and Enable Routing and Remote Access.

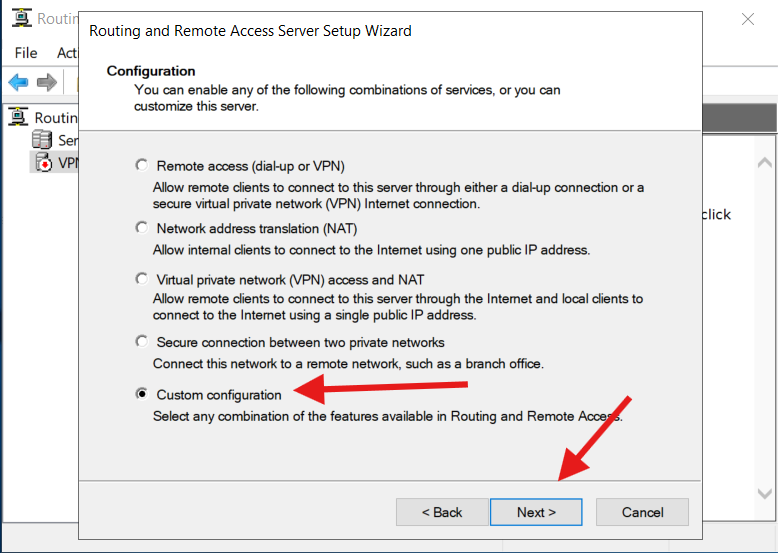

- Chọn Cutstom Configuration → Next.

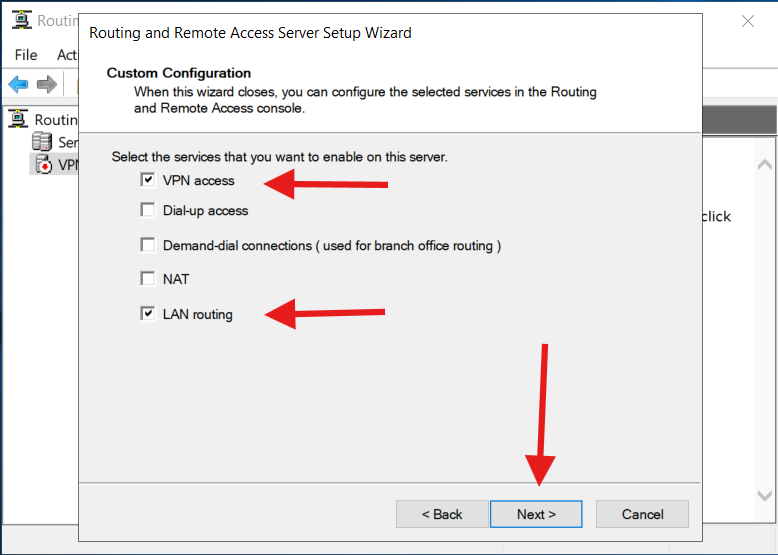

- Tick vào 2 ô này → Next.

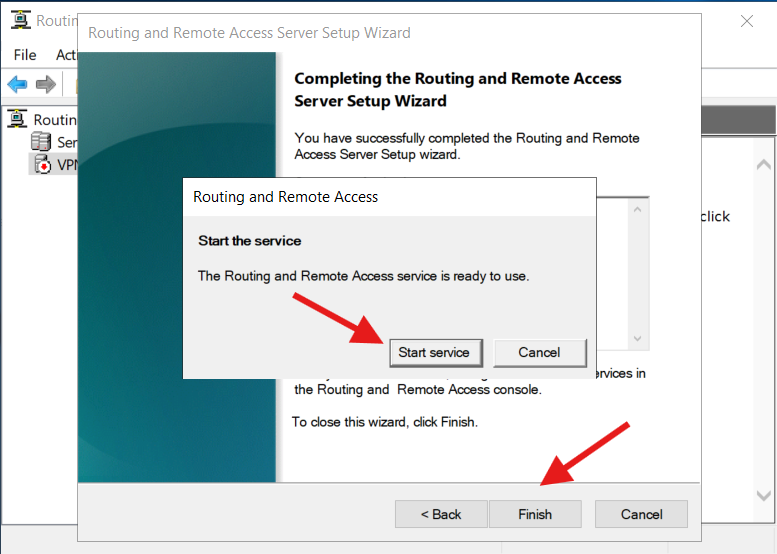

- Finish và chọn Start Service để khởi động dịch vụ.

- Sau khi cấu hình sẽ ra được giao diện như sau.

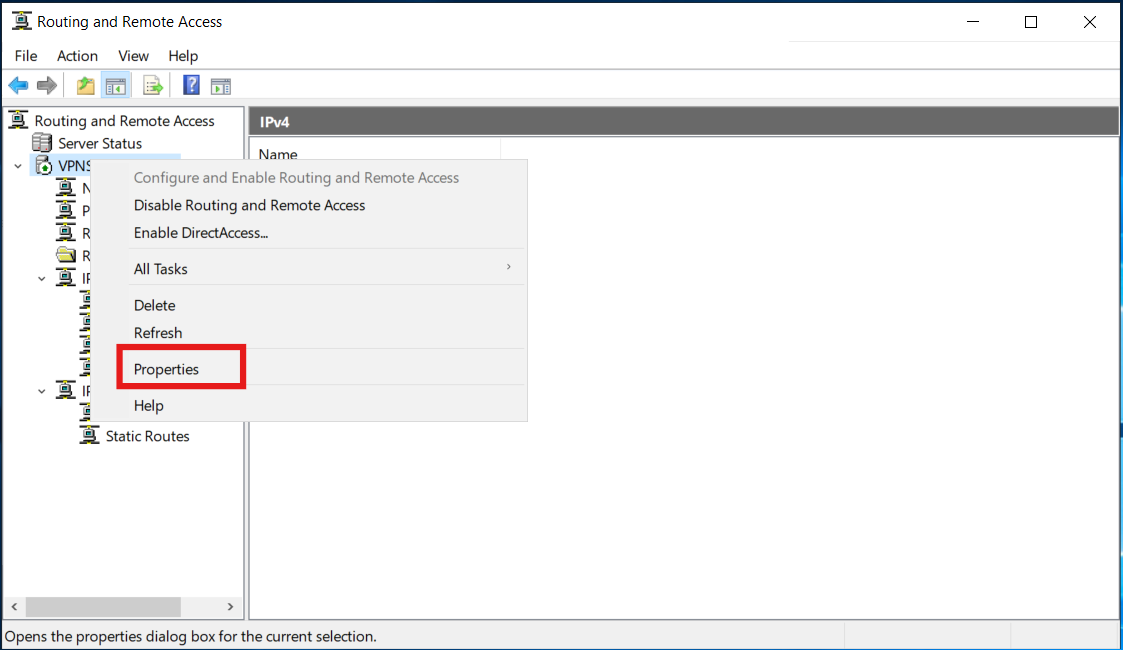

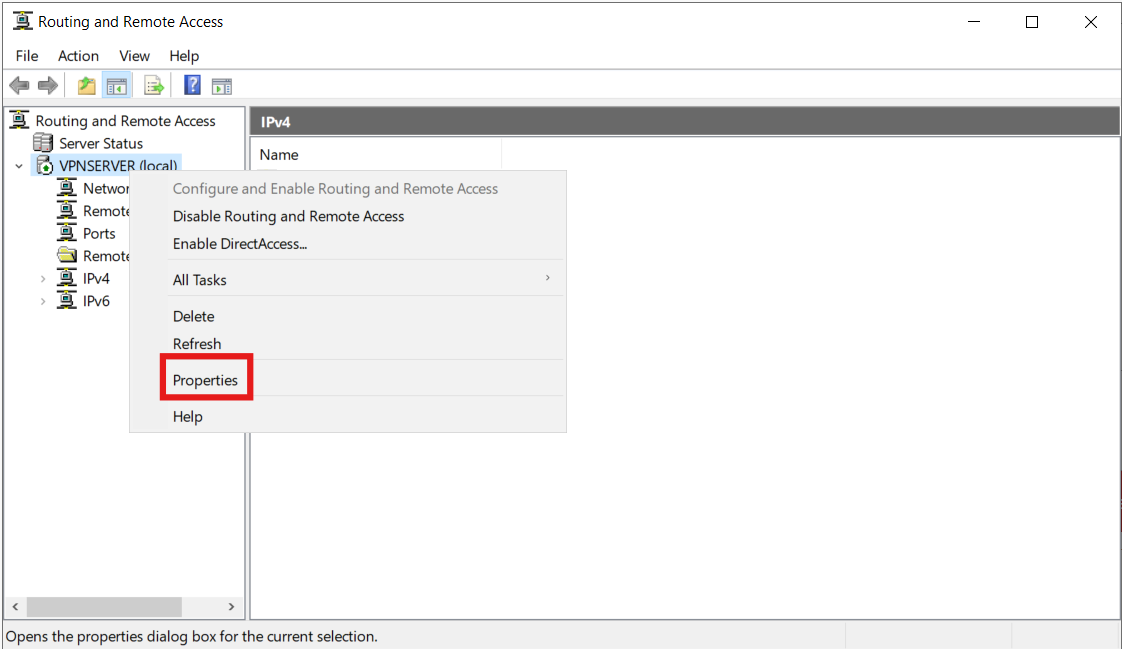

- Chuột phải vào VPNSERVER (local) chọn Properties.

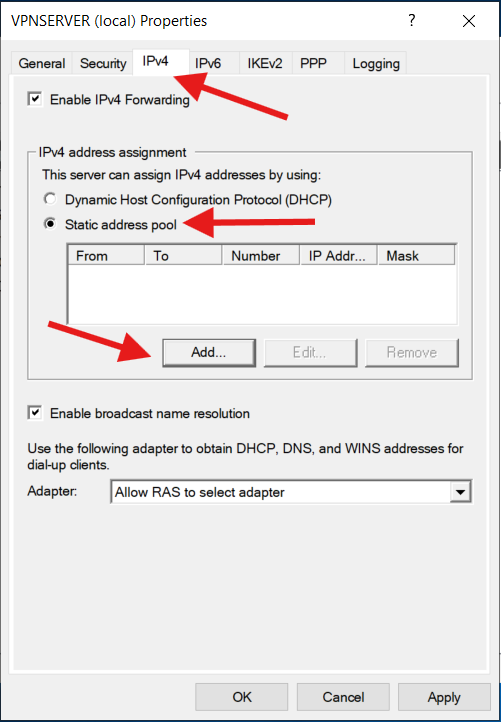

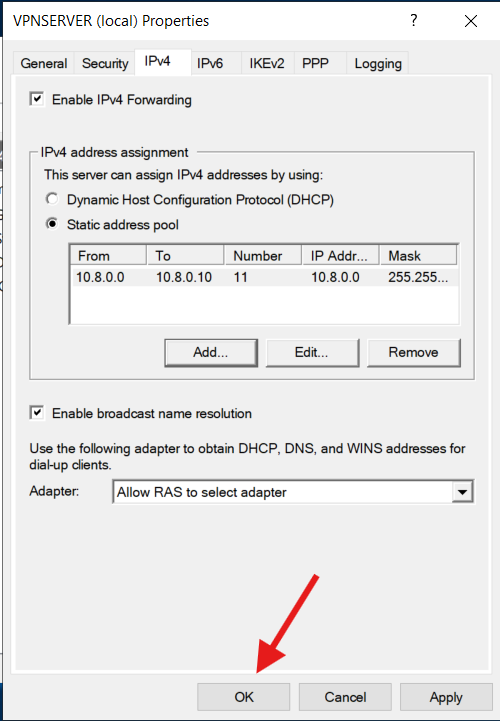

- Qua tab IPv4 → chọn Static address pool → Add.

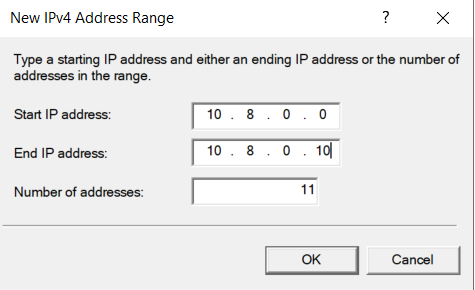

- Nhập dải địa chỉ IP cho Tunnel. Chọn OK.

- OK để kết thúc.

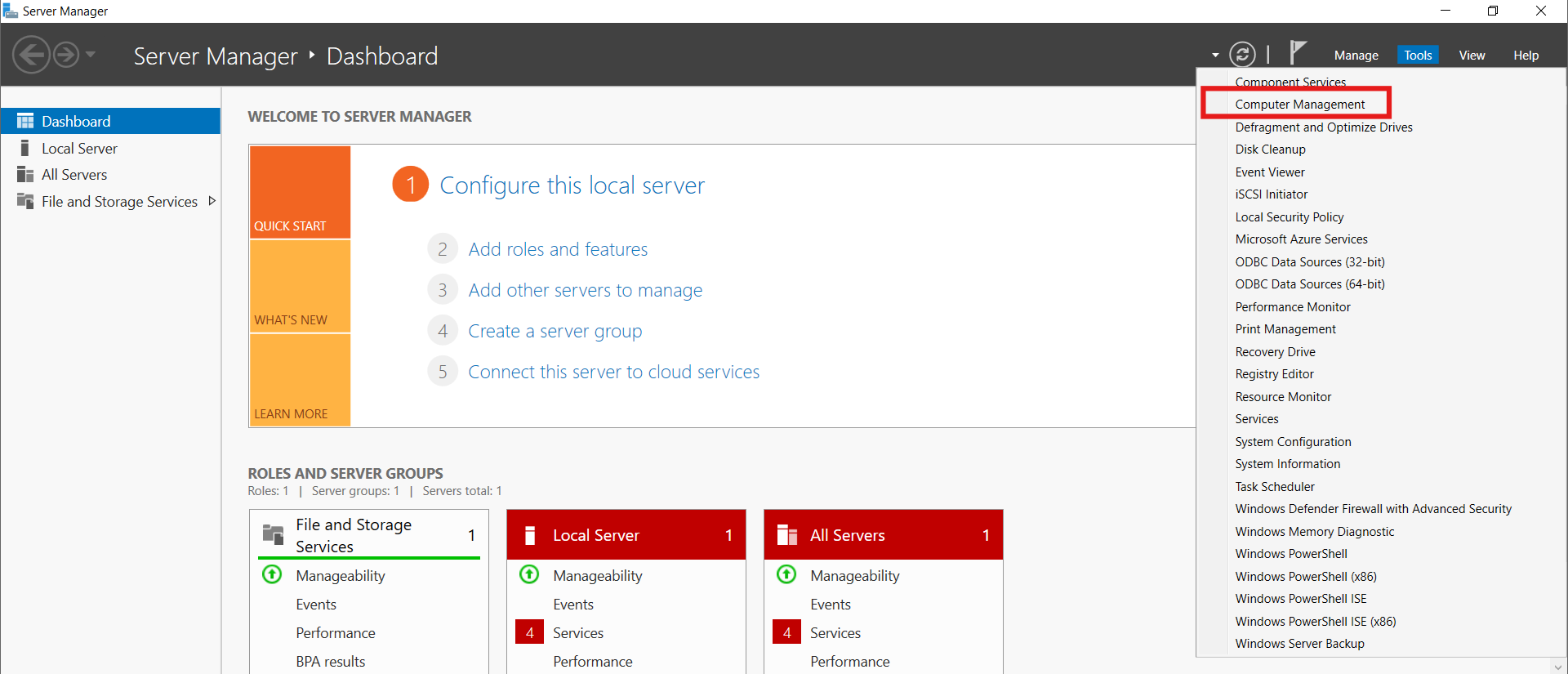

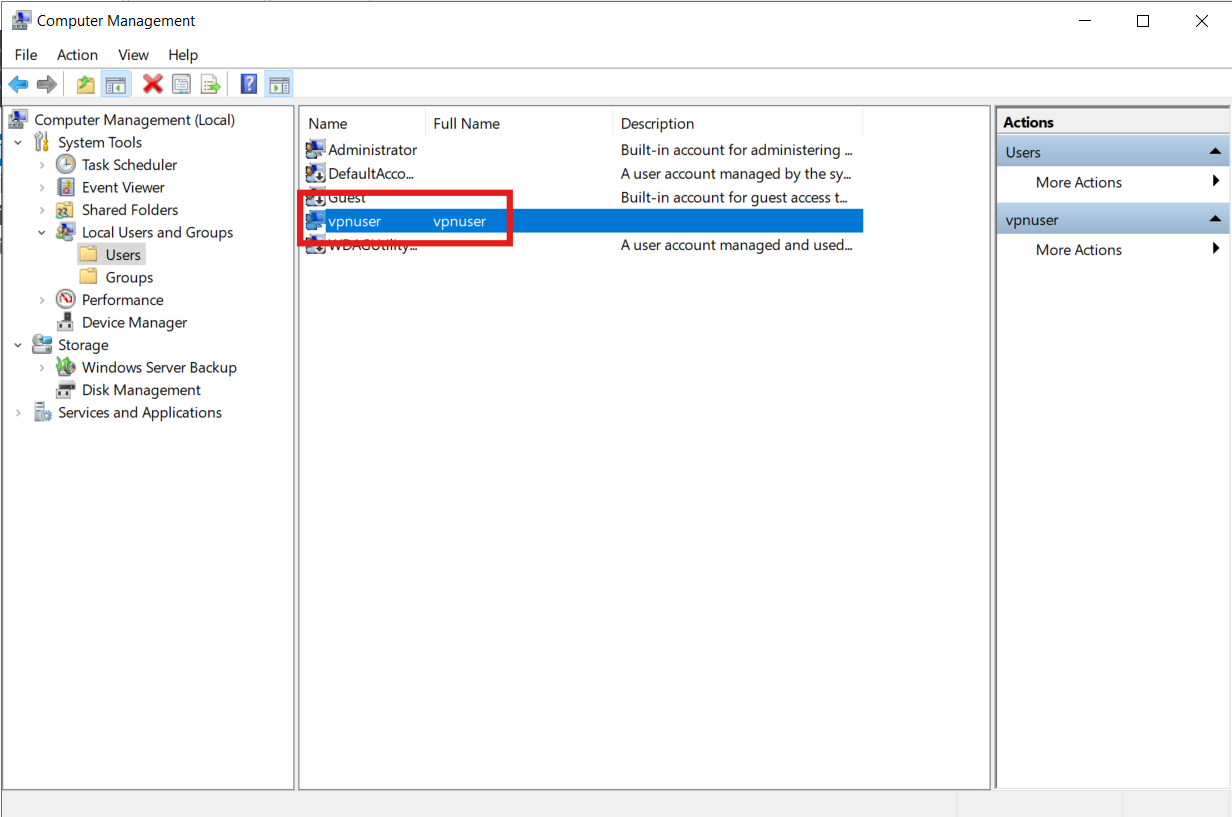

Ta sẽ tạo một User để kết nối VPN. Chọn Computer Management.

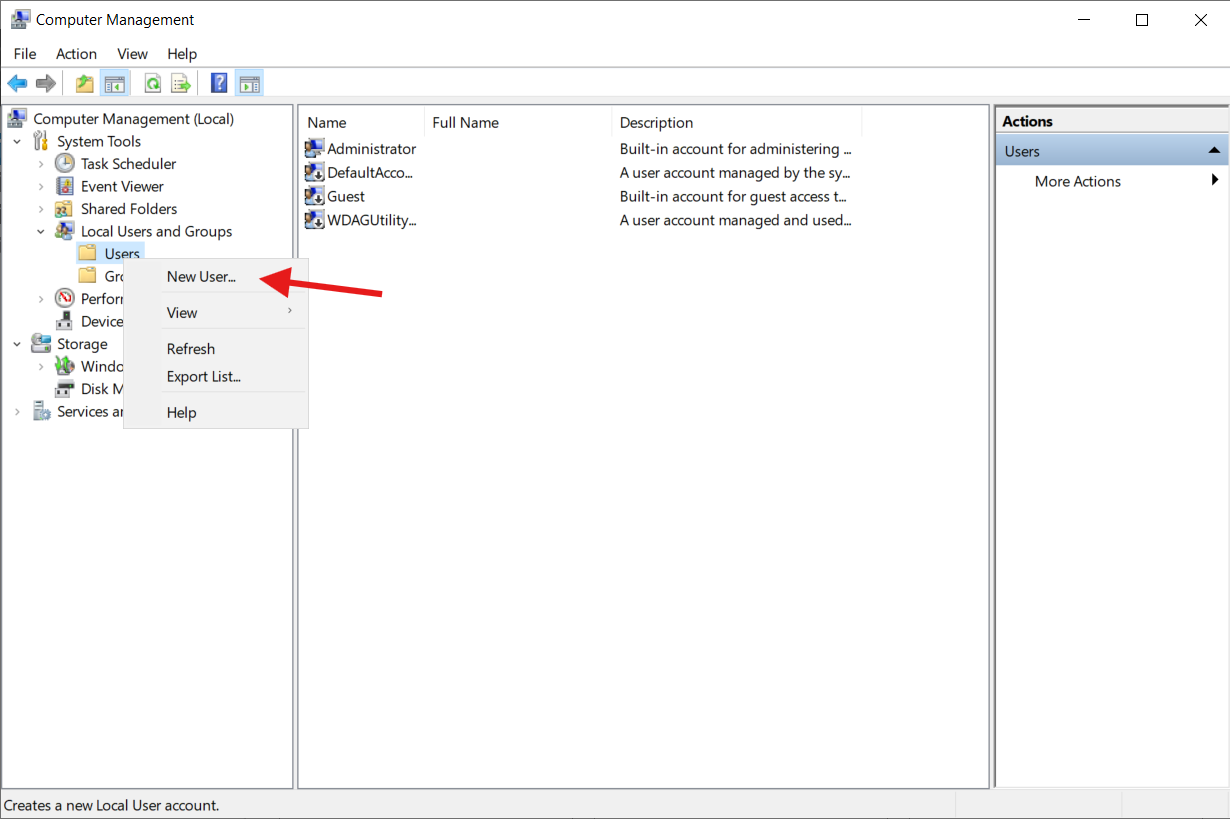

Chuột phải chọn New user.

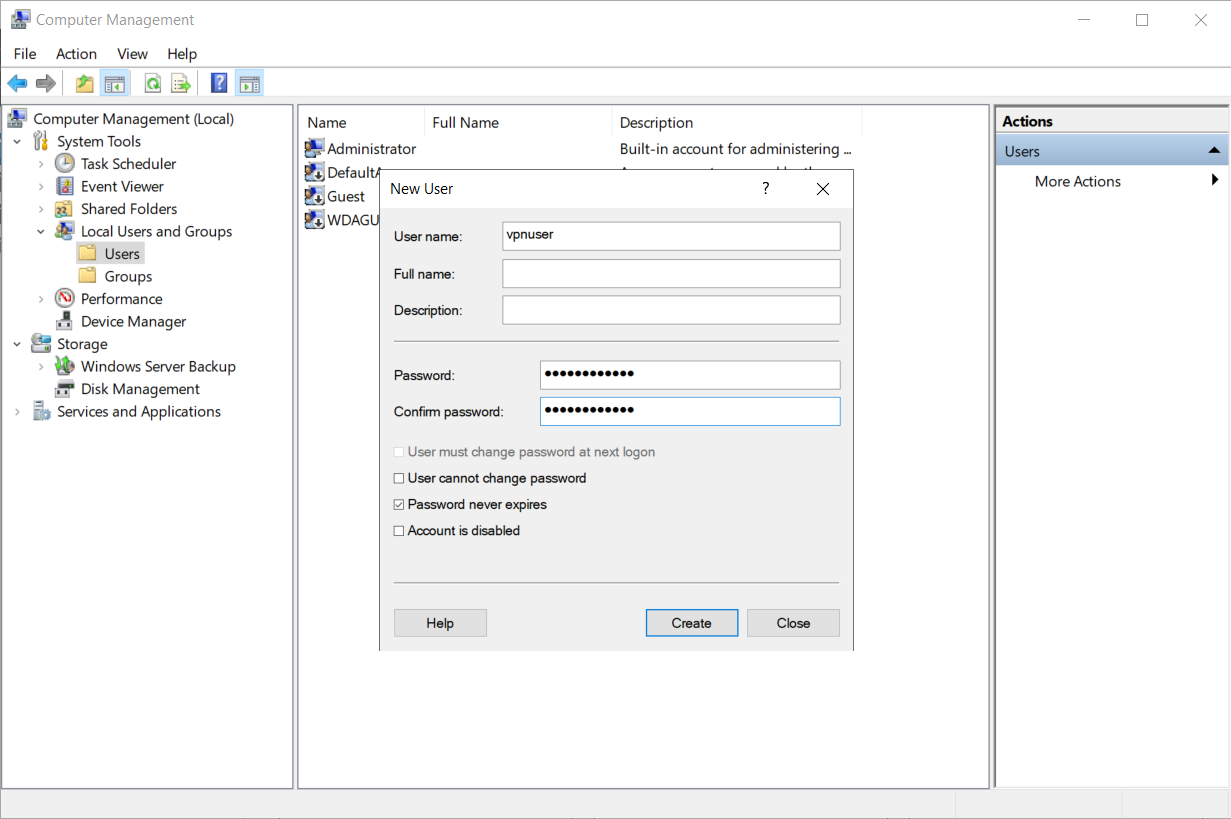

- Nhập thông tin và chọn Create.

- Tạo user mới thành công.

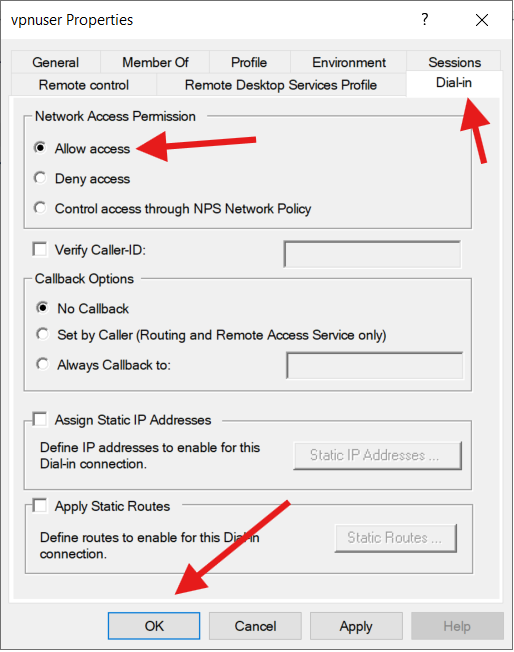

- Chuột phải vào User vừa tạo. Qua tab Dial-in chọn Allow access → ok.

- Sau khi cấu hình xong sẽ chuyển qua máy Client để thực hiện kết nối.

Máy Client

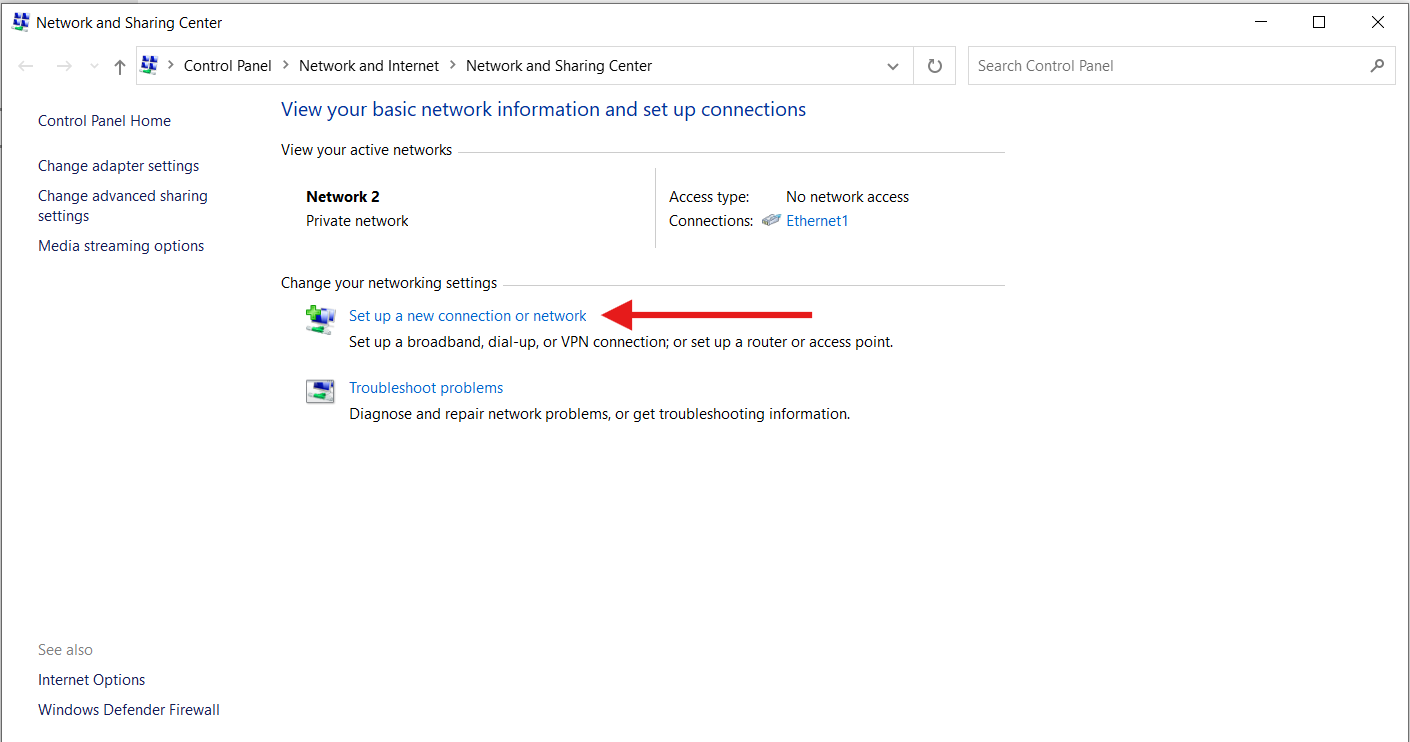

- Mở cửa sổ Netwokr and Sharing Center.

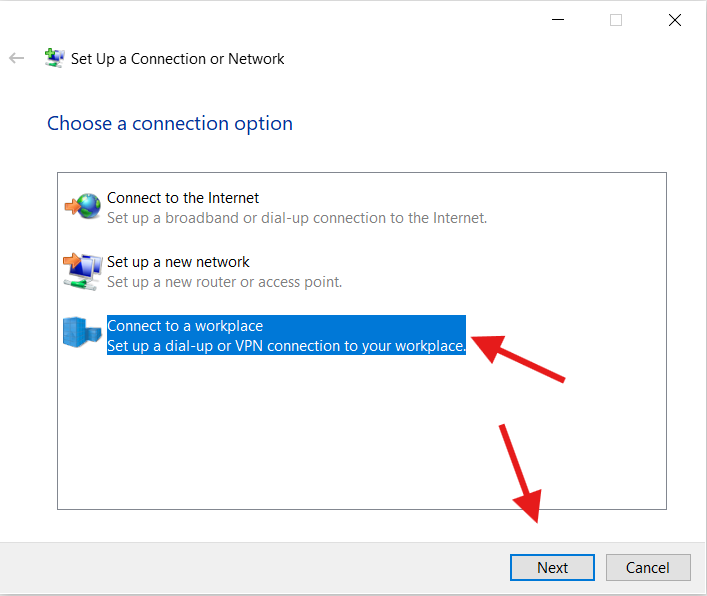

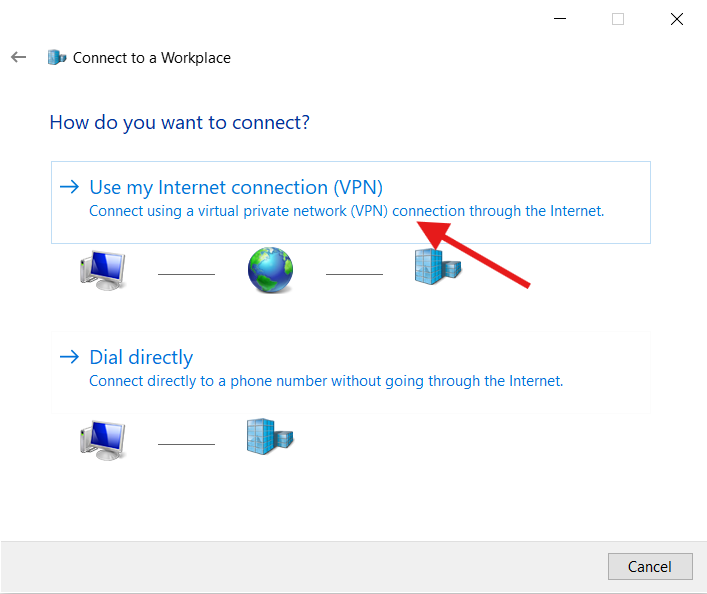

- Chọn Connect to a workplace → Next.

- Chọn Use my Internet connection (VPN).

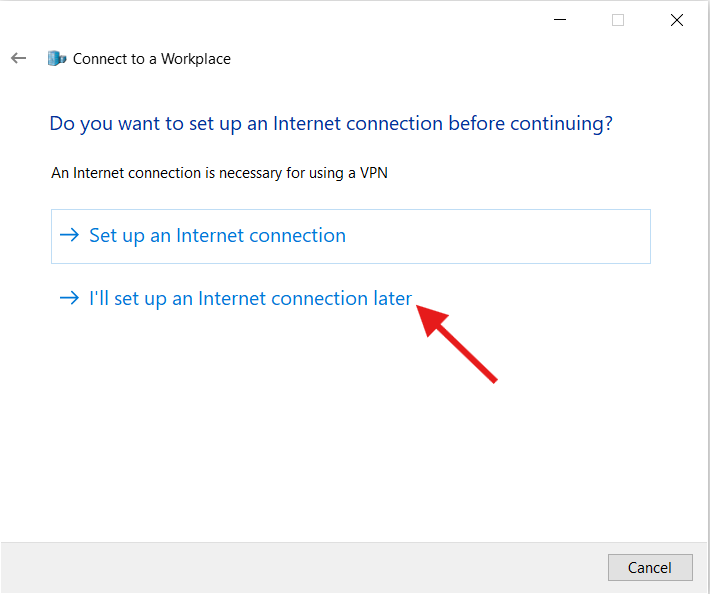

- Chọn I’ll set up an Internet connection later.

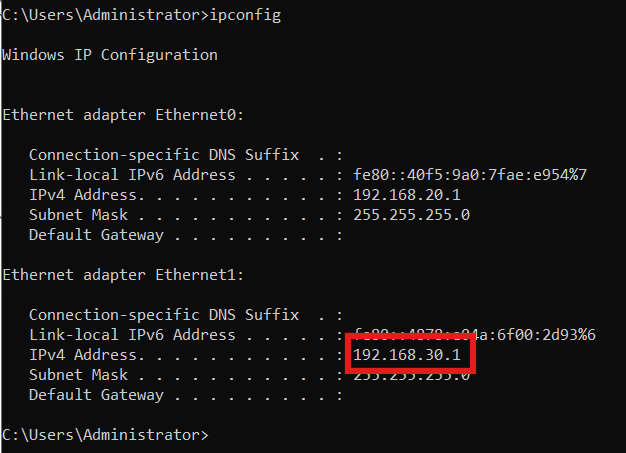

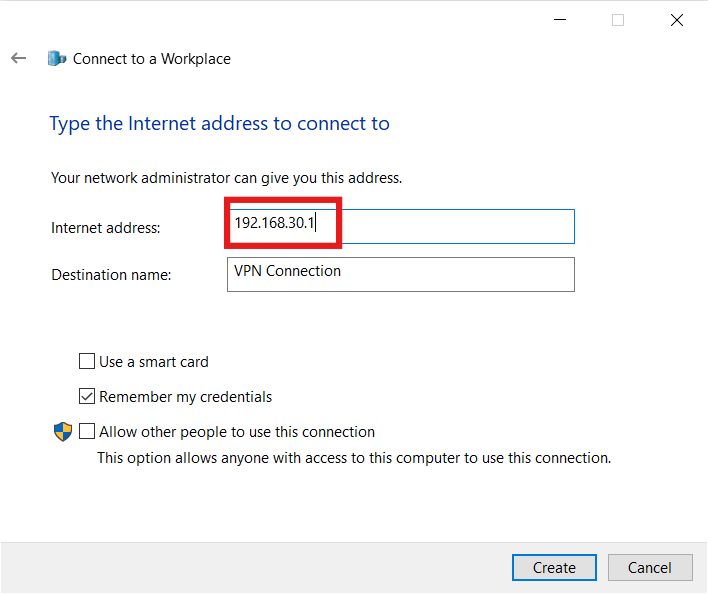

- Tại đây, nhập vào địa chỉ IP của VPN Server. Ở đây là

192.168.30.1. Đây là IP được cài cho máy VPN Server ở VMnet3.

- Chọn Create.

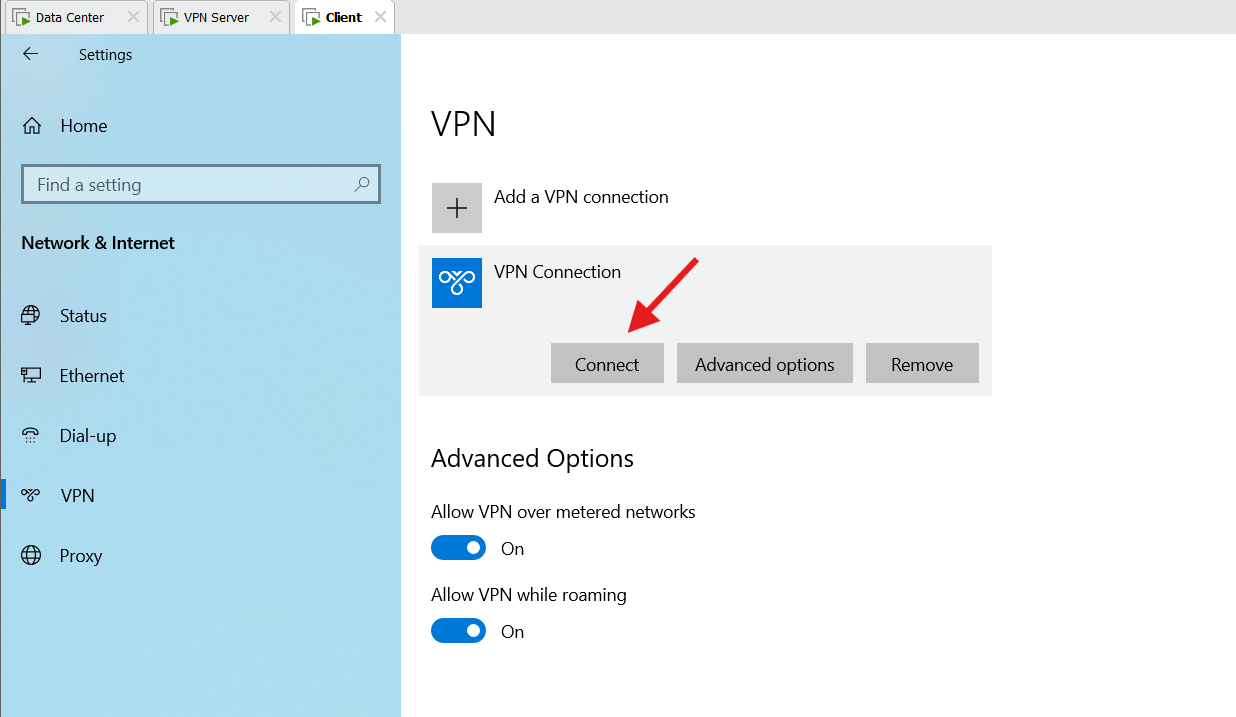

- Trong trường hợp Windows không hiện bảng thông báo nhập Username và password, bạn có thể vào mục VPN → chọn Connect.

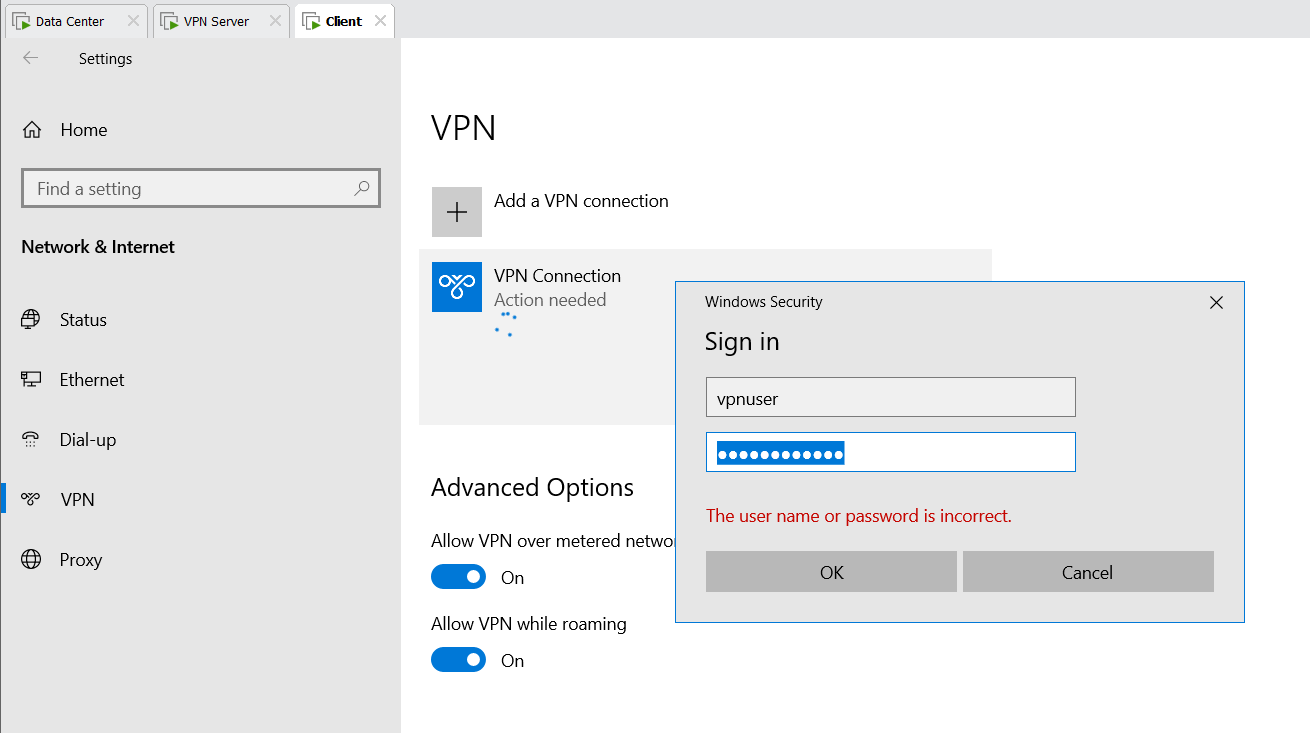

- Nhập thông tin chọn OK.

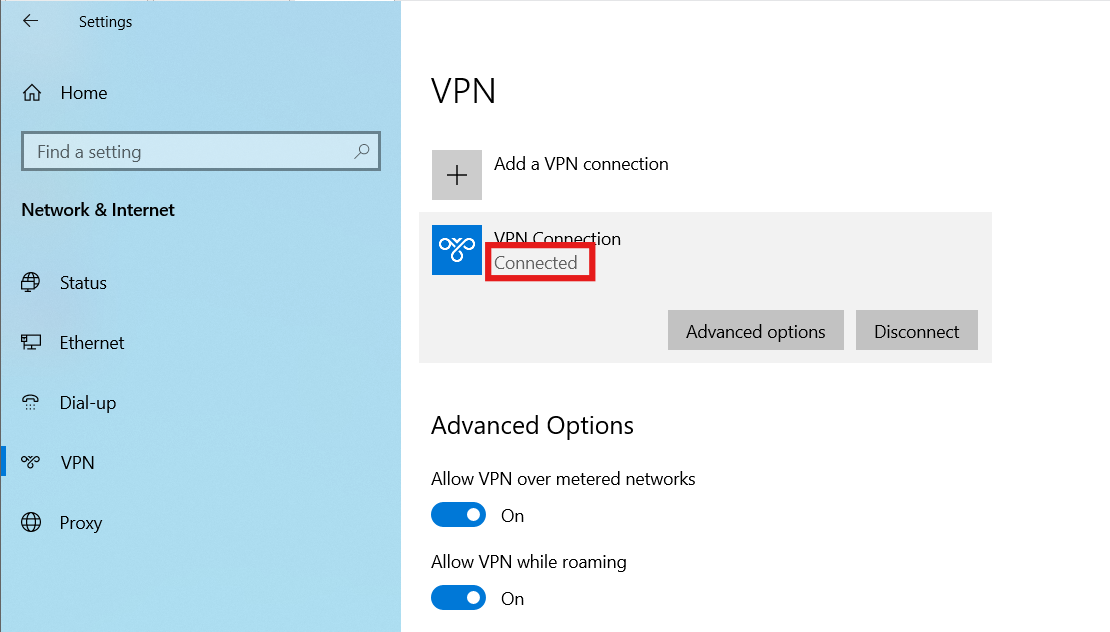

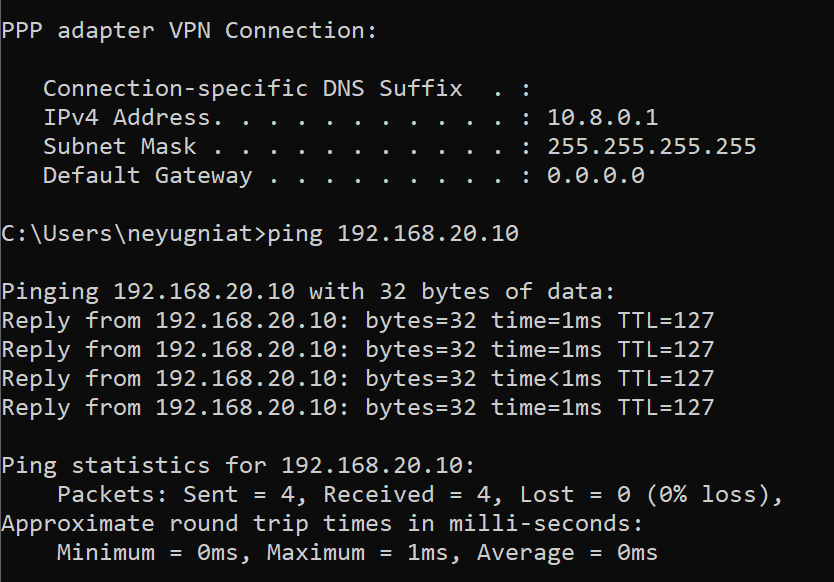

- Kết nối thành công.

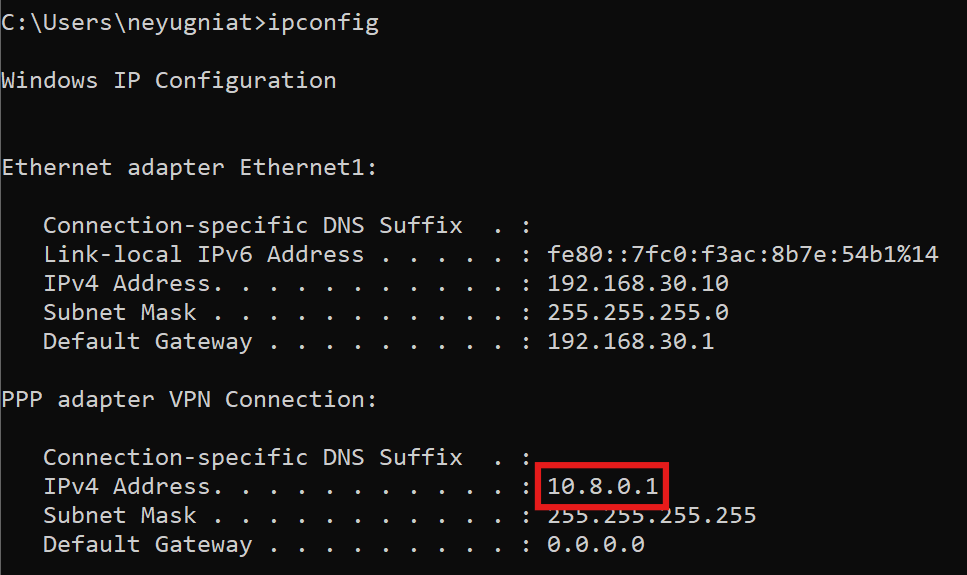

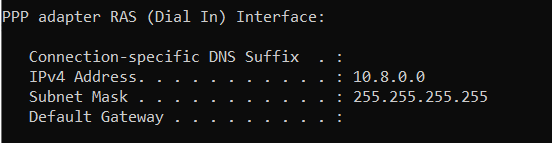

- Đã nhận được IP của Tunnel đã cấu hình trên VPN Server.

- Trên máy VPN Server.

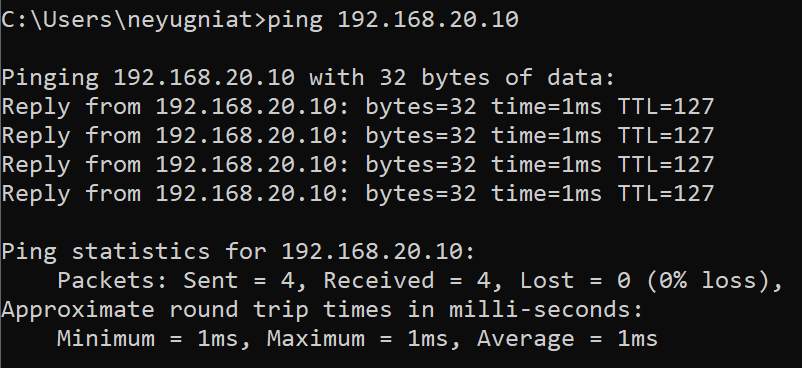

- Thực hiện ping tới IP của máy Data Center.

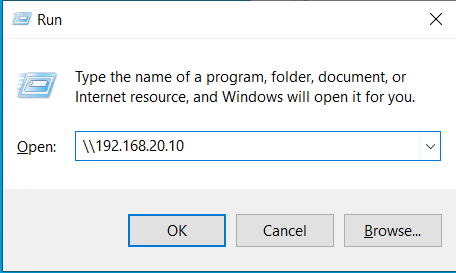

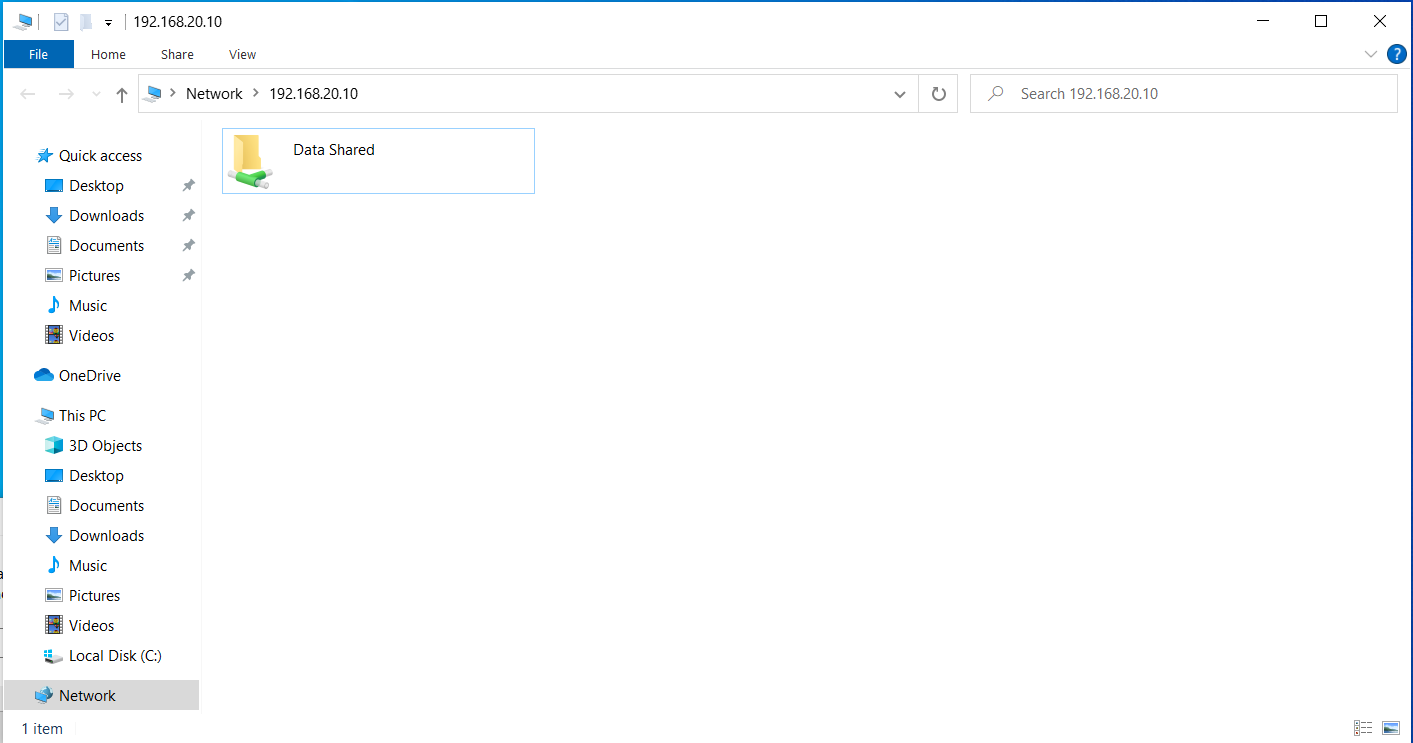

- Ping đã thành công, thử truy cập vào folder đã được chia sẻ trên Datacenter, mở hộp thoại run → gõ

\\192.168.20.10.

- Đã truy cập được các thư mục được chia sẻ.

- Tuy nhiên thì vẫn chưa thể đọc hoặc ghi dữ liệu trên folder này do thư mục được chia sẻ chưa phân quyền cho các user.

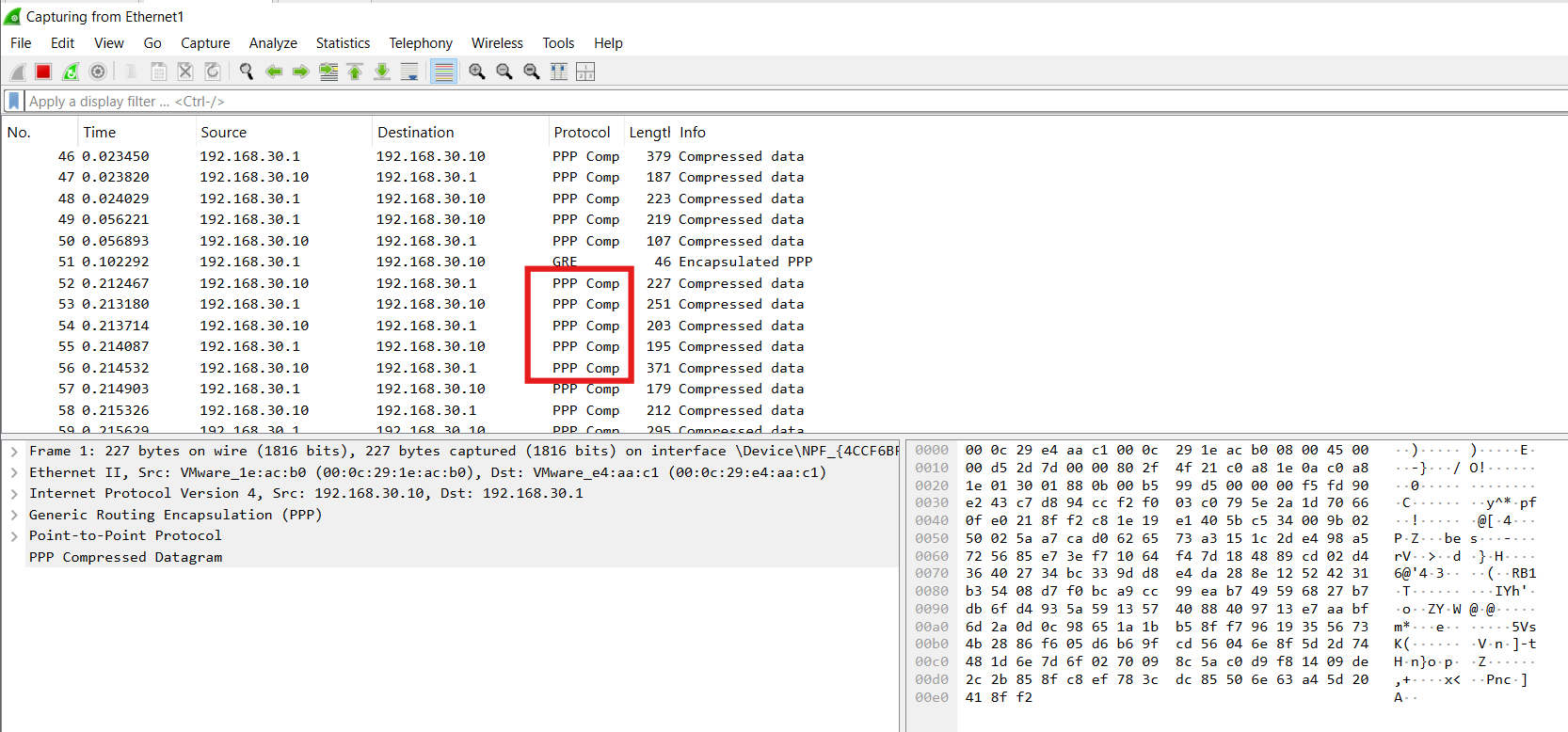

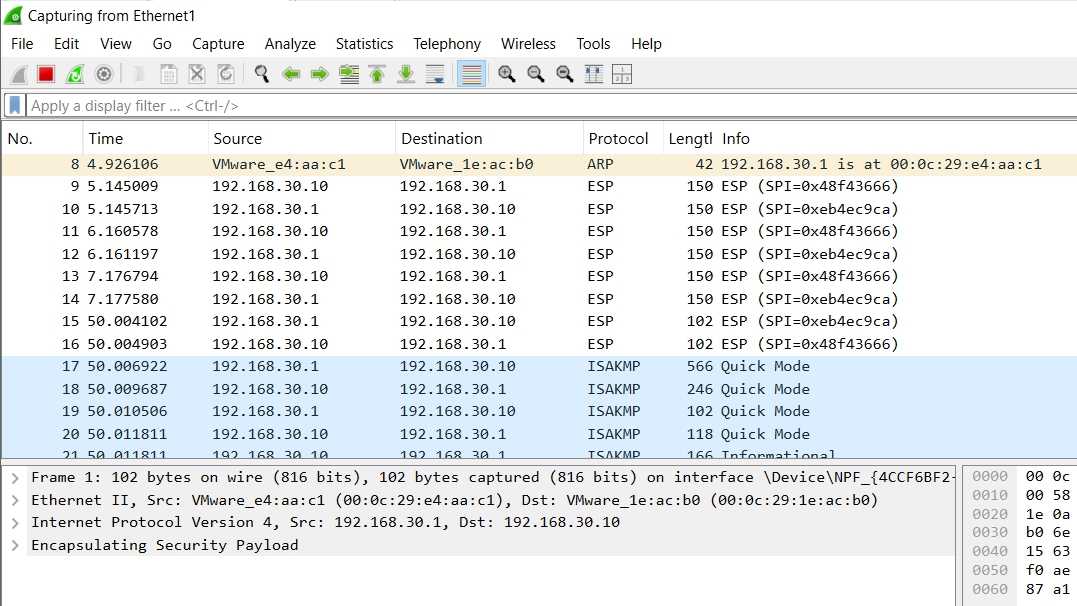

- Sử dụng phần mềm Wireshark ở trên máy VPN Server, lắng nghe trên Interface Ethernet1.

Thấy được các giao tiếp giữa Client và Data Center đang sử dụng giao thức PPP, điều này là do VPN đã được cấu hình mặc định và đang sử dụng PPTP để tạo Tunnel.

Phần tiếp theo mình sẽ thực hiện cấu hình VPN với giao thức L2TP kết hợp IPSec.

L2TP kết hợp IPSec

Máy VPN Server

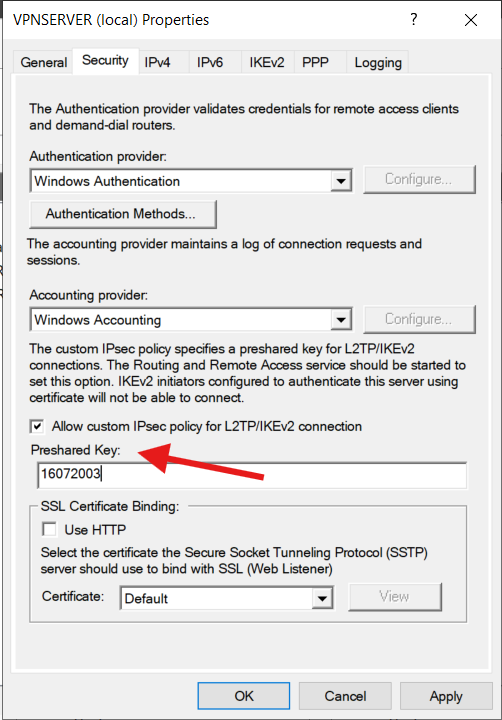

- Mở giao diện Routing and Remote Access. Chuột phải vào VPNSERVER → Properties.

- Ở tab Security → Tick vào Allow custom IPSec → Nhập Preshared Key → OK

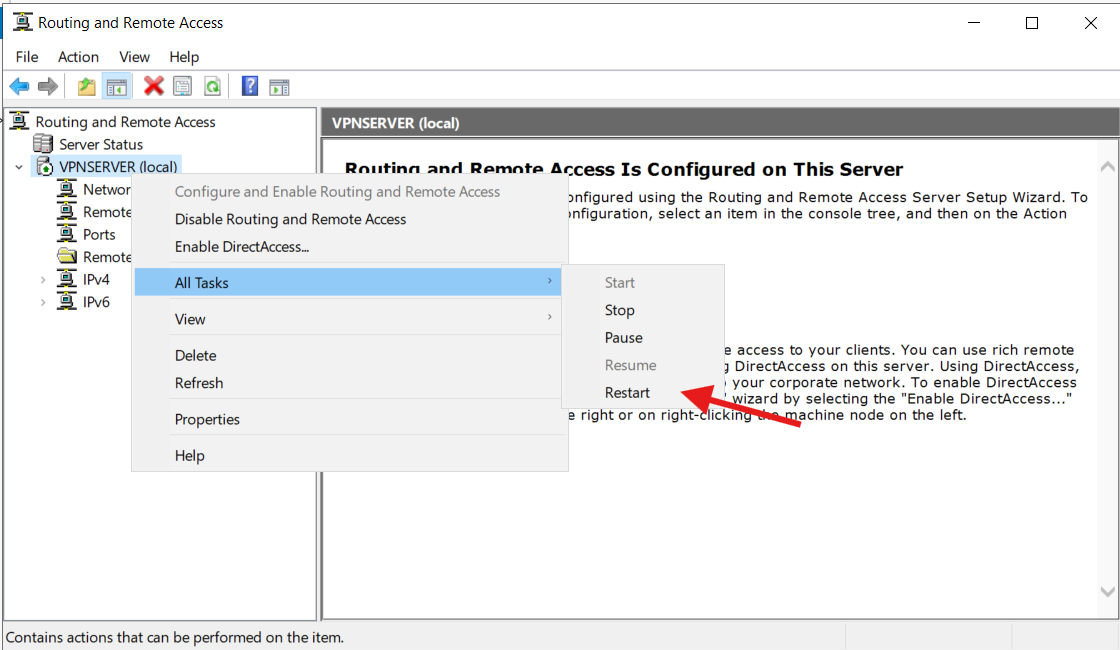

- Thực hiện Restart lại dịch vụ VPN để apply các cấu hình vừa thay đổi.

- Restart xong thì ta sẽ chuyển qua cấu hình máy Client.

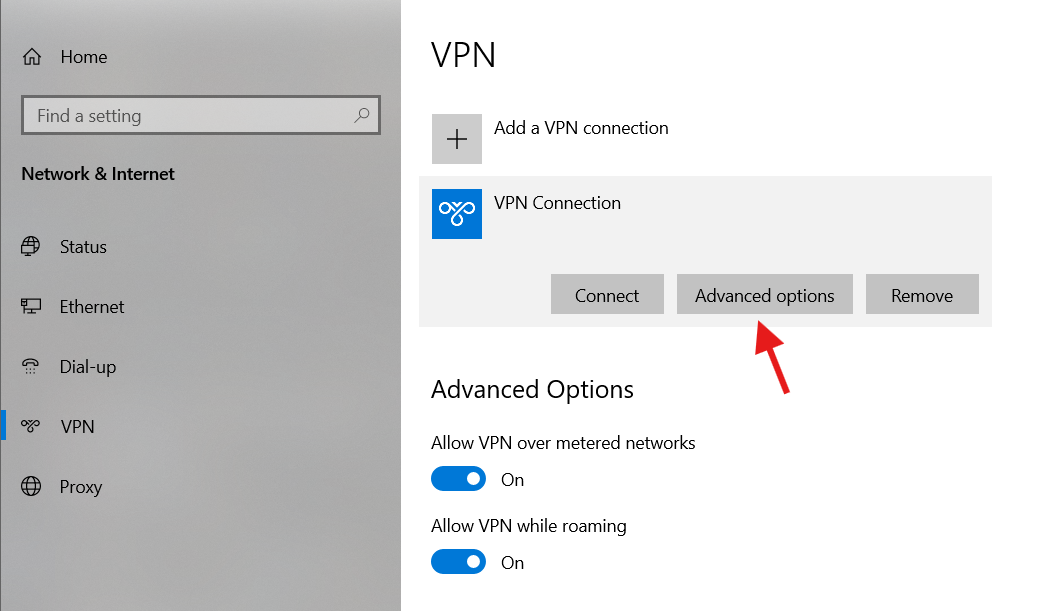

Máy Client

- Ở giao diện VPN chọn Advance options.

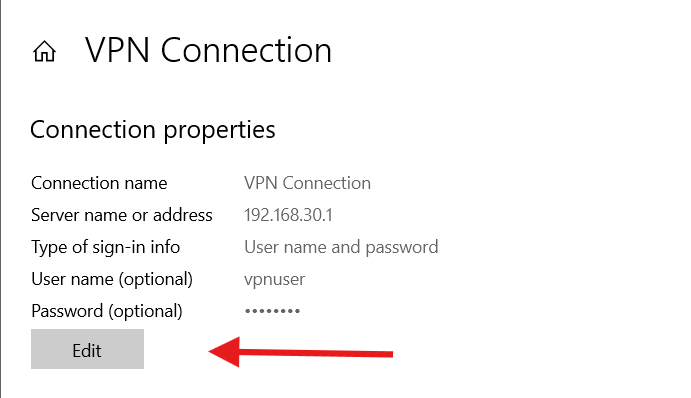

- Chọn Edit.

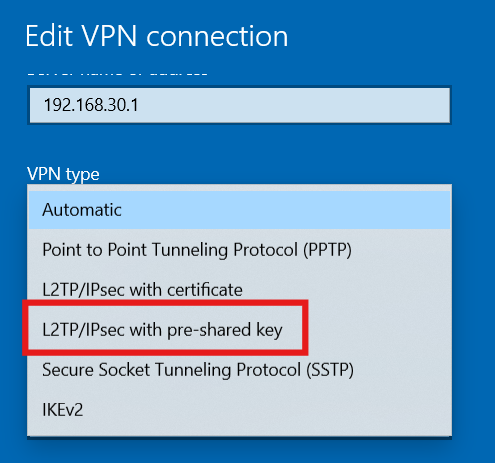

- Chọn dòng L2TP/IPsec with pre-shared key.

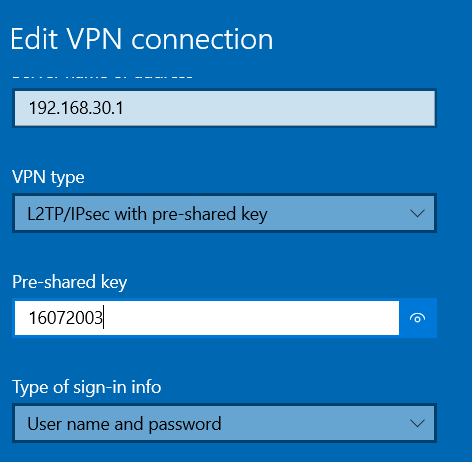

- Nhập key đã cấu hình trên VPN Server.

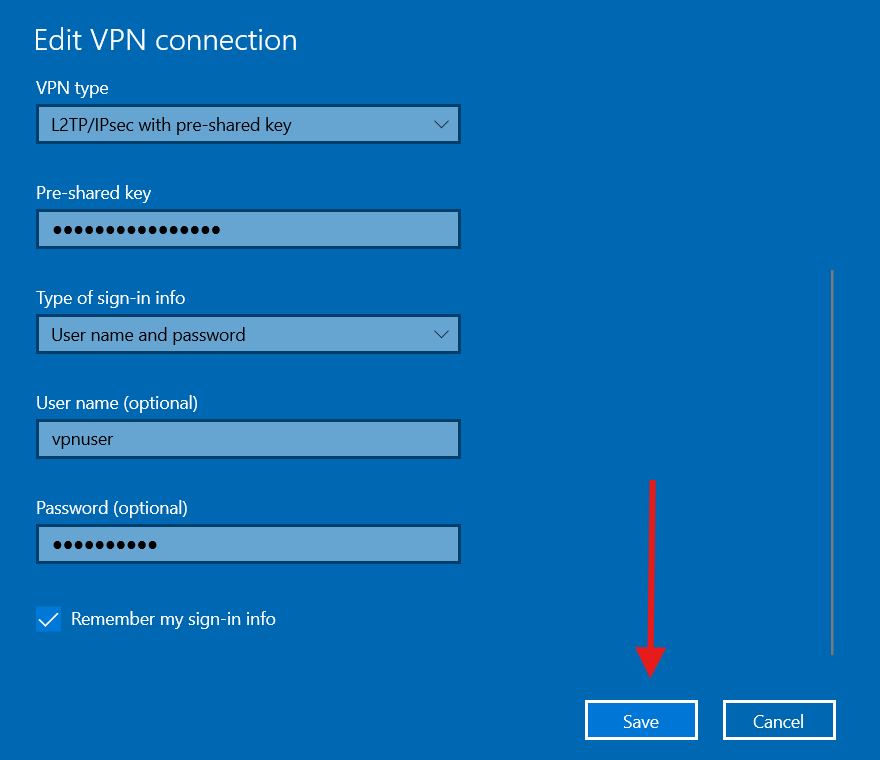

- Lưu lại.

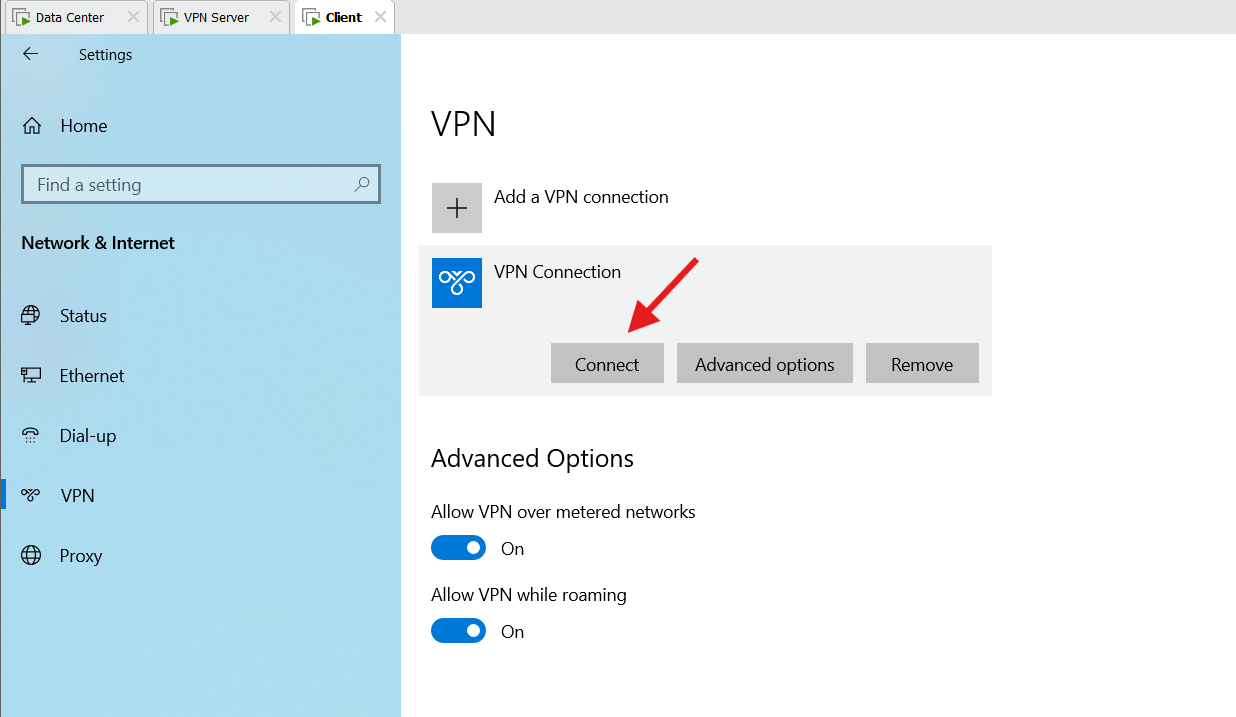

- Chọn Connect. Lần kết nối này sẽ không cần nhập tài khoản và mật khẩu nữa, do các thông tin đã được lưu lại.

- Dùng lệnh ping để kiểm tra kết nối, đồng thời sử dụng Wireshark trên VPN Server để bắt các gói tin.

- Ta có thể thấy Wireshark đã bắt được các gói tin sử dụng giao thức ESP của IPsec. Giao thức này sẽ bảo mật hơn so với PPP của PPTP.

Bài thực hành về cơ bản đã hoàn thành. Qua bài này thì mình đã tìm hiểu về cách cấu hình một VPN Server trên hệ điều hành Windows Server để tạo ra một kết nối an toàn giữa Client và Server.

Ở bài viết sau, mình sẽ ứng dụng giao thức bảo mật SSL/TLS kết hợp với giao thức xác thực RADIUS để xây dựng hệ thống VPN Client-to-Site.

Subscribe to my newsletter

Read articles from Nguyễn Tài Nguyên directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by

Nguyễn Tài Nguyên

Nguyễn Tài Nguyên

In search of the Great Manifesto