📶 VPN Client-to-Site with Windows Server 2019 Using SSL/TLS and RADIUS 📶

Nguyễn Tài Nguyên

Nguyễn Tài Nguyên

ℹ️ Giới thiệu

Ở bài viết trước, mình đã làm về VPN Client-to-Site sử dụng 2 giao thức là PPTP và L2TP/IPsec. Bài viết này mình sẽ làm tiếp về giao thức bảo mật SSL/TLS kết hợp với giao thức xác thực RADIUS, nhằm xây dựng một đường truyền VPN có tính bảo mật, an toàn hơn so với 2 giao thức PPTP và L2TP/IPsec.

Khác biệt cơ bản là, đối với giao thức SSL/TLS và RADIUS, chỉ có những người dùng có tài khoản trong Active Directory mới truy cập được vào VPN.

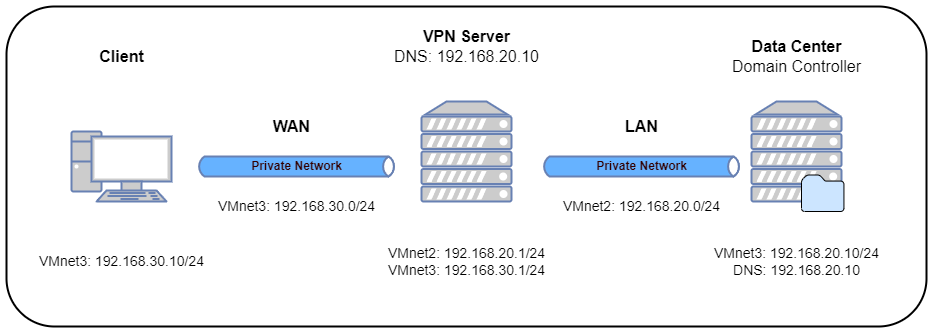

🖥️ Xây dựng mô hình

Mô hình mình sẽ xây dựng tương tự với bài viết trước.

Máy Data Center mình sẽ nâng lên thành một máy Domain Controller (DC).

Máy VPN Server sẽ join Domain.

🛠️ Bắt đầu triển khai

Máy DC

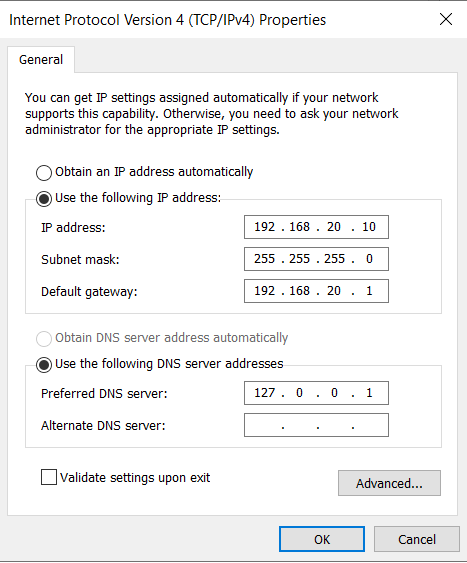

- Cấu hình IP cho máy Domain Controller.

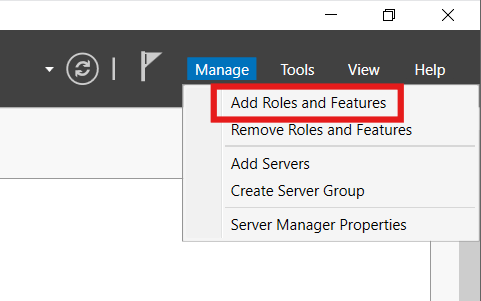

- Tiến hành nâng thành Domain Controller. Chọn Add Roles and Features.

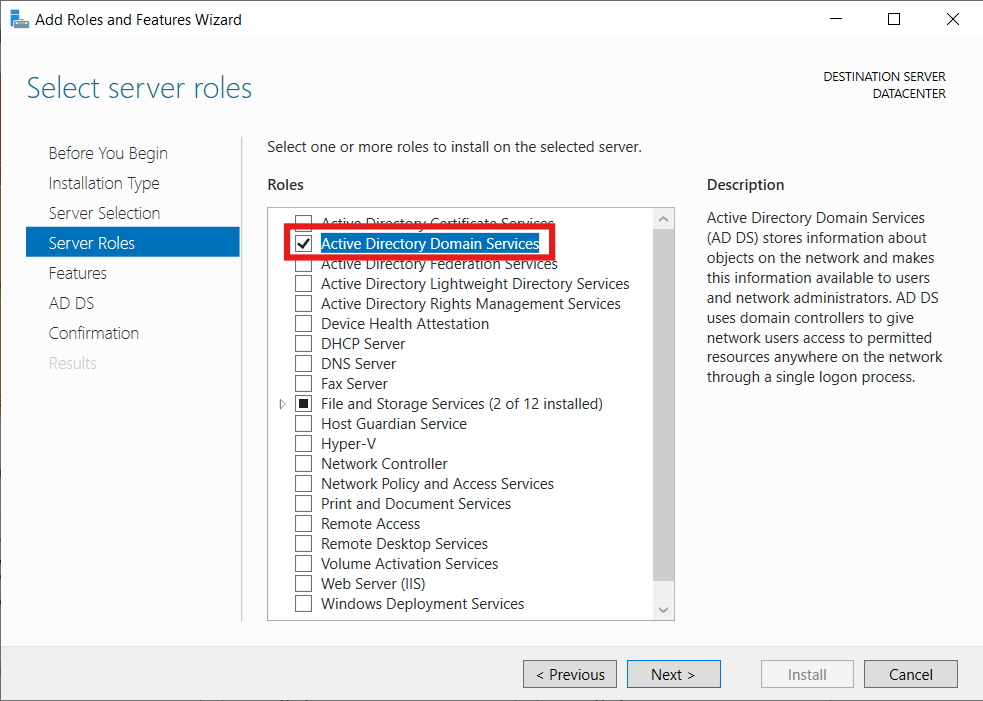

- Chọn Active Directory Domain Services.

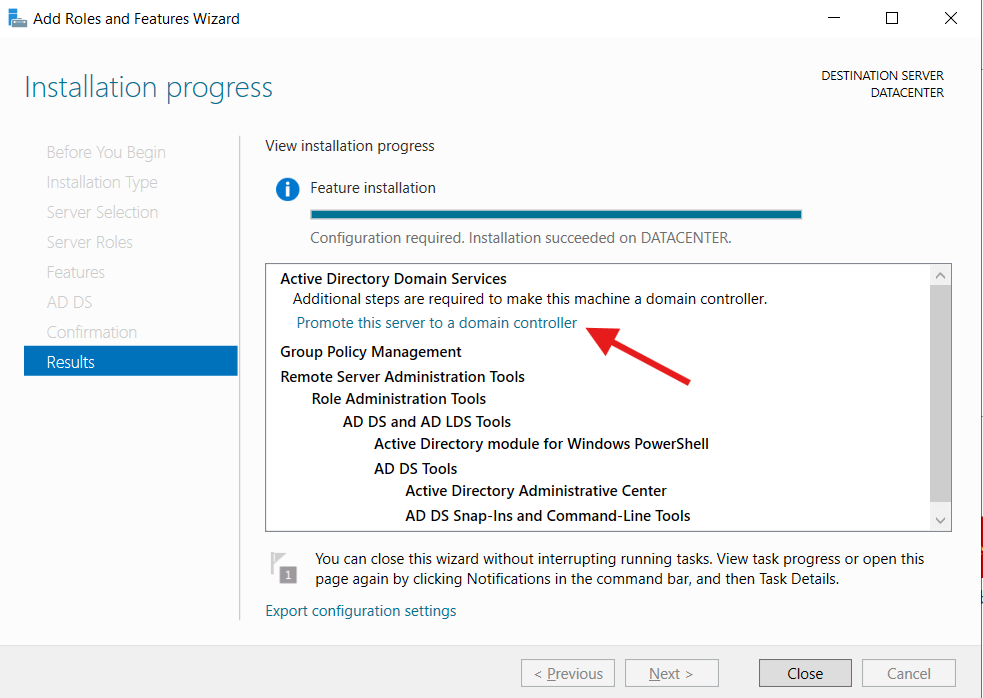

Next cho đến khi cài đặt xong. Chọn Promote this server to a domain controller.

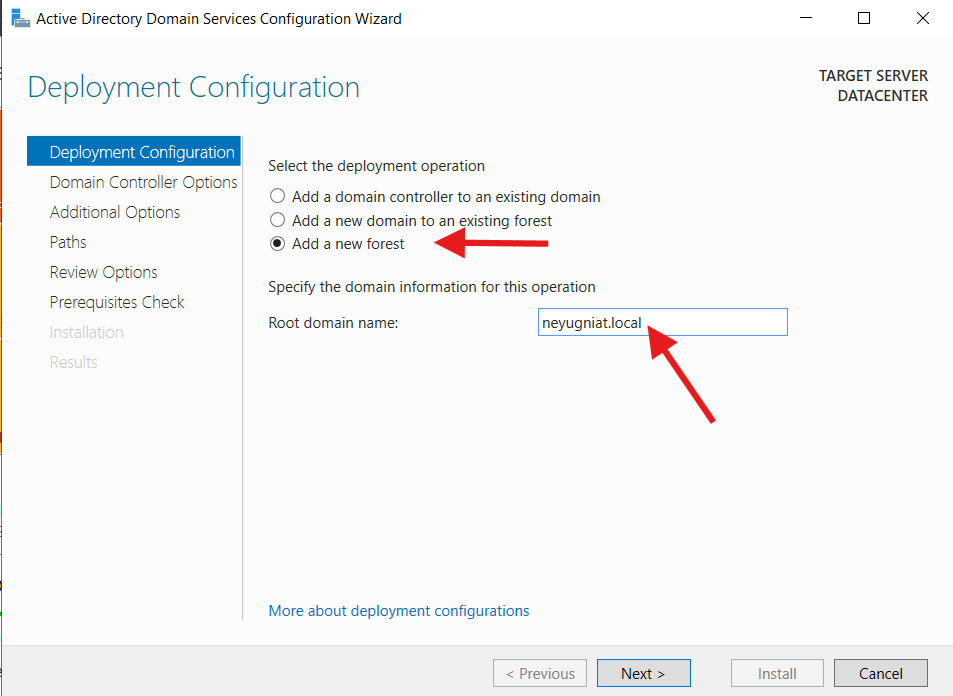

Chọn Add a new forest → nhập tên miền bạn muốn vào.

Nhập mật khẩu DSRM, mật khẩu này dùng để vào Safe Mode trong trường hợp AD bị hỏng, offline. Next cho đến khi hoàn thành quá trình promote, hệ thống sẽ tự khởi động lại và apply các thay đổi.

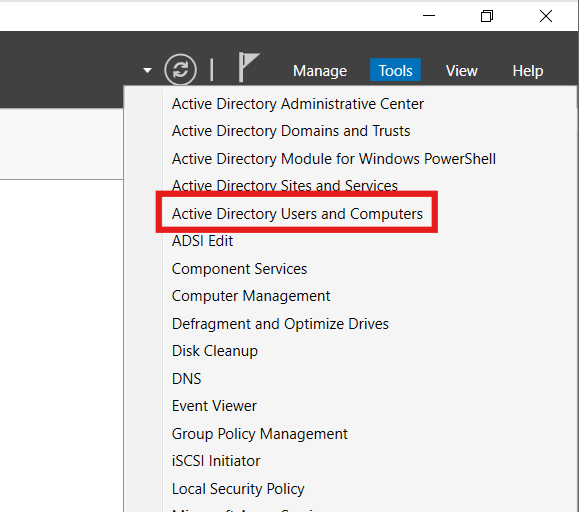

Sau khi nâng thành DC, tiến hành tạo user cho VPN. Chọn Active Directory Users and Computers.

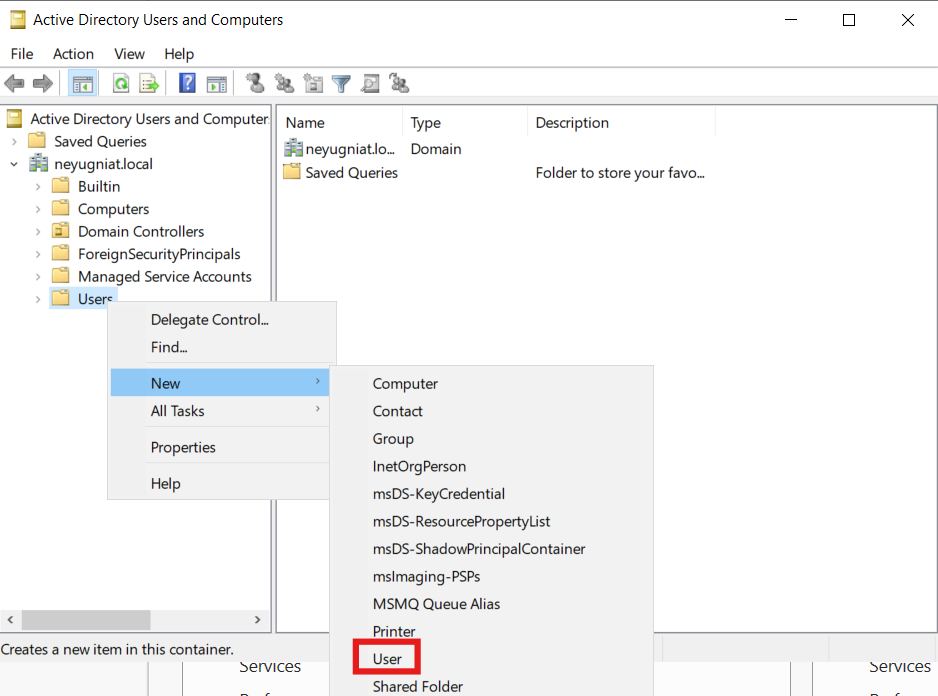

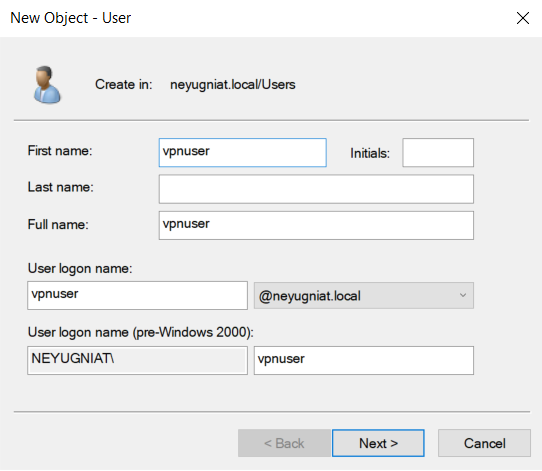

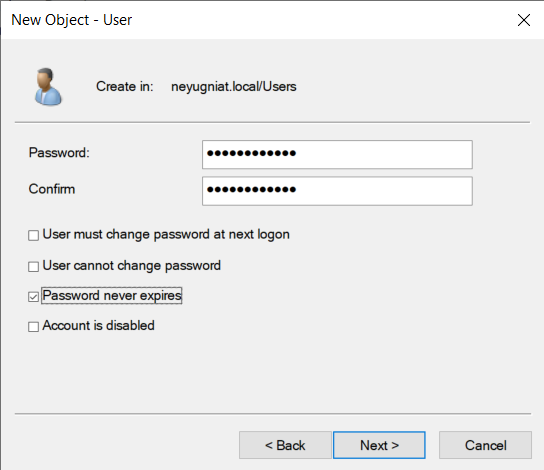

- Tạo user mới.

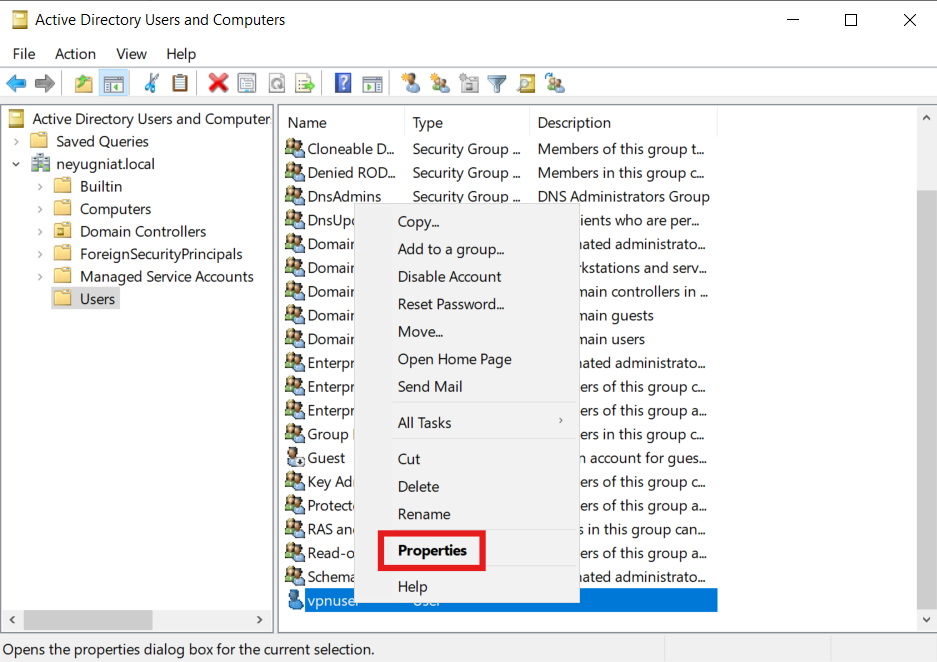

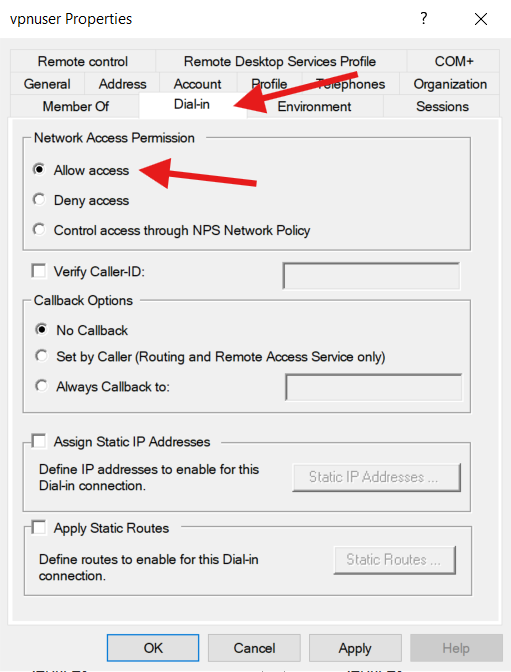

- Chuột phải vào user mới tạo, chọn Properties. Ở tab Dial-in chọn Allow access → OK.

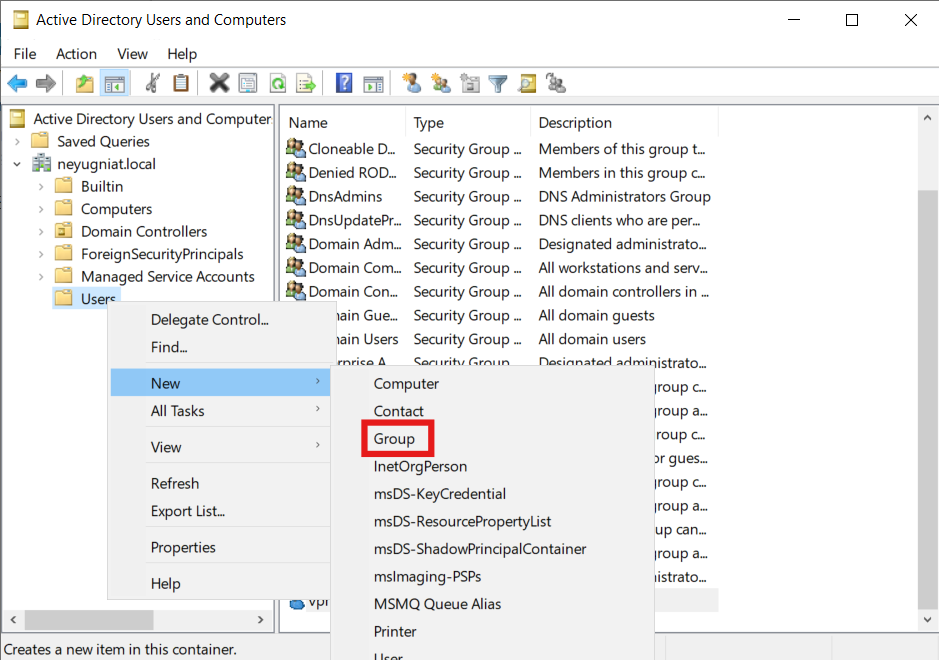

- Ở mục Users, tạo thêm một Group mới.

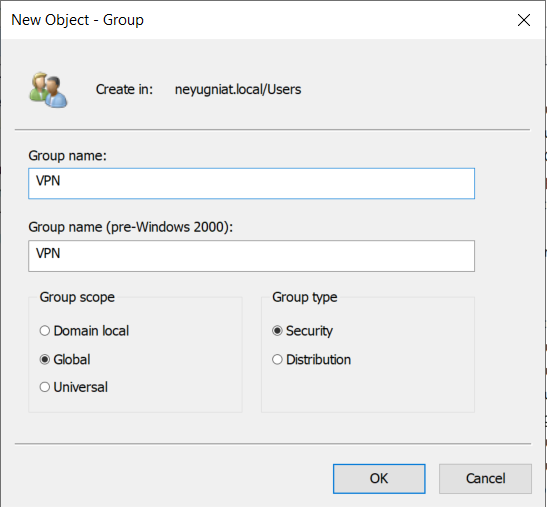

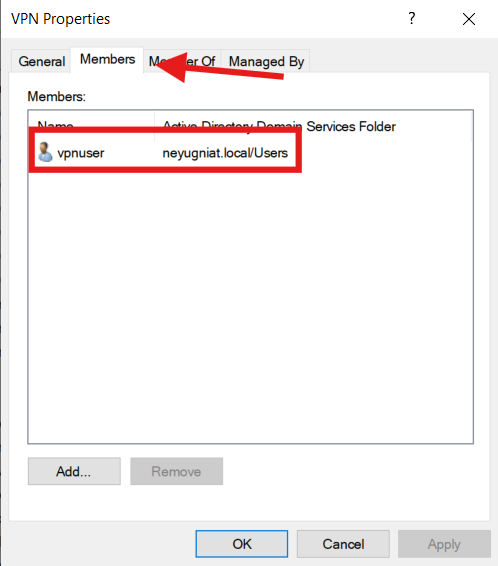

- Tạo Group VPN và add vpnuser vào.

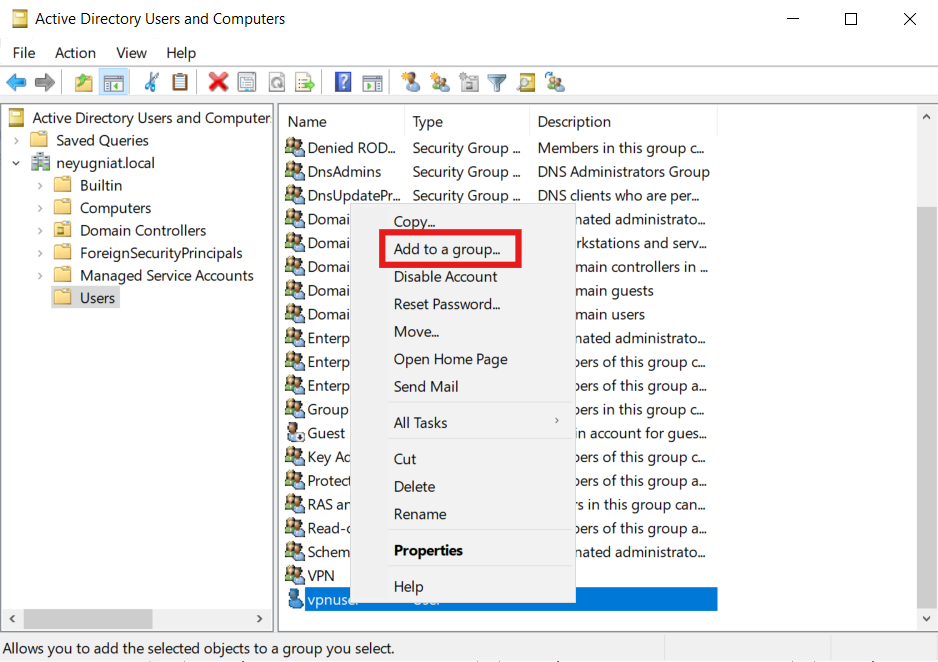

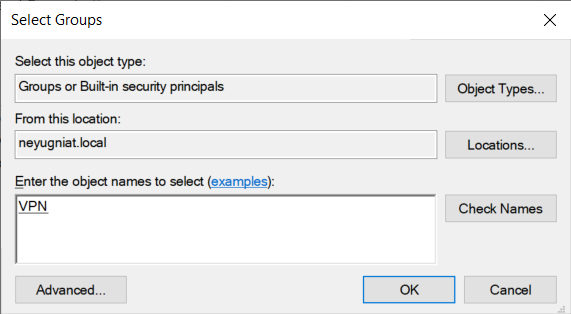

- Chuột phải vào vpnuser → chọn Add to a group.

- User đã được add vào Group.

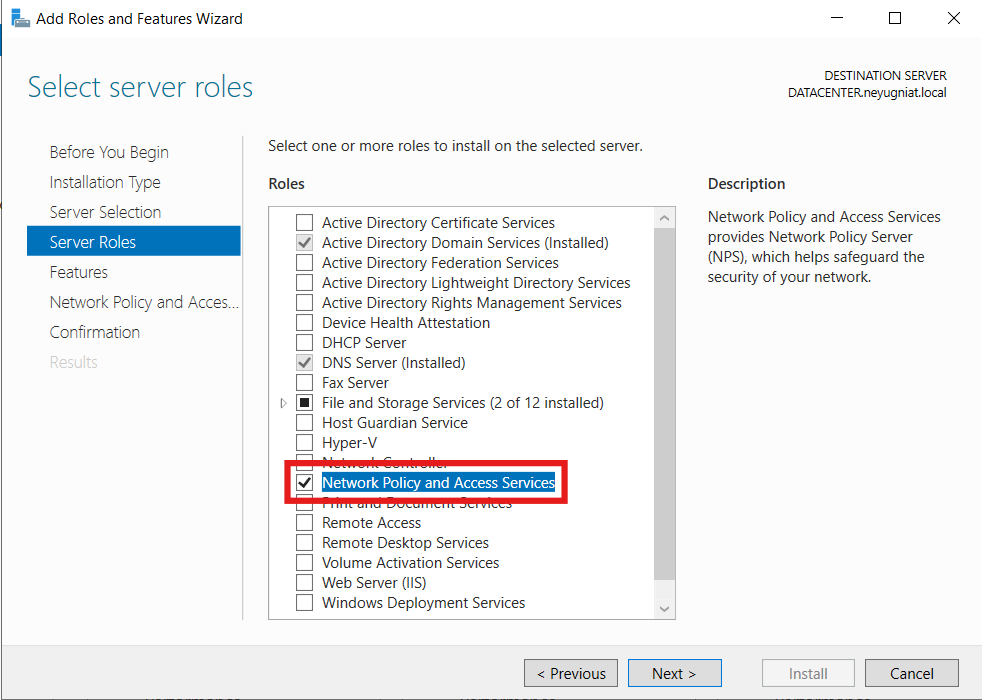

- Thêm service NPS. Chọn Add roles and features.

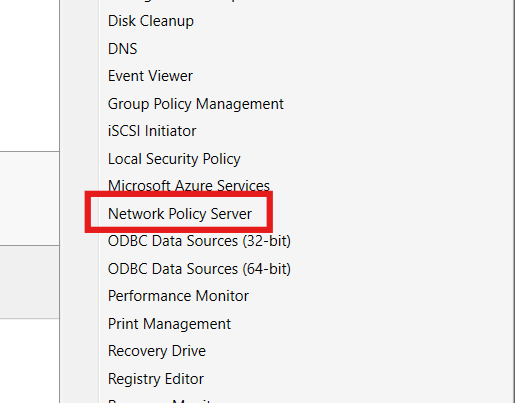

- Sau khi cài xong, mở Network Policy Server.

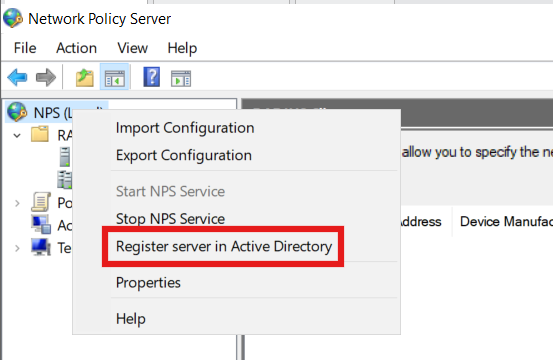

- Đăng ký NPS với AD.

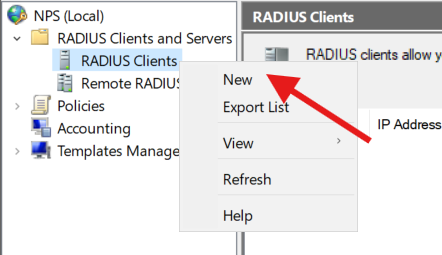

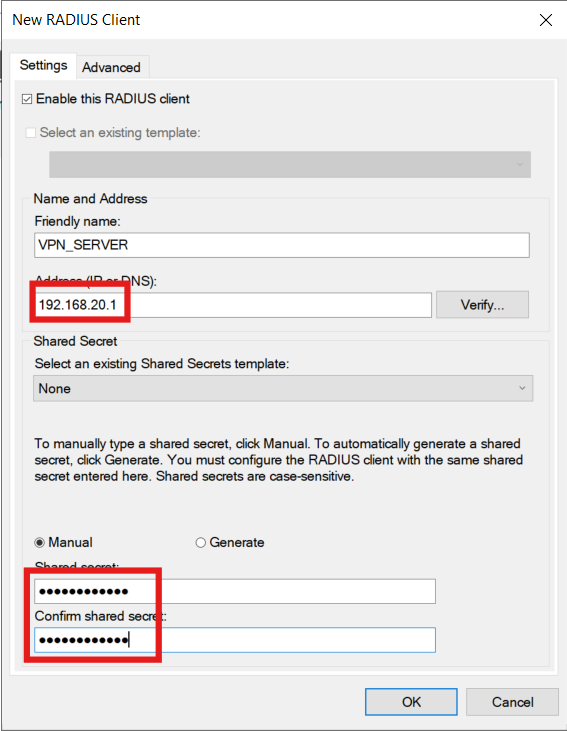

- Khai báo RADIUS Client. Ở đây máy VPN Server sẽ là RADIUS Client.

- Nhập vào địa chỉ của VPN Server và tạo khoá bí mật. OK.

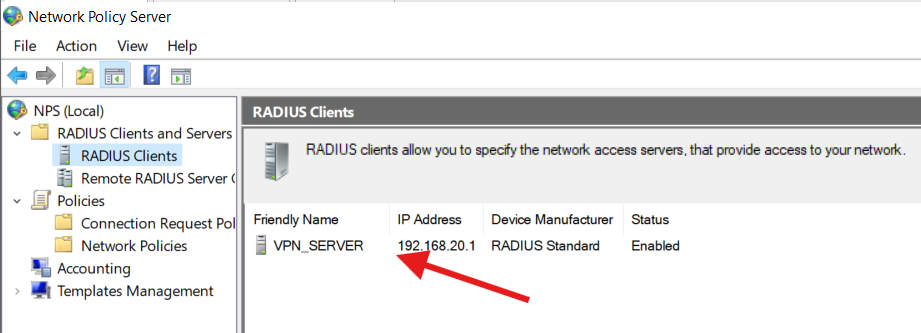

- RADIUS Client đã được thêm.

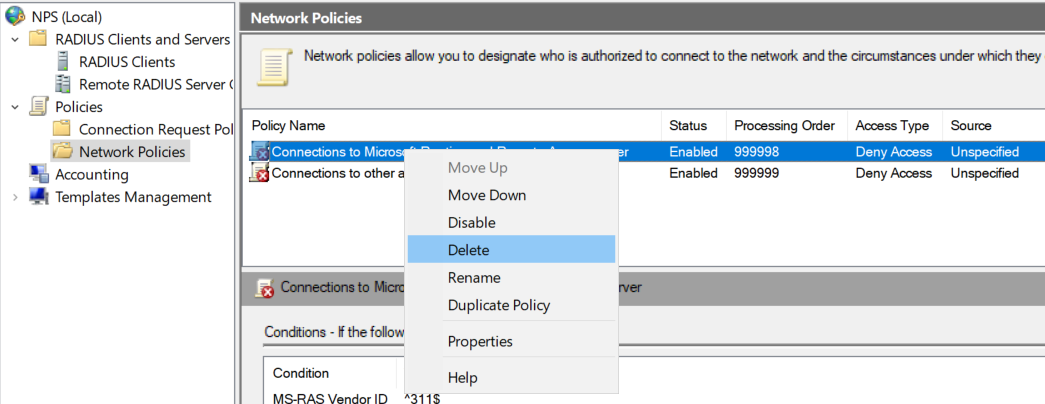

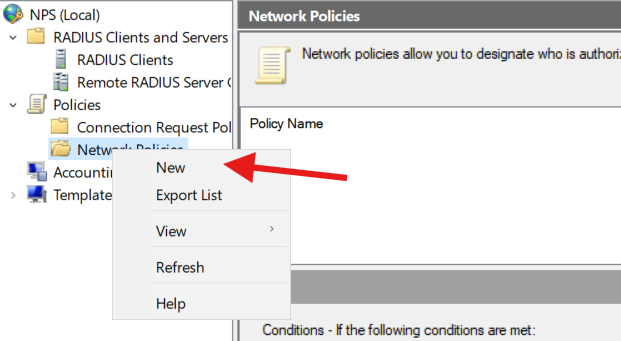

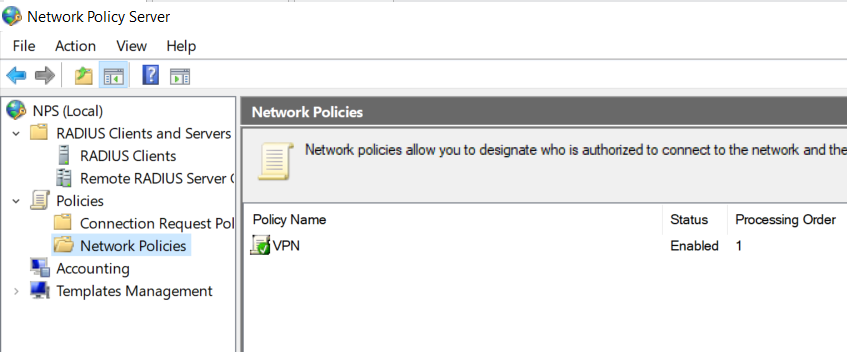

- Vào phần Network Policies, xoá 2 policy default đi.

- Tạo Policy mới.

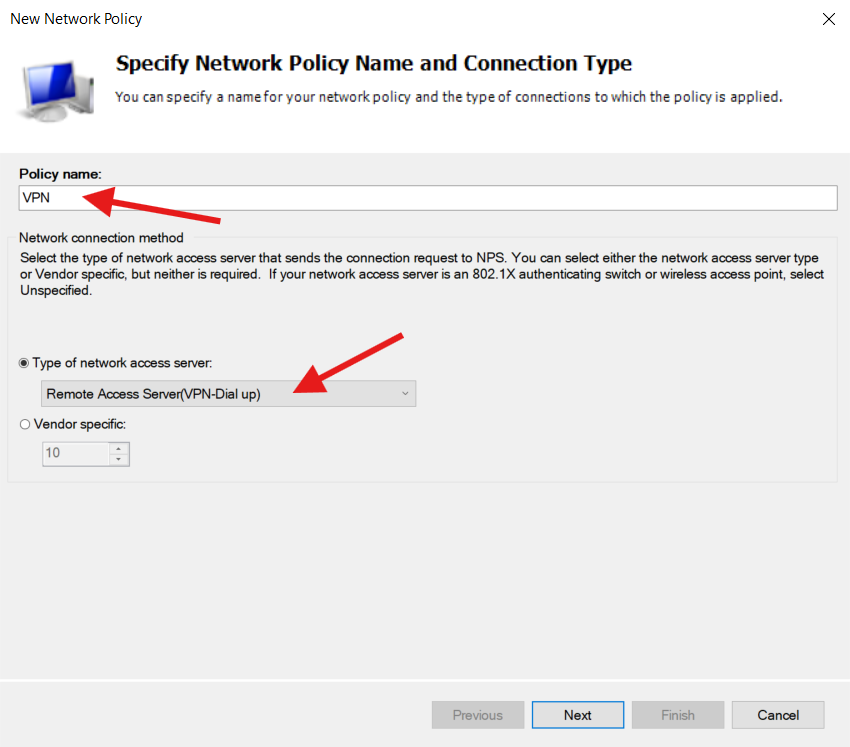

- Đặt tên và chọn VPN-Dial up.

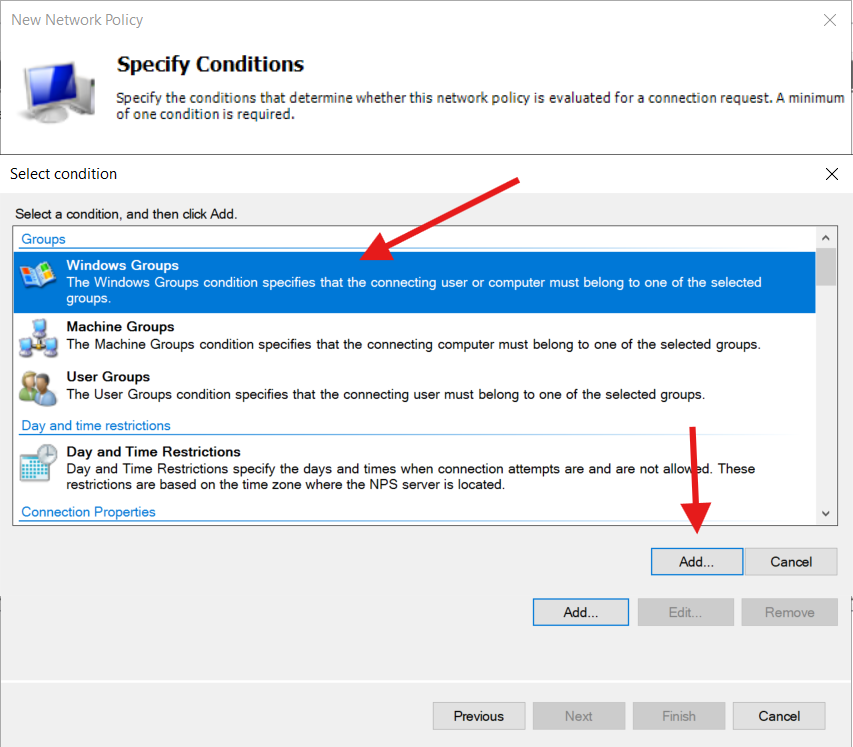

- Chọn Windows Group → Add.

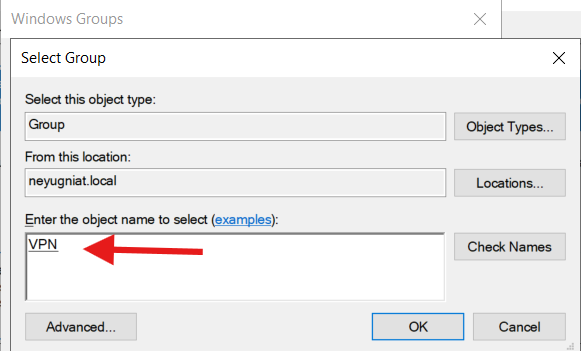

- Chọn Group VPN.

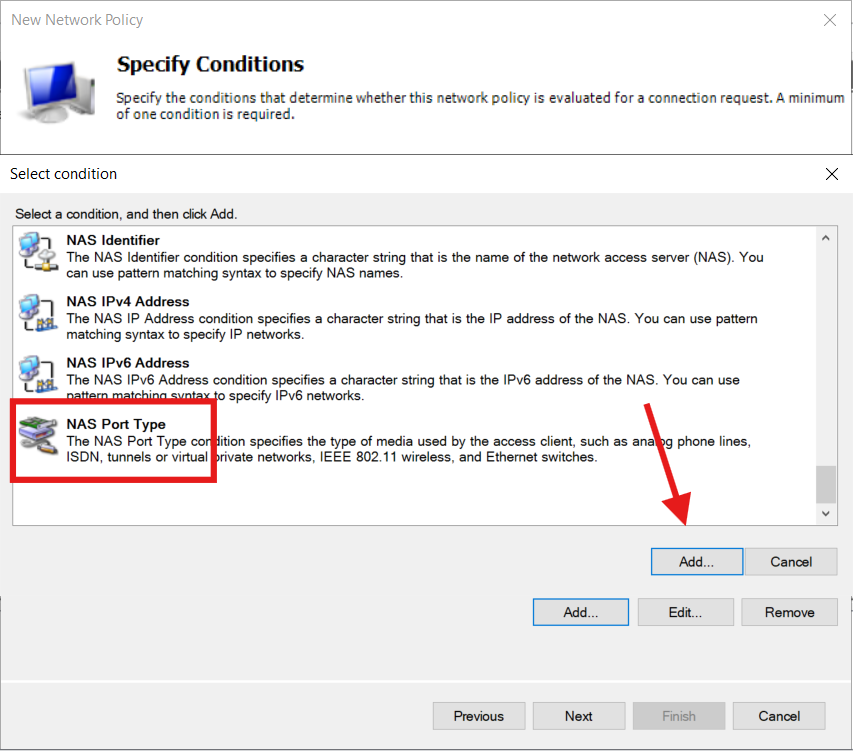

- Chọn Add → NAS Port Type.

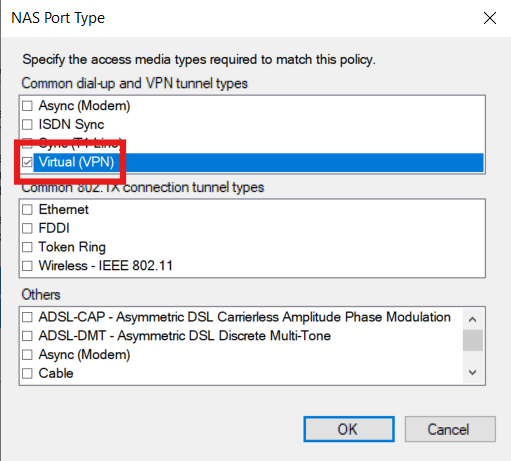

- Chọn Virtual (VPN).

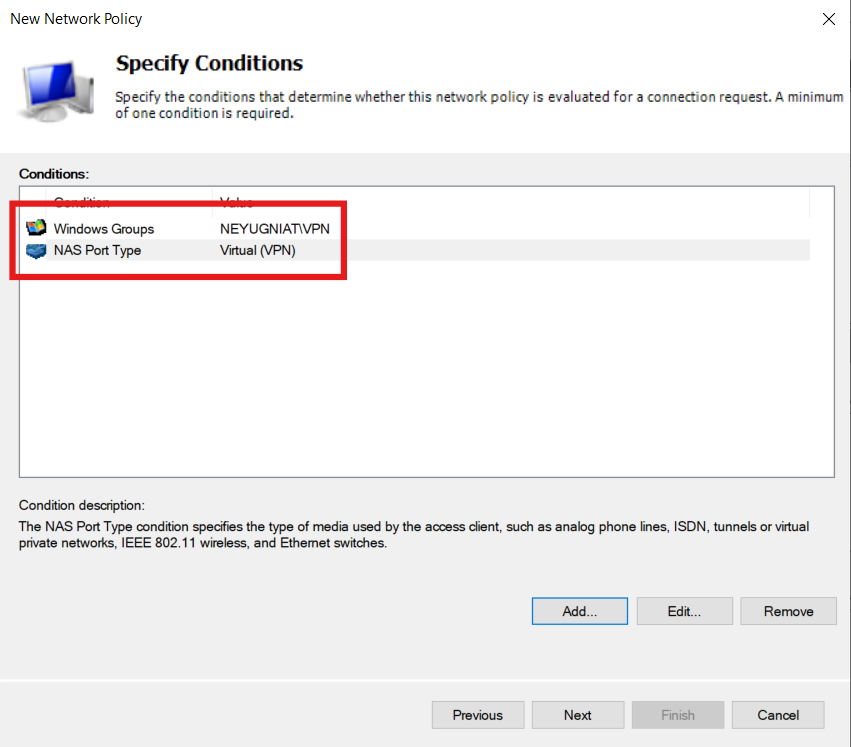

- Ra kết quả như hình là OK. Next.

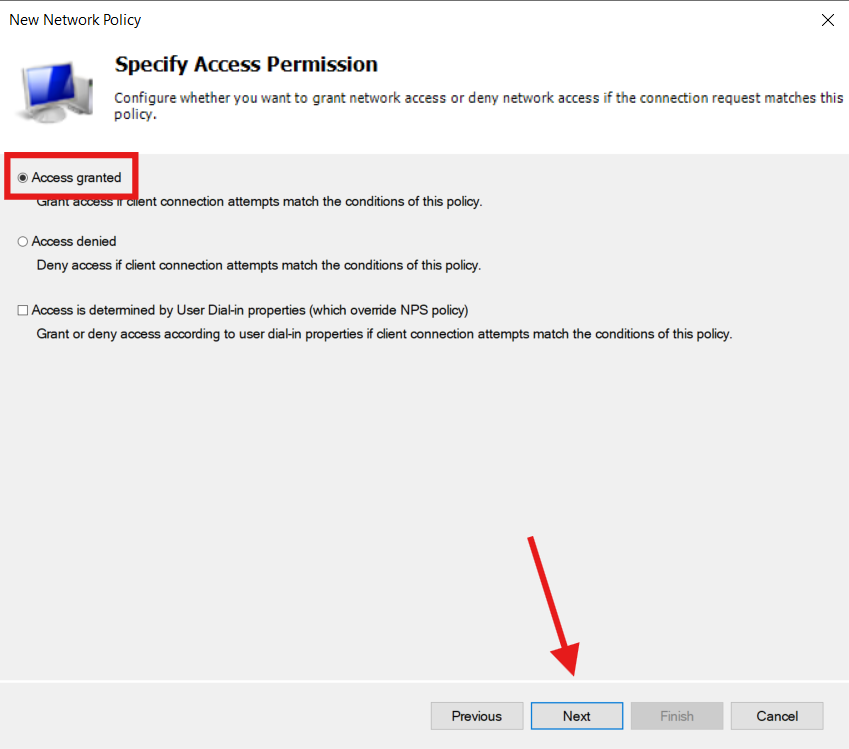

- Chọn Access Granted. Next.

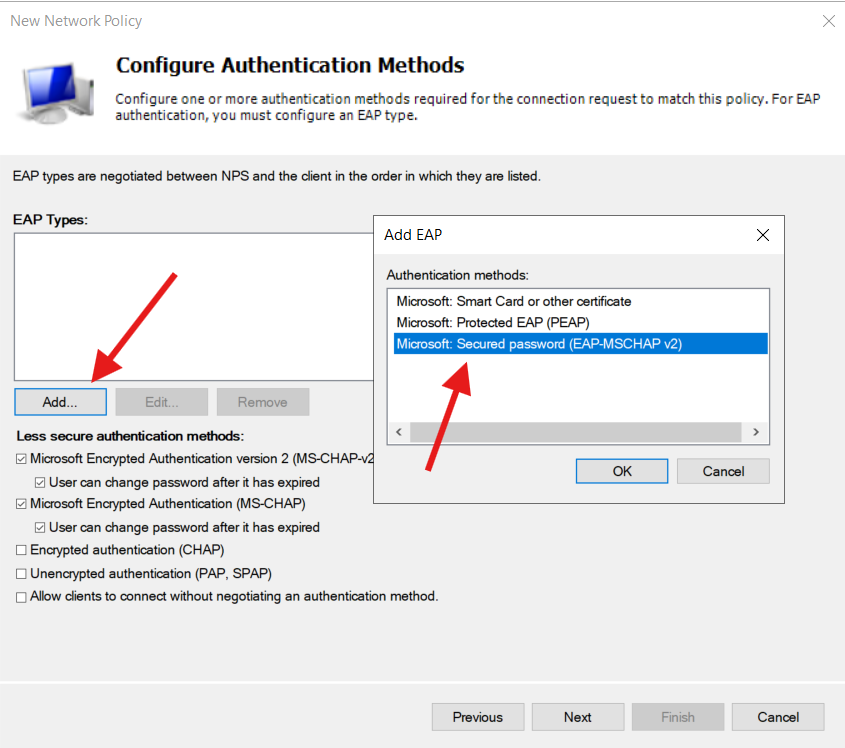

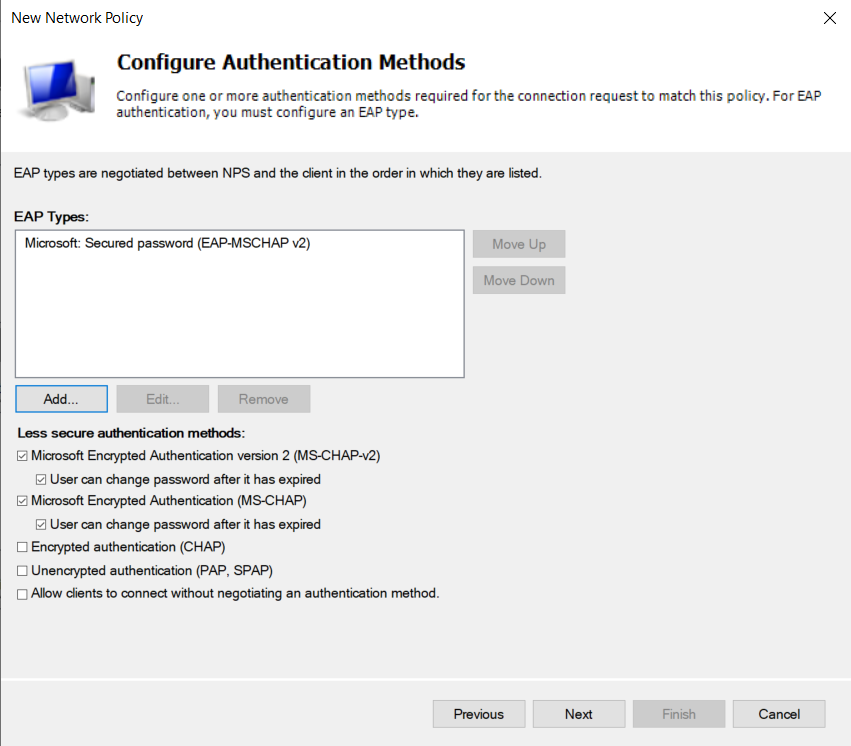

- Chọn Add. Chọn Secured password.

- Ra được Policy VPN.

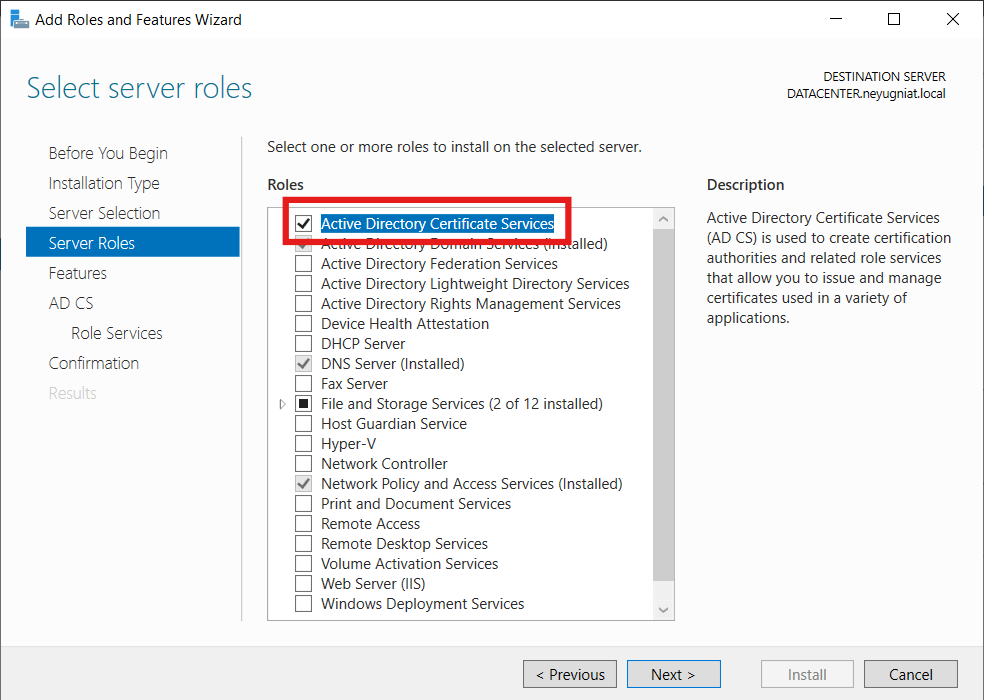

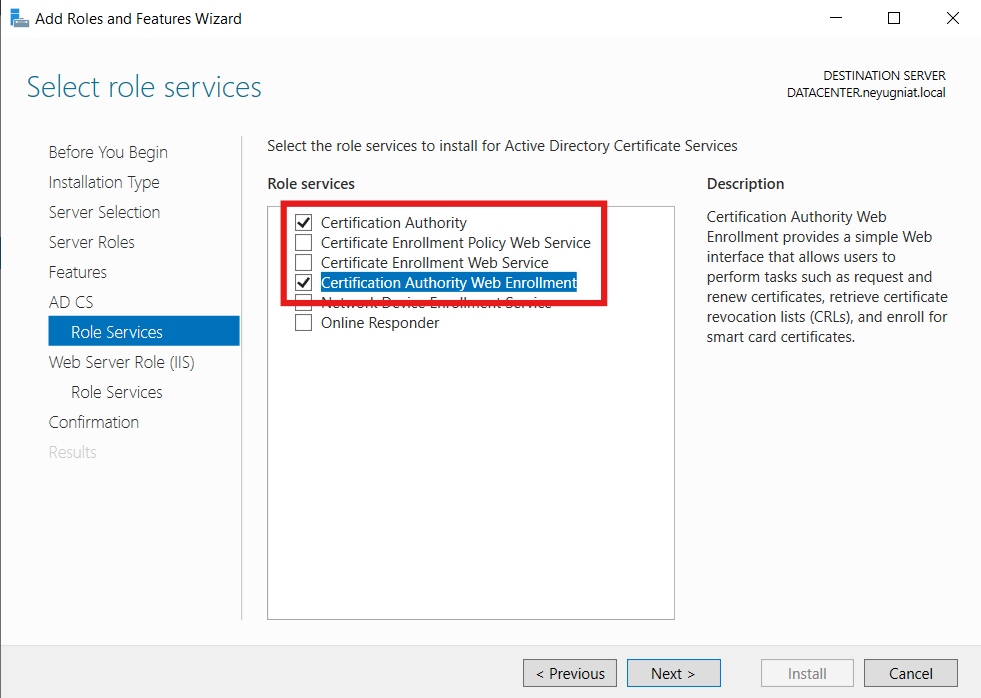

- Kế đến sẽ thêm Roles AD CS.

- Chọn 2 dòng như hình.

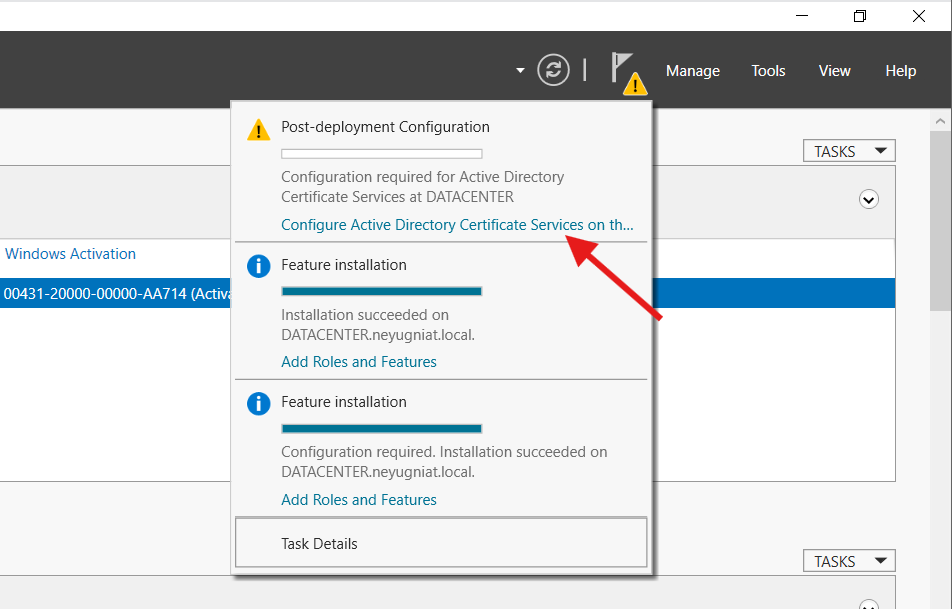

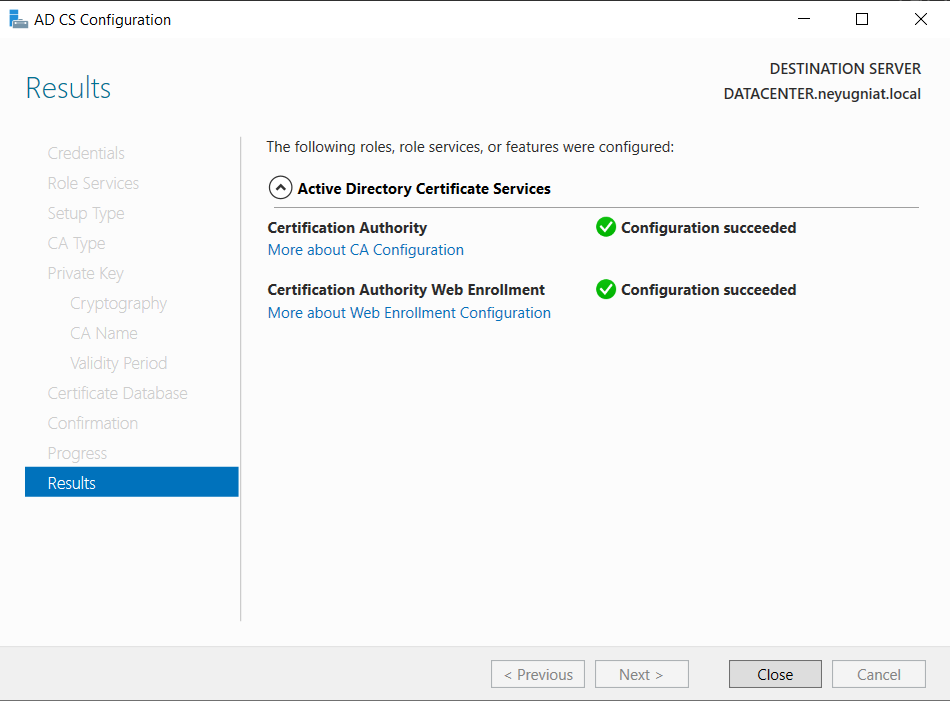

- Sau khi cài xong chọn Configured Active Directory Certificate Services …

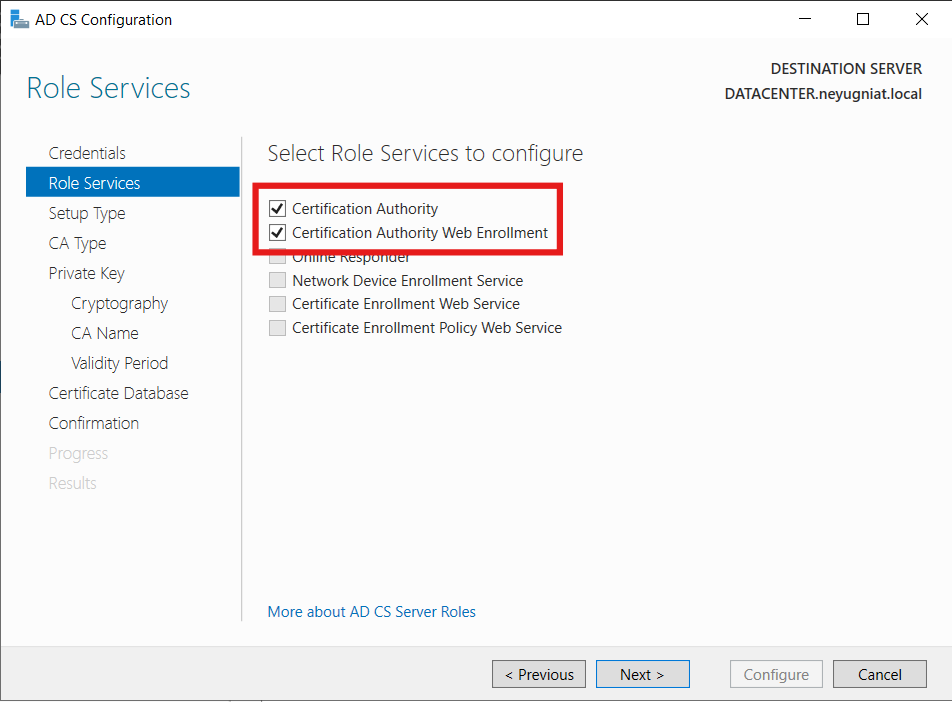

- Tick vào 2 ô này.

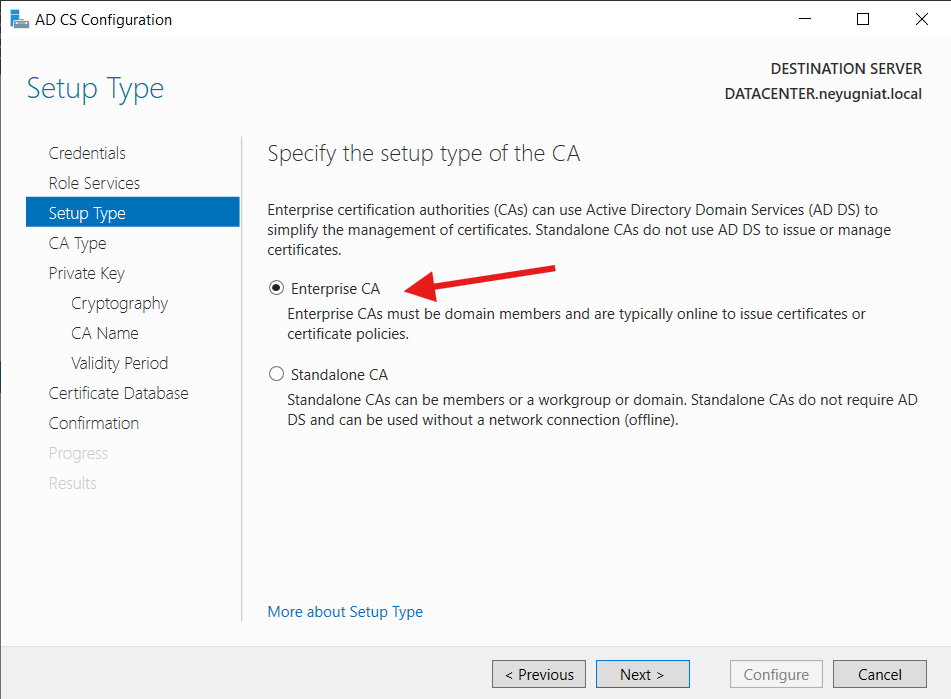

- Chọn Enterprise CA.

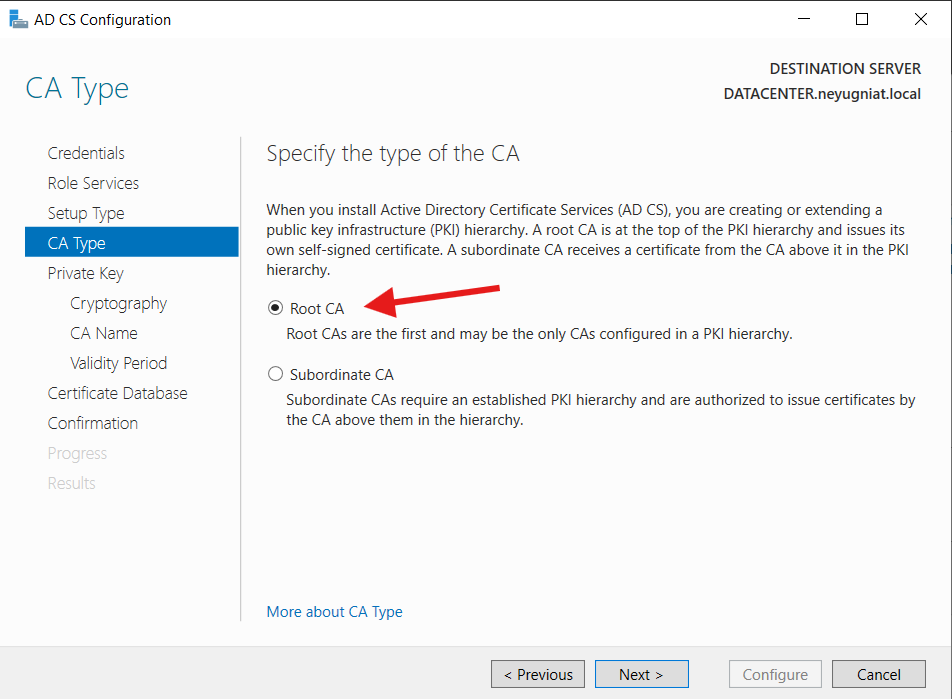

- Chọn Root CA.

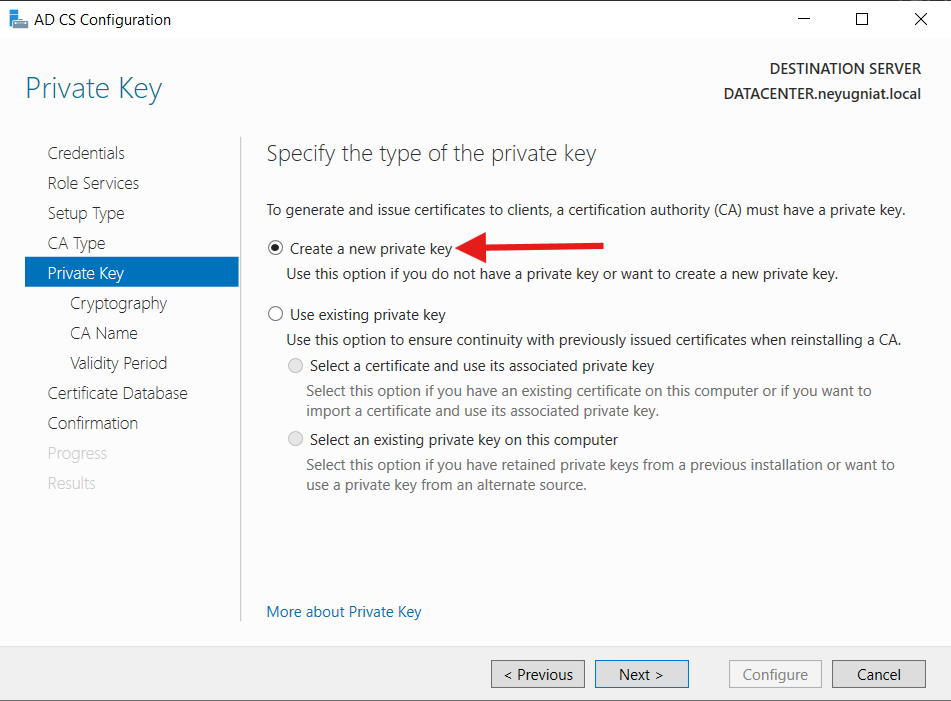

- Chọn Create a new private key.

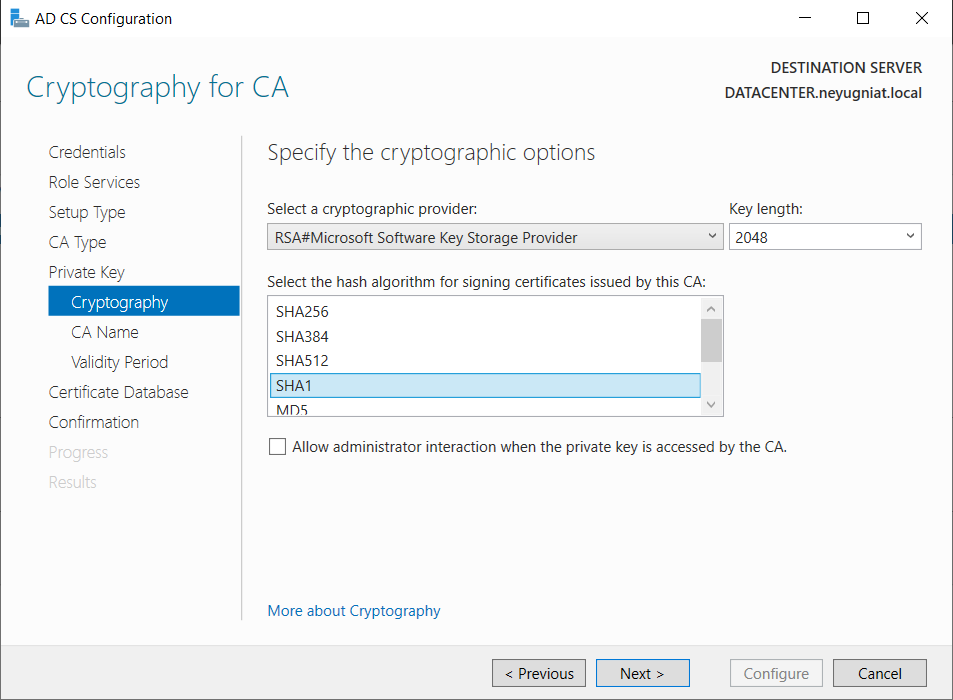

- Ở phần này chọn phương thức mã hoá và độ dài khoá.

- Để mặc định và next đến khi cài đặt xong.

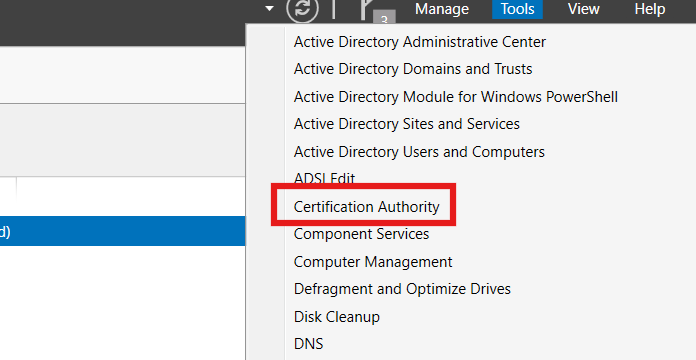

- Tiếp theo đến phần tạo templates.

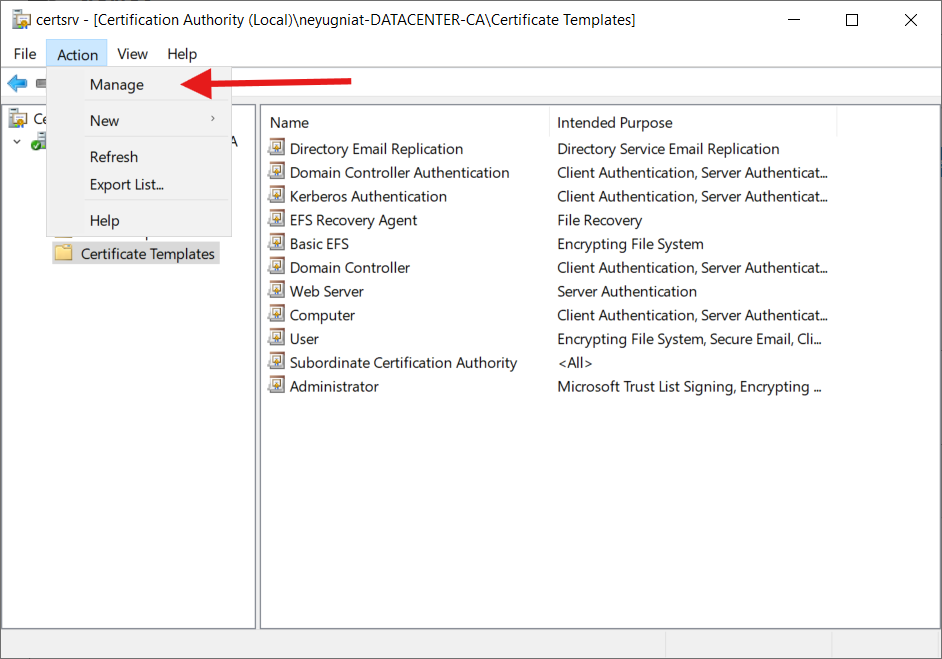

- Chọn manage.

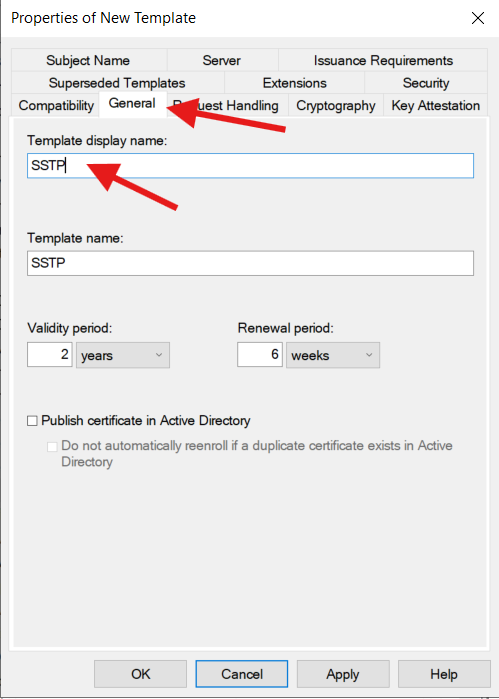

- Tìm đến dòng IPsec. Chuột phải chọn Duplicate Template. Ở tab General đổi tên thành SSTP.

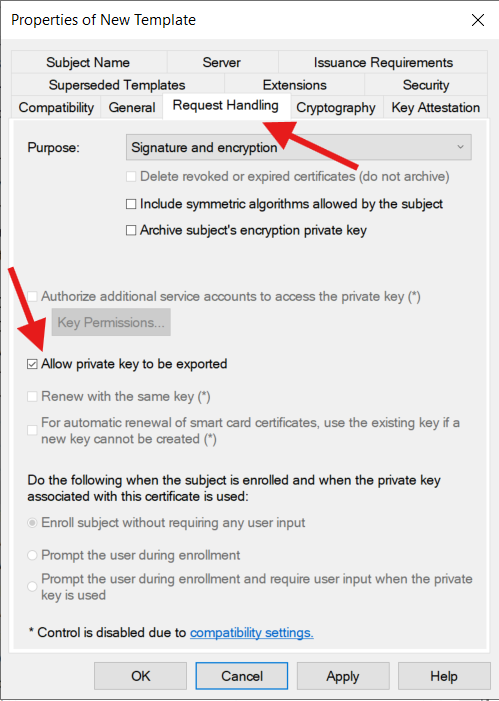

- Ở tab Request Handling, tick vào Allow private key to be exported.

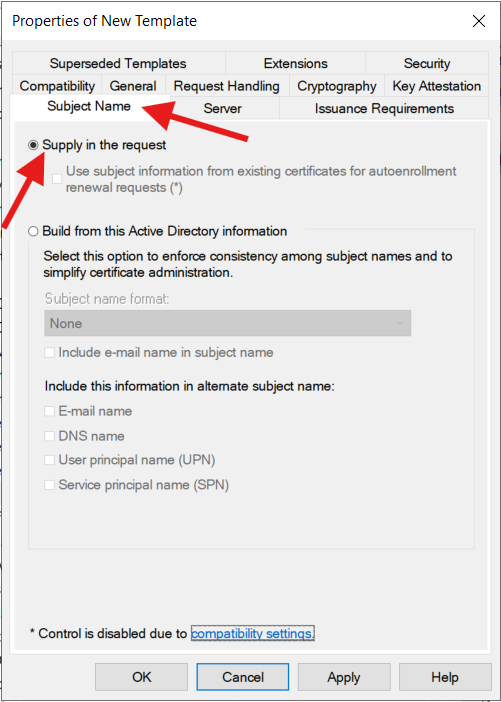

- Tab Subject Name chọn Supply in the request.

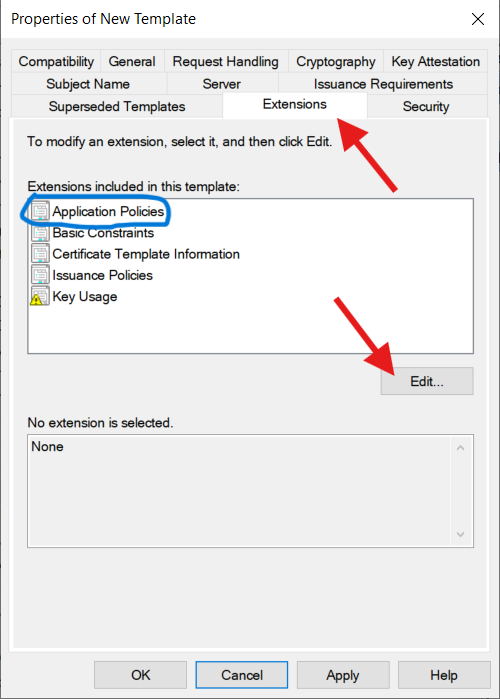

- Tab Extensions chọn Application Policies, chọn Edit.

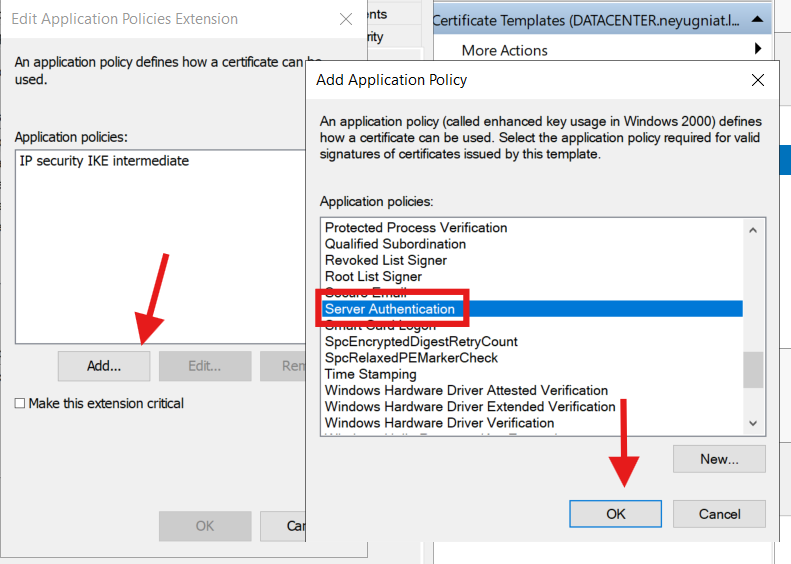

- Chọn Add → Server Authenticaton → OK.

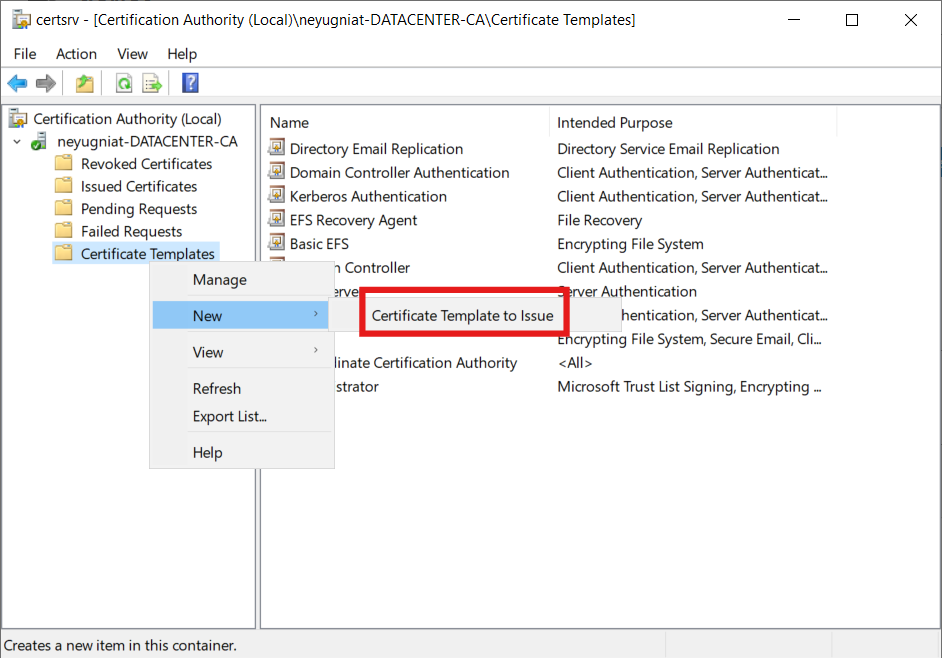

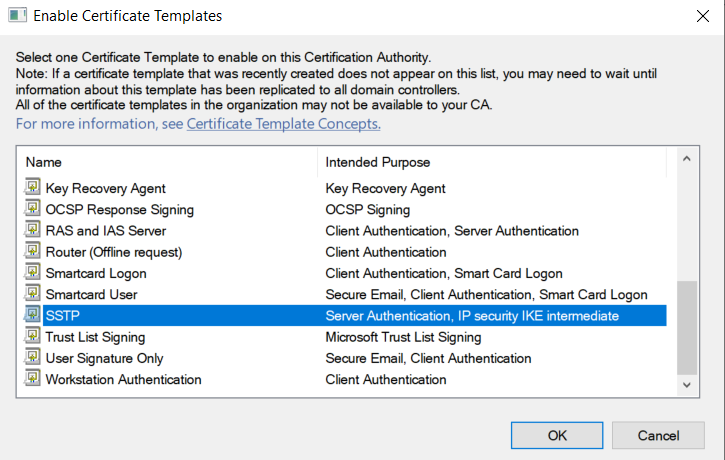

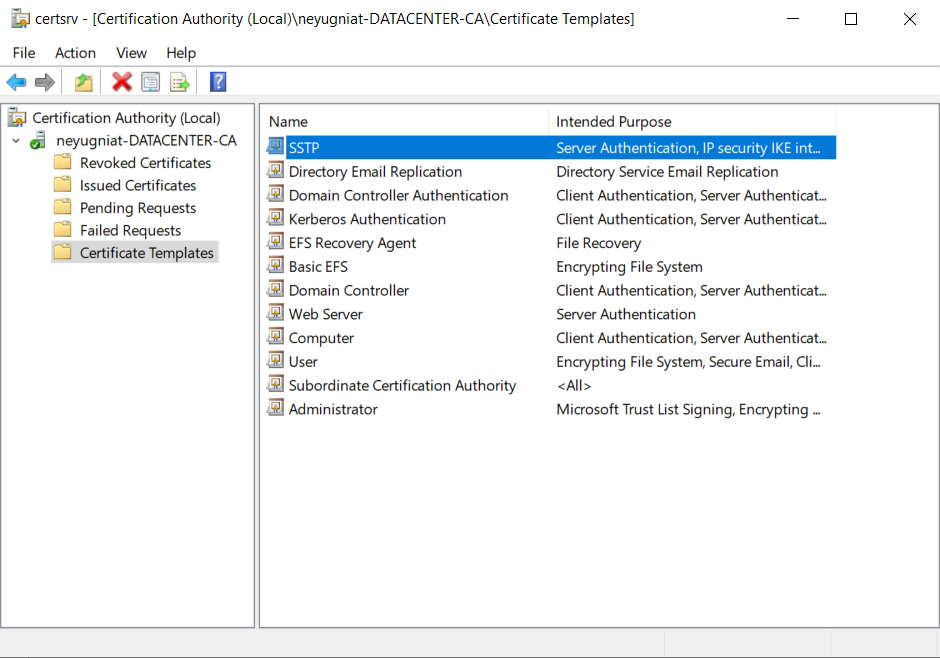

- OK. Chuột phải Certificate Templates → New → Certificate Template to Issue.

- Chọn SSTP → OK.

- Certificate đã được thêm.

- Phần của máy DC về cơ bản là OK.

Máy VPN Server

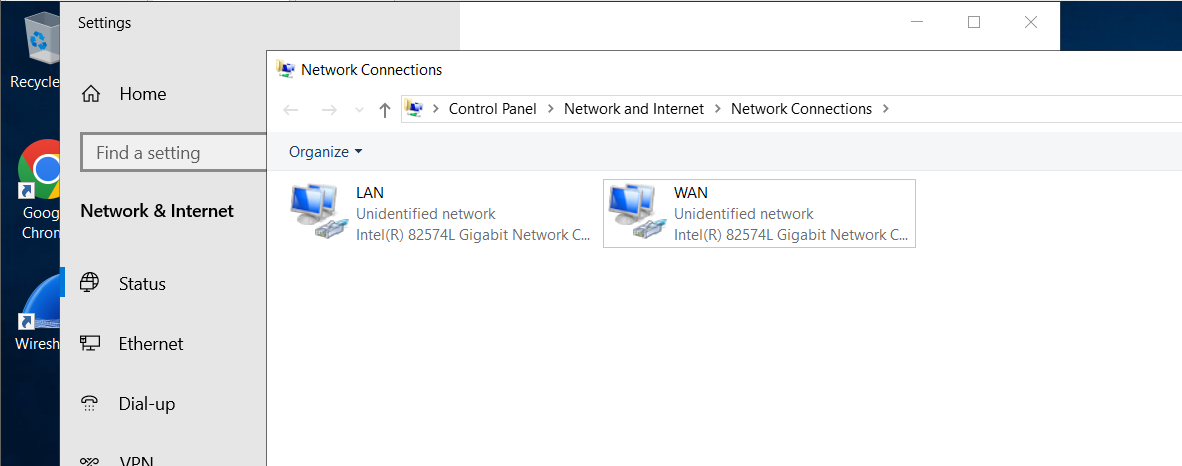

- Mình sẽ đổi tên các Network Adapter thành LAN và WAN để dễ làm hơn. LAN là mạng nối với máy DC, WAN là mạng nối với máy Client.

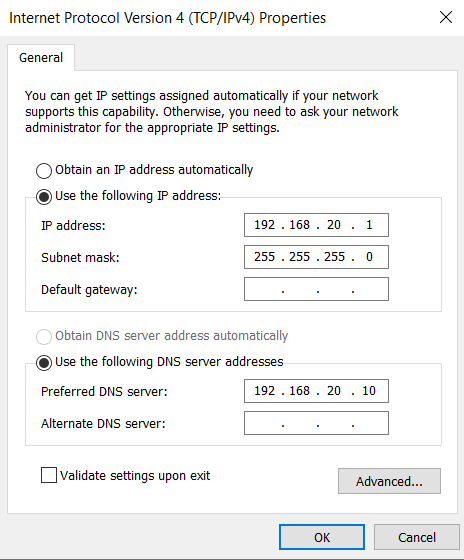

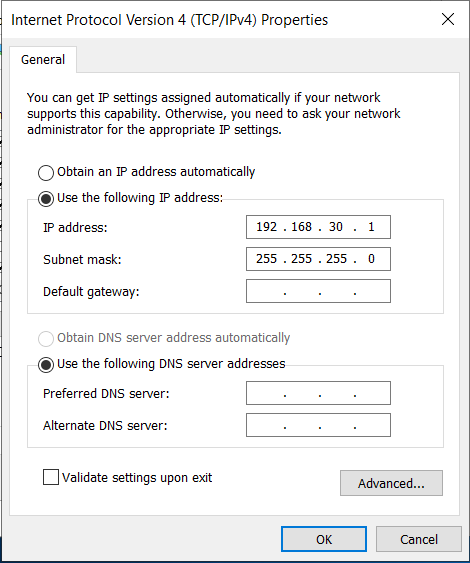

- Cấu hình IP cho kết nối với mạng LAN.

- Mạng WAN.

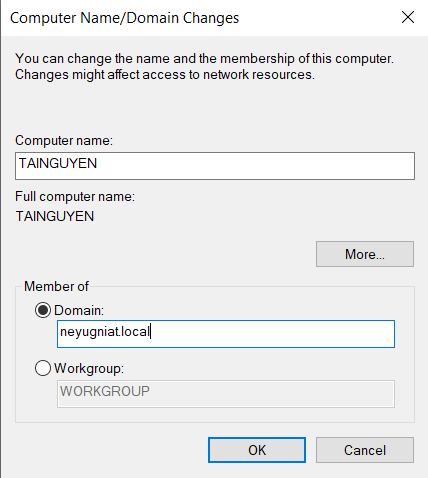

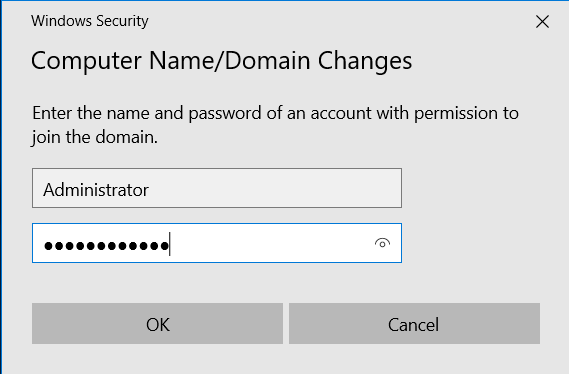

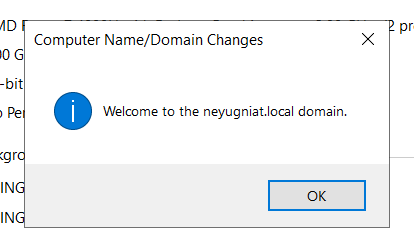

- Thực hiện Join Domain.

- Sau khi join domain thành công máy tính sẽ tự khởi động lại.

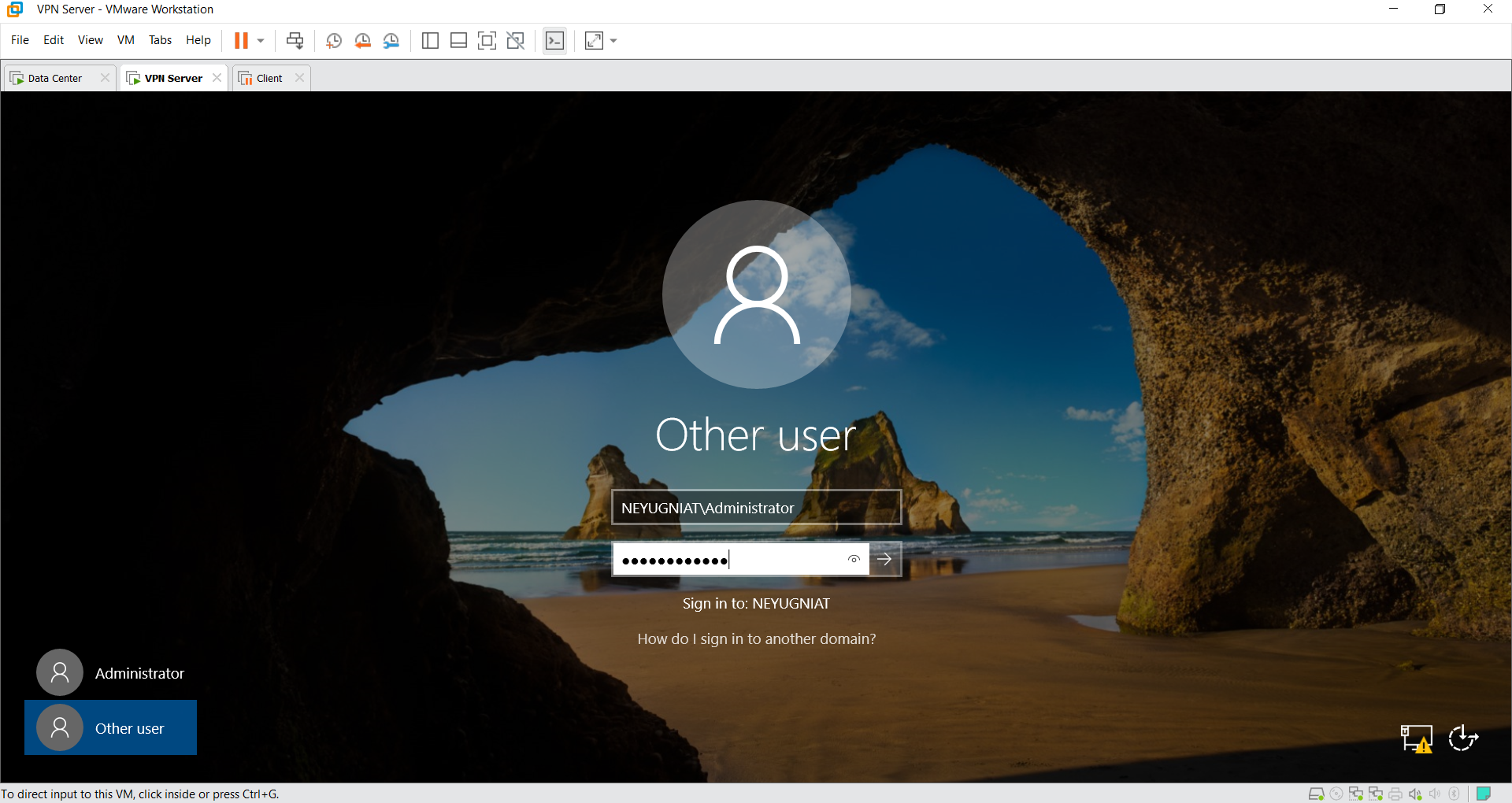

- Đăng nhập.

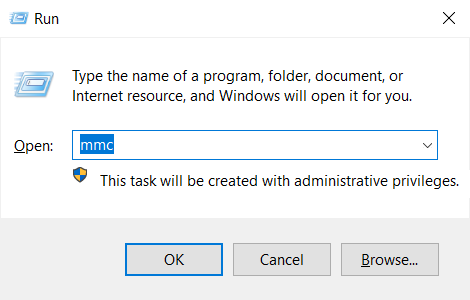

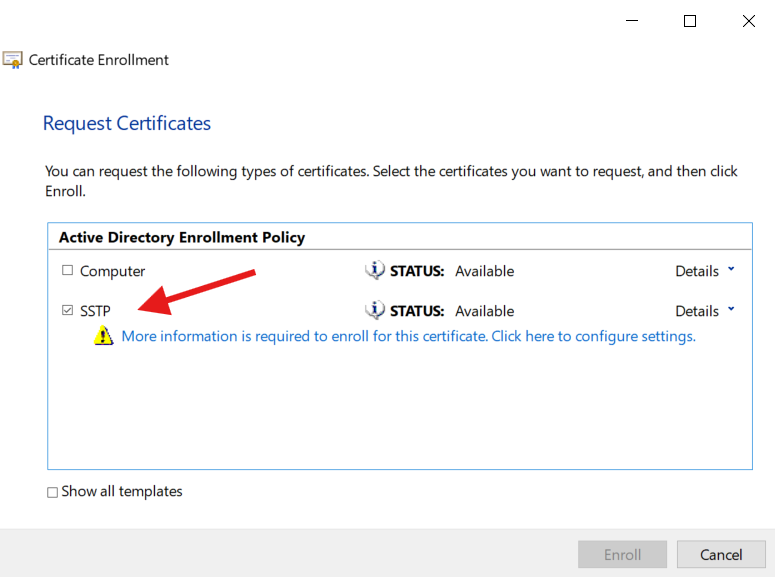

- Mở hộp thoại Run gõ mmc.

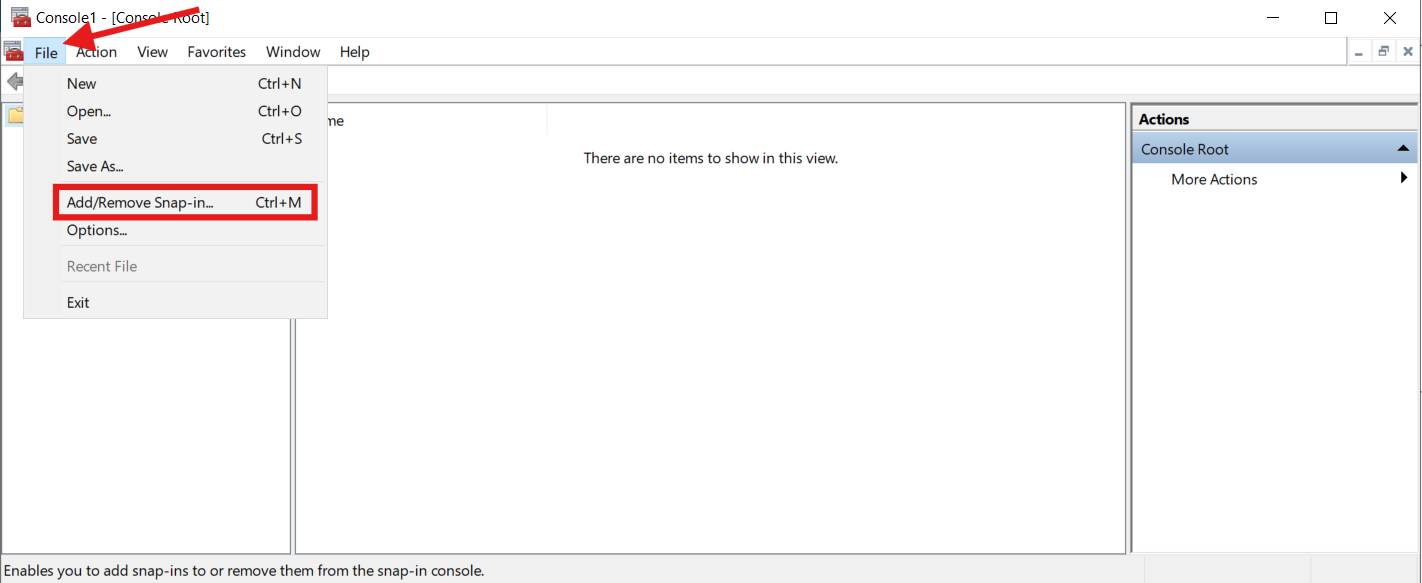

- File → Add/Remove Snap-in.

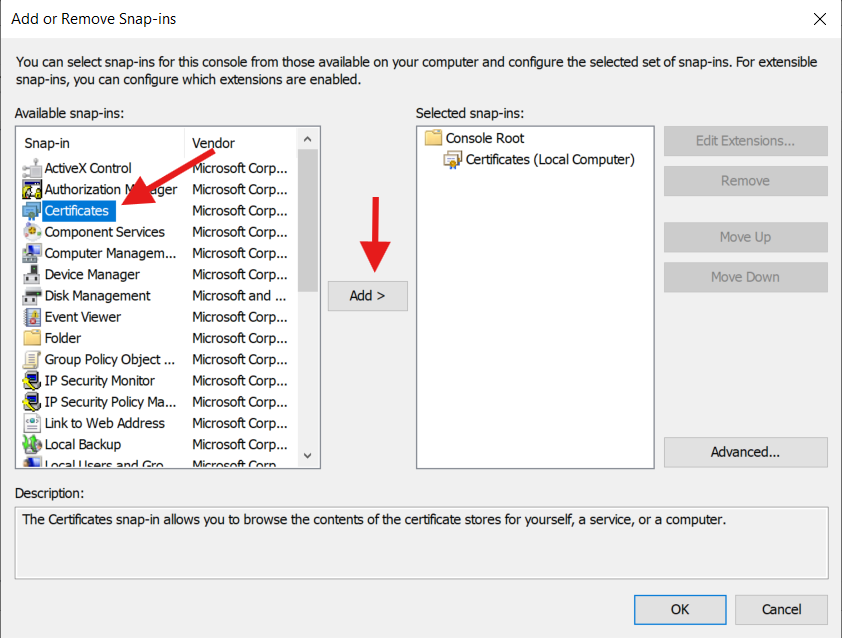

- Chọn Certificates → Add.

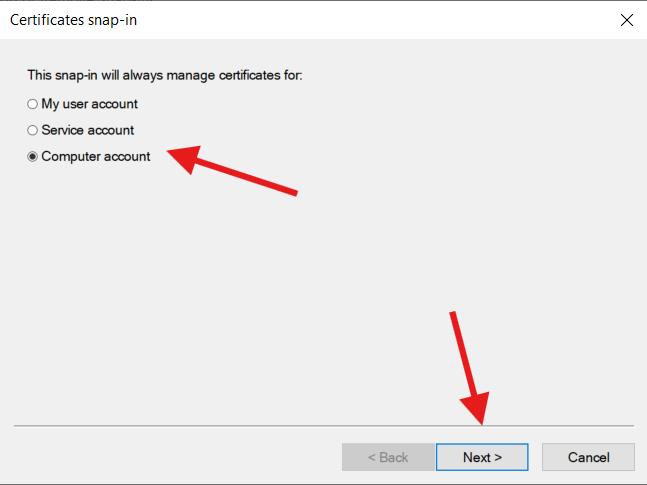

- Chọn Computer account.

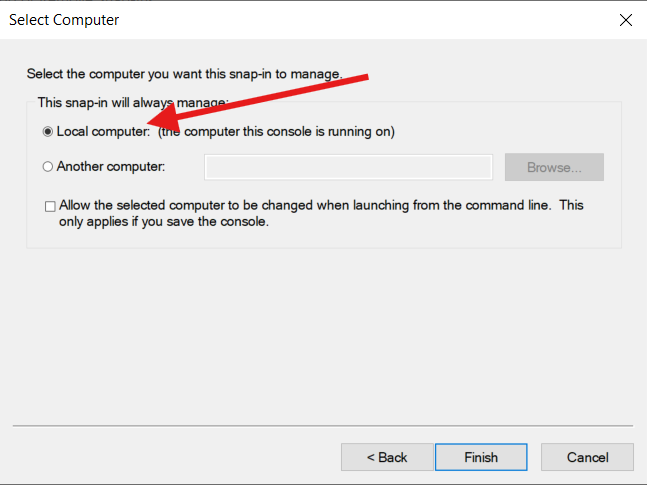

- Chọn Local Computer.

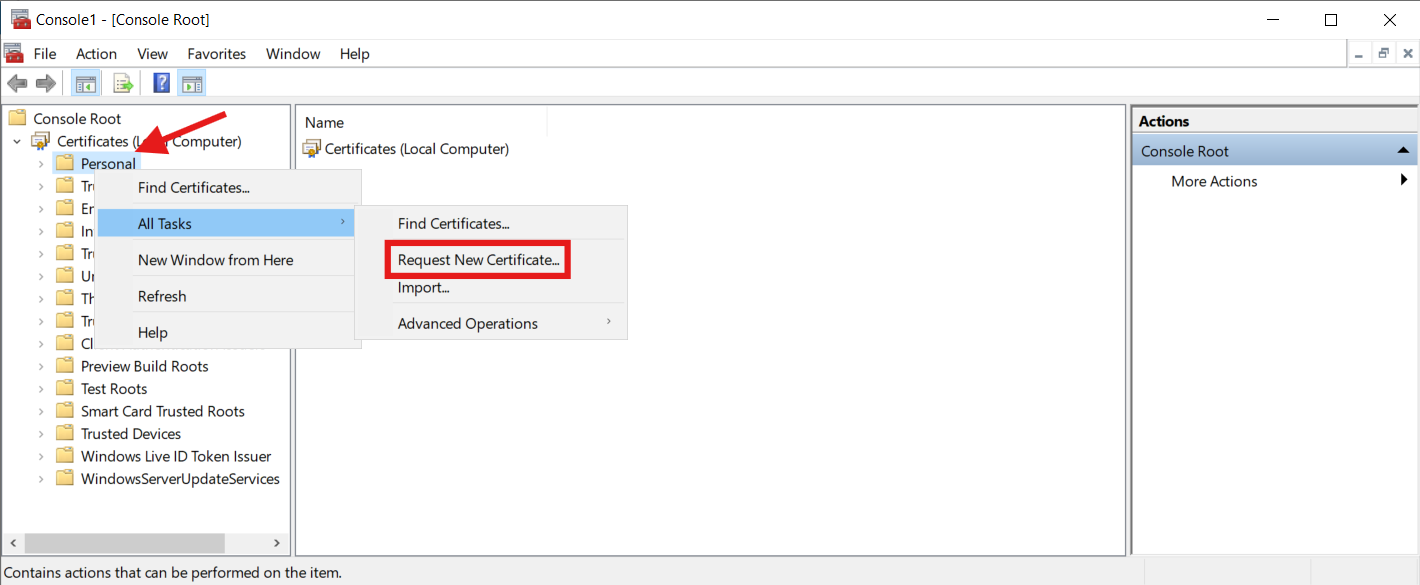

- Chuột phải vào Personal → All Tasks → Request New Certificate.

- Chọn Next rồi đợi các chứng chỉ hiện ra. Tick vào SSTP.

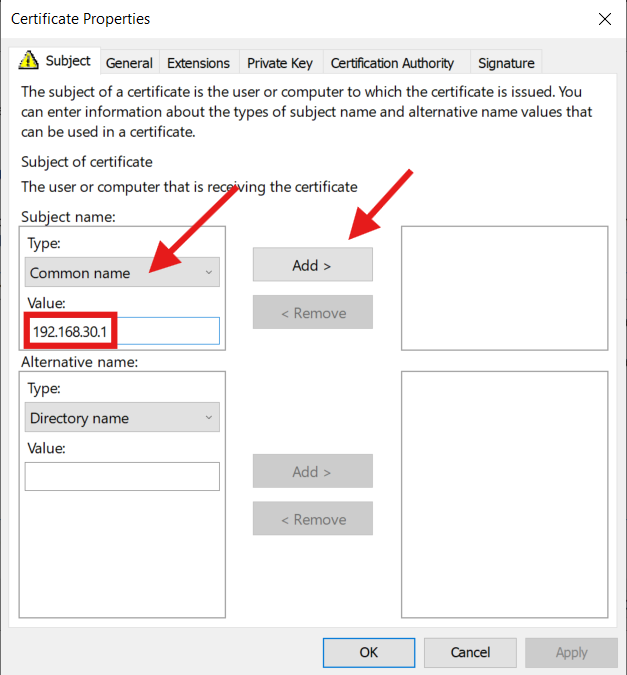

- Ở tab Subject, chọn Common name và nhập vào IP của card WAN ở đây là

192.168.30.1.

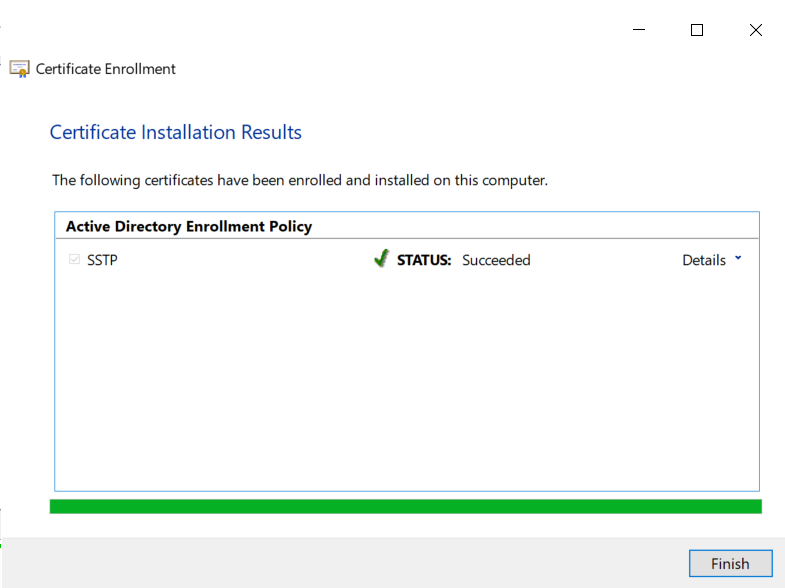

- Nhấn OK → Enroll, đợi cho quá trình hoàn tất.

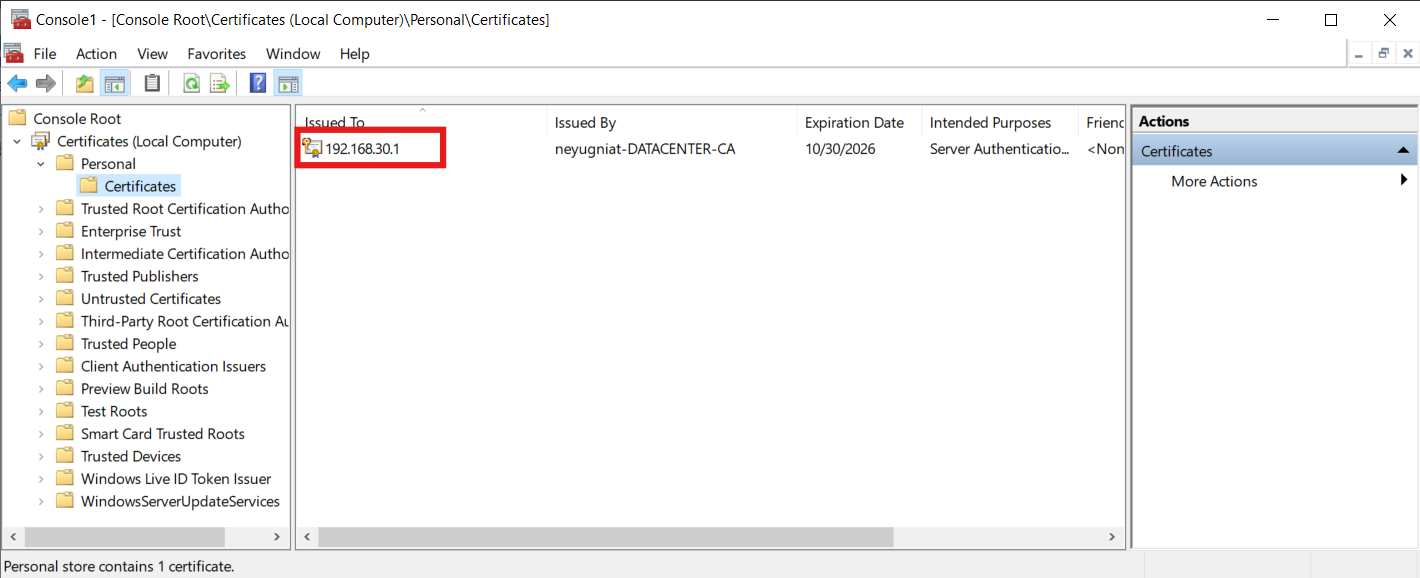

- Kiểm tra chứng chỉ đã được thêm thành công.

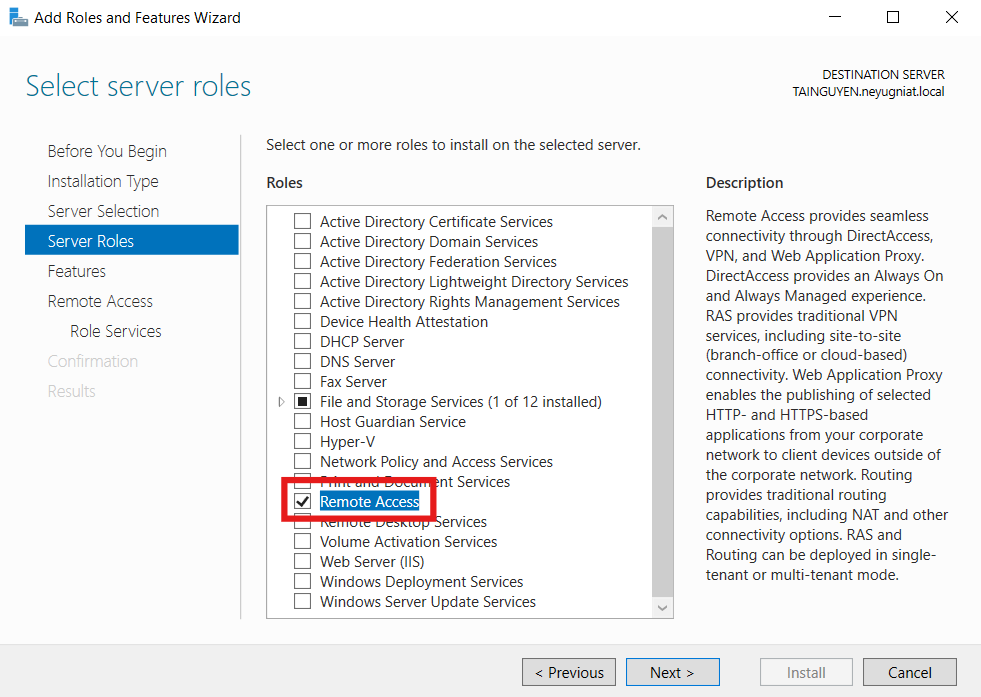

- Tiếp đến, cài dịch vụ Remote Access.

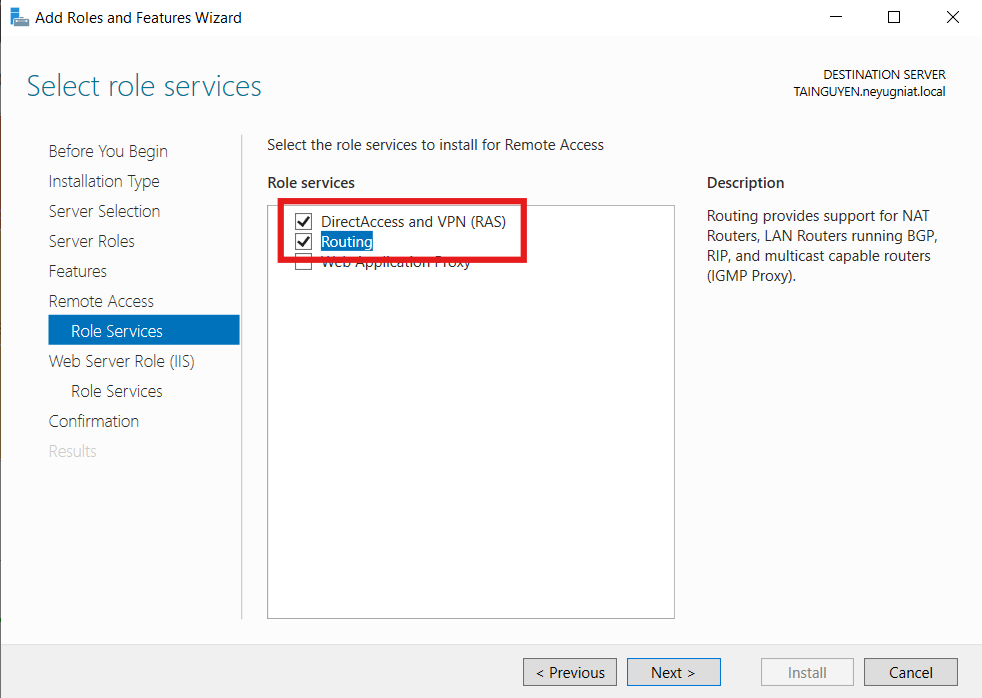

- Chọn 2 dòng DirectAccess and VPN và Routing. Next đến khi Install xong.

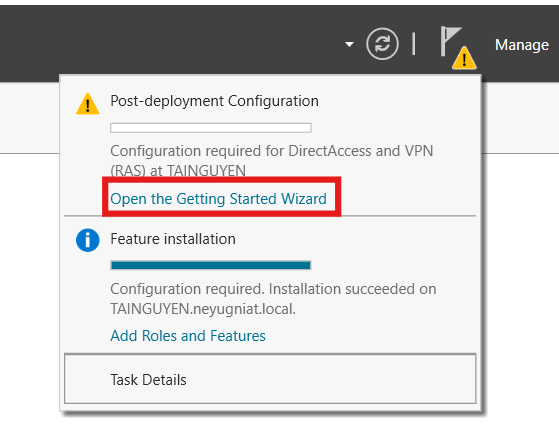

- Sau khi cài đặt xong, chọn Open the Getting Started Wizard.

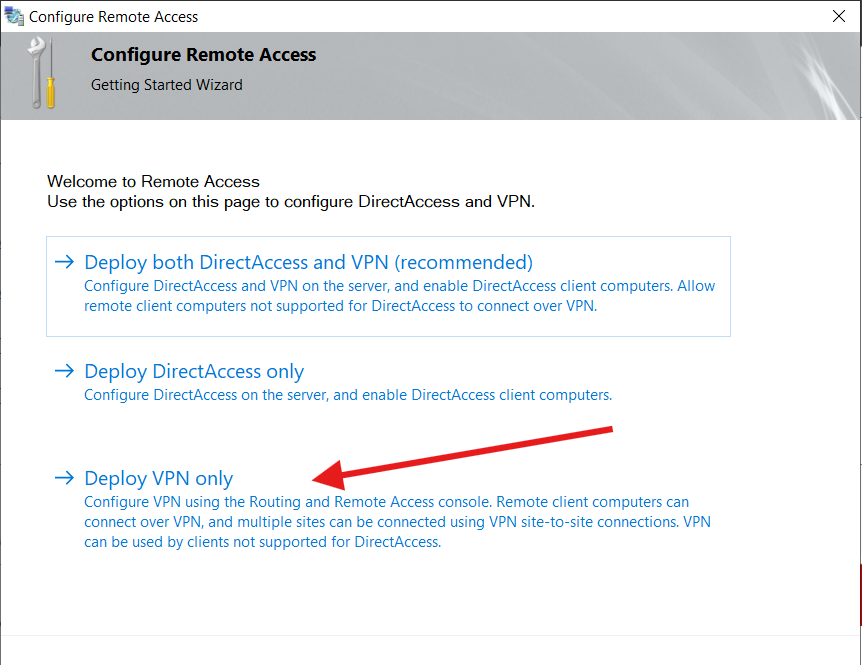

- Chọn Deploy VPN Only.

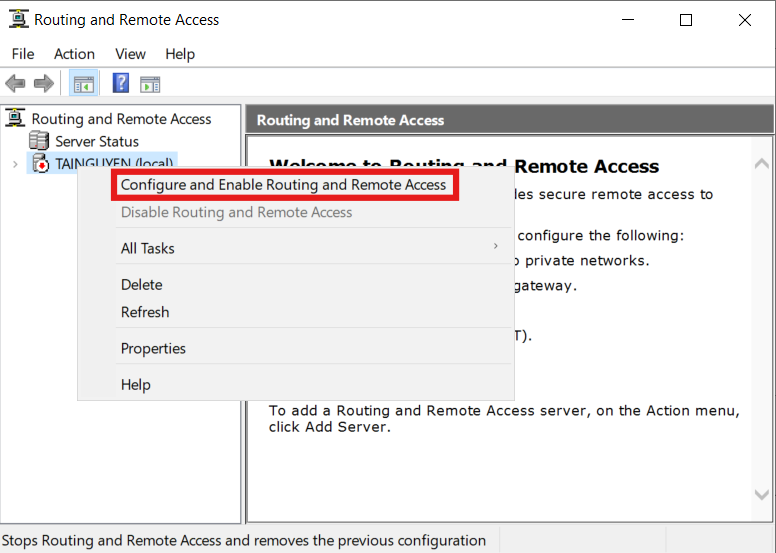

- Chuột phải vào tên Server chọn Configure.

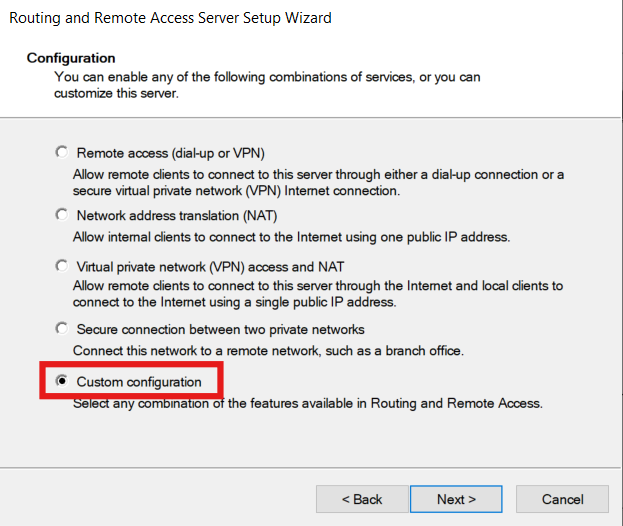

- Next đến cửa sổ này, chọn Custom configuration.

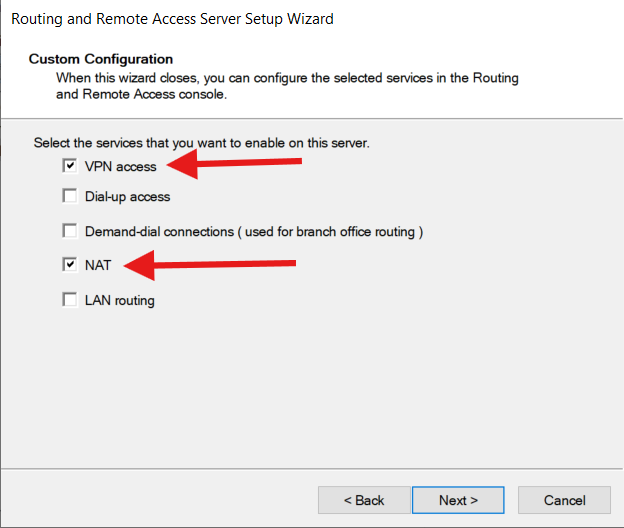

- Tick vào VPN access và NAT.

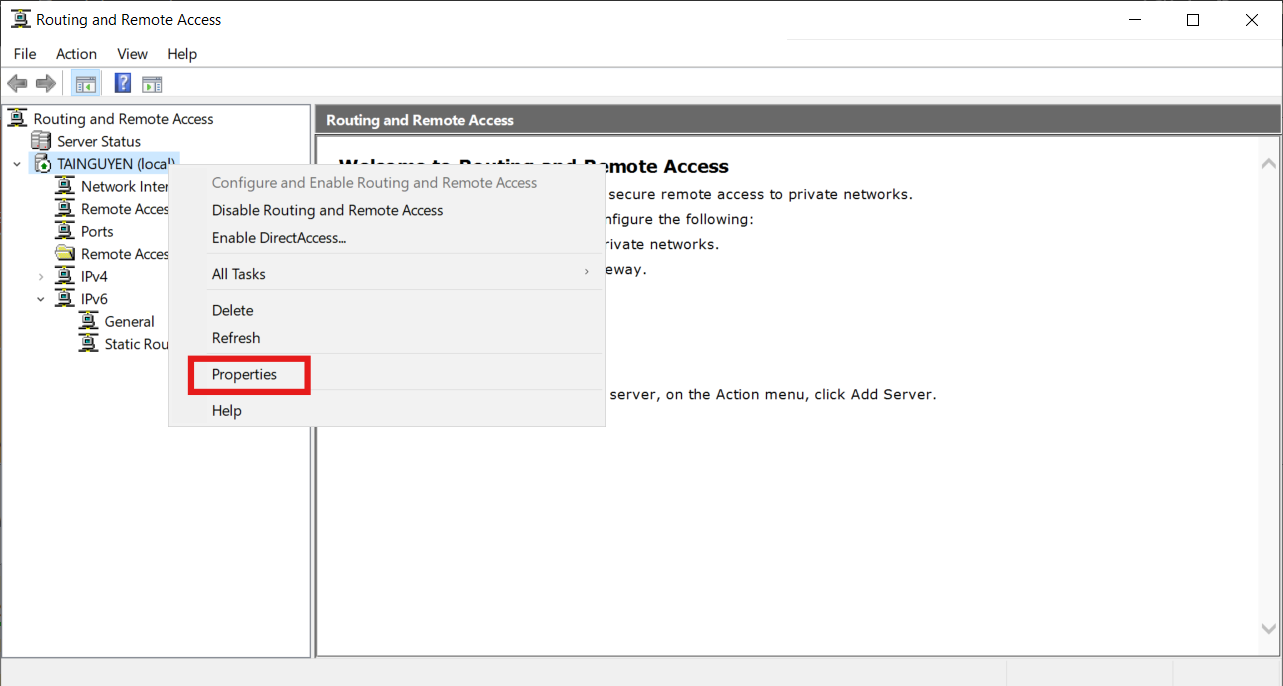

- Chuột phải vào tên Server → Properties.

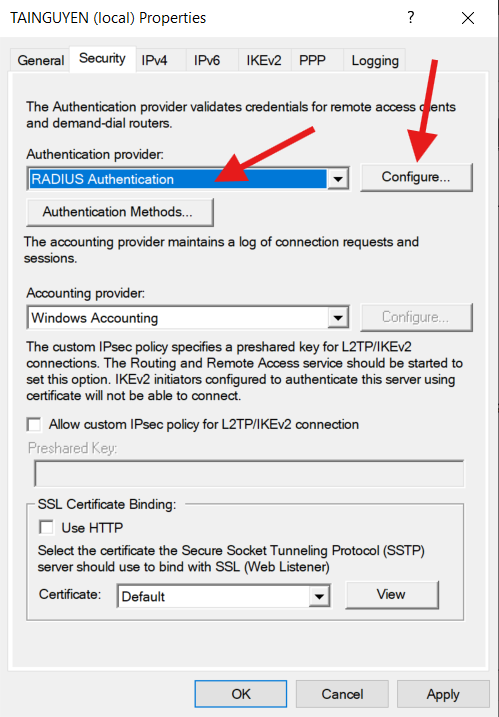

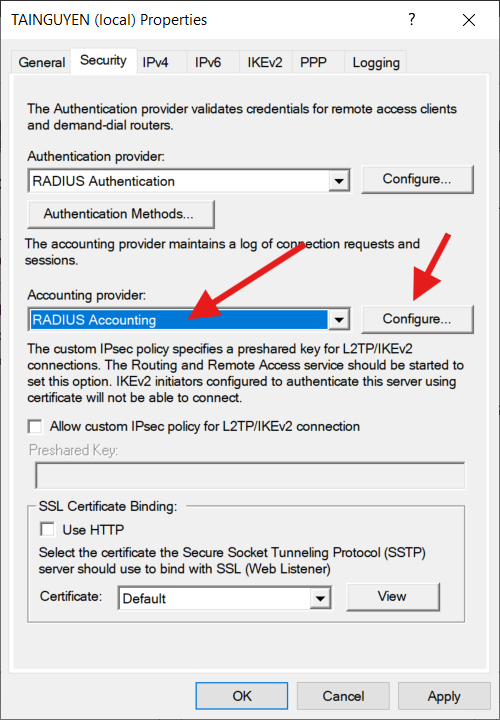

- Ở tab Security. Chọn phương thức xác thực là RADIUS → chọn Configure.

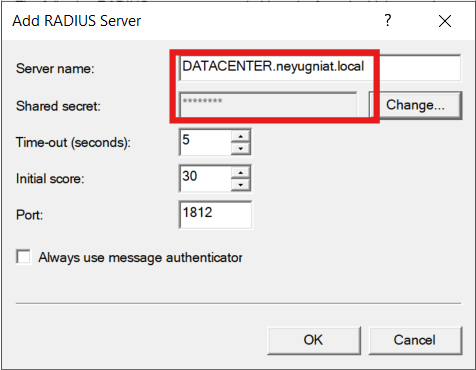

- Nhấp vào Add. Nhập tên Server và khoá bí mật.

- Thực hiện tương tự với mục Accouting provider.

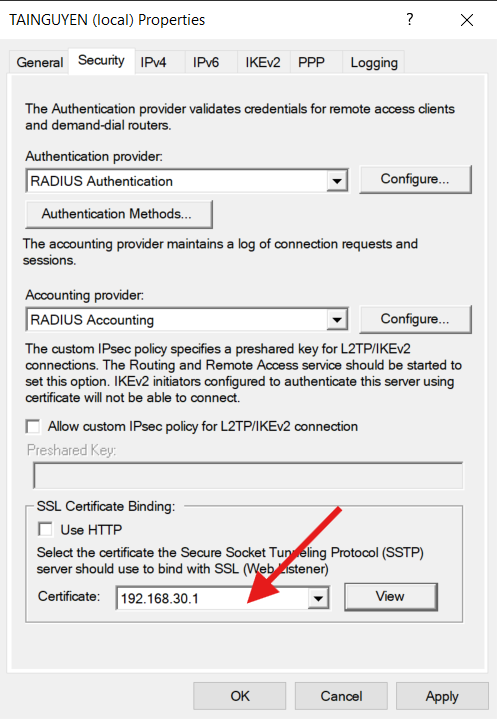

- Ở mục SSL Binding, chọn chứng chỉ ta đã thiết lập ở các bước trên.

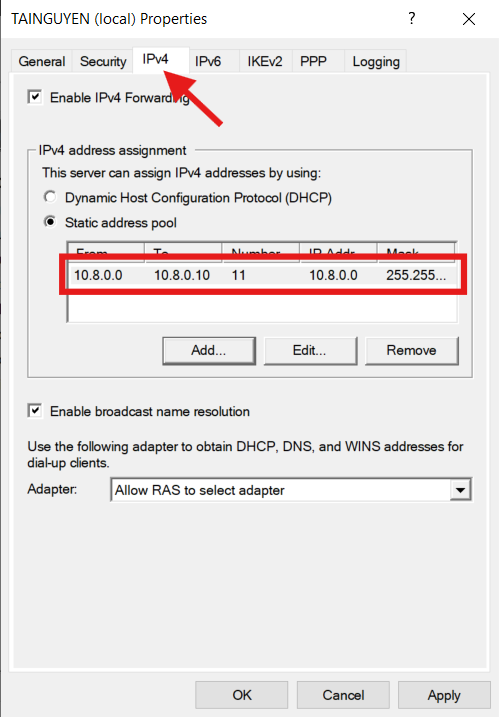

- Ở tab IPv4, nhập vào dải địa chỉ muốn cấp phát cho Tunnel.

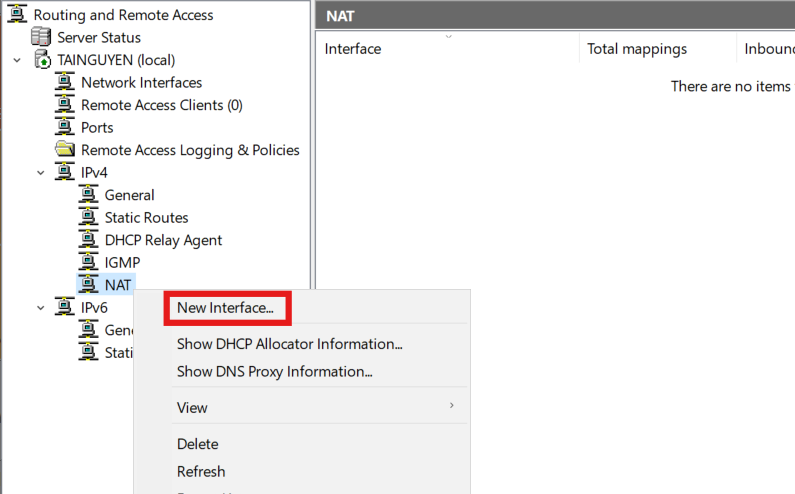

- Sau khi cấu hình xong chọn OK. Sau đó sẽ tiến hành cấu hình NAT để máy Client có thể truy cập vào Web Server trên máy DC.

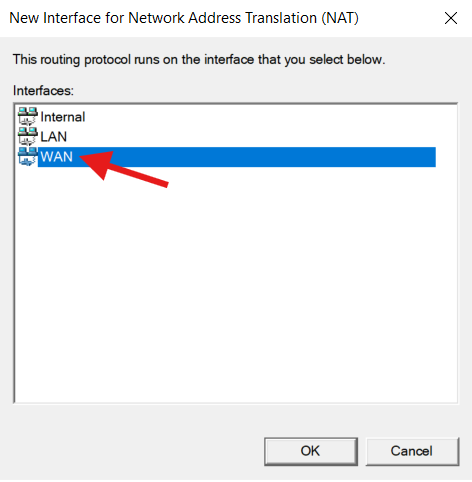

- Chọn giao diện WAN.

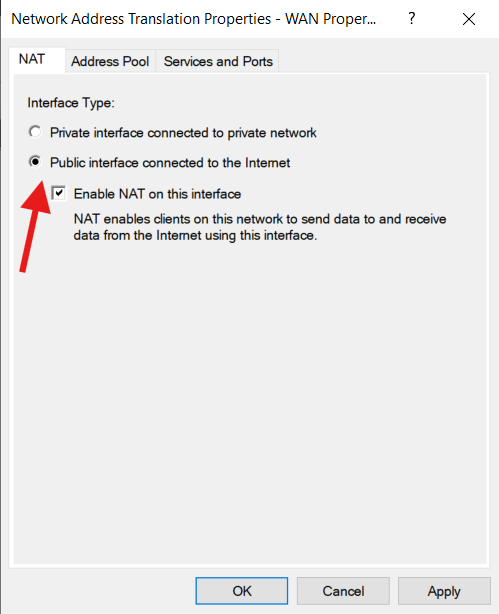

- Ở tab NAT chọn như sau.

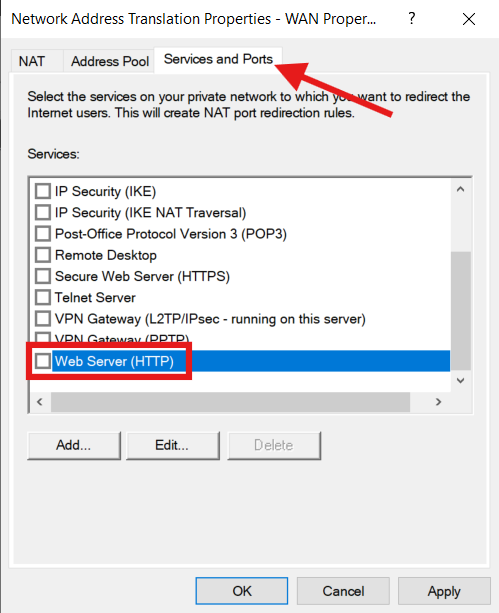

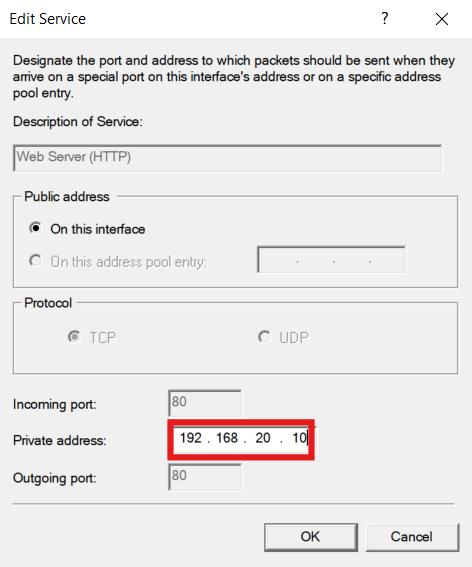

- Ở tab Services and Ports, tick chọn Web Server (HTTP).

- Ở cửa sổ cài đặt nhập vào IP của DC.

- OK, apply → OK để lưu lại cấu hình. Máy VPN Server đã cấu hình xong.

Máy Client

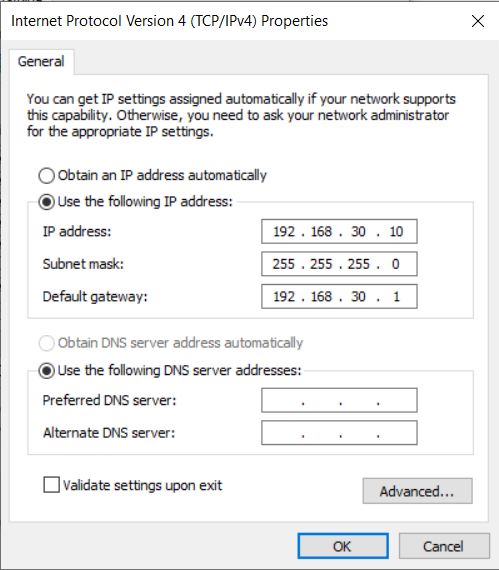

- IP của máy Client.

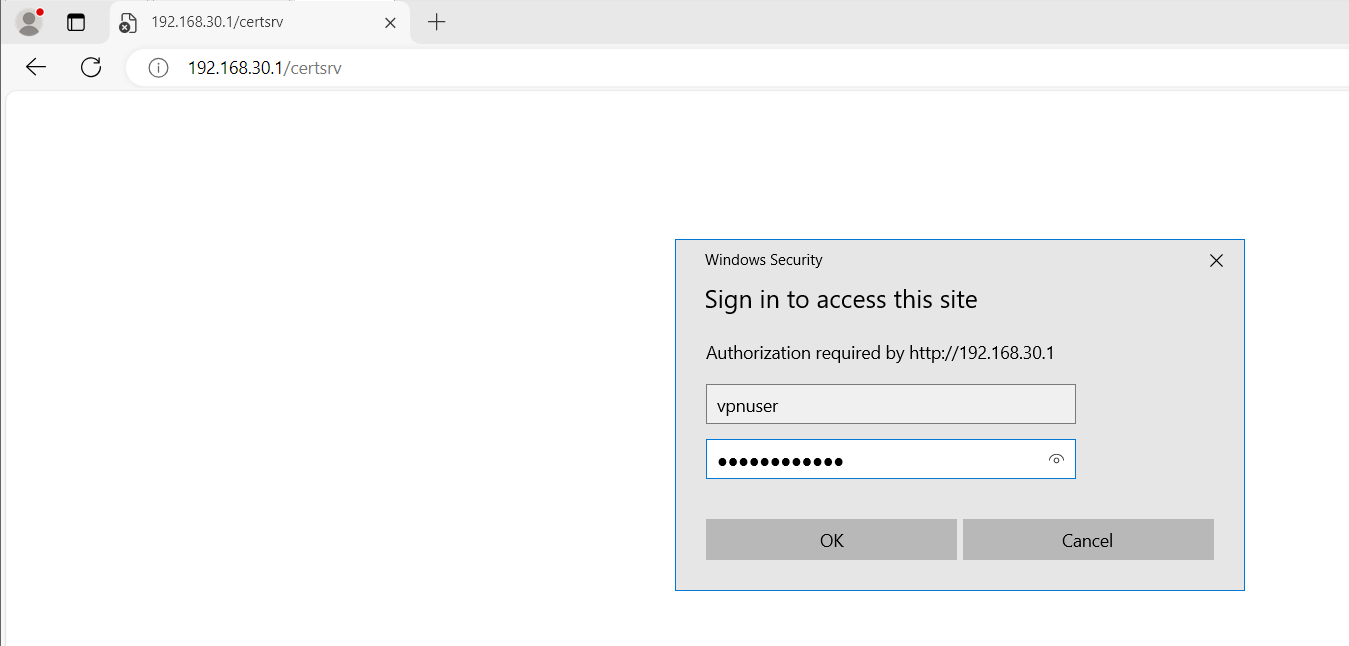

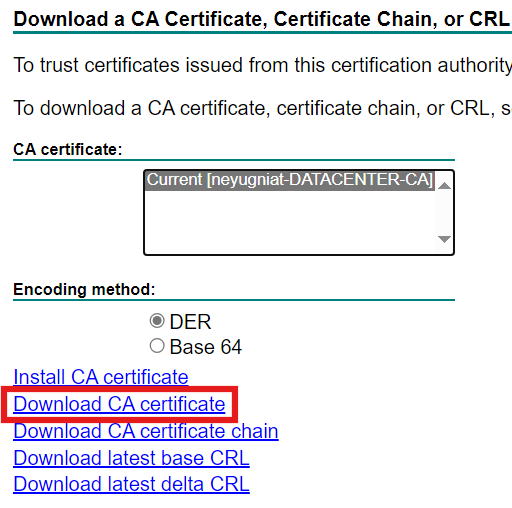

Thực hiện truy cập vào đường dẫn:

http://192.168.30.1/certsrv.192.168.30.1là IP của card WAN trên VPN Server.

Đăng nhập với

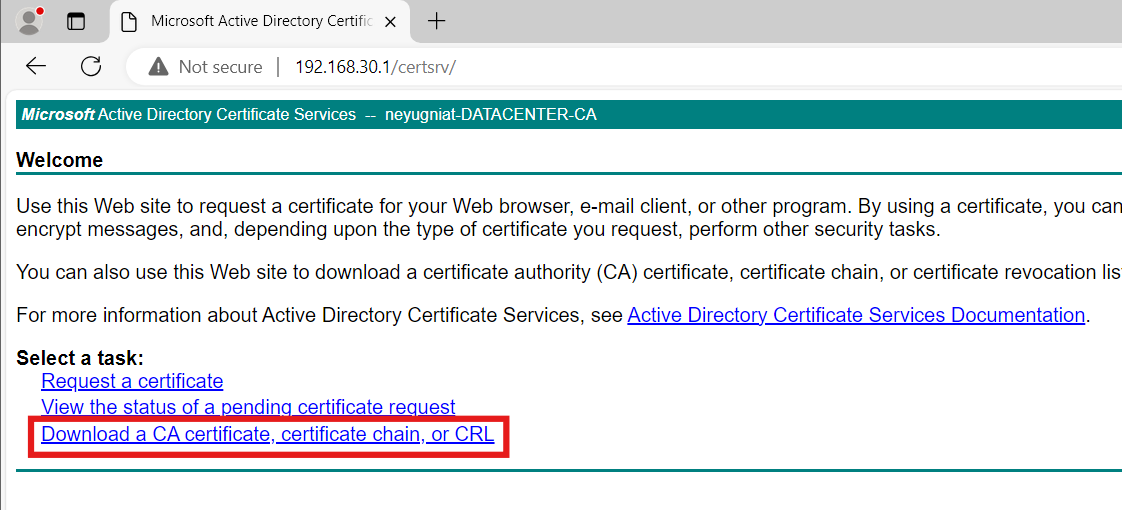

vpnuserđã tạo từ trước.Chọn Download a CA certificate.

- Chọn tiếp Download a CA certificate.

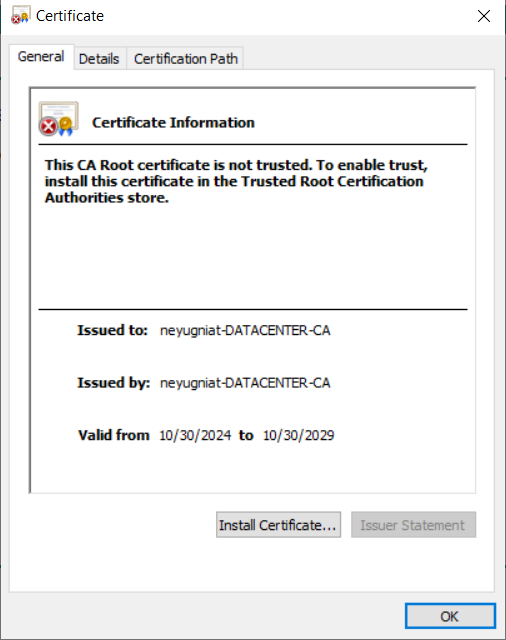

- Mở chứng chỉ vừa tải về. Chọn Install.

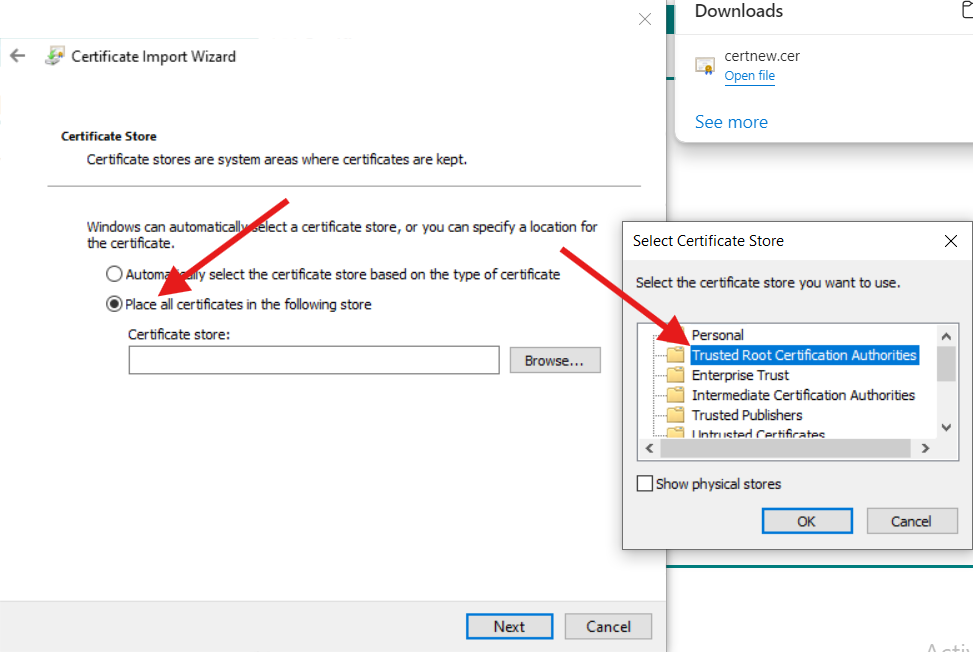

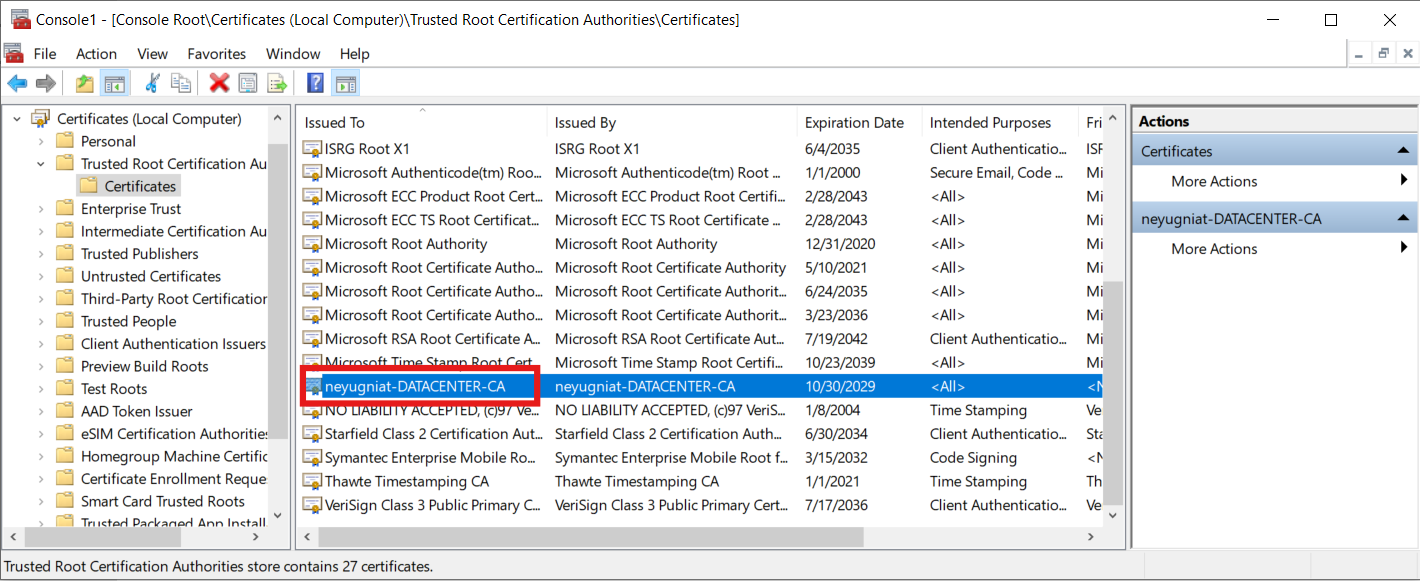

- Chọn Trusted Root Certification Authorities.

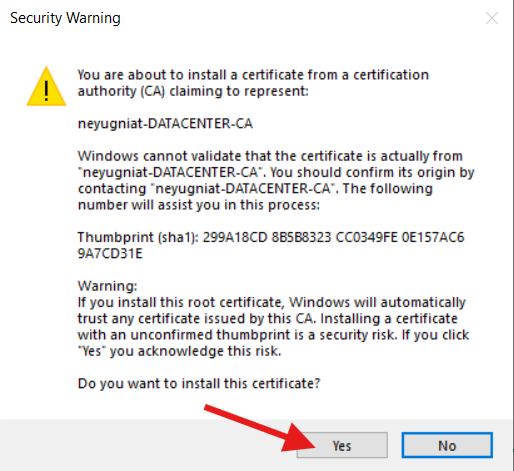

- Xuất hiện thông báo này thì chọn Yes.

- Kiểm tra thấy chứng chỉ đã được cài đặt.

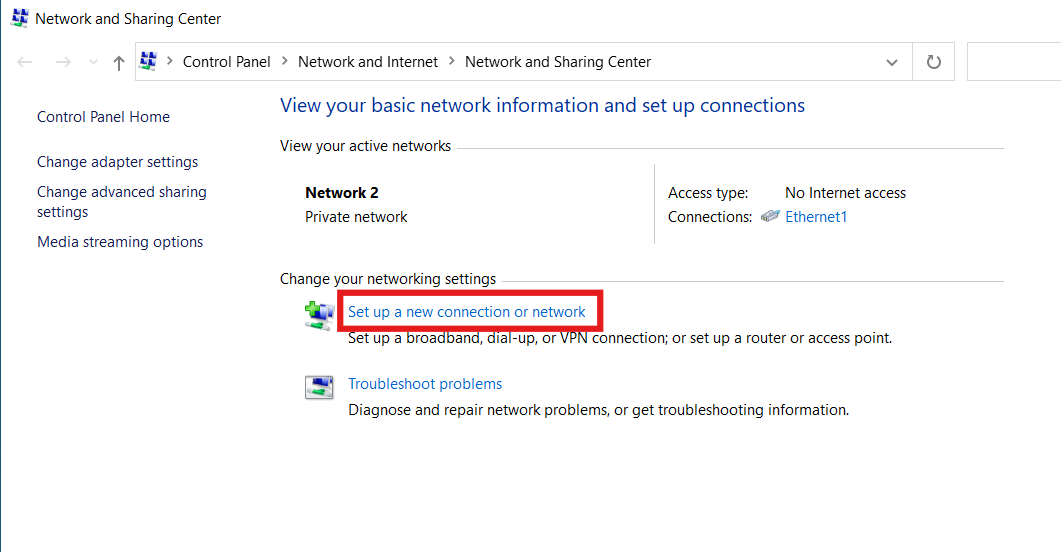

- Mở cửa sổ Network and Sharing Center → chọn Set up a new connection or network.

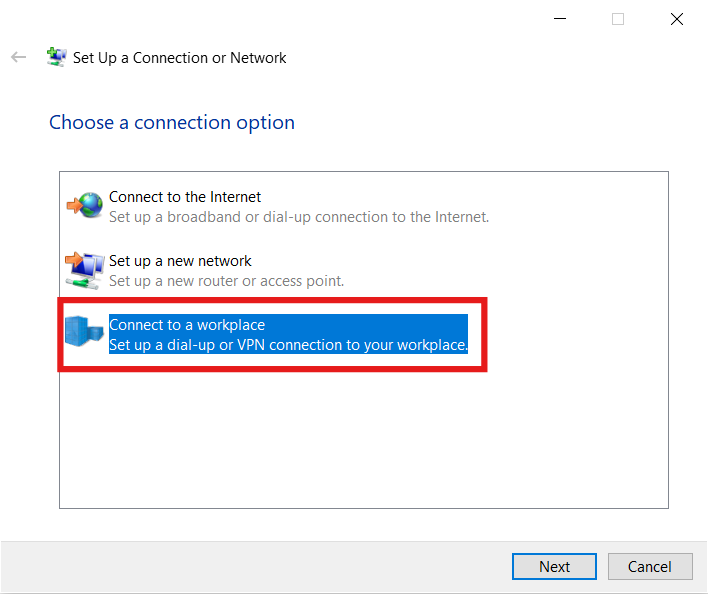

- Chọn Connect to a workplace.

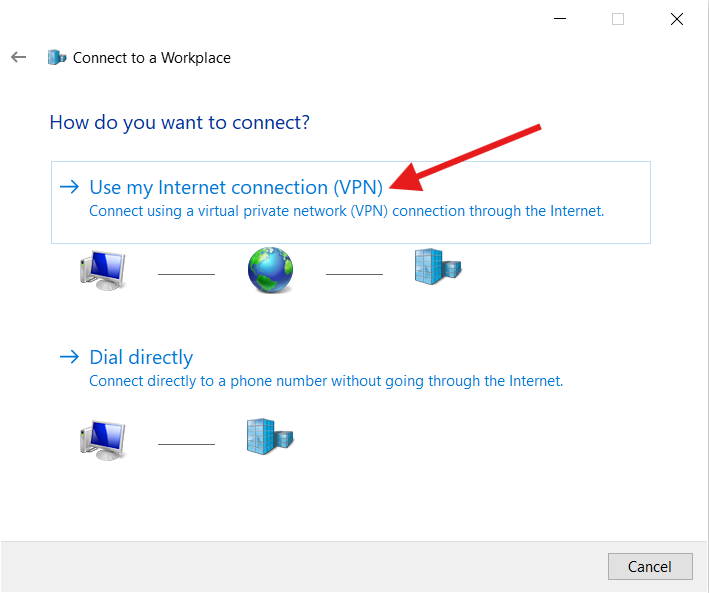

- Chọn Use my Internet connection (VPN).

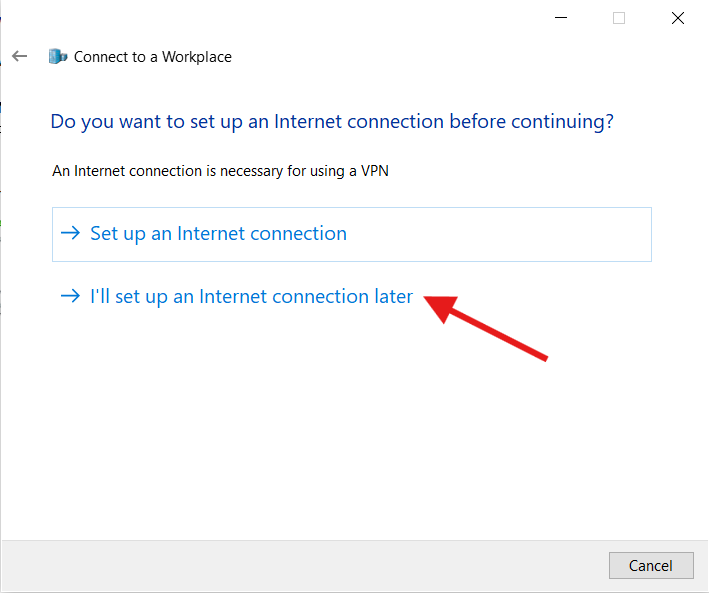

- Chọn I’ll set up an Internet connection later.

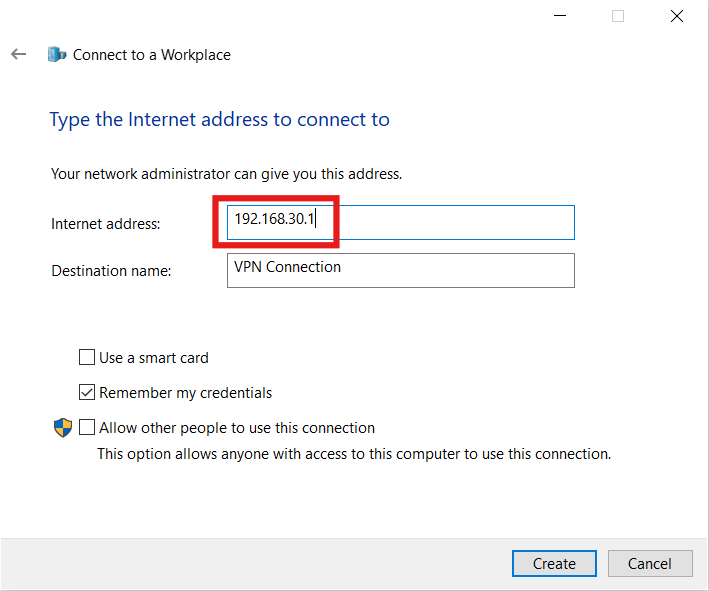

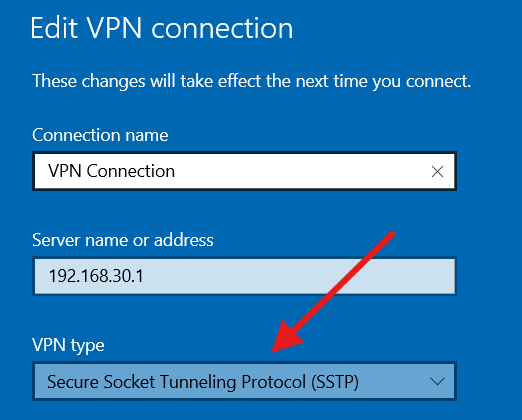

- Nhập vào IP của card WAN trên VPN Server.

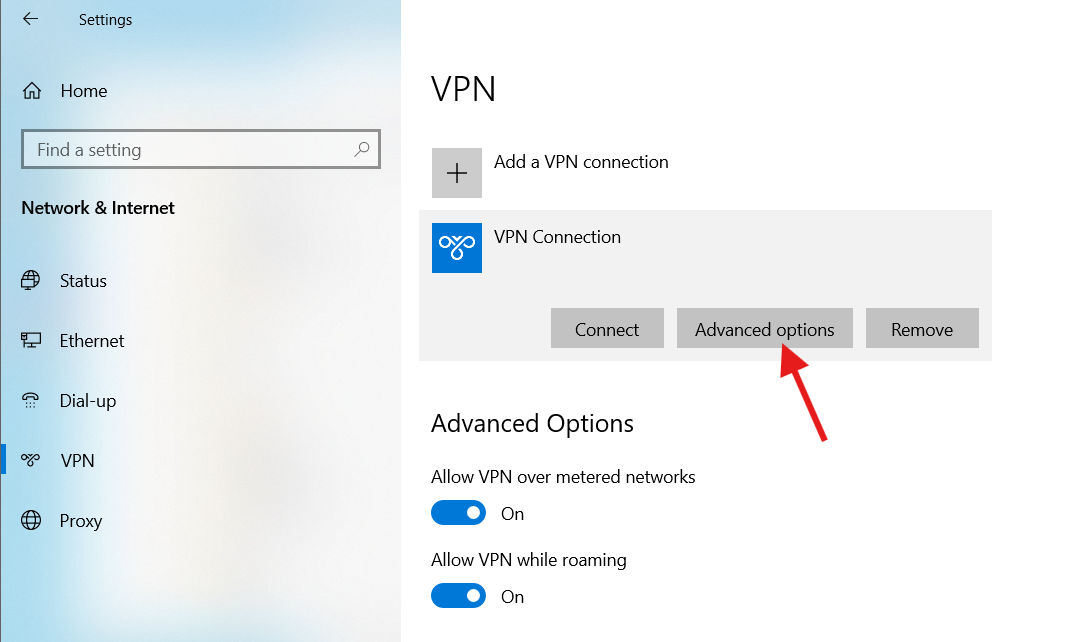

- Mở cửa sổ VPN, chọn Advanced Options.

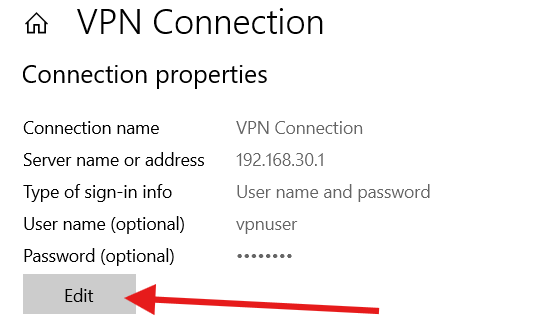

- Chọn Edit.

- Chọn giao thức SSTP.

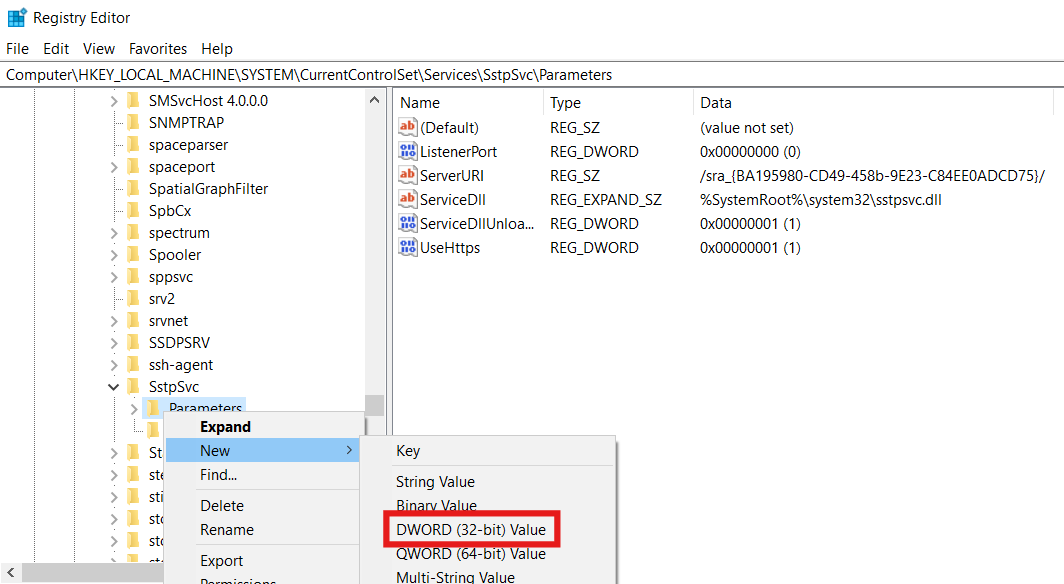

Mở hộp thoại Run, gõ

regeditđể mở Registry.Tìm đến đường dẫn:

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SstpSvc\ParametersChuột phải vào Parameters → New → DWORD.

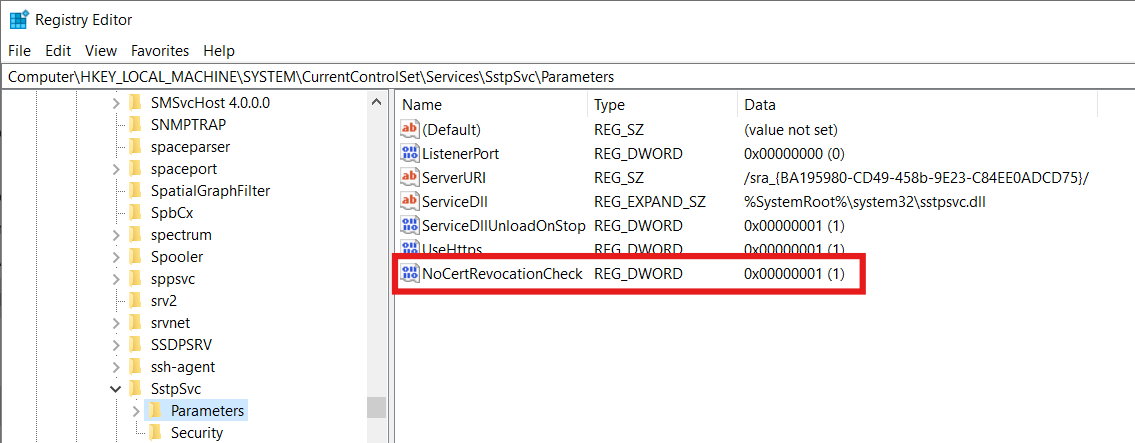

- Đặt tên là

NoCertRevocationCheckđể giá trị là1.

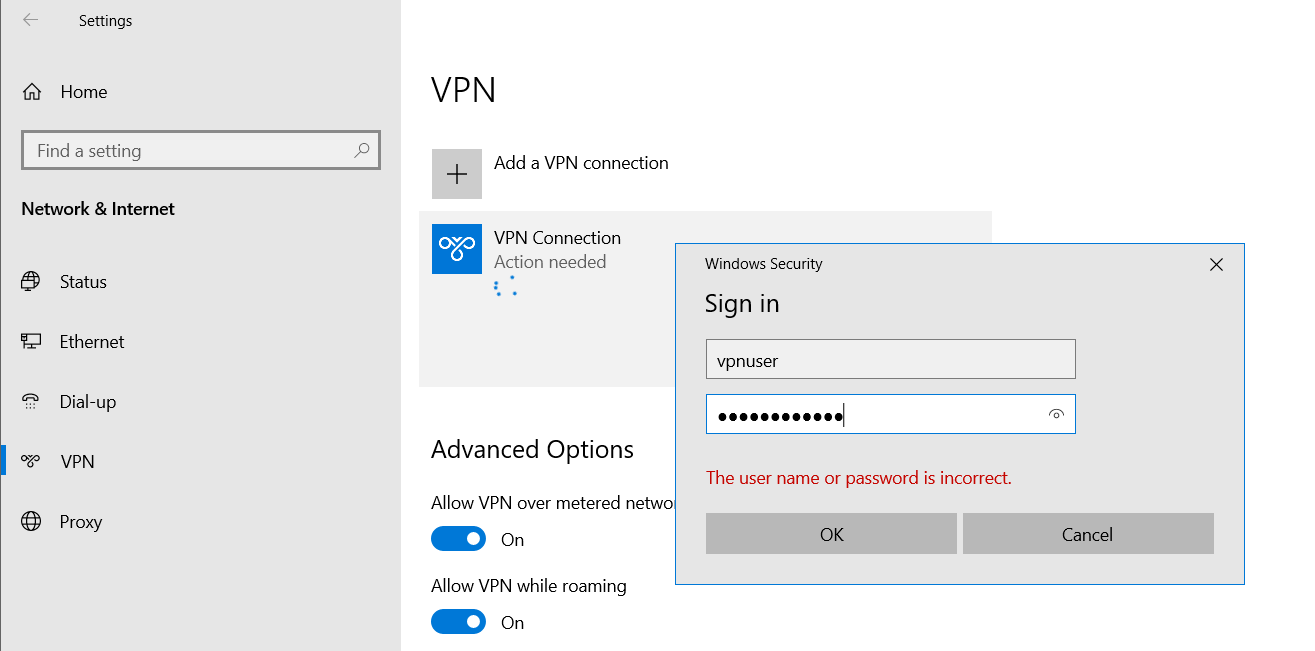

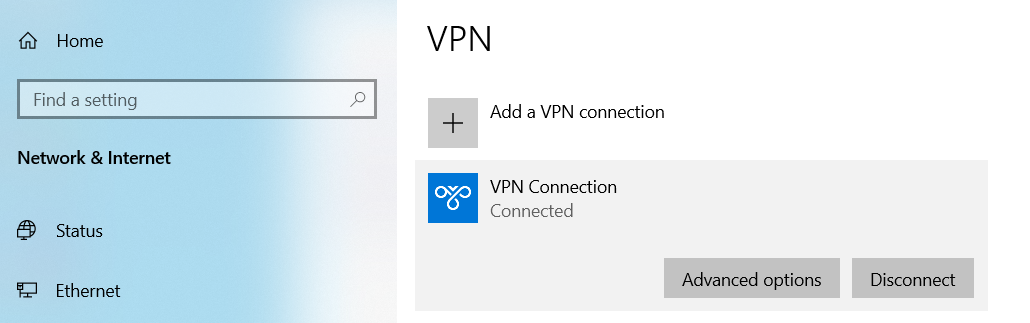

- Quay lại cửa sổ VPN, chọn Connect.

- Kết nối thành công.

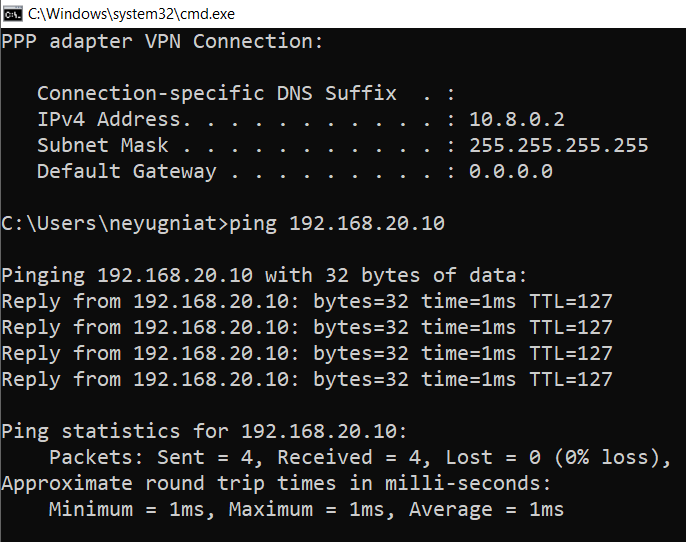

- Client đã nhận được IP của Tunnel. Thực hiện ping tới máy DC.

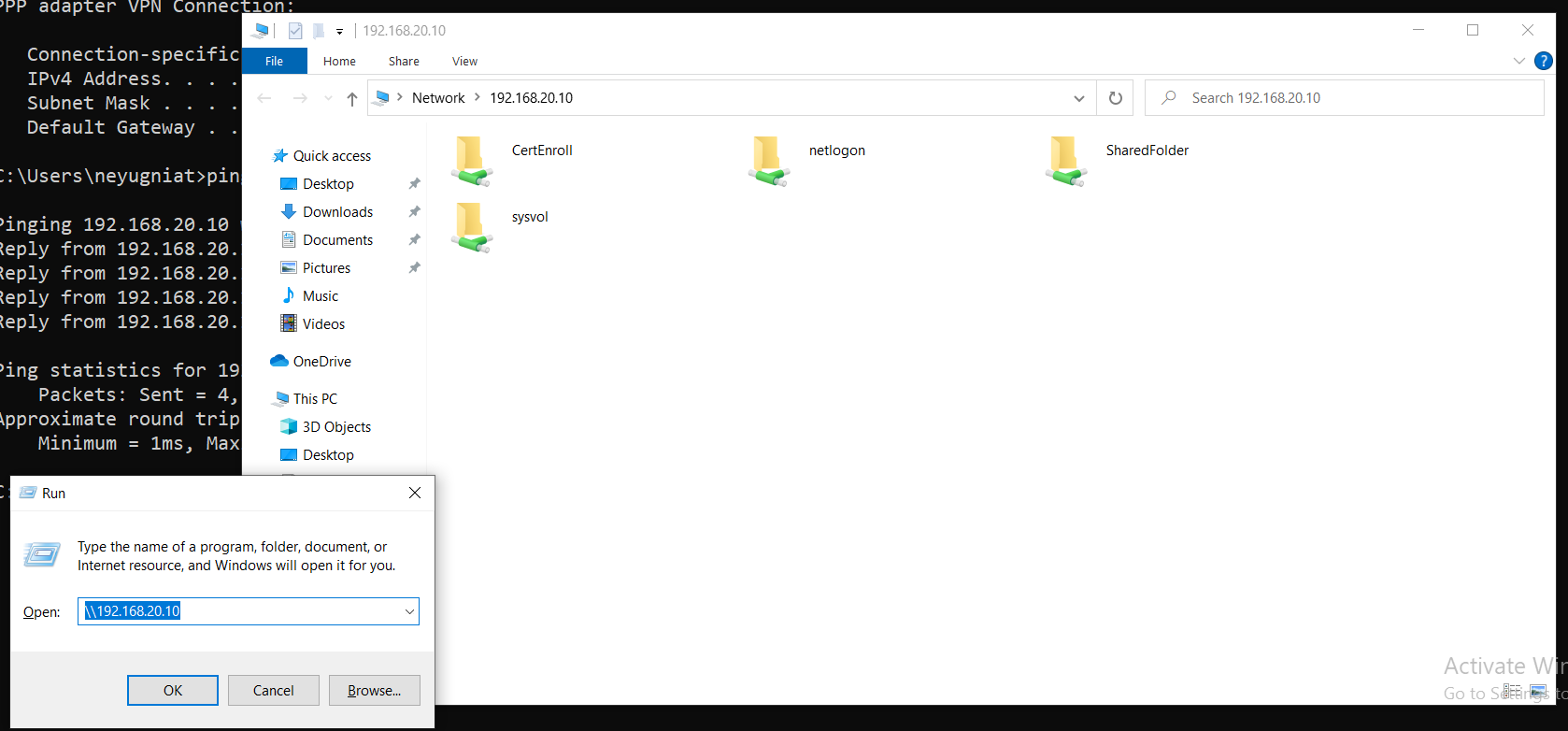

- Truy cập vào tài nguyên được chia sẻ trên DC.

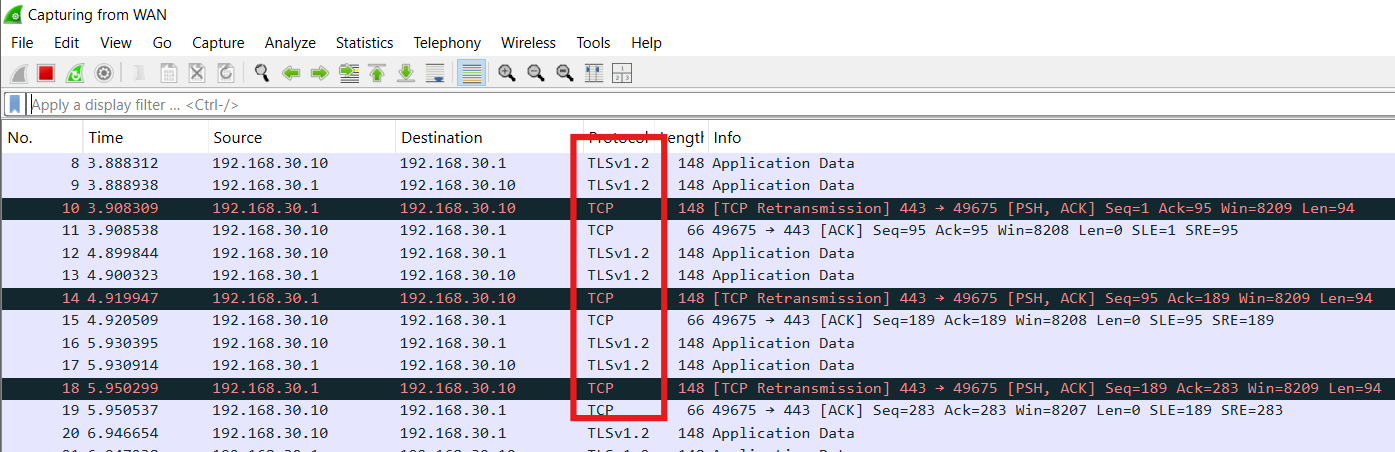

- Lắng nghe với Wireshark trên card mạng WAN. Bắt được các gói tin với giao thức TLSv1.2

- Vậy là mình đã hoàn thành việc triển khai một đường hầm VPN với giao thức bảo mật SSL/TLS kết hợp với giao thức xác thực RADIUS trên Windows Server.

Subscribe to my newsletter

Read articles from Nguyễn Tài Nguyên directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by

Nguyễn Tài Nguyên

Nguyễn Tài Nguyên

In search of the Great Manifesto