Ramnit Lab - Cyberdefenders

elc4br4

elc4br4

https://cyberdefenders.org/blueteam-ctf-challenges/ramnit/

# Clonamos el repositorio

git clone https://github.com/volatilityfoundation/volatility3

#Instalamos los requerimientos

pip3 install -r requirements.txt

#Ejecución básica de volatility3

python3 vol.py -f <file> <plugin>

Escenario

Our intrusion detection system has alerted us to suspicious behavior on a workstation, pointing to a likely malware intrusion. A memory dump of this system has been taken for analysis. Your task is to analyze this dump, trace the malware’s actions, and report key findings. This analysis is critical in understanding the breach and preventing further compromise.

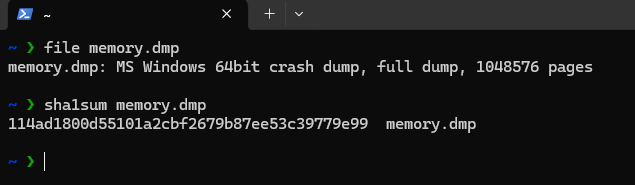

Descargaremos el archivo que debemos analizar y comenzamos con el análisis.

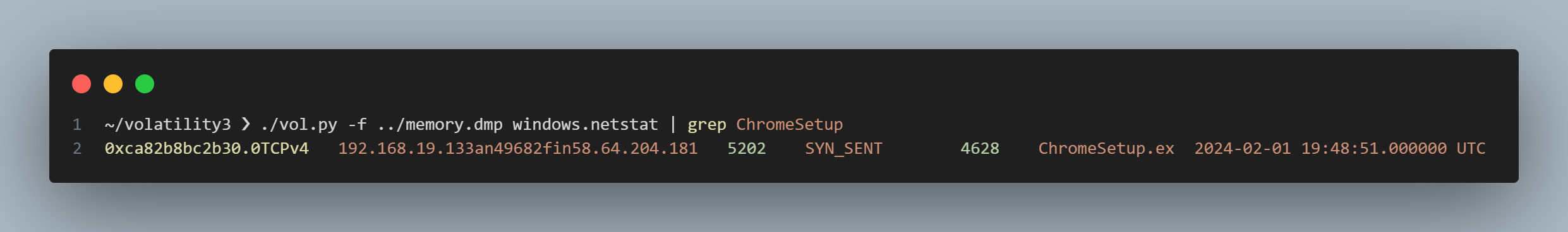

Question 1 & Question 2

Q1: We need to identify the process responsible for this suspicious behavior. What is the name of the suspicious process?

Q2: To eradicate the malware, what is the exact file path of the process executable?

Para encontrar el proceso malicioso primero debemos saber que procesos se estaban ejecutando en el momento de realizar el dump de memoria.

Para listar los procesos existentes tenemos diferentes plugins de volatility, en este caso usaremos el plugin windows.pslist.

Tras lanzar el comando podremos ver un listado bastante extenso, donde destacan dos procesos extraños.

Como podemos ver hay muchos procesos y a simple vista el complejo identificar cuál de todos ellos puede ser sospechoso...

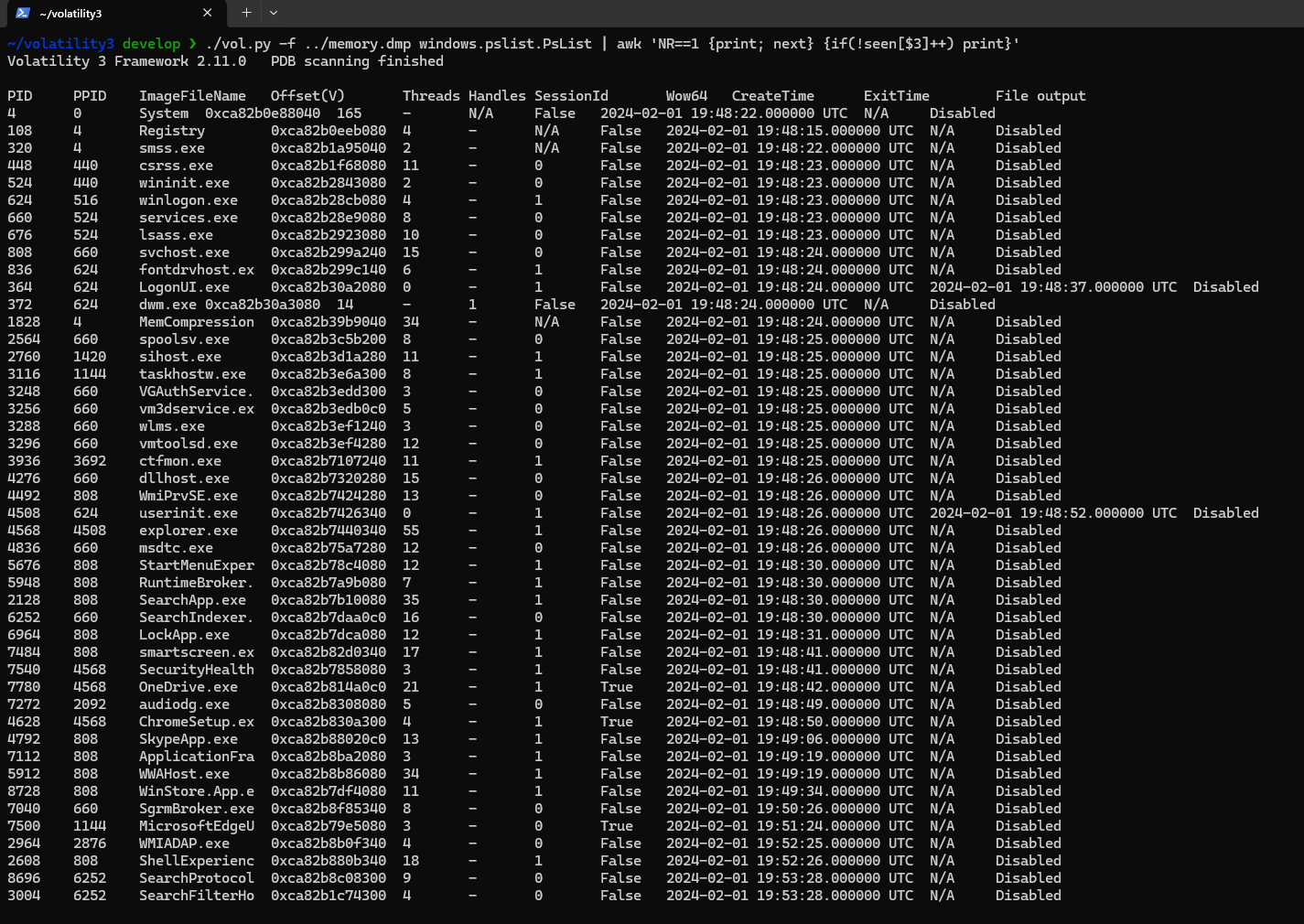

Por lo que continuaré revisando la información de la consola cmd.

Para revisar la información de la consola utilizaré el plugin windows.cmdline

Como podemos ver se ha ejecutado el archivo ChromeSetup.exe lo cual es algo extraño... ya que probablemente será una descarga y podría no ser el ejecutable legítimo de Chrome.

Este archivo está ubicado en la ruta "C:\Users\alex\Downloads\ChromeSetup.exe" y su PID es 4628.

Por lo que podemos deducir que el proceso malicioso es ChromeSetup.exe y debemos enfocarnos en analizarlo en profundidad.

Question 3

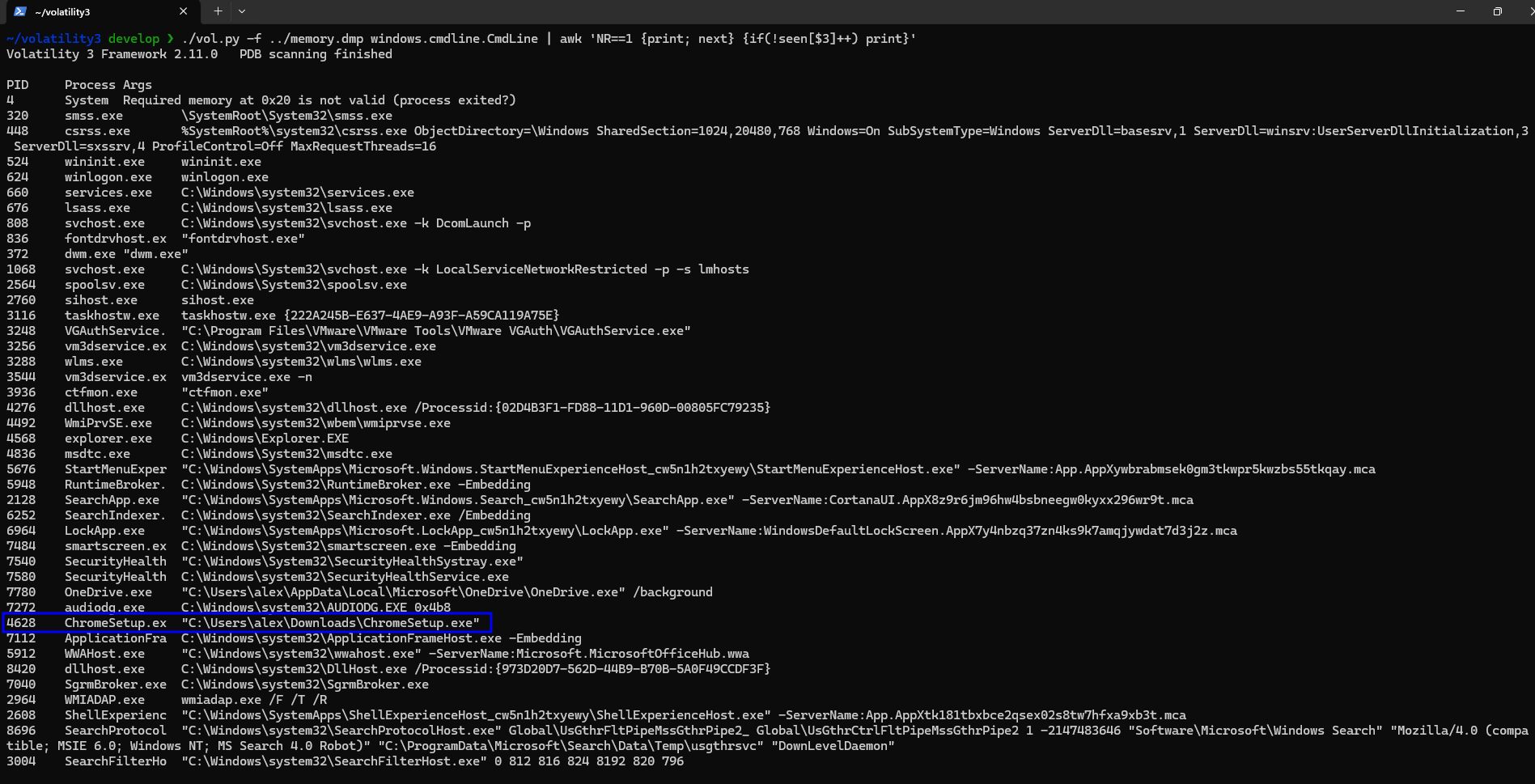

Q3: Identifying network connections is crucial for understanding the malware's communication strategy. What is the IP address it attempted to connect to?

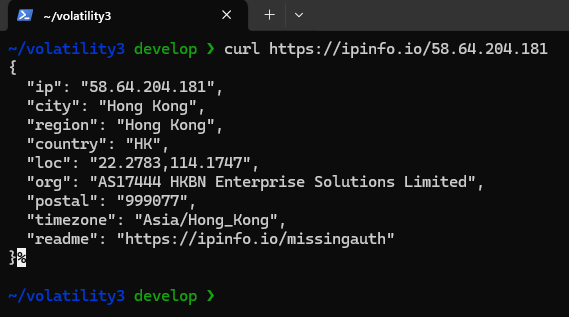

Se nos pide averiguar las conexiones de red que realiza este proceso malicioso para así identificar la dirección IP a la que se intentó conectar.

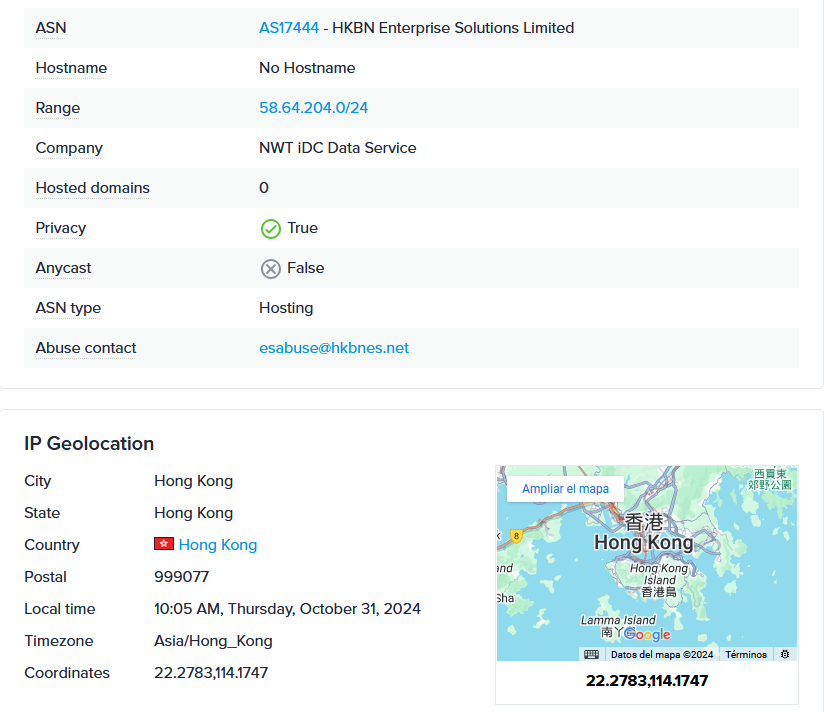

Podemos ver que está intentando conectarse a la dirección IP 58.64.204.181.

Question 4

Q4: To pinpoint the geographical origin of the attack, which city is associated with the IP address the malware communicated with?

Ahora que sabemos cuál es la dirección IP debemos averiguar a que ciudad está asociada la misma.

Esto es muy sencillo, solo debemos realizar una pequeña búsqueda en internet.

O podemos hacerlo directamente desde nuestra terminal sin necesidad de abrir al navegador usando curl.

Podemos ver que la IP está asociada a la ciudad de Hong Kong.

Question 5

Q5: Hashes provide a unique identifier for files, aiding in detecting similar threats across machines. What is the SHA1 hash of the malware's executable?

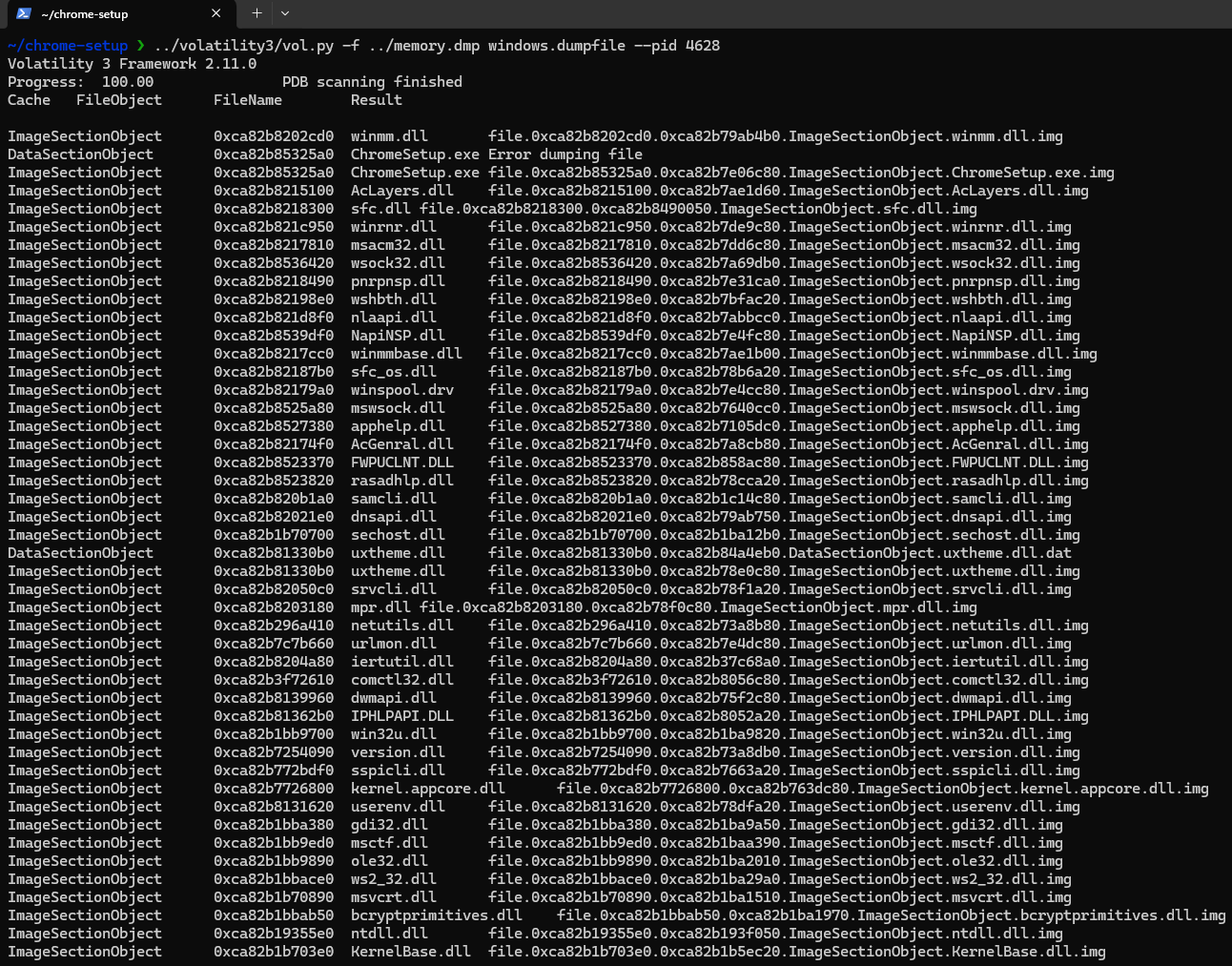

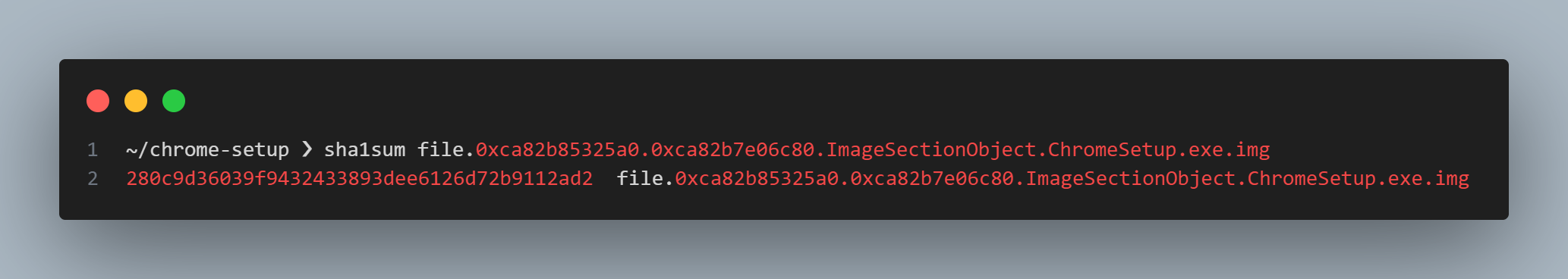

Necesitamos extraer el hash SHA1 del archivo ejecutable malicioso ChromeSetup.exe por lo que debemos dumpearnos el malware a nuestra máquina.

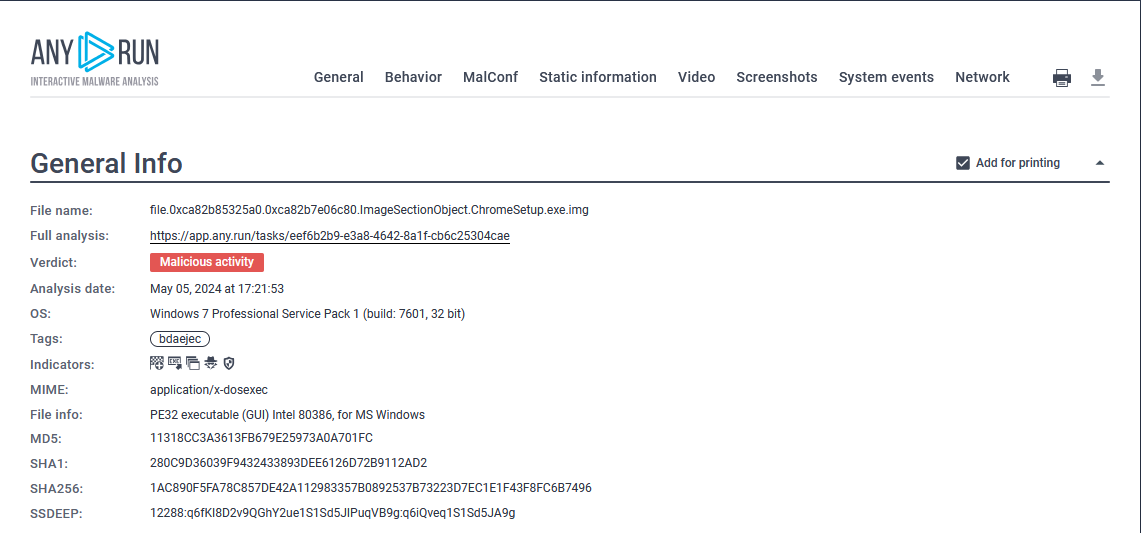

Nos dumpeará un montón de archivos pero debemos centrarnos en el archivo file.0xca82b85325a0.0xca82b7e06c80.ImageSectionObject.ChromeSetup.exe.img

Solo tenemos que obtener el hash SHA1 de este archivo que es el ejecutable .exe y es el que nos interesa.

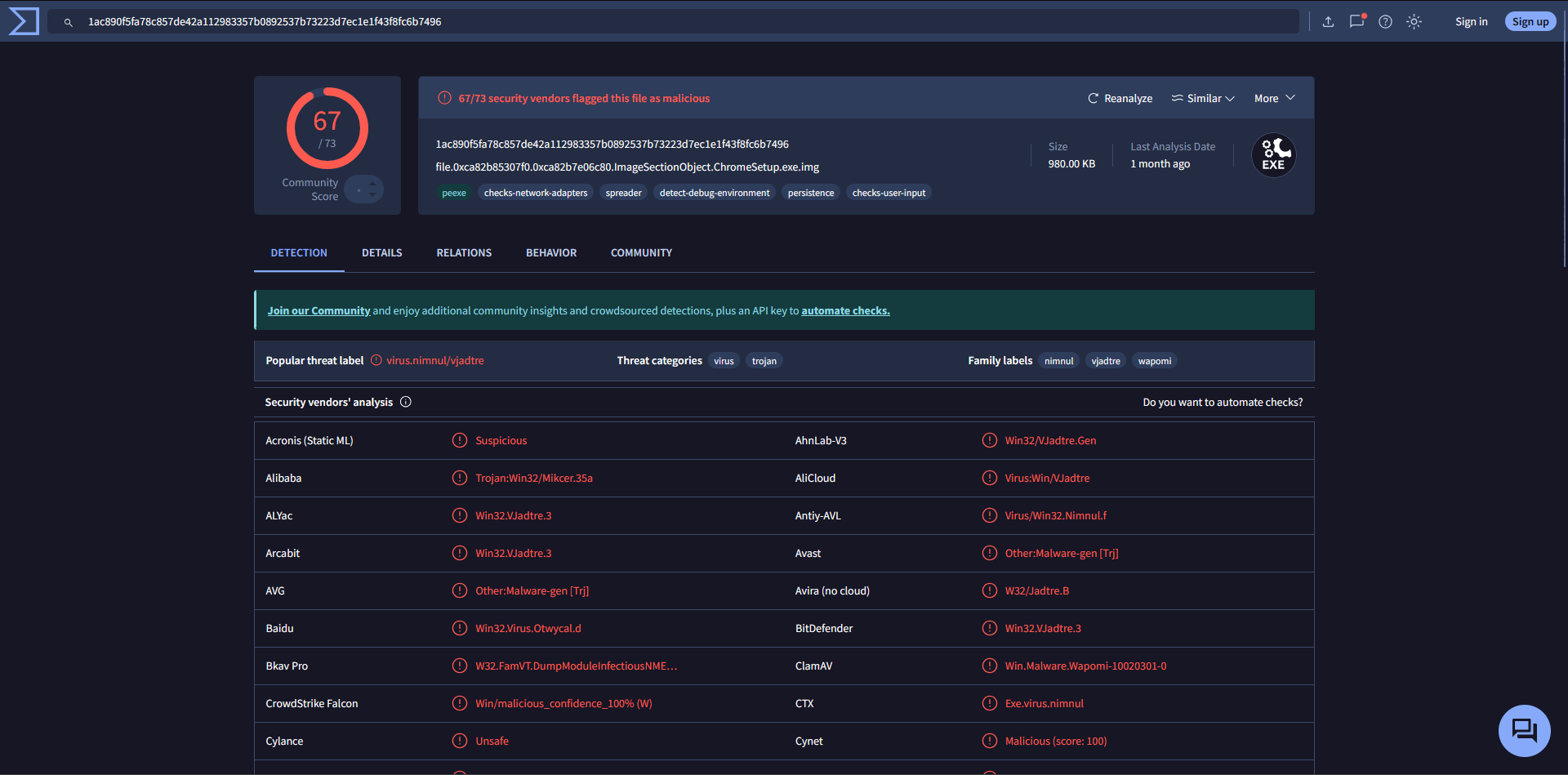

Ahora que ya tenemos el hash del malware podríamos utilizarlo para buscar en internet más información acerca del mismo.

Question 6

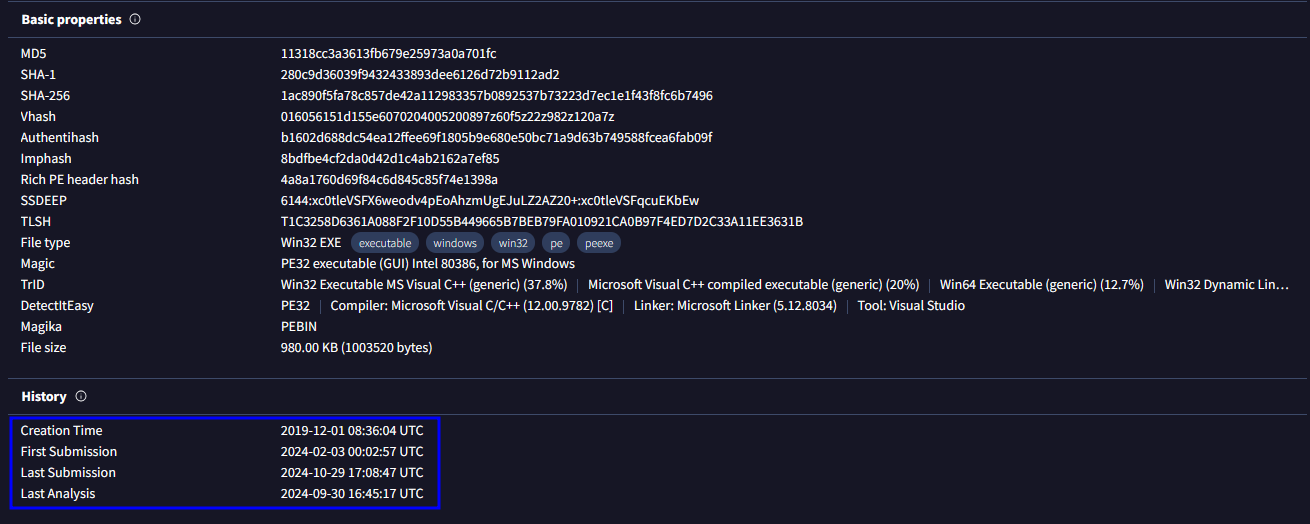

Q6: Understanding the malware's development timeline can offer insights into its deployment. What is the compilation UTC timestamp of the malware?

Debemos averiguar la fecha y la hora en la que se compiló el malware en formato UTC y para ello solo debemos dirigirnos a alguna de los sitios web mostrados anteriormente y buscar la fecha de creación.

Question 7

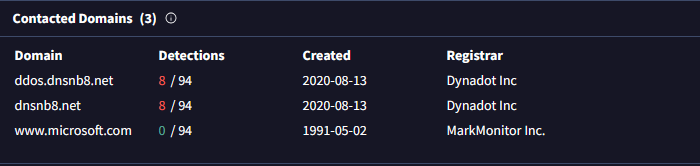

Q7: Identifying domains involved with this malware helps in blocking future malicious communications and identifying current possible communications with that domain in our network. Can you provide the domain related to the malware?

Esta última cuestión es muy parecida a la anterior, se nos pide identificar los dominios asociados al malware con el fin de prevenir y detectar posibles amenazas en el futuro.

De nuevo volvemos a una de las páginas web de análisis y buscamos los dominios.

Como podemos ver existen 2 dominios involucrados con este malware.

Subscribe to my newsletter

Read articles from elc4br4 directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by

elc4br4

elc4br4

Cybersecurity Student