MITRE: Credential Access: T1110.001

arzu

arzu

Cyberexam platformunda yer alan MITRE | ATT&CK öğrenme yoluna ait, MITRE: Credential Access: T1110.001 lab çözümünden bahsedeceğim.

Not: Lab bağlantı adresi - https://learn.cyberexam.io/challenges/mitre/credential-access/mitre-credential-access-t1110-001

Konuya Giriş

Eriştiği sistem veya ortamı hakkında bilgisi olmayan tehdit aktörleri, kullanıcı hesaplarına erişim için parola tahmini yapabilmektedir. Bu işlem için, bir yaygın parola listesi kullanarak yinelemli ve otomatik çalışan araçlar bulunur. Tehdit aktörü, parola tahmininde sistemin parola politikasına göre davranabilir veya göz ardı edip hesapları başarısız giriş denemeleri için kilitleyebilir.

Yaygın olarak parola tahmini yapılan servisler içerisinde

SSH/22

Telnet/23

FTP/21

SMB veya Samba / 139

LDAP/389

Kerberos/88

RDP/3389

MySQL/3306

ve daha fazlası yer almaktadır. Bu servislere ek olarak, tehdit aktörleri eposta, bulut-tabanlı ve SSO (Tek Oturum Açma) uygulamaları da hedef alabilirler. Ağ cihaz arayüzlerini, kablosuz ağa erişim için parola tahmin saldırılarında kullanabilir.

Laboratuvar Çözümü

victim kullanıcısı olarak makineye ssh ile bağlan. sudo erişimi için parolasını bulmak için kaba-kuvvet saldırısı gerçekleştir. victim kullanıcısının parolası nedir?

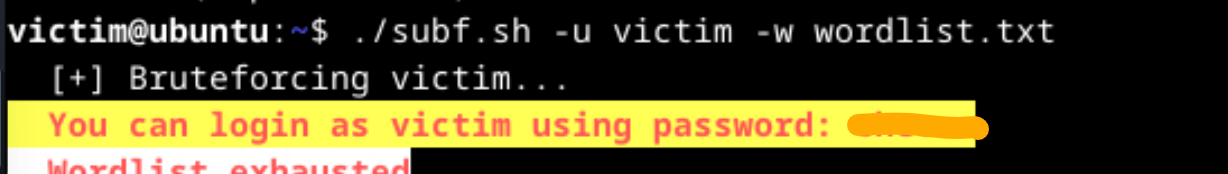

ssh -i victim_key victim@attack komutu ile hedef sisteme erişim kazandık. Görev tanımında bize kullanabileceğimiz bir araç örnek olarak verildiğini görebiliriz. su-brute aracını kullanarak victim parolasını parola tahmini ile bulmuş olduk

/flag.txt?

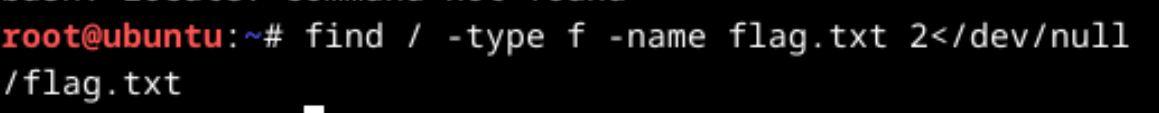

sudo su komutu ile root kullanıcısı olduktan sonra flag.txt dosyasını görüntüleyebiliriz. Aslında burada dosyanın dizini belirtilmiş ancak verilmediği durumlarda find komutu ile bulunabilmektedir.

admin olarak makineye bağlan. Logları kontrol et. victim kullanıcısı ne zaman giriş yapmıştır?

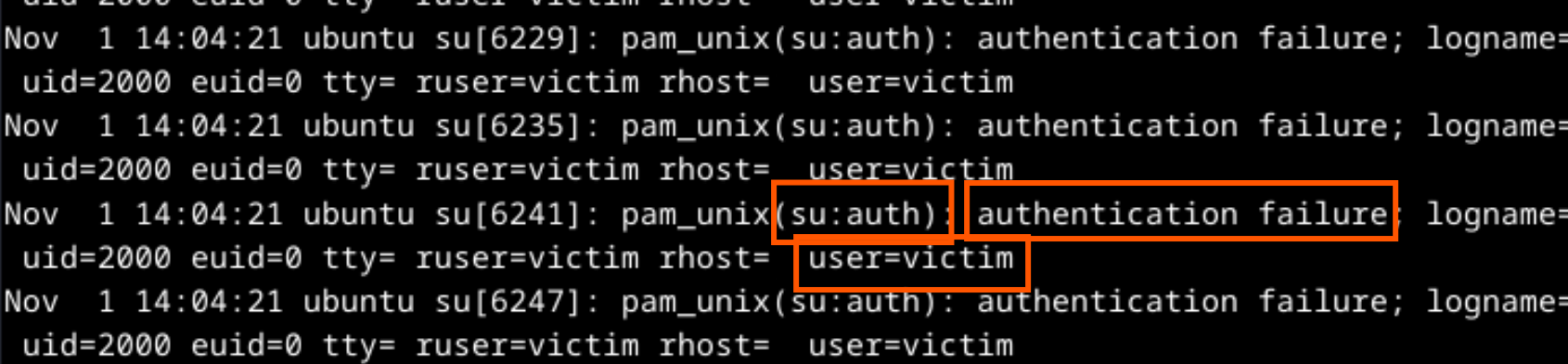

ssh -i admin_key admin@detect komutu ile admin kullanıcısı olarak makineye erişim sağlayalım. Şimdi de yapılan saldırının tespit edilme aşamasındayız. Burada victim kullanıcısında gerçekleşen giriş denemeleri /var/log/auth.log içerisinde tutulmaktadır.

Log formatı görseldeki gibi işlemleri kaydetmektedir. Victim kullanıcısı için başarısız su yetkilendirmesini göstermektedir.

Bunun için grep -i "Accepted publickey" /var/log/auth.log komutunu çalıştırarak başarılı ssh giriş kayıtları listelenebilir.

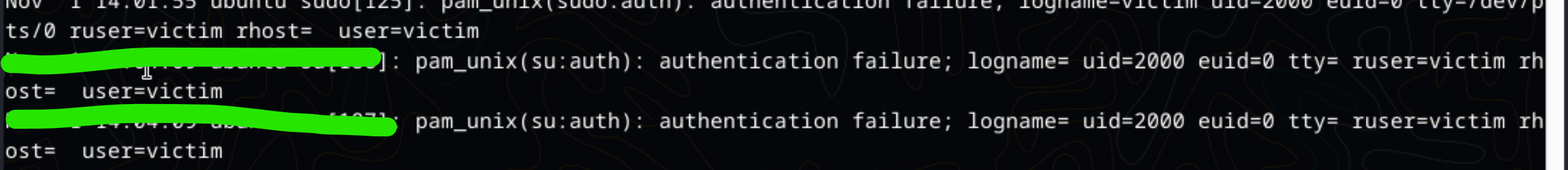

root kullanıcıya geçerken ne zaman ilk başarısız deneme gerçekleşmiş?

auth.log dosyası içerisinde grep komutu ile bir filtreleme işlemi yapıldığı zaman başarısız kimlik doğrulama zamanı bulunabilir.

grep -i "authentication failure" /var/log/auth.log

victim ne zaman root kullanıcıya geçmeye çalışmış?

Brute force saldırısının başarılı olduğu durumda root kullanıcıya geçiş yapabilir. Bunun için su veya sudo komutlarının root kullanıcısı için oturum açtığı kayıtları filtreleyebiliriz. Örneğin, grep 'victim' /var/log/auth.log | grep 'sudo\|su'

Subscribe to my newsletter

Read articles from arzu directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by