MITRE: Defense Evasion: T1574.006

arzu

arzu

Lab linki: https://learn.cyberexam.io/challenges/mitre/defense-evasion/mitre-defense-evasion-t1574-006

Görev Tanımı

T1574.006 MITRE tekniği, tehdit aktörünün sistemde kalıcılık (persistence), yetki yükseltme (privilege escalation) veya savunma atlatma (defense evasion) gibi amaçlarla bir uygulamanın yürütme akışını, dinamik bağlayıcı (dynamic linker) ortam değişkenini manipüle ederek değiştirmesidir. Dinamik bağlayıcı (dynamic linker), uygulamanın çalıştırılma zamanında dinamik olarak yüklenecek paylaşımlı kütüphaneleri yükler. Saldırgan, kullanılan kütüphaneyi kendi oluşturduğu aynı isimdeki zararlı payload ile değiştirebilir.

Linux sistemlerde, kütüphane bilgisi ve dizin yolu LD_PRELOAD ortam değişkeninde veya /etc/ld.so.preload dosya içeiğinde tanımlanır.

Lab Çözümü

Tespit makinesine bağlanın. Zararlı kütüphane nerededir?

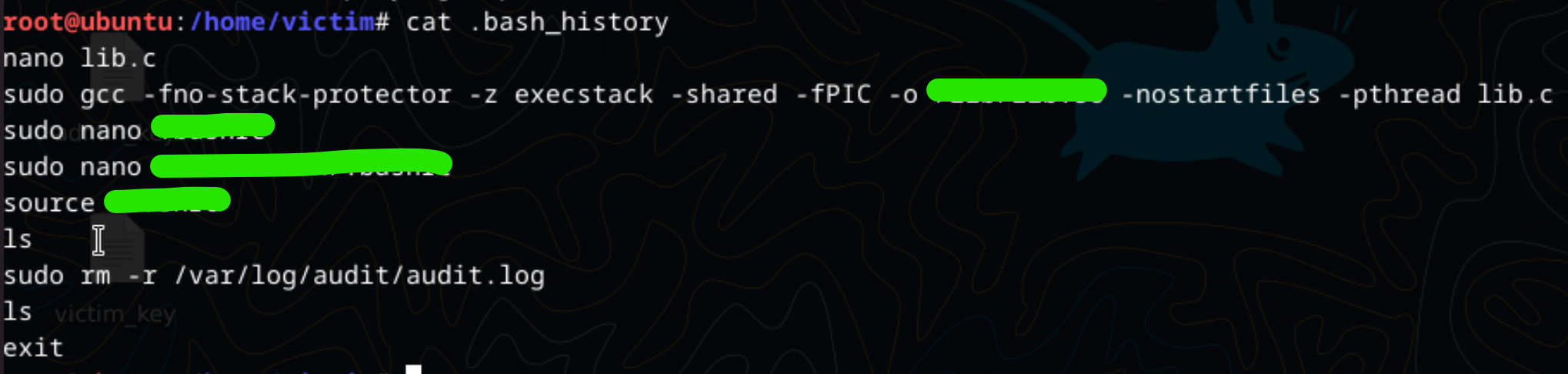

İlk olarak varsa çalıştırılan komut geçmişi .bash_history dosyası kontrol edilebilir.

Çalıştırılan komutlara baktığımızda kullanıcı lib.c isminde bir dosya oluşturmuş ve onu gcc derleyicisini kullanarak zararlı kütüphane oluşturmaktadır. İşlemini bitirdiğinde de audit.log kayıtlarının silindiğini de görebiliyoruz.

Zararlı kütüphaneyi yüklemek için hangi yapılandırma değiştirilmiştir?

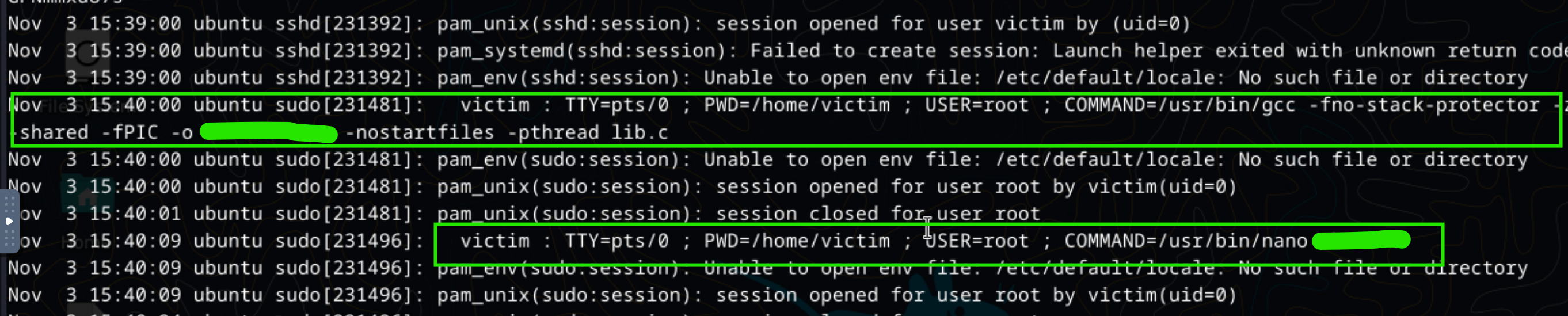

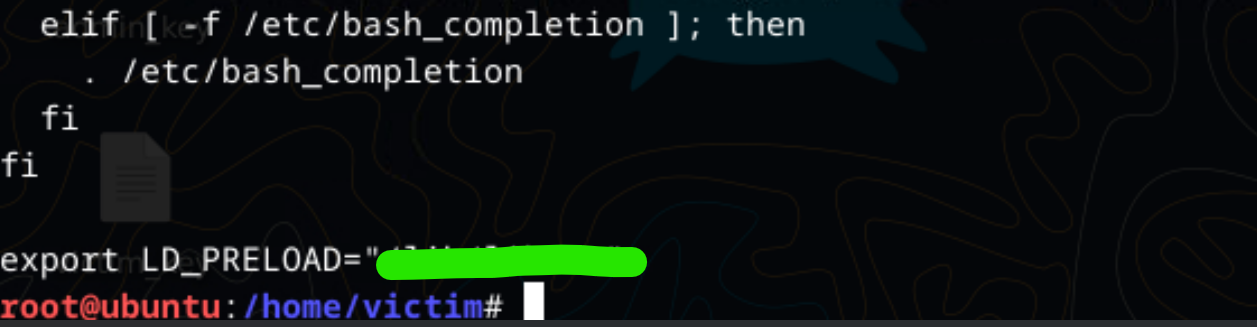

Komut geçmişinde hangi dosyada değişiklik yapıldığı görünmektedir. /var/log/auth.log kayıtları da incelenebilir.

Dosyanın içeriğinde LD_PRELOAD değişkeni tanımlanmıştır.

Reverse shell bağlantısını dinleyen saldırganın IP adresi nedir? Port?

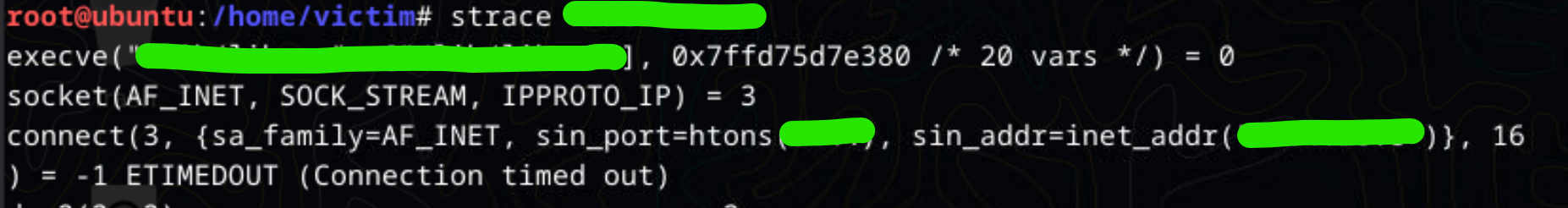

Oluşturulan zararlı kütüphanenin davranışlarını ve sistem çağrılarını incelemek için strace komutunu kullanabiliriz. Zararlı kütüphanenin sistem çağrılarında ağ bağlantılarında kullanılan socket, connect gibi çağrılar yer alır. Not olarak, strace verilen uygulamayı veya processi sistemde çalıştırır ve eş zamanlı olarak sistemdeki hareketlerini görüntüler.

Subscribe to my newsletter

Read articles from arzu directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by