Module 1: Giới thiệu về Ethical Hacking

mhungg03

mhungg03

Mục tiêu bài học

Hacker đột nhập vào hệ thống vì nhiều lí do khác nhau. Do đó điều quan trọng là phải hiểu cách tin tặc độc hại tấn công và khai thác hệ thống cũng như lý do đằng sau những cuộc tấn công như thế này. Tôn Tử đã nói trong binh pháp Tôn Tử rằng “Nếu bạn biết mình nhưng không biết kẻ thù thì với mỗi chiến thắng bạn đạt được, bạn sẽ đều nhận lại 1 thất bại” . Quản trị viên hệ thống và các chuyên gia bảo mật phải tìm cách bảo vệ cơ sở hạ tầng của mình khỏi các cuộc khai thác bằng cách hiểu rõ tin tặc.

Vào cuối module này bạn sẽ có thể :

Mô tả các thành phần của bảo mật thông tin

Giải thích các cuộc tấn công và chiến tranh mạng

Mô tả các khái niệm hack và các loại hacker

Giải thích các khái niệm về Ethical Hacker và Ethical Hacker do AI điều khiển

Mô tả các phương pháp và khuôn khổ Hack khác nhau

Hiểu rõ các biện pháp kiểm soát an ninh thông tin (đảm bảo thông tin, phòng thủ chuyên sâu, quản lí rủi ro, tình báo về mối đe dọa mạng, mô hình mối đe dọa, quy trình quản lý sự cố

1. Information Security Concepts

Bảo mật thông tin đề cập đến việc bảo vệ hoặc bảo vệ thông tin và hệ thống thông tin sử dụng, lưu trữ và truyền thông tin khỏi việc truy cập, tiết lộ thay đổi và phá hủy trái phép. Thông tin là các tài sản quan trọng mà các tổ chức cần phải bảo mật. Nếu thông tin rơi vào tay kẻ xấu thì các tổ chức có thể chịu tổn thất lớn về mặt tài chính, uy tín thương hiệu, khách hàng. Để cung cấp kiến thức về bảo mật thông tin, module này cung cấp kiến thức về tổng quan bảo mật thông tin

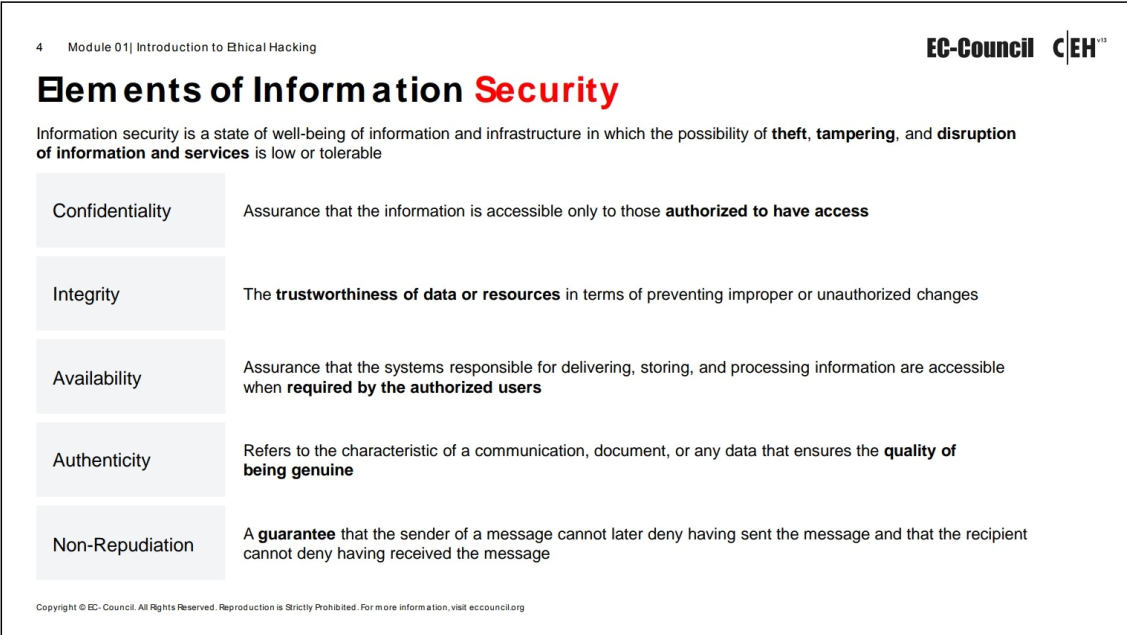

Các thành phần của bảo mật thông tin

An ninh thông tin là trạng thái an toàn của thông tin và cơ sở hạ tầng trong đó khả năng trộm cắp, giả mạo hoặc gián đoạn thông tin và dịch vụ được giữ ở mức chấp nhận được. An ninh thông tin dựa trên năm yếu tố chính, tính bảo mật, tính toàn vẹn, tính khả dụng, tính xác thực và tính không thể chối cãi.

- Confidentiality (Tính bảo mật)

Tính bảo mật là sự đảm bảo thông tin chỉ có thể truy cập bởi những người được ùy quyền, vi phạm tính bảo mật có thể là do xử lý dữ liệu không đúng cách hoặc nỗ lực tấn công. Các biện pháp kiểm soát tính bảo mật gồm phân loại dữ liệu, mã hóa dữ liệu và xử lý thiết bị đúng cách

- Integrity (Tính toàn vẹn)

Tính toàn vẹn là độ tin cậy của dữ liệu hoặc tài nguyên trong việc ngăn ngừa các thay đổi không đúng, trái phép đảm bảo thông tin đủ chính xác cho mục đích của nó. Các biện pháp đảm bảo tính toàn vẹn bao gồm tổng kiểm tra, kiểm soát truy cập.

- Availability (Tính sẵn có)

Đảm bảo các hệ thống chịu trách nhiệm phân phối, lưu trữ và xử lý thông tin có thể truy cập được khi người dùng được ủy quyền yêu cầu. Các biện pháp bao gồm các hệ thống dự phòng, phần mềm diệt virus để chống phần mềm độc hại và các hệ thống ngăn chặn tấn công từ chối dịch vụ phân tán DDOS

- Authenticity (Tính xác thực)

Tính xác thực đề cập tới đặc điểm của giao tiếp, tài liệu hoặc bất kì dữ liệu nào đảm bảo chất lượng là chính xác, không bị hỏng. Vai trò chính của xác thực là chứng minh người dùng là chính xác , các biện pháp như sinh trắc học, thẻ thông minh và chứng chỉ kỹ thuật số…

- Non - Repudiation (Tính không thể chối cãi)

Đảm bảo người gửi tin nhắn không thể phủ nhận việc họ đã gửi tin nhắn và người nhận tin nhắn không phủ nhận rằng họ đã nhân tin nhắn. Cá nhân và tổ chức sử dụng chữ ký số để đảm bảo không thể chối bỏ.

Tấn công an ninh thông tin: Động cơ, mục tiêu và mục đích

Tấn công là hình thức thực hiện với mục đích vi phạm bảo mật của hệ thống CNTT bằng cách khai thác lỗ hổng của hệ thống. Tấn công bao gồm nỗ lực lấy, chỉnh sửa, xóa phá hủy, cấy ghép, tiết lộ thông tin không được phép truy cập. Có thể là phần mềm độc hại khai thác lỗ hổng gây ra những hành vi không lường trước. Do đó một cuộc tấn công có thể được khái niệm hóa là sự kết hợp của một động cơ, với 1 phương pháp để thực hiện tấn công, khai thác 1 hoặc nhiều lỗ hổng trong hệ thống.

Tấn công = Động cơ + Phương pháp + Điểm yếu

Động cơ

Những kẻ tấn công thường có động cơ đằng sau những cuộc tấn công của chúng. Có thể quan niệm là hệ thống mục tiêu lữu trữ những thông tin có giá trị, có thể là nhằm mục đích trả thù, phá vỡ hoạt động kinh doanh của tổ chức mục tiêu. Khi kẻ tấn công xác định được mục tiêu của mình, chúng sẽ sử dụng nhiều công cụ, kỹ thuật và phương pháp khác nhau để khai thác lỗ hổng.

Hậu quả các cuộc tấn công này có thể liệt kê như sau:

Gián đoạn hoạt động kinh doanh

Đánh cắp thông tin

Thao túng dữ liệu

Trả thù

Đòi tiền chuộc

Tổn hại danh tính mục tiêu

Chiến thuật, kỹ thuật và quy trình

Đề cập tới mô hình, quy trình hoạt động của các tác nhân gây hại. Nó hiệu quả trong việc phân tích các mối đe dọa, lập hồ sơ để theo dõi qua đó tăng cường bảo mật hệ thống thông tin của cơ quan tổ chức. Chiến thuật đề cập tới chiến lược mà kẻ tấn công sử dụng. Kỹ thuật là các phương pháp kỹ thuật mà kẻ tấn công dùng để đạt kết quả trong một cuộc tấn công. Quy trình là cách tiếp cận có hệ thống mà các tác nhân đe dọa có thể phát động 1 cuộc tấn công. Hiểu chiến thuật cho phép chúng ta dự đoán, phát hiện mối đe dọa, hiểu kỹ thuật cho phép chúng ta xác định lỗ hổng, triển khai biện pháp phòng thủ, phân tích quy trình giúp xác định những gì kẻ tấn công đang tìm kiếm trong tổ chức mục tiêu.

Lỗ hổng bảo mật

Là điểm yếu trong thiết kế hệ thống có thể bị khai thác để xâm phạm tính bảo mật của hệ thống. Cho phép kẻ tấn công xâm nhập hệ thống bằng cách bỏ qua xác thực người dùng. Có thể tóm tắt lỗ hổng bảo mật xảy ra khi cấu hình hệ thống sai hoặc lập trình không an toàn. Kẻ tấn công khai thác nó và tạo ra nhiều cuộc tấn công vào tổ chức

Những lí do tạo lên lỗ hổng bảo mật

Cấu hình sai phần cứng, phần mềm

Thiết kế mạng không an toàn

Điểm yếu của công nghệ

Bất cẩn của người dùng cuối

Hành động cố ý của người dùng cuối

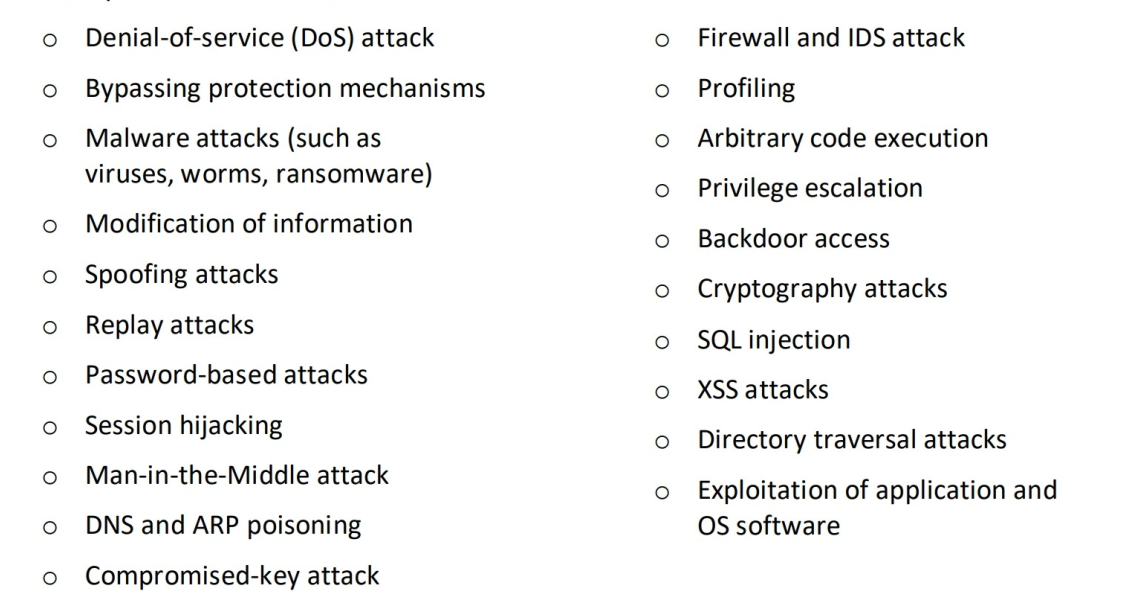

Phân loại tấn công

Tấn công chủ động

Can thiệp vào dữ liệu đang truyền hoặc gián đoạn giao tiếp giữa các hệ thống để bypass hoặc đột nhập vào hệ thống được bảo mật. Kẻ tấn công gửi lưu lượng có thể bị phát hiện. Khai thác thông tin trong quá trình truyền tải, xâm nhập lây nhiễm vào mạng nội bộ của mục tiêu

Các kiểu tấn công chủ động

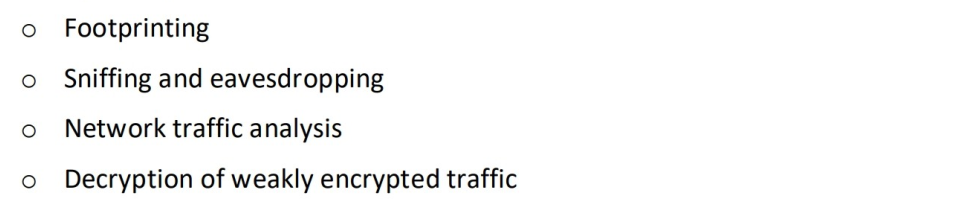

Tấn công thụ động

Chặn, giám sát lưu lượng mạng và luồng dữ liệu trên mạng đích , không can thiệp vào dữ liệu. Kẻ tấn công thực hiện trinh sát các hoạt động bằng cách sử dụng công cụ sniffing. Cuộc tấn công thụ động rất khó phát hiện vì không tương tác với máy chủ mục tiêu. Ví dụ kẻ tấn công có thể lấy thông tin dữ liệu chưa được mã hóa khi truyền, thông tin dạng văn bản thuần túy.

Các kiểu tấn công thụ động

Tấn công tầm gần

Kẻ tấn công gần hệ thống mạng mục tiêu. Mục tiêu chính là thu thập sửa đổi thông tin hoặc phá vỡ quyền truy cập của thông tin đó. Ví dụ kẻ tấn công có thể lướt qua thông tin đăng nhập của người dùng.Sử dụng social engineering lắng nghe theo dõi, lục thùng rác …

Tấn công nội bộ

Thực hiện bởi những người có quyền truy cập vào cá tài sản quan trọng của mục tiêu. Những người trong cuộc có thể dễ dàng bỏ qua các quy tắc bảo mật, làm hỏng các nguồn tài nguyên và truy cập vào các tài liệu nhạy cảm.

Tấn công phân phối

Can thiệp vào phần cứng, phần mềm trước khi cài đặt, trong quá trình vận chuyển. Kẻ tấn công lợi dụng các cửa hậu do nhà cung cấp để truy cập trái phép hệ thống mạng mục tiêu

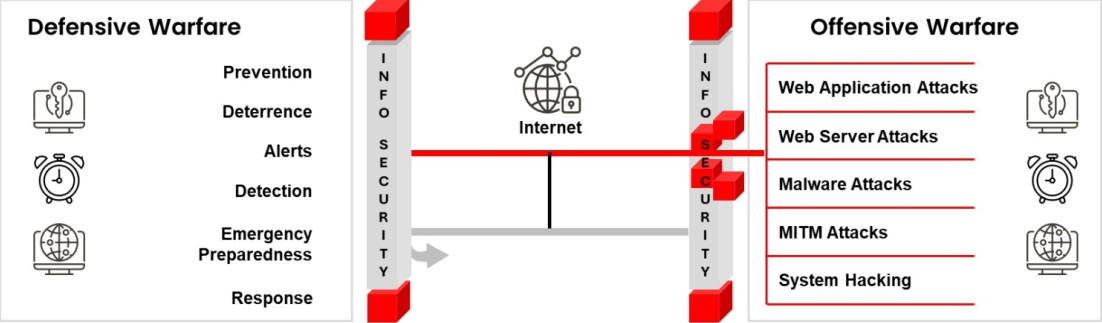

Chiến tranh thông tin

Sử dụng công nghệ thông tin và truyền thông để giành lợi thế cạnh tranh so với đối thủ. Vũ khí chiến tranh thông tin bao gồm virus , worm, trojan horse … và các công cụ khai thác.

Chiến tranh thông tin có thể được chia thành các loại sau

Chiến tranh chỉ huy và kiểm soát (C2): Đề cập tới tác động của kẻ tấn công với hệ thống mạng mà chúng xâm nhập, kiểm soát.

Chiến tranh tình báo: Thiết kế, bảo vệ và phủ nhận các hệ thống thông tin đủ kiến thức để thống trị không gian chiến đấu

Chiến tranh điện tử: Sử dụng kĩ thuật vô tuyến và mật mã để làm suy yếu thông tin liên lạc. Các kĩ thuật vô tuyến điện tử tấn công các phương tiện vật lý để gửi thông tin trong khi các kĩ thuật mật mã sử dụng bit và byte để phá vỡ phương tiện gửi thông tin.

Chiến tranh tâm lý: Sử dụng nhiều kĩ thuật khác nhau như tuyên truyền và khủng bố để làm suy yếu tinh thần của đối thủ nhằm giành chiến thắng trong trận chiến.

Chiến tranh tin tặc: Tắt hệ thống, đánh cắp thông tin, dịch vụ, giám sát hệ thống, nhắn tin sai, truy cập dữ liệu. Tin tặc sử dụng virus, logic booms và trojan để thực hiện tấn công.

Chiến tranh kinh tế: Gây ảnh hưởng tới nền kinh tế của một doanh nghiệp hoặc quốc gia bằng cách chặn luồng thông tin.

Chiến tranh mạng: sử dụng hệ thống thông tin chống lại nhân vật ảo của cá nhân hoặc nhóm. Bao gồm khủng bố thông tin , tấn công ngữ nghĩa, tấn công mô phỏng.

Chiến tranh thông tin phòng thủ: Bao gồm chiến lược phòng thủ để chống lại các cuộc tấn công.

Chiến tranh thông tin tấn công: Gồm các cuộc tấn công vào hệ thống CNTT đối thủ.

2. Khái niệm Hacking

Là việc khai thác lỗ hổng của hệ thống và xâm phạm các biện pháp kiểm soát bảo mật để có được quyền truy cập trái phép. Nó liên quan đến việc sửa đổi tính năng ứng dụng để đạt được mục tiêu nằm ngoài mục đích ban đầu của người tạo ra nó. Hacking có thể được thực hiện để đánh cắp, ăn cắp hoặc phân phối tài sản trí tuệ.

Việc hack thường được thực hiện bằng cách sử dụng các tập lệnh hoặc chương trình lập trình mạng khác. Các kĩ thuật hack bao gồm tạo ra virus và worm, tấn công từ chối dịch vụ ,nghe lén gói tin, lừa đảo, bẻ khóa…

Ai là hacker ?

Là người đột nhập vào hệ thống mạng một cách trái phép, phá hủy, đánh cắp dữ liệu nhạy cảm hoặc thực hiện các cuộc tấn công độc hại. Thông thường hacker thường là lập trình viên lành nghề hoặc kĩ sư có trình độ cao, họ có đủ kiến thức để phát hiện ra lỗ hổng trong hệ thống.

3. Giải thích khái niệm Ethical Hacking và phạm vi

Hacking có đạo đức sử dụng kĩ năng máy tính và mạng để hỗ trợ các tổ chức và doanh nghiệp tìm ra lỗ hổng bảo mật. Họ sử dụng các công cụ hack, thủ thuật và kĩ thuật của hacker mũ đen để xác minh sự tồn tại của lỗ hổng có thể khai thác trong hệ thống. Họ đánh giá hệ thống, gửi báo cáo cho quản trị viên về bất kì lỗ hổng nào và đề xuất quy trình vá các lỗ hổng đó.

Sự khác biệt rõ giữa hacker mũ đen và ethical hacker là việc ethical hacker được phép truy cập vào hệ thống trong khi hacker mũ đen lại cố gắng truy cập trái phép vào hệ thống.

Phạm vi và giới hạn của Ethical hacker

Một ethical hacker phải biết hình phạt của hack trái phép vào hệ thống , không được bắt đầu bất cứ hoạt động hack vào hệ thống nếu chưa có văn bản pháp lý. Hacker có đạo đức phải thận trọng với kĩ năng hack của mình và nhận ra hậu quả nếu sử dụng sai kĩ năng đó.

Các kĩ năng cần có của Ethical Hacker

Technical Skill

Kiến thức chuyên sâu về Windows, Linux ….

Công nghệ mạng, phần cứng, phần mềm

Kiến thức về lĩnh vực an ninh và các phần liên quan

Kiến thức chuyên sâu cao về các hoạt động tấn công tinh vi.

Non Technical Skill

Khả năng học hỏi, thích nghi nhanh với công nghệ mới

Đạo đức nghề nghiệp

Cam kết với chính sách bảo mật của hệ thống.

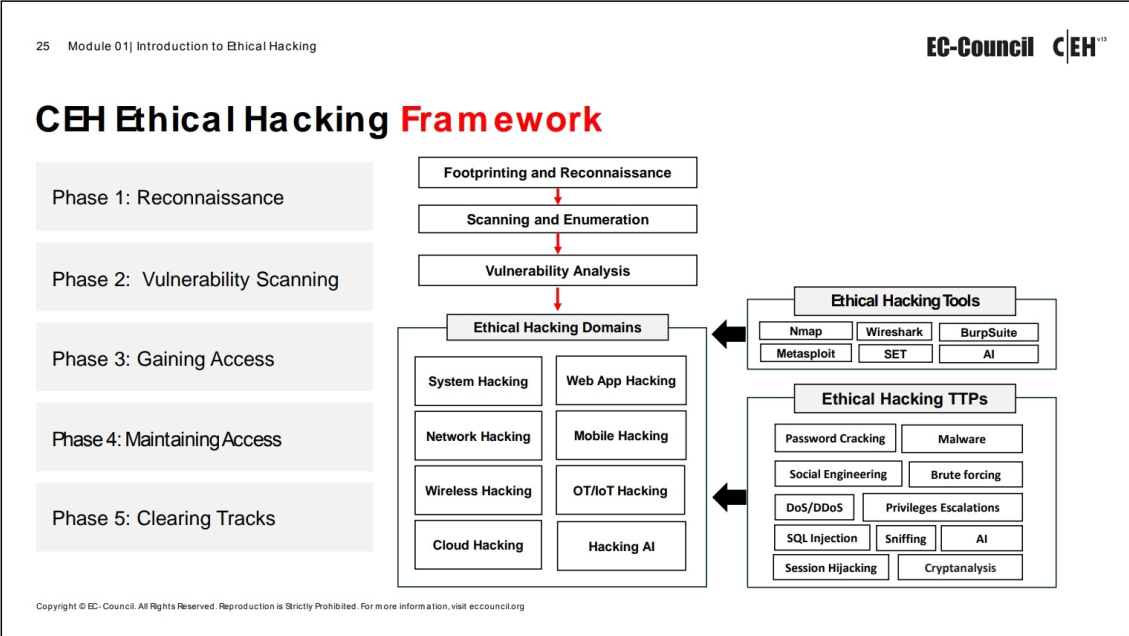

4.Giải thích các phương pháp Hacking và Frameworks

Giai đoạn 1 : Trinh sát

Là giai đoạn chuẩn bị, hacker thu thập càng nhiều thông tin càng tốt về mục tiêu trước khi thực hiện cuộc tấn công. Kẻ tấn công tạo ra hồ sơ của tổ chức mục tiêu như địa chỉ ip, tên tổ chức và nhân viên. Footprinting tạo điều kiện cho việc hack hệ thống bằng cách tiết lộ lỗ hổng. Việc truy vấn Whois trên trang web có thể cung cấp tên miền liên quan tới tổ chức cụ thể. Phạm vi có thể bao gồm khách hàng, nhân viên, mạng của tổ chức mục tiêu

Kĩ thuật trinh sát được chia làm 2 loại là chủ động và thụ động

Trinh sát thụ động: Không tương tác trực tiếp với hệ thống mục tiêu, kẻ tấn công dựa trên thông tin công khai, bản tin hoặc các phương pháp không tiếp xúc khác.

Trinh sát chủ động: Liên quan tới tương tác trực tiếp hệ thống mục tiêu như việc sử dụng các công cụ để quét mạng mở, máy chủ có thể truy cập, vị trí bộ định tuyến, thông tin hệ điều hành và ứng dụng.

Scanning

Scanning được dùng để xác định các máy chủ đang hoạt động, các cổng mở và dịch vụ trên máy chủ. Trong giai đoạn này kẻ tấn công sử dụng những chi tiết thu thập được trong quá trình trinh sát để quét mạng tìm thông tin cụ thể.

Enumeration

Tạo kết nối chủ động đến hệ thống mục tiêu hoặc đưa hệ thống vào truy vấn trực tiếp. Kẻ tấn công thu thập thông tin như danh sách người dùng mạng, bảng định tuyến, lỗi bảo mật.

Giai đoạn 2: Quét lỗ hổng

Kiểm tra khả năng của một hệ thống ứng dụng, bao gồm các quy trình và biện pháp kiểm soát bảo mật hiện tại để chống lại sự tấn công. Kẻ tấn công thực hiện phân tích lỗ hổng để xác định lỗ hổng bảo mật trong mạng, cơ sở hạ tầng của tổ chức mục tiêu.

Giai đoạn 3: Đạt quyền truy cập

Đây là giai đoạn hack thật sự, các giai đoạn trên giúp hacker xác định lỗ hổng bảo mật và lỗ hổng trong hệ thống CNTT của mục tiêu. Kẻ tấn công sử dụng thông tin này cùng với kỹ thuật bẻ khóa và khai thác lỗ hổng bao gồm tràn bộ đệm để truy cập hệ thống mục tiêu.

Leo thang đặc quyền: Sau khi tấn công vào tài khoản người dùng có đặc quyền thấp, kẻ tấn công cố gắng tăng đặc quyền lên quản trị viên để tiến tới cấp độ tiếp theo của giai đoạn hack hệ thống , đó là thực thi ứng dụng.

Giai đoạn 4: Duy trì quyền truy cập

Kẻ tấn công cố gắng giữ quyền sở hữu hệ thống, khi kẻ tấn công có quyền truy cập vào hệ thống với quyền root, chúng có thể sử dụng hệ thống và tài nguyên của hệ thống theo ý muốn. Kẻ tấn công có thể sử dụng hệ thống như một bệ phóng để quét và khai thác các hệ thống khác hoặc duy trì trạng thái ẩn và tiếp tục khai thác. Cả hai hoạt động này đều gây ra thiệt hại đáng kể.

Kẻ tấn công có thể tải lên, xuống hoặc thao túng dữ liệu, ứng dụng và cấu hình trên hệ thống sở hữu và cũng sử dụng phần mềm độc hại để chuyển tên người dùng, mật khẩu và bất kì thông tin nào khác được lưu trong hệ thống. Chúng có thể duy trì quyền kiểm soát hệ thống bằng cách đóng lỗ hổng bảo mật để ngăn chặn các tin tặc khác.

Xóa dấu vết

Để không bị phát hiện, điều quan trọng là hacker phải xóa mọi dấu vết về sự xâm phạm khỏi hệ thống. Chúng có thể xóa nhật kí log hệ thống bằng một số tiện ích xóa nhật ký

Ngoài ra còn có Cyber kill Chain và Mitre Attack, các bạn có thể tìm hiểu thêm tại đây

https://www.splunk.com/en_us/blog/learn/cyber-kill-chains.html

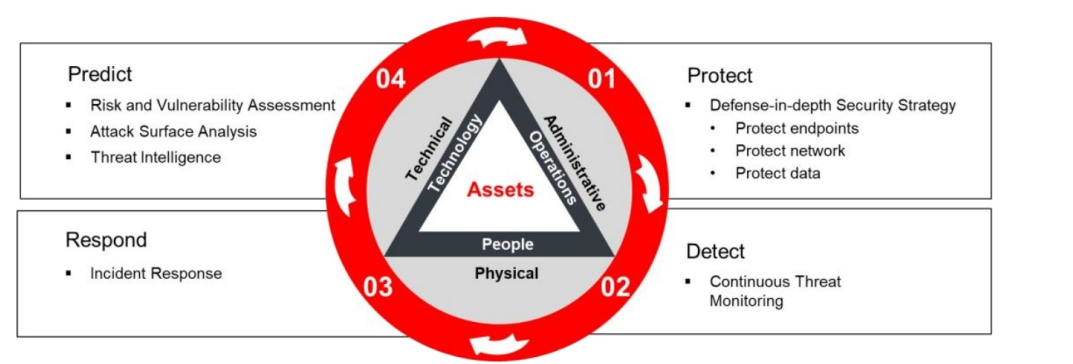

5.Kiểm soát bảo mật thông tin

Ngăn ngừa sự xuất hiện của sự kiện không mong muốn, giảm rủi ro cho tài sản, thông tin của tổ chức. Các khái niệm bảo mật cơ bản quan trọng với thông tin trên Internet là tính bảo mật, tính toàn vẹn và tính khả dụng, các khái niệm liên quan đến người truy cập thông tin là xác thực, ủy quyền và không thể chối bỏ.

Đảm bảo thông tin (IA)

Đảm bảo tính toàn vẹn, khả dụng, tính bảo mật và xác thực của thông tin và hệ thống thông tin trong quá trình sử dụng, xử lý, lưu trữ thông tin.

Một vài quy trình giúp đạt được mục tiêu đảm bảo thông tin:

Phát triển chính sách, quy trình và hướng dẫn tại địa phương theo cách duy trì hệ thống thông tin ở mức độ bảo mật tối ưu.

Thiết kế chiến lược xác thực mạng và người dùng

Xác định các lỗ hổng và mối đe dọa mạng

Xác định vấn đề và yêu cầu nguồn lực

Tạo kế hoạch cho các yêu cầu về nguồn lực đã xác định

Áp dụng biện pháp kiểm soát đảm bảo thông tin phù hợp

Chiến lược an ninh liên tục, thích ứng

Thực hiện hành động dự đoán, phòng ngừa, phát hiện, ứng phó liên tục để đảm bảo phòng thủ toàn diện cho mạng máy tính.

Bảo vệ: Tập hợp biện pháp đối phó để loại bỏ tất cả các lỗ hổng có thể trong mạng.

Phát hiện: Đánh giá mạng để tìm các bất thường như tấn công, hư hỏng, nỗ lực truy cập trái phép và sửa đổi, xác định vị trí của chúng trong mạng.

Phản hồi: Phản hồi sự cố bao gồm các hành động như xác định sự cố, tìm nguyên nhân gốc rễ và lập kế hoạch hành động khả thi để giải quyết sự cố.

Dự đoán: Xác định các cuộc tấn công, mục tiêu và phương pháp tiềm ẩn trước khi thực hiện một cuộc tấn công khả thi.

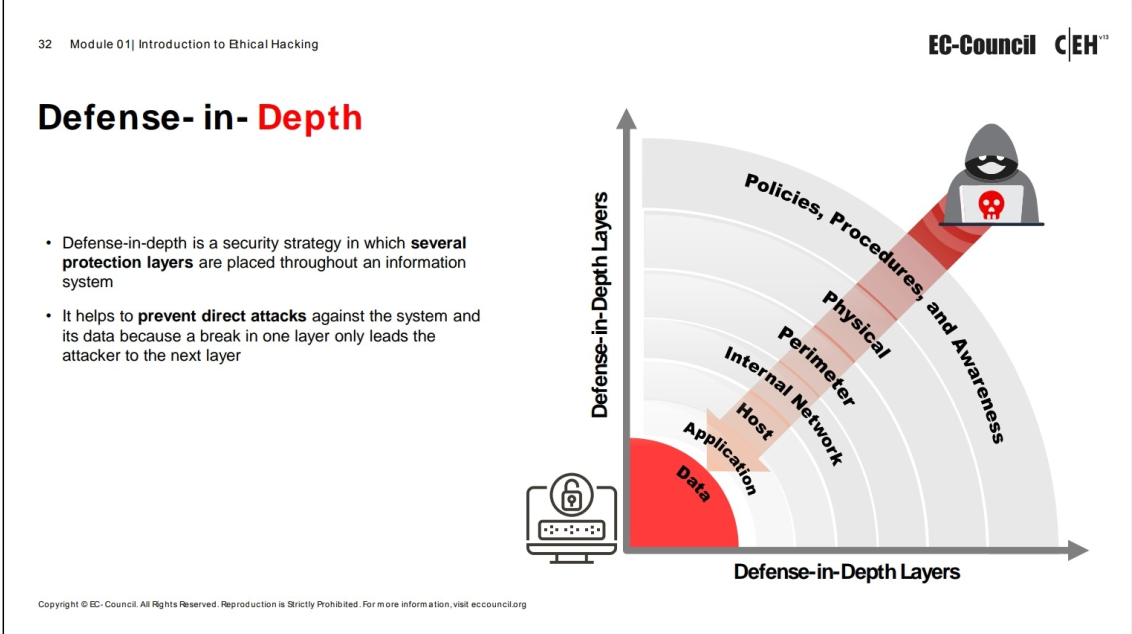

Defense in depth

Phòng thủ theo chiều sâu là một chiến lược bảo mật trong đó các chuyên gia bảo mật sử dụng nhiều lớp bảo vệ trên toàn bộ hệ thống thông tin. Chiến lược này sử dụng nguyên tắc quân sự rằng kẻ thù rất khó đánh bại 1 hệ thống phòng thủ nhiều lớp hơn là xuyên thủng 1 hàng rào duy nhất. Phòng thủ theo chiều sâu giúp ngăn chặn cuộc tấn công trực tiếp vào hệ thống thông tin và dữ liệu của hệ thống. Nếu tin tặc có quyền truy cập vào hệ thống, phòng thủ theo chiều sâu sẽ giúp các quản trị viên có thời gian triển khai các biện pháp đối phó.

Rủi ro là gì ?

Mức độ không chắc chắn hoặc kỳ vọng về thiệt hại tiềm tàng mà một sự kiện bất lợi có thể xảy ra cho hệ thốn hoặc các nguồn lực của hệ thống, trong các điều kiện cụ thể. Ngoài ra rủi ro cũng có thể là:

Khả năng xảy ra mối đe dọa hoặc sự kiện gây thiệt hại, mất mát hoặc ảnh hưởng tiêu cực tới tổ chức

Khả năng xảy ra mối đe dọa dựa trên lỗ hổng bên trong và bên ngoài

Sản phẩm của khả năng xảy ra một sự kiện và tác động mà sự kiện đó có thể gây ra cho tài sản công nghệ thông tin.

Rủi ro = Mối đe dọa x điểm yếu x tác động

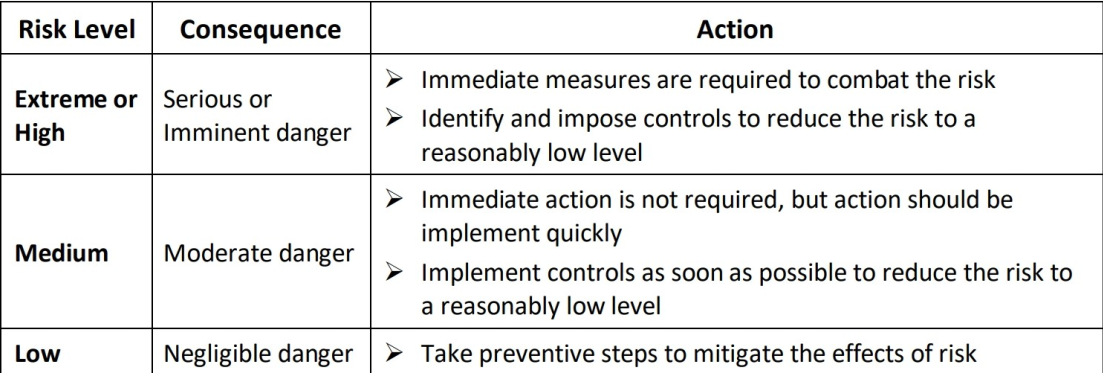

Mức độ rủi ro

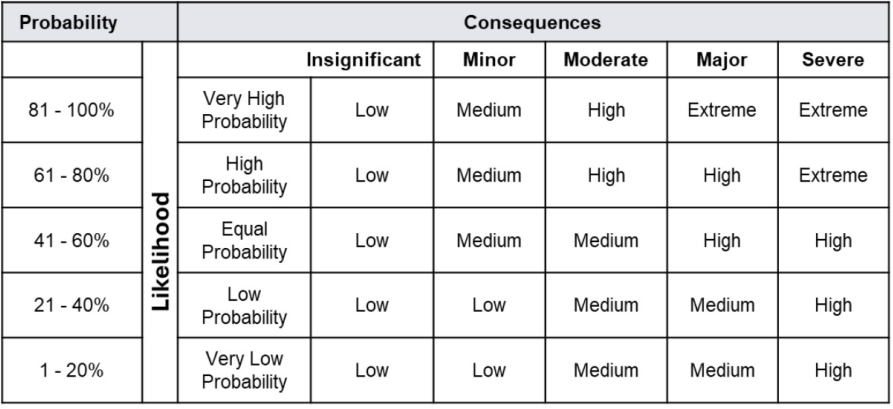

Đánh giá tác động lên mạng lưới. Có nhiều phương pháp khác nhau để phân biệt mức độ rủi ro tùy thuộc vào tần suất và mức độ nghiêm trọng của rủi ro. Một trong những phương pháp phổ biến nhất là sử dụng ma trận 2 chiều.

Mức độ rủi ro = Hậu quả x khả năng xảy ra

Có 4 loại rủi ro bao gồm cực đoan, cao, trung bình và thấp

Ma trận rủi ro

Đánh giá khả năng xảy ra hoặc khả năng xảy ra rủi ro cùng với hậu quả tác động của nó. Risk matrix là một trong những quy trình đơn giản nhất để sử dụng nhằm tăng khả năng hiển thị rủi ro, xác định các mức độ rủi ro khác nhau.

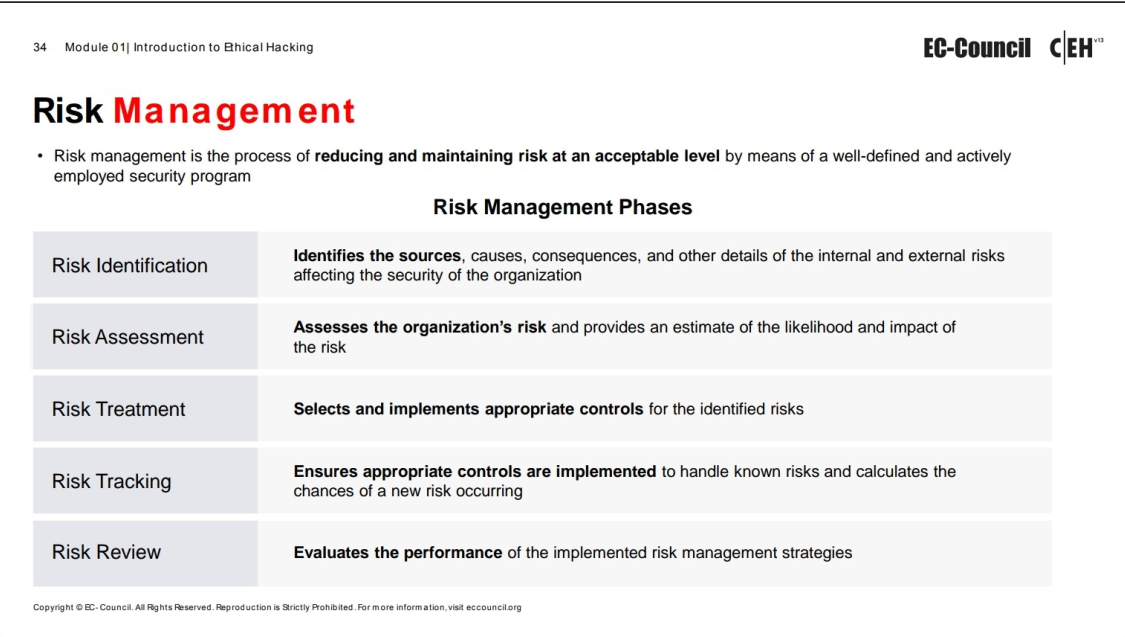

Quản lý rủi ro

Là quá trình xác định, đánh giá, ứng phó và triển khai các hoạt động kiểm soát cách tổ chức quản lý các tác động tiềm ẩn rủi ro. Mục tiêu của quản lý rủi ro bao gồm:

Xác định các rủi ro tiềm ẩn

Xác định tác động của rủi ro giúp tổ chức phát triển chiến lược, kế hoạch quản lý rủi ro

Ưu tiên các rủi ro tùy thuộc và mức độ nghiêm trọng của nó.

Hiểu và phân tích rủi ro, báo cáo các sự kiện rủi ro đã xác định

Kiểm soát, giảm thiểu tác động của nó.

Xác định rủi ro

Là bước đầu tiên của kế hoạch quản lý rủi ro. Mục đích chính của nó là xác định các rủi ro bao gồm các nguồn, nguyên nhân và hậu quả.

Đánh giá rủi ro

Ước tính khả năng và tác động của những rủi ro đó. Xác định các rủi ro hiện tại, khả năng xảy ra và mức độ nghiêm trọng của chúng, cũng như ưu tiên các kế hoạch kiểm soát rủi ro.

Xử lý rủi ro

Là quá trình lựa chọn, triển khai các biện pháp kiểm soát phù hợp với các rủi ro đã xác định để sửa đổi chúng. Xử lý rủi ro theo các mức độ nghiêm trọng của chúng. Các quyết định được đưa ra trong giai đoạn này dựa trên kết quản đánh giá rủi ro.

Theo dõi và đánh giá rủi ro

Kiểm tra thường xuyên các chính sách, tiêu chuẩn, thường xuyên xem xét chúng, giúp tăng cơ hội để cải thiện

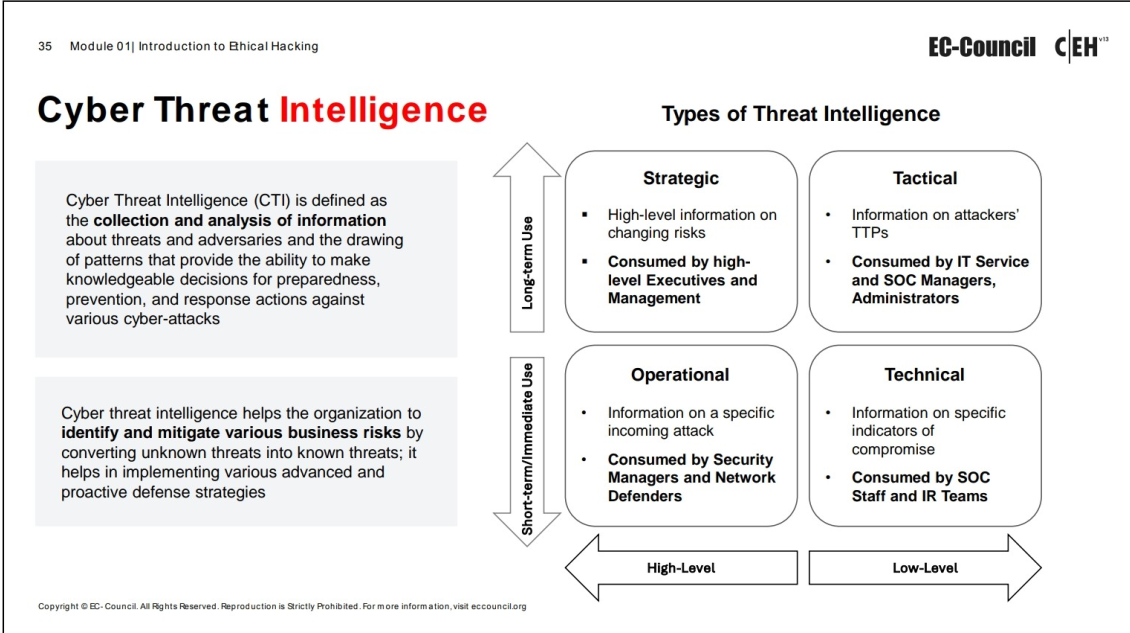

Tình báo về mối đe dọa mạng

Là quá trình thu thập, phân tích thông tin về các mối đe dọa và đối thủ, đồng thời lập ra mô hình và những quyết định để phòng ngừa và ứng phó với nhiều cuộc tấn công mạng khác nhau. Mục đích chính là giúp tổ chức nhận thức được mối đe dọa hiện có hoặc mới nổi và chuẩn bị cho họ phát triển tư thế an ninh mạng chủ động trước khi bị khai thác.

Subscribe to my newsletter

Read articles from mhungg03 directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by