Phần mềm gián điệp Android FireScam - đặt ra mối đe dọa đáng kể trên toàn cầu

Lưu Tuấn Anh

Lưu Tuấn Anh

Tổng quan

Trong thời gian gần đây đã ghi nhận một chiến dịch tấn công liên quan tới phần mềm độc hại FireScam Android giả dạng Telegram Premium để đánh cắp dữ liệu và thiết bị điều khiển. Các Attacker sẽ sử dụng một phần mềm giả mạo là “Telegram Premium“ để đánh cắp thông tin trên điện thoại của nạn nhân, có khả năng theo dõi, giám sát và thu thập dữ liệu nhạy cảm về nạn nhân.

Phát hiện chính

- FireScam bản chất là một phần mềm độc hại trên Android, giả mạo dưới dạng ứng dụng "Telegram Premium" để đánh cắp dữ liệu và kiểm soát thiết bị của người dùng. Phần mềm này được phân phối thông qua các trang web lừa đảo do GitHub.io lưu trữ và mạo danh RuStore, một cửa hàng ứng dụng phổ biến tại Nga.

Phần mềm độc hại sử dụng quy trình lây nhiễm nhiều giai đoạn, bắt đầu bằng lây nhiễm một dropper APK và sau đó thực hiện các hoạt động giám sát trên diện rộng sau khi được cài đặt. Bằng cách tận dụng việc sử dụng rộng rãi các ứng dụng phổ biến và dịch vụ hợp pháp như Firebase, FireScam ví dụ điển hình cho các chiến dịch nâng cao được phần mềm độc hại hiện nay sử dụng để tránh bị phát hiện, thực hiện hành vi trộm cắp dữ liệu và duy trì quyền kiểm soát liên tục đối với các thiết bị bị xâm nhập. Sau đó đánh cắp thông tin nhạy cảm và gửi các dữ liệu đến Firebase C2.

Luồng tấn công

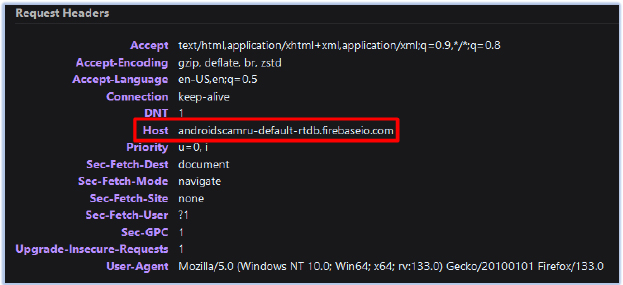

- Một APK được tải xuống từ trang web lừa đảo này, sau đó cài đặt phần mềm độc hại FireScam, được ngụy trang dưới dạng ứng dụng “Telegram Premium”. Dữ liệu đã lọc được lưu trữ tạm thời trong Cơ sở dữ liệu thời gian thực Firebase tại URL “https[:]//androidscamru-default-rtdb[.]firebaseio[.]com” và sau đó bị xóa sau khi có khả năng lọc và lưu trữ nội dung quan trọng ở một nơi riêng tư khác vị trí lưu trữ:

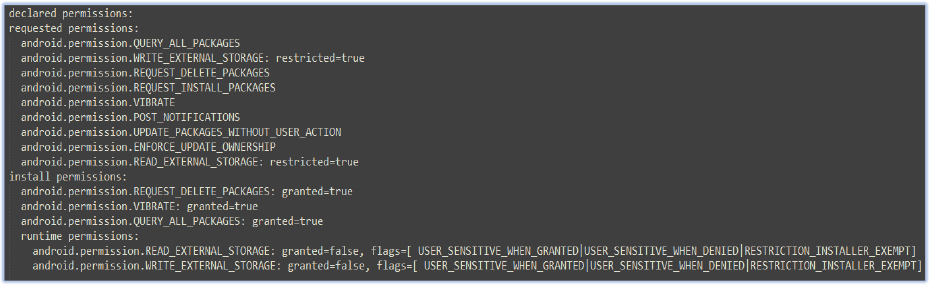

Sau khi cài đặt phần mềm giả mạo này, FireScam sẽ yêu cầu các quyền truy cập vào điện thoại của nạn nhân. Bên cạnh đó có một file .apk được ghi nhận: GetAppsRu.apk nhằm mục đích mã hóa các chuỗi trong APK và sửa đổi luồng điều khiển của ứng dụng để khiến việc phân tích trở nên khó khăn hơn. Một số yêu cầu được thực thi như:

Truy cập danh bạ

Nhật ký cuộc gọi

Tin nhắn SMS

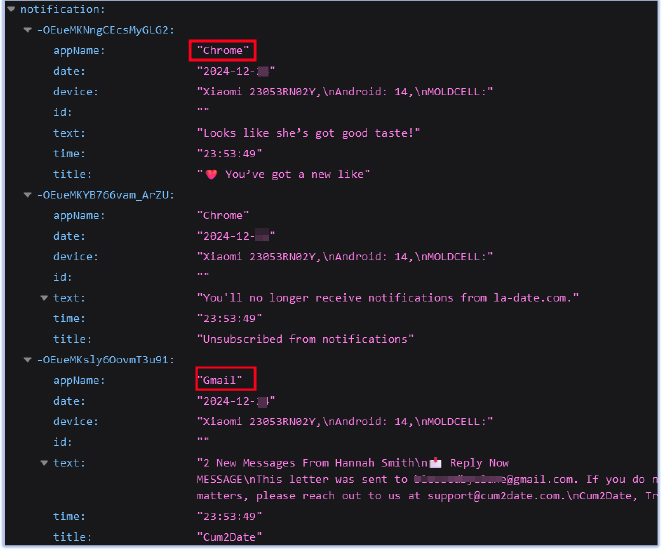

Theo dõi thông báo

Ghi đè lên các ứng dụng khác

‘Telegram Premium’ sau khi được cấp các quyền cần thiết nó sẽ đánh cắp được thông tin nhạy cảm trên điện thoại của nạn nhân

Đánh cắp thông tin đăng nhập Telegram của người dùng

Theo dõi hoạt động trực tuyến

Truy cập và đánh cắp dữ liệu nhạy cảm, bao gồm cả thông tin tài chính

Ghi lại các thay đổi trạng thái thiết bị như sự kiện bật/tắt màn hình

Theo dõi các giao dịch thương mại điện tử, thu thập dữ liệu tài chính nhạy cảm

Giám sát các ứng dụng nhắn tin và lọc tin nhắn đã chụp

Theo dõi hoạt động của màn hình, tải các sự kiện quan trọng lên máy chủ C2.

Nó có thể nghe thông báo đẩy Nhắn tin qua đám mây của Firebase để kích hoạt các lệnh từ xa.

Toàn bộ các thông tin sau khi lấy được sẽ được gửi đến máy chủ điều khiển của kẻ tấn công thông qua Firebase, một dịch vụ hợp pháp, giúp FireScam ẩn mình và tránh bị phát hiện

YARA Rules

rule FireScam_Malware_Indicators {

meta:

description = “Detects FireScam malware based on file hashes, URLs, and network indicators”

author = “Cyfirma Research”

last_modified = “2024-12-25”

strings:

// MD5 Hashes

$md5_1 = “5d21c52e6ea7769be45f10e82b973b1e” ascii

$md5_2 = “cae5a13c0b06de52d8379f4c61aece9c” ascii

// SHA256 Hashes

$sha256_1 = “b041ff57c477947dacd73036bf0dee7a0d6221275368af8b6dbbd5c1ab4e981b” ascii

$sha256_2 = “12305b2cacde34898f02bed0b12f580aff46531aa4ef28ae29b1bf164259e7d1” ascii

// URLs

$url_1 = “https://androidscamru-default-rtdb.firebaseio.com” ascii

$url_2 = “https://s-usc1b-nss-2100.firebaseio.com/.ws?ns=androidscamru-default-rtdb&v=5&ls=” ascii

$url_3 = “https://rustore-apk.github.io/telegram_premium/” ascii

condition:

// Match on either hash or URL indicators

($md5_1 or $md5_2 or $sha256_1 or $sha256_2) or

($url_1 or $url_2 or $url_3)

}

Danh sách IOCs được ghi nhận

- Mã Hash

5d21c52e6ea7769be45f10e82b973b1e

b041ff57c477947dacd73036bf0dee7a0d6221275368af8b6dbbd5c1ab4e981b

cae5a13c0b06de52d8379f4c61aece9c

12305b2cacde34898f02bed0b12f580aff46531aa4ef28ae29b1bf164259e7d1

- Url độc hại

https://s-usc1b-nss-2100[.]firebaseio[.]com/.ws?ns=androidscamru-default-rtdb&v=5&ls=*

https[:]//androidscamru-default-rtdb[.]firebaseio[.]com

https[:]//rustore-apk[.]github[.]io/telegram_premium

- Domain độc hại

- s-usc1b-nss-2100[.]firebaseio[.]com

Khuyến nghị

Chỉ tải ứng dụng từ các nguồn chính thức như Google Play Store

Tránh cài đặt ứng dụng từ các nguồn không rõ ràng hoặc qua các liên kết không tin cậy

Kiểm tra kỹ quyền truy cập mà ứng dụng yêu cầu trước khi cài đặt

Sử dụng phần mềm bảo mật đáng tin cậy để quét và phát hiện các mối đe dọa

Kết luận

Phân tích của FireScam cho thấy một mối đe dọa phức tạp và đa dạng nhắm vào các thiết bị Android. Ngụy trang dưới dạng ứng dụng Telegram Premium giả mạo, phần mềm độc hại này sử dụng các kỹ thuật lẩn tránh tiên tiến – lạm dụng các dịch vụ hợp pháp như Firebase và tận dụng các trang web lừa đảo để phân phối. Khả năng giám sát các hoạt động đa dạng của thiết bị, chặn thông tin nhạy cảm và lọc dữ liệu đến máy chủ từ xa nêu bật tác động tiềm tàng của nó đối với quyền riêng tư và bảo mật của người dùng.

Khi các mối đe dọa như FireScam tiếp tục phát triển, điều quan trọng là các tổ chức phải triển khai các biện pháp an ninh mạng mạnh mẽ và chiến lược phòng thủ chủ động. Người dùng nên thận trọng khi mở tệp từ các nguồn không đáng tin cậy hoặc nhấp vào các liên kết không quen thuộc, đặc biệt là những liên kết quảng cáo phần mềm hoặc nội dung đáng ngờ.

Tham khảo

Subscribe to my newsletter

Read articles from Lưu Tuấn Anh directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by