Các Lỗ Hổng AWS CDK Có Thể Gây Ra Hậu Quả Nghiêm Trọng Cho Doanh Nghiệp

Lưu Tuấn Anh

Lưu Tuấn Anh

Tổng quan

Vào tháng 12 năm 2024, BeyondTrust, một công ty hàng đầu về quản lý truy cập đặc quyền, đã phát hiện một lỗ hổng zero-day trong một ứng dụng của bên thứ ba. Kẻ tấn công đã khai thác lỗ hổng này để truy cập vào một tài sản trực tuyến trong tài khoản AWS của BeyondTrust, từ đó lấy được một khóa API hạ tầng. Khóa API này sau đó được sử dụng để đặt lại mật khẩu ứng dụng cục bộ, cho phép truy cập trái phép vào các phiên bản Remote Support SaaS của 17 khách hàng.

Trong quá trình điều tra, BeyondTrust đã xác định hai lỗ hổng trong sản phẩm của mình:

CVE-2024-12356: Lỗ hổng chèn lệnh cho phép kẻ tấn công chưa xác thực thực thi các lệnh hệ điều hành từ xa.

CVE-2024-12686: Lỗ hổng cho phép người dùng có quyền quản trị tải lên các tệp độc hại và chèn lệnh.

BeyondTrust đã nhanh chóng thu hồi khóa API bị xâm nhập, cách ly các phiên bản khách hàng bị ảnh hưởng và cung cấp các phiên bản Remote Support SaaS thay thế. Công ty cũng đã phát hành các bản vá cho các lỗ hổng được phát hiện và khuyến nghị khách hàng tự lưu trữ cập nhật hệ thống của họ.

Các phiên bản bị ảnh hưởng

BeyondTrust Remote Support: Tất cả các phiên bản từ 22.1.x đến 24.3.1 và các phiên bản trước đó đều bị ảnh hưởng bởi lỗ hổng CVE-2024-12356

BeyondTrust Privileged Remote Access: Tương tự, các phiên bản từ 22.1.x đến 24.3.1 và các phiên bản trước đó cũng bị ảnh hưởng bởi lỗ hổng này.

Phát hiện chính

Theo như các báo cáo được ghi nhận thì cuộc tấn công này được cho là do nhóm tin tặc Silk Typhoon (trước đây gọi là Hafnium) có địa chỉ tại Trung Quốc thực hiện. Nhóm này đã sử dụng khóa API bị đánh cắp để truy cập dữ liệu không phân loại từ Bộ Tài chính Hoa Kỳ.

Sự cố này nhấn mạnh tầm quan trọng của việc quản lý chặt chẽ các khóa API và thường xuyên cập nhật các bản vá bảo mật để bảo vệ hệ thống khỏi các mối đe dọa tiềm ẩn.

Các giai đoạn thực hiện chiến dịch

Thu thập và đánh cắp khóa API.

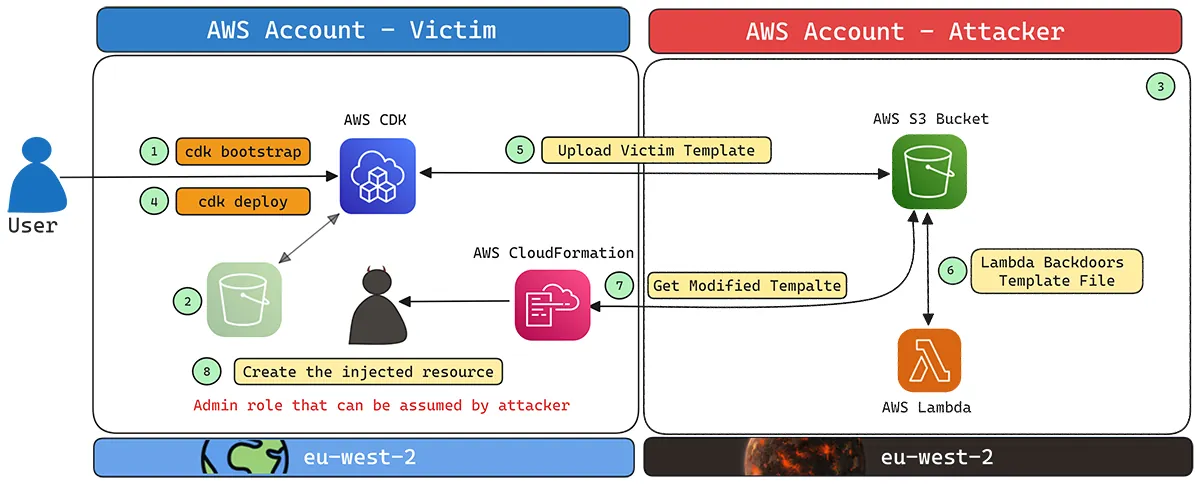

Ban đầu những kẻ tấn công sẽ lợi dụng một vấn đề bảo mật liên quan đến AWS Cloud Development Kit (CDK), có thể cho phép kẻ tấn công chiếm quyền kiểm soát một số tài khoản khách hàng. Lỗ hổng này xuất phát từ việc CDK sử dụng cấu trúc đặt tên dự đoán được cho các tài nguyên của họ, đặc biệt là các “bucket S3” được tạo trong quá trình bootstrap. Nếu kẻ tấn công biết ID tài khoản AWS và region của nạn nhân, họ có thể tạo trước một bucket S3 với tên dự đoán này.

Lưu ý: Bucket S3 - Amazon S3 (Simple Storage Service) Bucket là một không gian lưu trữ trên AWS S3, dùng để lưu trữ dữ liệu dưới dạng đối tượng (objects). Bucket giống như một "thư mục" trên đám mây.

Theo như báo cáo của AWS để có thể chiếm được quyền tài khoản AWS của BeyondTrust kẻ tấn công sẽ thực hiện:

Xác định thông tin mục tiêu: Kẻ tấn công cần biết ID tài khoản AWS và vùng của nạn nhân.

Tạo bucket S3 giả mạo: Dựa trên cấu trúc đặt tên dự đoán của CDK, kẻ tấn công tạo một bucket S3 với tên tương ứng.

Chèn mã độc: Kẻ tấn công cấu hình bucket để cho phép truy cập công khai và tạo một hàm Lambda để chèn mã độc vào các tệp mẫu CloudFormation khi chúng được tải lên bucket.

Chờ triển khai: Khi nạn nhân sử dụng lệnh

cdk deploy, quá trình này sẽ tải các tệp mẫu lên bucket giả mạo, nơi mã độc được chèn vào.Chiếm quyền kiểm soát: Mã độc chèn vào sẽ tạo ra một vai trò quản trị viên mà kẻ tấn công có thể sử dụng để truy cập và kiểm soát tài khoản AWS của nạn nhân.

Sử dụng khóa API để truy cập hệ thống.

Sau khi đã có được khóa API, kẻ tấn công sẽ sử dụng nó để tiến hành truy cập trái phép vào các phiên bản BeyondTrust Remote Support SaaS của 17 khách hàng bị ảnh hưởng.

Theo như các báo cáo được ghi nhận thì API key này có thể cho phép kẻ tấn công thực hiện nhiều hành vi trái phép lên hệ thống, đặc biệt trong đó có các hành vi sau:

Thay đổi hoặc đặt lại mật khẩu cục bộ trên hệ thống.

Truy xuất thông tin nhạy cảm của khách hàng BeyondTrust.

Thực thi lệnh từ xa trên các máy chủ BeyondTrust Remote Support SaaS.

Lợi dụng lỗ hổng để leo thang tấn công

Trong chiến dịch tấn công có chủ đích lần này các nhóm tin tặc “Silk Typhoon“ đã lợi dụng 2 lỗ hổng: CVE-2024-12356 và CVE-2024-12686 để thực thi các hành vi độc hại:

Mở rộng quyền truy cập từ BeyondTrust Remote Support SaaS đến các hệ thống quan trọng hơn.

Tạo tài khoản quản trị mới nhằm duy trì quyền kiểm soát dài hạn.

Cài đặt mã độc (Backdoor hoặc RAT) để theo dõi và thực hiện tấn công trong tương lai.

Cách CVE-2024-12356 thực hiện chiến dịch tấn công

Nhóm tin tặc sẽ thực hiện gửi các yêu cầu HTTP độc hại đến hệ thống của BeyondTrust. Các yêu cầu này đều được chèn Powershell.

Các lệnh chèn vào sẽ được thực thi với quyền của người dùng site và cho phép nhóm tin tặc thực hiện kiểm soát hệ thống.

Sau khi đã kiểm soát được hệ thống, những kẻ tấn công sẽ thực hiện truy cập dữ liệu nhạy cảm và mở rộng cuộc tấn công có chủ đích.

Sau khi đã lấy được quyền truy cập quản trị viên thông qua CVE-2024-12356, thì lỗ hổng bảo mật CVE-2024-12686 bắt đầu được khai thác, chèn các lệnh hệ diều hành gây ra một số ảnh hưởng:

Thực thi mã từ xa.

Truy cập dữ liệu nhạy cảm.

Mở rộng tấn công.

Xóa dấu vết và duy trì truy cập

Cuối cùng sau khi đã leo thang đặc quyền, kẻ tấn công sẽ thực hiện các hành vi xóa log hệ thống hoặc ẩn mã độc để tránh bị phát hiện bởi các chuyên gia An ninh mạng.

Bên cạnh đó Backdoor vẫn sẽ được tiếp tục thực thi để khai thác hệ thống ngay cả sau khi API Key đã bị thu hồi.

IOC

Địa chỉ IP liên quan

24.144.114.85

142.93.119.175

157.230.183.1

192.81.209.168

2604:a880:400:d1::7293:c001

2604:a880:400:d1::72ad:3001

2604:a880:400:d1::7716:1

2604:a880:400:d1::7df0:7001

2604:a880:400:d1::8622:f001

Khuyến nghị

Cập nhật BeyondTrust Remote Support SaaS lên phiên bản mới nhất để vá các lỗ hổng bảo mật.

Hạn chế quyền truy cập API và giám sát các yêu cầu bất thường.

Bật xác thực đa yếu tố (MFA) cho tài khoản quản trị.

Kiểm tra nhật ký hệ thống để phát hiện hoạt động đáng ngờ.

Kết luận

Vụ tấn công BeyondTrust Zero-Day đã cho thấy tầm quan trọng của việc bảo vệ API Key và các hệ thống SaaS. Cuộc tấn công này có thể là một phần của chiến dịch gián điệp mạng nhắm vào các tổ chức quan trọng tại Hoa Kỳ. Các doanh nghiệp và tổ chức nên cập nhật hệ thống, giám sát hoạt động API, và cải thiện chính sách bảo mật để tránh rủi ro tương tự.

Khi những kẻ tấn công có thể thành công leo thang đặc quyền sẽ gây ra rất nhiều mối đe dọa tiềm tàng như: Lộ thông tin nhạy cảm của khách hàng và dữ liệu nội bộ. Bên cạnh đó có thể ảnh hưởng đến toàn bộ hệ thống BeyondTrust, nếu không được kiểm soát kịp thời.

Tham khảo

Subscribe to my newsletter

Read articles from Lưu Tuấn Anh directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by