Comprendiendo el Modelo OSI: Arquitectura y Usos en Redes de Computadoras.

ByteForce

ByteForce

El Modelo de Interconexión de Sistemas Abiertos (OSI), desarrollado por la Organización Internacional de Normalización (ISO) en 1984, es un estándar conceptual que define cómo los sistemas de comunicación establecen interacciones a través de una estructura de siete capas. Su propósito principal es proporcionar un marco común que facilite la interoperabilidad entre diferentes dispositivos y tecnologías, además de servir como referencia para el diseño de redes y la solución de problemas de comunicación.

Importancia del Modelo OSI

El modelo OSI desempeña un papel fundamental en la ingeniería de redes debido a los siguientes aspectos:

- Estandarización: Define un conjunto común de reglas que estructuran la comunicación en redes heterogéneas.

- Interoperabilidad: Permite que dispositivos de distintos fabricantes funcionen en conjunto sin necesidad de adaptaciones específicas.

- Facilita el diagnóstico de errores: Al dividir el proceso de comunicación en capas independientes, permite identificar con precisión dónde se encuentran los problemas de red.

- Escalabilidad: Proporciona un marco modular que facilita la expansión y evolución de infraestructuras de red.

- Seguridad y optimización: Al segmentar la comunicación en capas, se pueden aplicar estrategias de seguridad específicas y optimizar el rendimiento en cada nivel.

Análisis Detallado de las Siete Capas del Modelo OSI

1. Capa Física

- Responsable de la transmisión de bits a través del medio de comunicación.

- Define especificaciones eléctricas, ópticas y mecánicas del hardware.

- Parámetros clave:

- Modulación: ASK, FSK, PSK, QAM.

- Multiplexación: FDM, TDM, WDM.

- Medios de transmisión: Cableado UTP, fibra óptica, enlaces inalámbricos.

- Velocidades de transmisión: Gigabit Ethernet, 10GBASE-T, 100GBASE-SR4.

- Ejemplo práctico: La conversión de datos digitales en señales eléctricas en un cable de cobre o en pulsos de luz en fibra óptica.

- Protocolos: RS-232, Ethernet (IEEE 802.3), Wi-Fi (802.11), SONET/SDH.

2. Capa de Enlace de Datos

- Garantiza una transmisión libre de errores entre nodos directamente conectados.

- Administra el acceso al medio físico y la detección/corrección de errores.

- Se subdivide en:

- LLC (Logical Link Control): Multiplexación y control de flujo.

- MAC (Media Access Control): Control de acceso al medio y direccionamiento MAC.

- Métodos de control de acceso al medio:

- ALOHA, CSMA/CD, CSMA/CA, Token Ring.

- Ejemplo práctico: La asignación de direcciones MAC en redes Ethernet para identificar dispositivos en una LAN.

- Protocolos: Ethernet, Wi-Fi, ARP, PPP, MPLS, Frame Relay.

- Técnicas avanzadas: VLANs para segmentación de redes, STP para evitar bucles.

3. Capa de Red

- Responsable del enrutamiento de paquetes entre diferentes redes.

- Implementa el direccionamiento lógico mediante direcciones IP.

- Funciones clave:

- Encaminamiento dinámico mediante algoritmos de enrutamiento.

- Fragmentación y reensamblado de paquetes.

- Control de congestión en redes extensas.

- Ejemplo práctico: Un router que emplea BGP para dirigir el tráfico a través de Internet.

- Protocolos: IP (IPv4, IPv6), ICMP, OSPF, BGP, RIP.

- Optimización de redes: QoS para priorizar tráfico, NAT para conservación de direcciones IP.

4. Capa de Transporte

- Garantiza una comunicación confiable o no confiable entre sistemas finales.

- Protocolos principales:

- TCP (Transmission Control Protocol): Confiable, orientado a conexión, control de congestión y retransmisión.

- UDP (User Datagram Protocol): No confiable, sin conexión, menor sobrecarga.

- Técnicas utilizadas:

- Control de flujo mediante Sliding Window.

- Gestión de errores con Checksums.

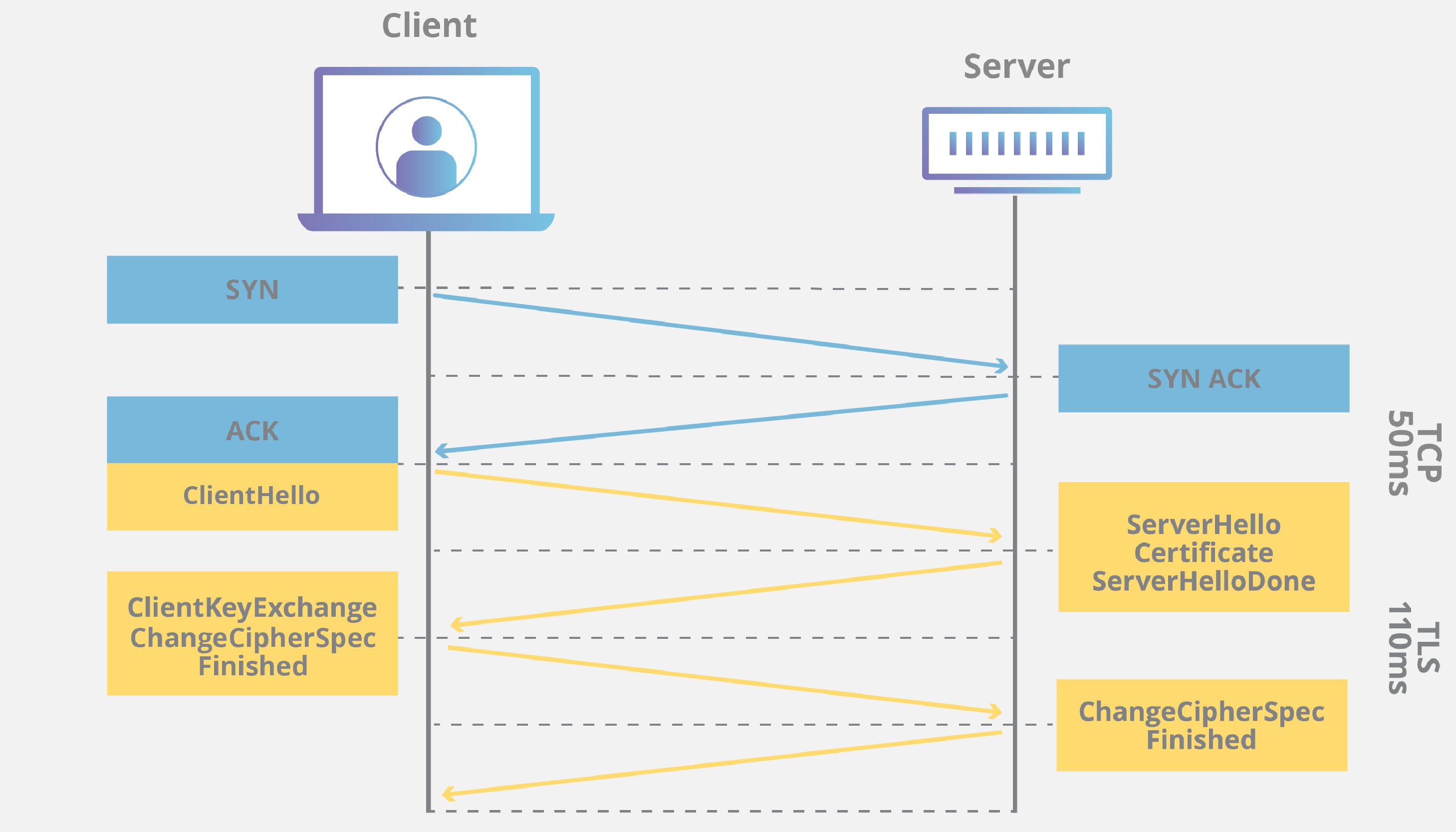

- Establecimiento de conexiones con Three-Way Handshake.

- Ejemplo práctico: La comunicación de una aplicación de videoconferencia que usa UDP para reducir la latencia.

- Optimización: Multipath TCP para balanceo de carga.

5. Capa de Sesión

- Controla la apertura, mantenimiento y finalización de sesiones entre aplicaciones.

- Permite la sincronización y recuperación de sesiones tras interrupciones.

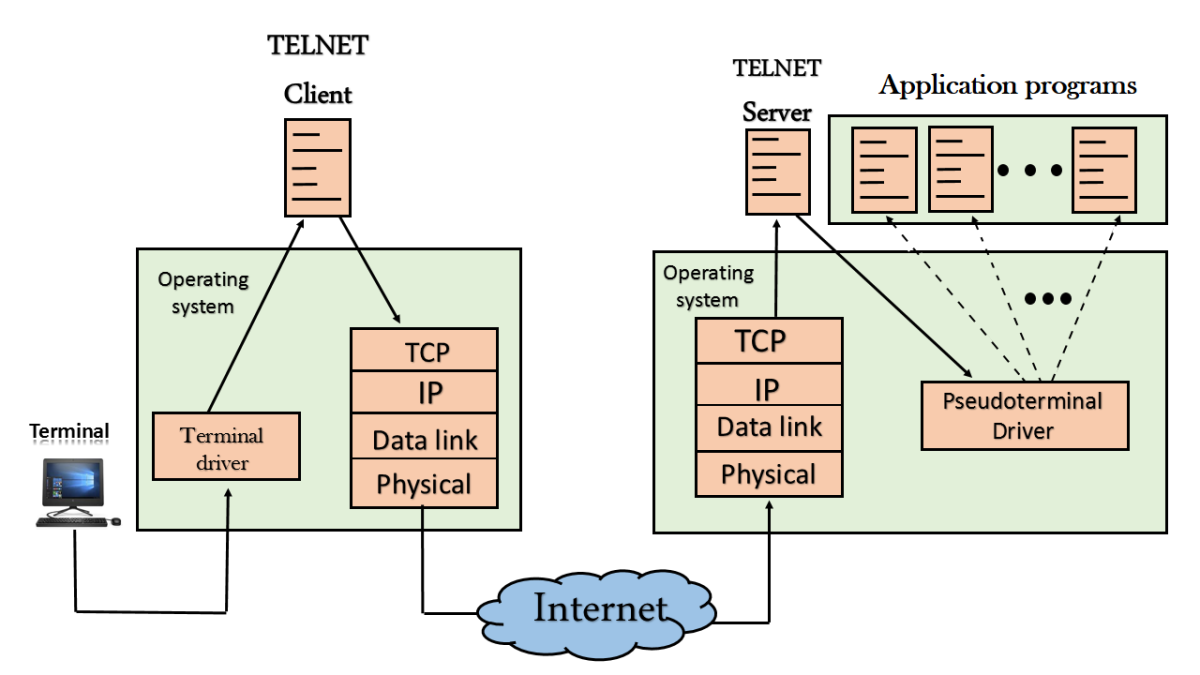

- Ejemplo práctico: Una sesión SSH que mantiene una conexión segura con un servidor remoto.

- Protocolos: NetBIOS, RPC, PPTP, SOCKS.

- Técnicas avanzadas: Load balancing para sesiones persistentes en servidores distribuidos.

6. Capa de Presentación

- Traduce datos entre diferentes formatos y gestiona la compresión y cifrado de la información.

- Funciones clave:

- Conversión de caracteres entre sistemas con diferente codificación.

- Compresión de datos para optimizar el uso del ancho de banda.

- Cifrado y seguridad para garantizar la integridad de la información.

- Ejemplo práctico: El cifrado de datos en una conexión HTTPS mediante TLS.

- Protocolos: SSL/TLS, JPEG, MPEG, ASCII, Unicode.

Técnicas avanzadas: Cifrado simétrico y asimétrico, SSL offloading.

7. Capa de Aplicación

Proporciona servicios de red a las aplicaciones del usuario final.

- Protocolos clave:

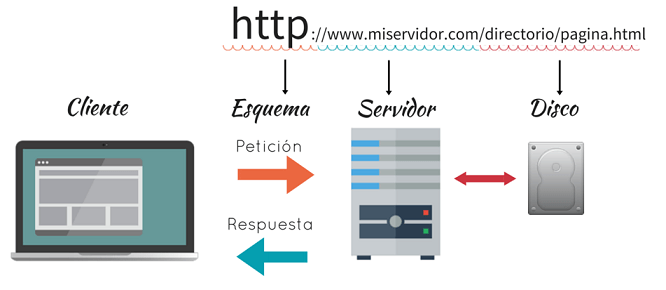

- HTTP/HTTPS: Transferencia de hipertexto en la web.

- FTP/SFTP: Transferencia de archivos.

- SMTP, POP3, IMAP: Gestión de correos electrónicos.

- DNS: Resolución de nombres de dominio.

- SNMP: Monitorización de redes.

- Telnet, SSH: Administración remota.

- Ejemplo práctico: Un navegador web que utiliza HTTP para solicitar y recibir páginas web desde un servidor.

Conclusión

El modelo OSI es una referencia fundamental en redes de computadoras, permitiendo diagnósticos precisos, optimización de tráfico y seguridad avanzada. Comprender su estructura facilita el diseño de redes escalables y resilientes en entornos modernos de telecomunicaciones.

Subscribe to my newsletter

Read articles from ByteForce directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by

ByteForce

ByteForce

Blog dedicado a Infórmatica y Ciberseguridad.