Fortinet đối mặt với hàng loạt kỹ thuật khai thác nguy hiểm ngay cả khi lỗ hổng ban đầu đã được vá

Lưu Tuấn Anh

Lưu Tuấn Anh

Tổng quan

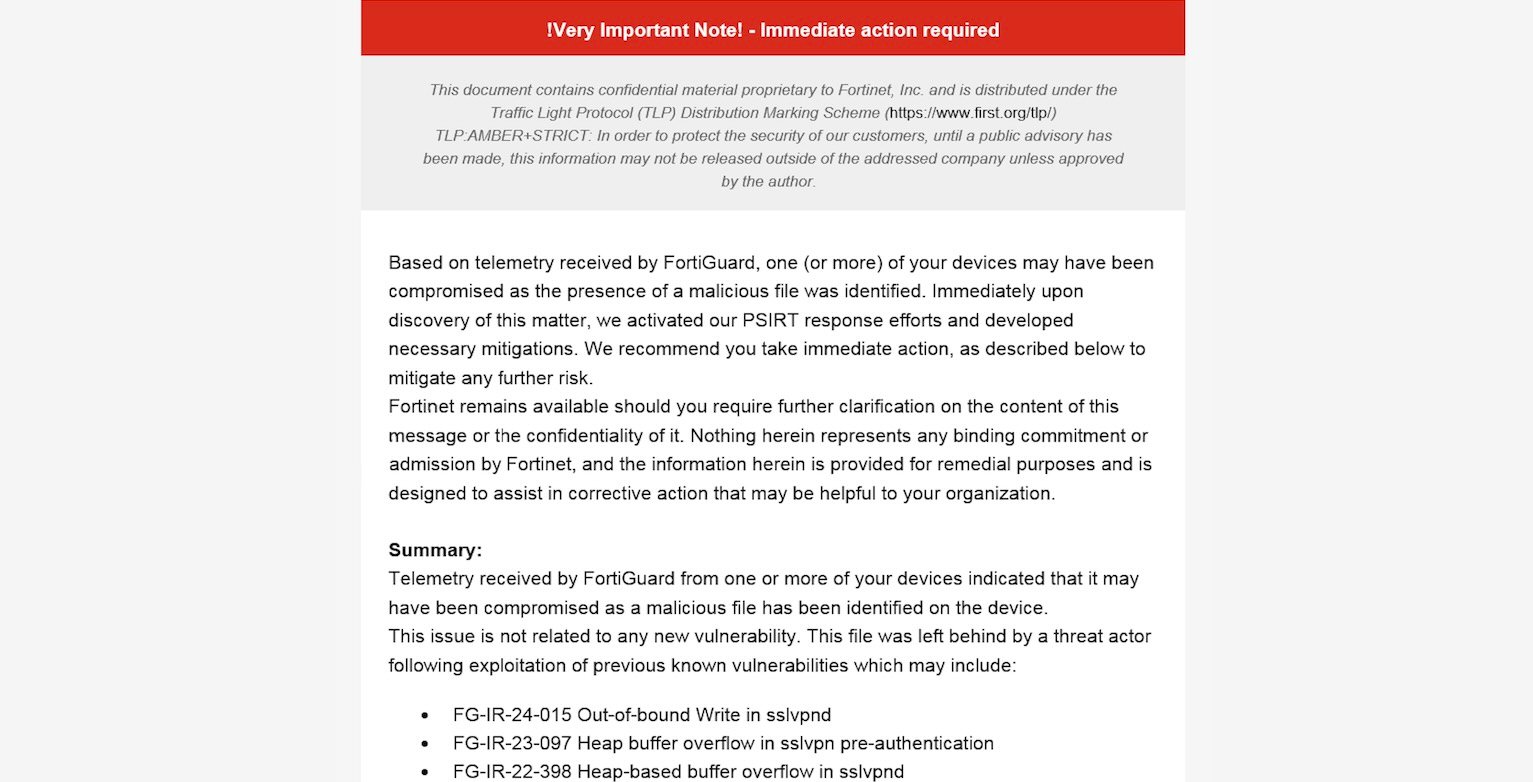

Vào tháng 4 năm 2025, Fortinet đã cảnh báo rằng các tin tặc đang sử dụng kỹ thuật khai thác sau tấn công để duy trì quyền truy cập chỉ đọc vào các thiết bị FortiGate đã bị xâm nhập, ngay cả sau khi các lỗ hổng ban đầu đã được vá. Phương thức tấn công ban đầu được ghi nhận liên quan tới việc dựa vào việc tạo liên kết tượng trưng (symlink) trong hệ thống tập tin SSL-VPN.

Theo Fortinet, kẻ tấn công đã khai thác các lỗ hổng bảo mật đã biết và được vá trước đó, bao gồm chuỗi lỗ hổng CVE-2022-42475, CVE-2023-27997 và CVE-2024-21762. Bằng cách lợi dụng các lỗi này, chúng tạo ra một symlink nối giữa hệ thống tập tin người dùng và hệ thống tập tin gốc tại thư mục phục vụ ngôn ngữ cho SSL-VPN.

Tác động chính

Rò rỉ dữ liệu: Kẻ tấn công có thể truy cập cấu hình hệ thống, chứng chỉ, thông tin người dùng, thậm chí log truy cập – dù chỉ có quyền “read-only” nhưng vẫn đủ để khai thác thông tin nhạy cảm.

Duy trì backdoor: Các symlink độc hại có thể được dùng như “cửa hậu nhẹ” giúp tin tặc duy trì hiện diện lâu dài mà không dễ bị phát hiện.

Khó phát hiện: Vì các liên kết symlink tận dụng chức năng có sẵn của hệ thống (SSL-VPN language files), nên các công cụ bảo mật truyền thống có thể bỏ sót dấu hiệu bất thường.

Phiên bản ảnh hưởng

| Phiên bản FortiOS | Tình trạng |

| 7.6.1 trở xuống | Bị ảnh hưởng |

| 7.4.6 trở xuống | Bị ảnh hưởng |

| 7.2.10 trở xuống | Bị ảnh hưởng |

| 7.0.16 trở xuống | Bị ảnh hưởng |

| 6.4.15 trở xuống | Bị ảnh hưởng |

Thông tin các lỗ hổng

CVE-2022-42475

- Mã CVE: CVE-2022-42475

Loại lỗ hổng: Tràn bộ đệm trên heap (heap-based buffer overflow)

Mức độ nghiêm trọng: 9.3/10 theo CVSS v3

Ảnh hưởng: Thực thi mã từ xa (RCE) mà không cần xác thực

Thành phần bị ảnh hưởng:

sslvpnd– daemon xử lý SSL-VPN trên FortiOS

CVE-2023-27997

Mã CVE: CVE-2023-27997

Loại lỗ hổng: Tràn bộ đệm trên heap (heap-based buffer overflow)

Mức độ nghiêm trọng: 9.2/10 theo CVSS v3

Ảnh hưởng: Thực thi mã từ xa (RCE) mà không cần xác thực

Thành phần bị ảnh hưởng: SSL-VPN trong FortiOS và FortiProxy

CVE-2024-21762

Mã CVE: CVE-2024-21762

Loại lỗ hổng: Ghi ngoài vùng nhớ (Out-of-Bounds Write)Mức độ nghiêm trọng: 9.6/10 theo CVSS v3

Thành phần bị ảnh hưởng:

sslvpnd– daemon xử lý SSL VPN trong FortiOS

Chi tiết chiến dịch

Mục đích của Symlink tấn công khi được các Attacker thực hiện:

Trỏ tới backdoor hoặc payload tùy chỉnh

Ẩn trong thư mục hợp lệ (

/data/var/forticlient/hoặc/var/webssl/)Khi SSL-VPN nạp tệp ngôn ngữ, nó sẽ vô tình thực thi file được trỏ qua symlink

Ban đầu những kẻ tấn công sẽ thực hiện lợi dụng lỗ hổng CVE-2022-42475 tiến hành tạo ra các liên kết tượng trưng (symlink) trong thư mục chứa tệp ngôn ngữ của SSL-VPN nhằm:

Giữ quyền truy cập vào thiết bị FortiGate ngay cả sau khi lỗ hổng đã được vá.

Truy xuất trái phép dữ liệu nội bộ, như cấu hình, mật khẩu, thông tin hệ thống.

Ẩn sự hiện diện, khó bị phát hiện bởi quản trị viên.

Trong chiến dịch được ghi nhận, tin tặc sẽ thực hiện tạo symlink thay thế file ngôn ngữ. Khi người dùng thực hiện truy cập VPN và chọn “Vietnamese“, ngay

Sau khi đã tạo được symlink ẩn để duy trì backdoor, tin tặc sẽ tiếp tục lợi dụng hai lỗ hổng CVE-2023-27997 và CVE-2024-21762 nhằm ghi đè bộ nhớ (Heap Overflow). Payload trong gói được thiết kế để ghi đè vùng nhớ chứa con trỏ hàm hoặc dữ liệu nhạy cảm trong heap. Khi FortiOS xử lý gói, chương trình bị ép thực thi mã không mong muốn.

Cuối cùng sau khi đã khai thác thành công, hacker có thể chèn mã độc (shellcode) vào bộ nhớ và buộc thiết bị thực thi, từ đó chiếm quyền điều khiển hệ thống FortiGate từ xa. Bên cạnh đó tin tặc còn có thể tải về backdoor (ví dụ: BOLDMOVE – như các CVE trước đó) và thiết lập kết nối đến máy chủ C2 (Command & Control)

Khuyến nghị

Cập nhật firmware FortiOS ngay lập tức

Cập nhật lên phiên bản vá mới nhất tương ứng với dòng FortiOS bạn đang dùng:

7.6.2,7.4.7,7.2.11,7.0.17, hoặc6.4.16

Các bản cập nhật này:

Xóa các symbolic links độc hại nếu có.

Sửa giao diện SSL-VPN để ngăn symlink được sử dụng trong tương lai.

Xem xét đặt lại thông tin xác thực

Nếu nghi ngờ hệ thống từng bị xâm nhập:

Đặt lại mật khẩu quản trị viên.

Reset thông tin xác thực người dùng SSL-VPN.

Kiểm tra và thay thế certificate nếu bị nghi ngờ bị truy cập trái phép.

Tạm thời vô hiệu hóa SSL-VPN (nếu cần)

- Nếu chưa thể cập nhật ngay, có thể tạm tắt dịch vụ SSL-VPN để ngăn tin tặc tiếp tục truy cập thông qua symlink.

Kết luận

Cuộc tấn công nhắm vào FortiGate SSL-VPN lần này là một minh chứng rõ ràng cho sự nguy hiểm của việc duy trì truy cập lâu dài sau khai thác (persistence). Các tổ chức không chỉ cần cập nhật phần mềm mà còn phải kiểm tra toàn diện hệ thống sau mỗi lần vá lỗi.

Fortinet hiện đã cập nhật các công cụ và tài liệu hỗ trợ kiểm tra thiết bị bị xâm nhập. Nếu bạn là quản trị viên hệ thống đang vận hành FortiGate, đây là thời điểm không thể chủ quan.

Tham khảo

Subscribe to my newsletter

Read articles from Lưu Tuấn Anh directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by