Cuộc Tấn Công Lừa Đảo Mới Giả Mạo Lời Mời Họp Zoom Để Đánh Cắp Thông Tin Đăng Nhập

Vũ Nhật Lâm

Vũ Nhật Lâm

Chiến dịch lừa đảo

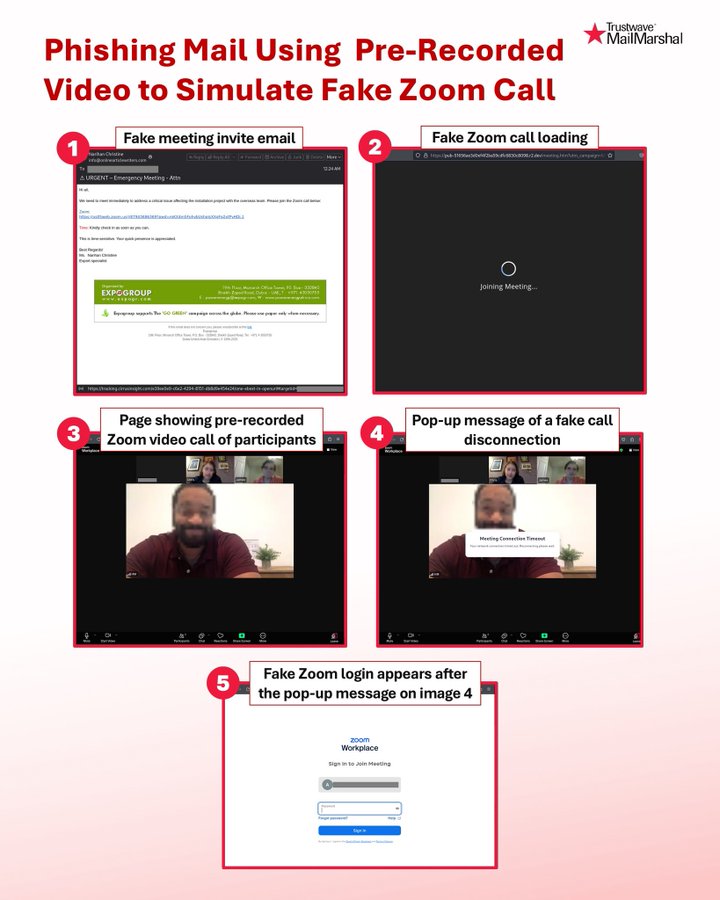

Một chiến dịch lừa đảo tinh vi đã xuất hiện, lợi dụng sự phổ biến của các cuộc họp Zoom để nhắm vào người dùng doanh nghiệp thông qua các lời mời họp giả mạo tưởng như được gửi từ đồng nghiệp. Cuộc tấn công sử dụng các thủ thuật kỹ thuật xã hội nhằm tạo cảm giác cấp bách, khiến nạn nhân nhấp vào các liên kết độc hại được nhúng trong những email có vẻ hợp lệ. Khi người dùng nhấp vào, các liên kết này sẽ dẫn họ qua một chuỗi lừa đảo được thiết kế nhằm đánh cắp thông tin đăng nhập Zoom.

Các email lừa đảo này được thiết kế rất tinh vi để trông giống hệt như thông báo họp chính thức từ Zoom, với logo quen thuộc, định dạng chuyên nghiệp và ngôn ngữ khiến người nhận nghĩ rằng họ cần phản hồi ngay lập tức. Thông thường, tiêu đề email sẽ mang tính cấp bách như “Cuộc gọi Zoom bị bỏ lỡ” hoặc “Yêu cầu họp khẩn cấp” nhằm thúc đẩy người nhận — đặc biệt là những nhân viên bận rộn đang xử lý nhiều công việc cùng lúc — nhấp vào mà không suy nghĩ kỹ. Khi người dùng nhấp vào liên kết trong email, họ sẽ được chuyển đến một trang giả mạo giao diện họp Zoom, nơi hiển thị hình ảnh đồng nghiệp đang chờ trong một cuộc họp video. Điều này tạo cảm giác như một cuộc họp thật đang diễn ra, gây áp lực tâm lý khiến người dùng muốn tham gia ngay.

Các nhà nghiên cứu bảo mật từ SpiderLabs đã phát hiện chiến dịch này vào ngày 19 tháng 5 năm 2025. Họ cho biết điểm đáng chú ý là những kẻ tấn công đã sử dụng video được ghi sẵn để giả lập môi trường họp thực tế, khiến nạn nhân càng dễ bị lừa. “Cuộc tấn công này là một bước tiến mới trong kỹ thuật lừa đảo, khi kết hợp các yếu tố hình ảnh động để vượt qua sự nghi ngờ của người dùng,” nhóm nghiên cứu nhận định trong báo cáo cảnh báo ban đầu.

Phương thức tấn công

Quy trình tấn công được xây dựng rất bài bản, gồm năm giai đoạn rõ ràng. Sau khi nhận được email lừa đảo và nhấp vào liên kết độc hại, nạn nhân sẽ thấy một màn hình tải giả mạo giao diện của Zoom, khiến họ tin rằng mình đang chuẩn bị tham gia một cuộc họp thực sự. Sau đó, trang web sẽ chuyển sang phát một đoạn video được ghi sẵn, hiển thị hình ảnh các “người tham gia” đang trong cuộc họp, tạo ra ảo giác thuyết phục rằng một cuộc gọi hội nghị trực tiếp đang diễn ra. Ngay sau đó, người dùng sẽ nhận được thông báo giả mạo về việc bị ngắt kết nối, kèm theo một cửa sổ đăng nhập Zoom giả. Mục tiêu của bước này là lừa người dùng nhập thông tin tài khoản, từ đó đánh cắp thông tin đăng nhập của họ.

Hạ tầng tấn công được xây dựng tinh vi, sử dụng nhiều tên miền khác nhau. Ban đầu, việc theo dõi được thực hiện thông qua các tên miền phụ của cirrusinsight.com, trong khi các trang họp giả mạo được lưu trữ trên dịch vụ r2.dev.

Phân tích lưu lượng mạng cho thấy thông tin đăng nhập bị đánh cắp được gửi qua các điểm cuối của Telegram API. Cách làm này cho phép kẻ tấn công thu thập dữ liệu của nạn nhân theo thời gian thực, đồng thời lợi dụng các kênh truyền thông phổ biến như Telegram để né tránh các hệ thống giám sát và bảo mật truyền thống.

Khuyến nghị

Để phòng ngừa cuộc tấn công lừa đảo trên, phía FPT Threat Intelligence đưa ra các khuyến nghị sau:

Nâng cao nhận thức người dùng là điều cốt lõi: Đào tạo định kỳ về kỹ thuật lừa đảo (phishing), đặc biệt là các hình thức giả mạo thư mời họp.

Kiểm tra kỹ email: Địa chỉ người gửi, lỗi chính tả, và đường link trước khi nhấp chuột.

Không vội vàng phản hồi trước các email mang tính khẩn cấp — hãy xác minh qua kênh khác như chat nội bộ, điện thoại hoặc trực tiếp.

Kiểm tra liên kết trước khi truy cập, nếu thấy lạ hoặc không liên quan đến tên miền chính thức của Zoom (như

zoom.us), tuyệt đối không truy cập.Không đăng nhập Zoom từ liên kết trong email — hãy mở trực tiếp ứng dụng Zoom hoặc truy cập trang chính thức.

Kích hoạt xác thực hai yếu tố (2FA) cho tài khoản Zoom và email công việc.

Chặn hoặc giám sát truy cập đến các tên miền đáng ngờ, bao gồm các miền phụ của

cirrusinsight.comvà các dịch vụ lưu trữ nhưr2.devnếu không được sử dụng hợp pháp trong tổ chức.Giám sát lưu lượng mạng để phát hiện các kết nối bất thường đến Telegram API hoặc các nền tảng nhắn tin thường bị lạm dụng.

Cập nhật các quy tắc lọc email (email gateway) để phát hiện nội dung lừa đảo hoặc giả mạo thương hiệu (brand spoofing).

Sử dụng giải pháp bảo mật đầu cuối (endpoint security) có tính năng phát hiện hành vi bất thường như đăng nhập giả mạo hoặc đánh cắp thông tin.

IOC

hxxps://tracking[.]cirrusinsight[.]com/e39ee0e9-c6e2-4294-8151-db8d9e454e24/one-ebext-in-openurl#targetid=john[.]doe@company[.]com&uname=john[.]doe&4030483277383-2874893

hxxps://pub-51656ae3d0ef4f2ba59cdfc6830c8098[.]r2[.]dev/meeting[.]htm?utm_campaign=8634688-zm-30000&utm_source=ppc#targetid=john[.]doe@company[.]com&uname=john[.]doe&4030483277383-2874893

hxxps://api[.]telegram[.]org/bot7643846141:AAH3xkttszS0hQgqj7PaS_f7XetLz-_DTQc/sendMessage

Tham khảo

Subscribe to my newsletter

Read articles from Vũ Nhật Lâm directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by