Mandiant bóc trần chiến dịch lừa đảo Salesforce kèm mã độc đánh cắp dữ liệu

Vũ Nhật Lâm

Vũ Nhật Lâm

Tổng quan

Mandiant vừa phát hiện một chiến dịch tinh vi sử dụng hình thức lừa đảo qua điện thoại (vishing) để truy cập trái phép vào tài khoản Salesforce. Kẻ tấn công giả danh nhân viên hỗ trợ CNTT, gọi điện để lừa nạn nhân cung cấp mã xác thực đa yếu tố (MFA), từ đó chiếm quyền truy cập hệ thống. Sau khi xâm nhập, chúng đánh cắp dữ liệu nhạy cảm và sử dụng cho mục đích tống tiền. Chiến dịch tấn công này cho thấy xu hướng gia tăng nhắm vào các nền tảng CRM đám mây như Salesforce. Ngoài các cuộc gọi lừa đảo thời gian thực mà Mandiant phát hiện, phần mềm đánh cắp thông tin (Infostealer) cũng đang được sử dụng rộng rãi để thu thập tài khoản và cookie phiên từ máy tính bị nhiễm. Hudson Rock đã ghi nhận hàng nghìn công ty bị lộ thông tin đăng nhập Salesforce, giúp kẻ tấn công truy cập trực tiếp vào hệ thống mà không cần tương tác với nạn nhân.

Chi tiết về cuộc tấn công

Nhóm Tình báo Mối đe dọa của Google (GTIG) đang theo dõi UNC6040 – một nhóm tấn công có động cơ tài chính, chuyên thực hiện các chiến dịch lừa đảo qua điện thoại (vishing) nhắm vào các tổ chức sử dụng Salesforce để đánh cắp dữ liệu quy mô lớn và tống tiền sau đó. Trong vài tháng qua, nhóm này đã nhiều lần thành công trong việc xâm nhập hệ thống bằng cách giả mạo nhân viên hỗ trợ CNTT qua các cuộc gọi điện thoại tinh vi, nhằm lừa nhân viên – chủ yếu tại các công ty đa quốc gia nói tiếng Anh – thực hiện hành vi cấp quyền truy cập hoặc cung cấp thông tin đăng nhập nhạy cảm, tạo điều kiện cho việc đánh cắp dữ liệu từ Salesforce. Đáng chú ý, tất cả các cuộc tấn công đều khai thác yếu tố con người chứ không phải lỗ hổng trong hệ thống Salesforce.

Một thủ đoạn phổ biến của UNC6040 là lừa nạn nhân phê duyệt một ứng dụng kết nối độc hại vào cổng Salesforce của tổ chức. Ứng dụng này thường là phiên bản bị chỉnh sửa của công cụ Salesforce Data Loader, nhưng không được Salesforce xác thực. Trong cuộc gọi lừa đảo, kẻ tấn công hướng dẫn nạn nhân truy cập trang cài đặt ứng dụng kết nối, rồi cho phép một ứng dụng trông giống thật nhưng có tên gọi hoặc thương hiệu khác. Khi được cấp quyền, ứng dụng này cho phép UNC6040 truy xuất, tìm kiếm và đánh cắp thông tin nhạy cảm từ hệ thống Salesforce. Phương thức tấn công này phù hợp với các cảnh báo gần đây mà Salesforce đã đưa ra về việc lạm dụng chức năng Data Loader.

Đáng lưu ý, hoạt động tống tiền có thể không diễn ra ngay mà xuất hiện sau vài tháng kể từ thời điểm xâm nhập, cho thấy khả năng UNC6040 có thể đã chia sẻ quyền truy cập với một nhóm tấn công khác để kiếm lời từ dữ liệu đánh cắp. Trong một số trường hợp, nhóm tấn công còn tự nhận là thành viên của nhóm tin tặc khét tiếng ShinyHunters nhằm gây áp lực lên nạn nhân.

UNC6040 đã sử dụng hạ tầng tấn công chứa cả ứng dụng giả mạo Salesforce và bảng điều khiển lừa đảo Okta. Kẻ tấn công dụ nạn nhân truy cập trang web giả mạo qua điện thoại hoặc máy tính trong quá trình gọi điện giả danh hỗ trợ kỹ thuật. Tại đây, chúng yêu cầu trực tiếp thông tin đăng nhập và mã xác thực đa yếu tố (MFA) để cài đặt ứng dụng Salesforce Data Loader độc hại, phục vụ cho việc đánh cắp dữ liệu. Ngoài ra, UNC6040 chủ yếu sử dụng các địa chỉ IP của VPN Mullvad để truy cập và thực hiện hành vi trích xuất dữ liệu từ hệ thống Salesforce và các dịch vụ nội bộ khác của nạn nhân.

GTIG ghi nhận nhiều hạ tầng trong các cuộc tấn công có đặc điểm giống với những gì từng được liên kết với UNC6040 và các nhóm nghi ngờ có liên hệ với tập thể tội phạm mạng mang tên “The Com”. Các chiến thuật, kỹ thuật và quy trình (TTPs) trùng lặp bao gồm: giả mạo nhân viên IT để lừa đảo, nhắm vào thông tin đăng nhập Okta và ưu tiên tấn công người dùng nói tiếng Anh tại các công ty đa quốc gia. Những điểm tương đồng này có thể xuất phát từ việc các nhóm tấn công hoạt động trong cùng cộng đồng, chứ không nhất thiết là có quan hệ hợp tác trực tiếp.

Data Loader là một ứng dụng do Salesforce phát triển, dùng để nhập, xuất và cập nhật dữ liệu lớn một cách hiệu quả trong hệ thống Salesforce. Ứng dụng này có cả giao diện người dùng và dòng lệnh, cho phép tùy biến và tự động hóa linh hoạt. Data Loader hỗ trợ xác thực OAuth và tích hợp trực tiếp qua tính năng "connected apps" của Salesforce. Kẻ tấn công đã lợi dụng cơ chế này bằng cách hướng dẫn nạn nhân qua điện thoại truy cập trang cài đặt kết nối của Salesforce và nhập mã "connection code". Thao tác này giúp liên kết phiên bản Data Loader do kẻ tấn công kiểm soát vào môi trường Salesforce của nạn nhân, từ đó cho phép trích xuất dữ liệu.

Trong một số vụ xâm nhập sử dụng Data Loader, kẻ tấn công đã dùng các phiên bản bị chỉnh sửa của công cụ này để đánh cắp dữ liệu Salesforce từ tổ chức nạn nhân. Mức độ thành thạo và cách truy vấn dữ liệu của các nhóm tấn công có sự khác biệt giữa các vụ việc.

Ở một trường hợp, kẻ tấn công sử dụng kích thước truy xuất nhỏ để trích xuất dữ liệu, nhưng chỉ lấy được khoảng 10% trước khi bị phát hiện và bị thu hồi quyền truy cập. Trong một vụ khác, ban đầu chúng gửi nhiều truy vấn thử với khối lượng nhỏ, sau đó đột ngột tăng tốc và tải về toàn bộ bảng dữ liệu sau khi thu thập đủ thông tin. Một số nhóm còn đổi tên ứng dụng Data Loader thành “My Ticket Portal”, phù hợp với kịch bản giả mạo hỗ trợ kỹ thuật trong các cuộc gọi vishing, khiến nạn nhân dễ bị đánh lừa hơn.

Một vài chiến dịch nhắm tới doanh nghiệp lớn

Coca-Cola Europacific Partners, nhà đóng chai Coca-Cola lớn nhất thế giới, bị cáo buộc đã rò rỉ dữ liệu với hơn 64GB và 23 triệu bản ghi, chủ yếu liên quan đến nền tảng CRM Salesforce. Tin tặc đã đăng dữ liệu này lên một diễn đàn rò rỉ nổi tiếng. Dữ liệu bao gồm: thông tin tài khoản, đơn hàng, địa chỉ, số điện thoại, mã đơn, v.v. Nhóm nghiên cứu của Cybernews xác nhận mẫu dữ liệu có vẻ hợp lệ, kéo dài từ năm 2016 đến 2025, nhưng chưa đại diện cho toàn bộ cơ sở dữ liệu. Cuộc tấn công có thể chỉ ảnh hưởng đến Salesforce chứ không phải toàn bộ hệ thống nội bộ của công ty. Dù không quá “nhạy cảm,” rủi ro vẫn hiện hữu như lừa đảo, đánh cắp danh tính hay gián điệp doanh nghiệp. Nhóm tin tặc cũng tuyên bố từng tấn công Samsung Đức, và đây là lần thứ hai trong tuần thương hiệu Coca-Cola bị nhắm đến – trước đó là vụ rò rỉ thông tin nhân viên của gần 1.000 người.

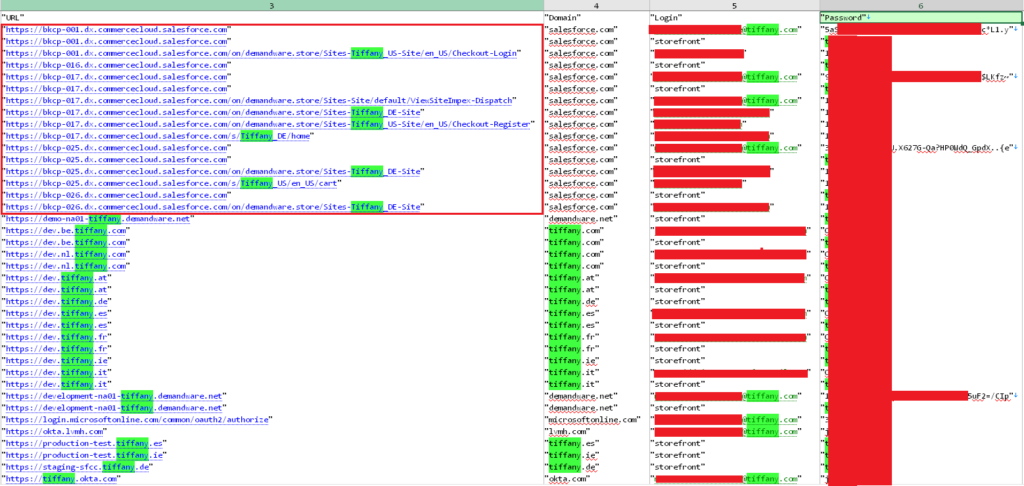

Vào ngày 26/5/2025, Tiffany & Co. thông báo một vụ rò rỉ dữ liệu liên quan đến khách hàng tại Hàn Quốc, do truy cập trái phép vào một nền tảng bên thứ ba dùng để quản lý dữ liệu khách hàng, có khả năng là Salesforce Commerce Cloud. Hudson Rock phát hiện rằng vào tháng 8/2024, một nhân viên của OSF Digital – đối tác của Salesforce đang làm việc với Tiffany – đã bị nhiễm Lumma Infostealer. Mã độc này đã đánh cắp lượng lớn thông tin xác thực và cookie Salesforce của Tiffany. Lịch sử trình duyệt cho thấy hơn 7.000 lượt truy cập vào các URL Salesforce liên quan đến Tiffany, cho thấy mức độ truy cập sâu vào hạ tầng CRM của thương hiệu này. Dù Tiffany chưa xác nhận việc dữ liệu bị đánh cắp có liên quan đến thông tin đăng nhập bị lộ, nhưng khả năng Infostealer là kênh tiếp cận ban đầu là rất đáng cân nhắc.

Tương tự, Adidas cũng thông báo một vụ rò rỉ vào tháng 5/2025 do bị xâm nhập qua đối tác. Hudson Rock phát hiện 88 thông tin xác thực liên quan đến adidas.my.salesforce.com bị lộ trong log của Infostealer, dù Adidas chưa xác nhận có liên quan đến Salesforce.

Các chiến dịch cho thấy tin tặc có thể vượt qua xác thực đa yếu tố (MFA) bằng kỹ thuật social engineering, truy cập trực tiếp vào các phiên Salesforce. Trong khi đó, mã độc như Azorult và Lumma Infostealer dùng cách khác: thu thập thông tin đăng nhập, cookie và dữ liệu phiên từ các thiết bị bị lây nhiễm. Những thông tin này thường được bán lại trên các chợ đen, cho phép tin tặc giả mạo người dùng và truy cập hệ thống nội bộ một thời gian dài sau khi bị lây nhiễm.

Các nền tảng CRM như Salesforce ngày càng trở thành mục tiêu hấp dẫn do lưu trữ dữ liệu khách hàng, quy trình kinh doanh và logic nội bộ. Thay vì dùng phishing hay khai thác lỗ hổng, tin tặc có thể dễ dàng sử dụng thông tin trong log Infostealer, vốn là mục tiêu dễ khai thác với rủi ro lớn.

Vụ Coca-Cola cho thấy lây nhiễm từ nhiều năm trước vẫn có thể bị lợi dụng lại, còn các trường hợp của Tiffany và Adidas chứng minh rằng chỉ cần có Infostealer trong hệ sinh thái đối tác hoặc nhân viên cũng tạo ra mối nguy kéo dài, dù chưa xác định được chính xác điểm xâm nhập.

Khuyến nghị

Với mức độ phức tạp và nguy hiểm của việc rò rỉ dữ liệu của tổ chức, phía FPT Threat Intelligence đưa ra các khuyến nghị sau:

Bắt buộc sử dụng MFA, ưu tiên khóa bảo mật vật lý (security key) để tăng độ an toàn.

Theo dõi thông tin rò rỉ, bao gồm tài khoản và cookie phiên liên quan đến domain nội bộ.

Triển khai hệ thống phát hiện và phản ứng (EDR) để ngăn chặn phần mềm đánh cắp thông tin (Infostealer).

Thường xuyên thay đổi thông tin đăng nhập để giảm thiểu giá trị của dữ liệu bị đánh cắp.

Đào tạo nhân viên và nhà cung cấp về rủi ro từ kỹ thuật xã hội và mã độc.

Kiểm tra quyền truy cập từ bên thứ ba và giới hạn quyền ở mức tối thiểu cần thiết.

Áp dụng giới hạn truy cập theo địa chỉ IP, thiết lập dải IP tin cậy để chỉ cho phép truy cập từ mạng nội bộ hoặc VPN được chỉ định.

Tận dụng Salesforce Shield để giám sát nâng cao, dùng Transaction Security Policies để phát hiện và chặn các hành vi bất thường như tải dữ liệu lớn – dấu hiệu thường gặp khi Data Loader bị lạm dụng.

Tham khảo

Subscribe to my newsletter

Read articles from Vũ Nhật Lâm directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by