Microsoft 365 đối mặt với chiến dịch tấn công diện rộng nhằm đánh cắp tài khoản người dùng trên toàn cầu

Lưu Tuấn Anh

Lưu Tuấn Anh

Tổng quan

Thời gian gần đây đội ngũ chuyên gia an ninh mạng tại Proofpoint vừa phát hiện ra một chiến dịch lừa đảo quy mô lớn nhắm vào các tổ chức cũng như cá nhân sử dụng Microsoft 365. Không chỉ giả mạo các ứng dụng phổ biến như SharePoint, Adobe hay DocuSign, chiến dịch này còn tận dụng các kỹ thuật tấn công mới, tinh vi hơn có thể giúp kẻ tấn công vượt qua cả xác thực đa yếu tố (MFA) - vốn được coi là lớp phòng thủ mạnh mẽ nhất hiện nay.

Từ đầu năm 2025 đến hiện tại, những kẻ tấn công đã lợi dụng các thư viện phishing như: Tycoon và ODx để dễ dàng thực hiện các chiến dịch lừa đảo. Chúng sử dụng các ứng dụng Microsoft OAuth giả mạo để chiếm quyền truy cập tài khoản Microsoft 365 và vượt qua MFA (Multi‑Factor Authentication) bằng phương pháp giả MITM (Attacker‑in‑the‑Middle).

Theo các báo cáo được ghi nhận đã có đến gần 3.000 tài khoản trong 900 tenant Microsoft 365 khác nhau tính ở năm 2025 bị tấn công lộ lọt.

Quy trình tấn công

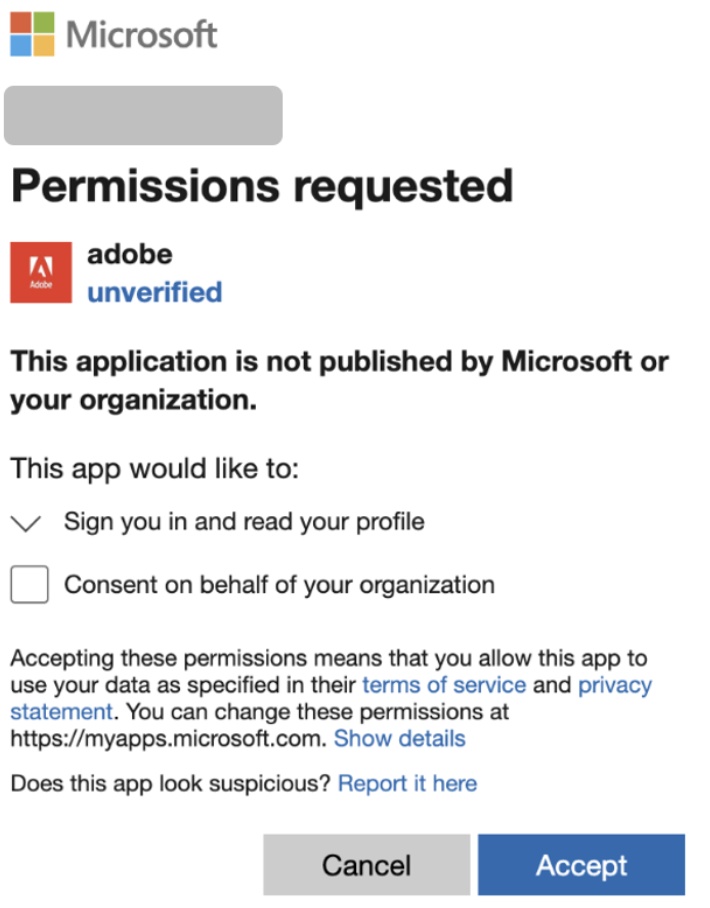

Ban đầu kẻ tấn công sẽ tạo một ứng dụng OAuth giả mạo trong môi trường Microsoft Azure AD. Các ứng dụng giả mạo được đặt tên và thiết kế logo giống với các dịch vụ uy tín như RingCentral, SharePoint, Adobe, DocuSign hoặc iLSMART. Những ứng dụng này chỉ yêu cầu quyền hạn tối thiểu (ví dụ: User.Read, offline_access) để tránh gây nghi ngờ và dễ qua mắt người dùng.

Bên cạnh đó kẻ tấn công sẽ thực hiện chuẩn bị một loạt cơ sở hạ tầng để tiếp tục cho các bước tiếp theo:

Máy chủ điều khiển (C2) để lưu thông tin thu thập được.

Bộ kit phishing (Tycoon, ODx) đã sẵn sàng để xử lý bước giả mạo đăng nhập.

Trang CAPTCHA trung gian để lọc bot và tránh bị phân tích tự động.

Sau khi đã chuẩn bị hoàn tất, kẻ tấn công sẽ thực hiện gửi một Email phishing được gửi từ tài khoản Microsoft 365 đã bị xâm nhập trước đó. Nội dung email thường đóng vai yêu cầu báo giá (RFQ), hợp đồng, hoặc thông báo cần xác nhận tài liệu. Bên trong Email này có liên kết tới trang cấp quyền OAuth của Microsoft:

Và đương nhiên đây là domain của Microsoft thật, chính vì thế mà bộ lọc email rất khó đánh dấu là nguy hiểm.

Khi người dùng nhận Email lừa đảo và Click vào link được gắn trong đó thì lập tức trình duyệt hiển thị trang ủy quyền hợp lệ của Microsoft. Ứng dụng giả mạo này sẽ yêu cầu hai quyền cơ bản:

View your basic profile(Xem hồ sơ cơ bản)Maintain access to data you have given it access to(Duy trì quyền truy cập)

Nếu người dùng cho phép các quyền trên thì ứng dụng giả được cấp token truy cập và refresh token, cho phép truy xuất dữ liệu mà không cần mật khẩu. Một điều đáng chú ý là ngay cả khi người dùng từ chối, kẻ tấn công vẫn tiếp tục quy trình — chuyển hướng sang CAPTCHA và rồi sang phishing login page.

Sau khi được điều hướng và qua CAPCHA thì trình duyệt của nạn nhân sẽ được chuyển đến trang đăng nhập Microsoft giả có chứa bộ kit Attacker-in-the-Middle (Tycoon, ODx):

Proxy toàn bộ giao tiếp giữa nạn nhân và Microsoft.

Thu thập username, password, và mã MFA real-time.

Đồng thời gửi dữ liệu này tới C2 server.

Cuối cùng với thông tin đăng nhập và mã MFA thu thập được thì kẻ tấn công có thể dễ dàng:

Đăng nhập vào tài khoản Microsoft 365 của nạn nhân.

Có thể tạo quy tắc forward email, đọc/lấy tài liệu, hoặc gửi email phishing nội bộ để mở rộng tấn công.

Khuyến nghị

- Bảo vệ tài khoản người dùng

Sử dụng FIDO2, Windows Hello, YubiKey, hoặc Microsoft Authenticator push notification

Tắt xác thực cũ (legacy authentication): Vào Azure AD > Conditional Access > Block legacy authentication

Định kỳ đổi mật khẩu và xóa session

Giới hạn quyền truy cập theo vai trò (Least Privilege)

- Kiểm soát truy cập và phát hiện xâm nhập

- Hệ thống doanh nghiệp cần triển khai các giải pháp phát hiện bất thường từ các tài khoản nội bộ, ví dụ: email gửi quá nhiều, gửi ngoài giờ, hoặc có hành vi lặp lại kỳ lạ.

- Đào tạo nhận thức người dùng

Đào tạo định kỳ về lừa đảo OAuth / AiTM: Dạy người dùng nghi ngờ khi có ứng dụng lạ yêu cầu quyền, hoặc redirect bất thường đến CAPTCHA, login giả

Hướng dẫn kiểm tra URL khi đăng nhập: Kiểm tra kỹ domain: chỉ đăng nhập tại

login.microsoftonline.comhoặcmicrosoft.com

Kết luận

Chiến dịch OAuth giả mạo sử dụng Tycoon/ODx là minh chứng rõ nét cho mức độ tinh vi hiện nay của phishing hiện đại. Với khả năng vượt qua MFA và tận dụng giao diện Microsoft xác thực hợp lệ, hình thức này khiến người dùng rất khó nhận diện. Các tổ chức sử dụng Microsoft 365 cần cập nhật cấu hình bảo mật, áp dụng FIDO-based MFA, và duy trì đào tạo nâng cao nhận thức người dùng để giảm thiểu rủi ro.

IOC

Domain C2 & Tycoon

hxxps[:]//azureapplicationregistration[.]pages[.]dev/redirectapp

yrqwvevbjcfv[.]es

gmlygt[.]ru

hxxps://chikeukohandco[.]com/saas/Index.html

pw5[.]haykovx[.]es

Tham khảo

Subscribe to my newsletter

Read articles from Lưu Tuấn Anh directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by