Hơn 29.000 máy chủ Exchange đối mặt với lỗ hổng bảo mật nghiêm trọng gây thất thoát dữ liệu và chiếm quyền hệ thống

Lưu Tuấn Anh

Lưu Tuấn Anh

Tổng quan

Vào ngày 11–12 tháng 8 năm 2025 các chuyên gia đã ghi nhận một lỗ hổng vô cùng nghiêm trọng với mã định danh: CVE-2025-53786 được tìm thấy trong Microsoft Exchange hybrid – hệ thống kết hợp giữa Exchange bản on-premises và Exchange Online trên Microsoft 365. Lỗ hổng này cho phép kẻ tấn công, nếu đã chiếm quyền quán trị trên máy chủ Exchange tại chỗ, leo thang đặc quyền lên môi trường đám mây, mà không để lại dấu vết dễ bị phát hiện bởi các công cụ ghi nhật ký thông thường của Microsoft 365.

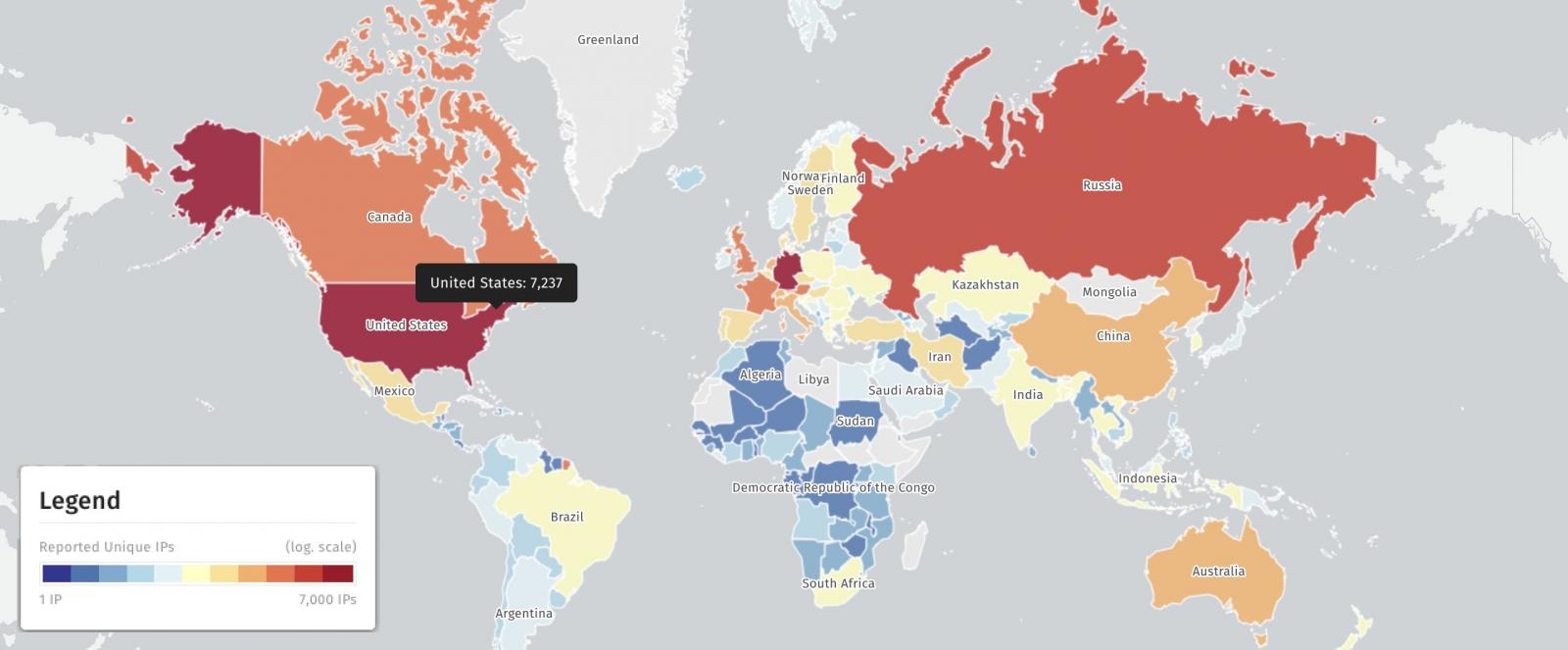

Theo số liệu của nền tảng giám sát an ninh Shadowserver, đến ngày 10 tháng 8 năm 2025, có 29.098 máy chủ Exchange vẫn chưa được cập nhật để khắc phục lỗ hổng này. Trong đó, hơn 7.200 tại Hoa Kỳ, hơn 6.700 tại Đức, và hơn 2.500 tại Nga.

Mô tả lỗ hổng

Mã lỗ hổng: CVE-2025-53786

Điểm CVSS: 8.0 (High)

Mô tả: Lỗ hổng Elevation of Privilege (EoP) – cho phép kẻ tấn công leo thang đặc quyền từ môi trường tại chỗ (on-prem) lên môi trường đám mây (Exchange Online)

Cơ chế tấn công: Exchange Server và Exchange Online sử dụng chung một service principal trong cấu hình hybrid, tạo ra khoảng tin cậy có thể bị khai thác

Chi tiết lỗ hổng

Ban đầu để có thể thực hiện khai thác lỗ hổng thì kẻ tấn công cần có quyền quản trị trên máy chủ Exchange (on-prem). Tại đây chúng sẽ thực hiện truy xuất file certificate hoặc export trực tiếp từ máy chủ Exchange on-prem (thường lưu trong thư mục

Program Files\Microsoft\Exchange Server\V15\OAuthhoặc trong certificate store).Sau khi đã có được “Private Key” kẻ tấn công sẽ thực hiện tạo OAuth Token giả bằng cách sử dụng key vừa lấy để ký JSON Web Token (JWT) dạng self-signed client assertion. JWT này sẽ được gửi đến Azure AD OAuth 2.0 token endpoint

Ví dụ:

https://login.microsoftonline.com/{tenantID}/oauth2/token).

Tiếp theo với Token giả mạo kết hợp với việc điều chỉnh "act-as" claims trong token, kẻ tấn công có thể giả mạo bất kỳ tài khoản người dùng hybrid nào trong cloud (bao gồm admin).

Cuối cùng sau khi đã hoàn tất giả mạo người dùng, kẻ tấn công sẽ thực hiện một loạt hành vi độc hại mà chúng mong muốn:

Đọc/ghi email từ Exchange Online.

Truy cập file từ SharePoint/OneDrive.

Thực hiện lệnh PowerShell từ xa trên Exchange Online.

Tải dữ liệu xuống, triển khai backdoor trong cloud, hoặc leo thang sang các hệ thống SaaS khác tích hợp với Azure AD.

Khuyến nghị

- Áp dụng bản vá và hotfix mới nhất

Cập nhật ngay Exchange Server lên:

Exchange 2019: Cumulative Update 14 (CU14) hoặc CU15

Exchange 2016: CU23

Cài đặt April 2025 hotfix hoặc bản cập nhật mới hơn đã khắc phục CVE-2025-53786.

Đảm bảo các máy chủ không còn sử dụng bản EOL (hết vòng đời hỗ trợ).

- Thu hồi và thay mới key OAuth

Nếu nghi ngờ hoặc biết rằng hệ thống on-prem đã bị xâm nhập, thu hồi certificate OAuth cũ ngay.

Tạo private key mới và cập nhật lại cấu hình hybrid.

Xóa mọi key không dùng tới để giảm bề mặt tấn công.

- Hạn chế quyền và phân tách môi trường

Hạn chế quyền admin on-prem chỉ cấp cho tài khoản thực sự cần thiết.

Tách biệt tài khoản admin on-prem với tài khoản admin cloud (không dùng chung).

Kích hoạt Privileged Access Workstation (PAW) cho tài khoản quản trị.

Kết luận

Thông qua chiến dịch này mới cho ta thấy lỗ hổng CVE-2025-53786 nguy hiểm như thế nào khi cho phép leo thang đặc quyền từ Exchange on—prem lên Exchange Online mà không bị phát hiện đơn giản. Hơn 29.000 máy chủ chưa được vá, phân bố rộng khắp nhiều quốc gia và Việt Nam cũng không tránh khỏi nếu các tổ chức hoặc cá nhân không tự cập nhật, phòng tránh.

Bất kỳ tổ chức nào đang dùng Exchange hybrid đều nên nhanh chóng triển khai vá lỗi nếu không muốn biến mình thành con mồi ngon cho các nhóm tội phạm mạng trên toàn cầu.

Tham khảo

Subscribe to my newsletter

Read articles from Lưu Tuấn Anh directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by