Chiến Dịch Phishing Booking.com Sử Dụng Ký Tự Unicode "ん" Để Lừa Đảo Người Dùng

Đinh Văn Mạnh

Đinh Văn Mạnh

Các kẻ tấn công đang khai thác một ký tự Unicode đặc biệt để tạo ra các liên kết phishing giống với các liên kết chính thức của Booking.com trong một chiến dịch mới nhằm phân phối phần mềm độc hại. Cuộc tấn công này sử dụng ký tự hiragana Nhật Bản "ん" có thể xuất hiện như dấu gạch chéo trên một số hệ thống, khiến URL phishing trở nên thực tế với người dùng khi nhìn lướt qua.

Kỹ Thuật Tấn Công Homoglyph

Cuộc tấn công này, lần đầu được phát hiện bởi nhà nghiên cứu bảo mật JAMESWT, lợi dụng ký tự hiragana Nhật Bản "ん" (Unicode U+3093), ký tự này có hình dáng giống với chuỗi ký tự Latin '/n' hoặc '/~' trong một số phông chữ. Sự tương đồng về mặt hình ảnh này cho phép các kẻ lừa đảo tạo ra các URL có vẻ thuộc về tên miền Booking.com chính thức nhưng thực tế lại dẫn người dùng đến một trang web độc hại.

Kỹ thuật này thuộc loại homoglyph attack - sử dụng các ký tự trông tương tự nhau nhưng thuộc các bộ ký tự hoặc bảng chữ cái khác nhau. Ví dụ, ký tự Cyrillic "О" (U+041E) có thể xuất hiện giống hệt với chữ Latin "O" (U+004F) đối với con người, nhưng chúng là những ký tự khác nhau.

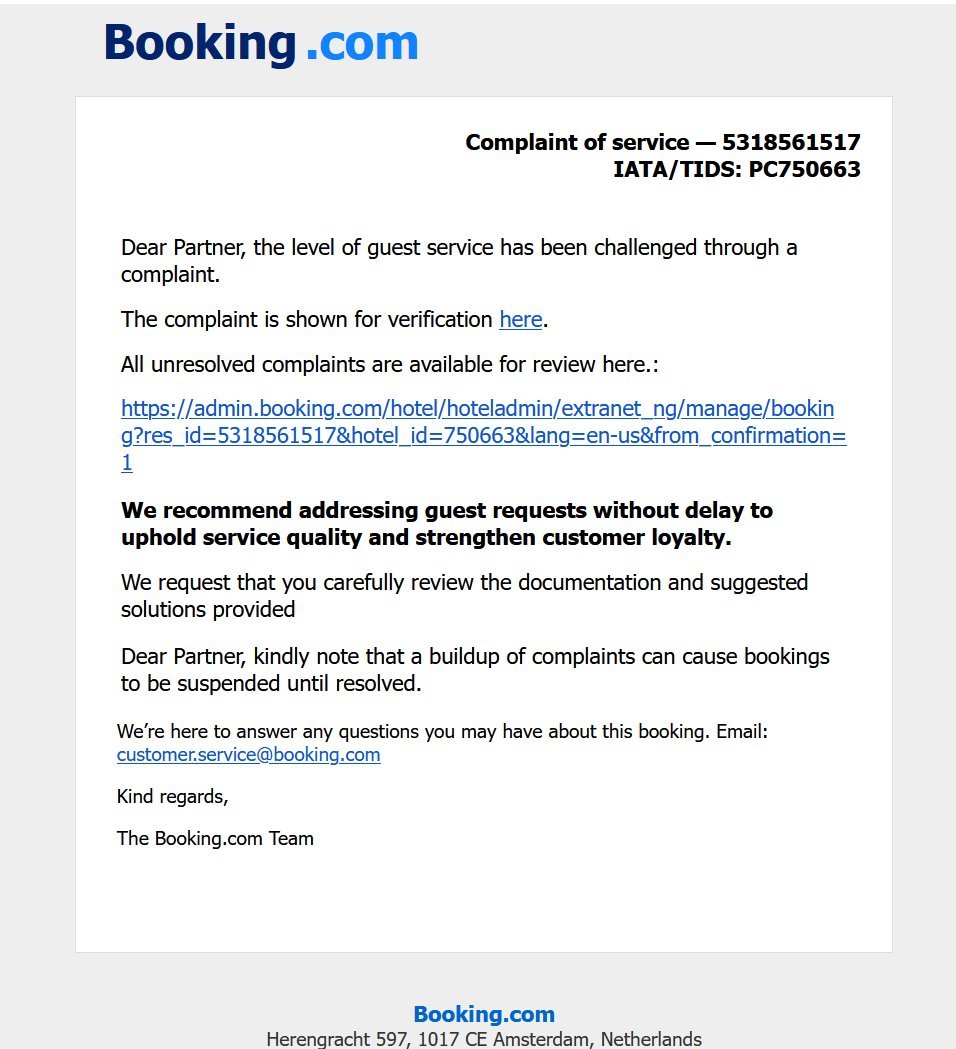

Trong email phishing được chia sẻ bởi nhà nghiên cứu, văn bản hiển thị là "https://admin.booking.com/hotel/hoteladmin/..." có vẻ như là địa chỉ Booking.com thật, nhưng liên kết thực tế lại trỏ đến:

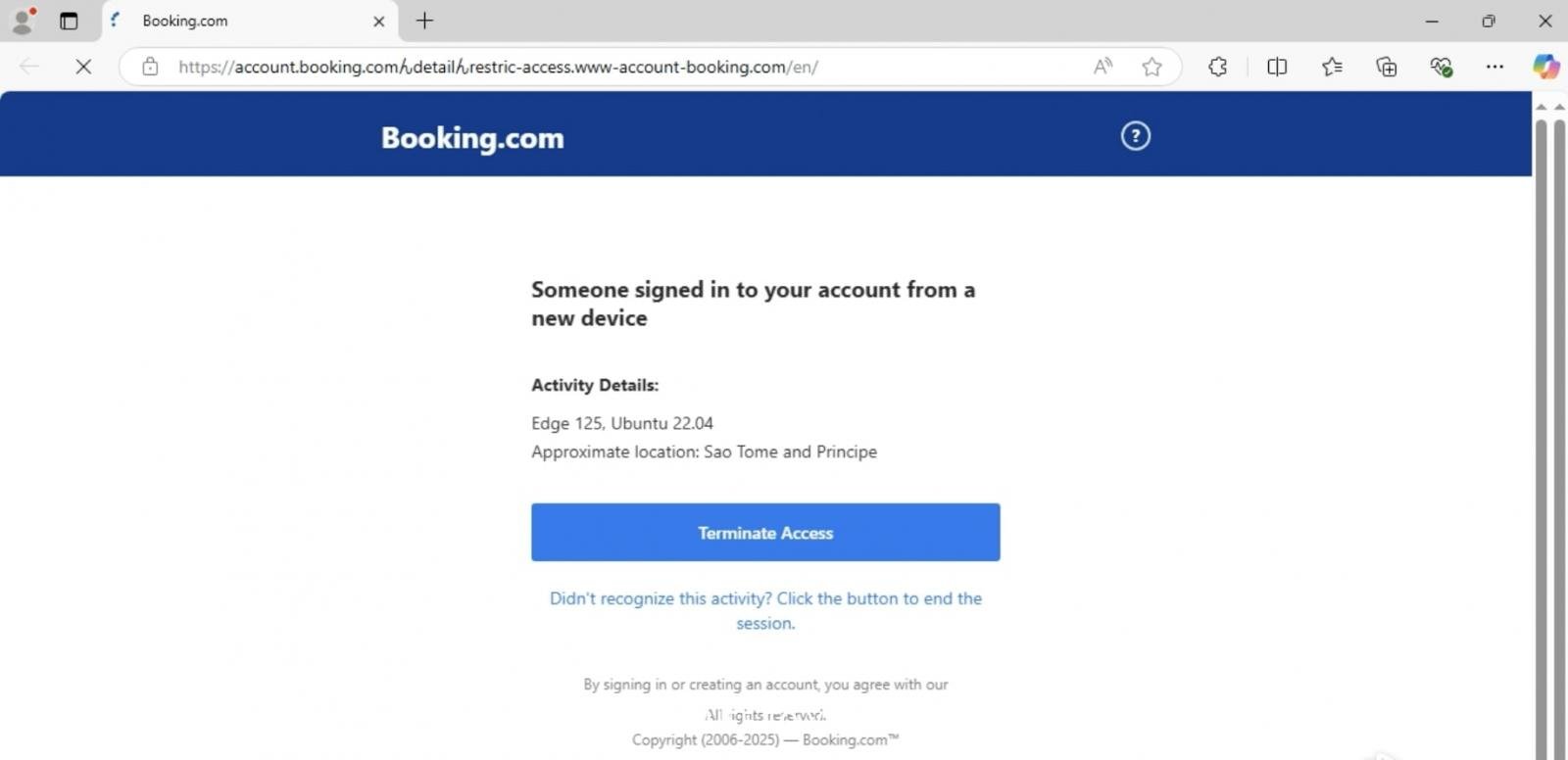

texthttps://account.booking.comんdetailんrestric-access.www-account-booking.com/en/

Cơ Chế Hoạt Động và Phân Phối Malware

Khi được hiển thị trong thanh địa chỉ của trình duyệt web, các ký tự "ん" có thể lừa người dùng nghĩ rằng họ đang điều hướng qua một thư mục con của booking.com. Trong thực tế, tên miền đã đăng ký thực sự là www-account-booking[.]com, một trang web giả mạo độc hại, và mọi thứ trước đó chỉ là một chuỗi tên miền phụ lừa đảo.

Nạn nhân khi nhấp vào liên kết sẽ bị chuyển hướng đến một tệp MSI độc hại từ liên kết CDN. Tệp MSI được sử dụng để thả các payload tiếp theo, có thể bao gồm infostealer hoặc trojan truy cập từ xa. Các mẫu của trang web độc hại có sẵn trên MalwareBazaar của abuse.ch, với phân tích any.run cho thấy chuỗi lây nhiễm.

Xu Hướng Tấn Công Unicode và AI

Các cuộc tấn công Unicode ngày càng tinh vi hơn. Theo nghiên cứu từ Juniper Threat Labs, một kỹ thuật obfuscation JavaScript mới sử dụng các ký tự Unicode vô hình đang được sử dụng trong các cuộc tấn công phishing nhắm vào các chi nhánh của một ủy ban hành động chính trị Mỹ.

Kỹ thuật này khai thác các ký tự Unicode vô hình, cụ thể là Hangul half-width (U+FFA0) và Hangul full-width (U+3164), để ẩn mã JavaScript độc hại trong khoảng trống trắng. Những cuộc tấn công này có tính cá nhân hóa cao, bao gồm thông tin không công khai và sử dụng các biện pháp chống gỡ lỗi để né tránh phân tích.

Thống Kê Phishing và Tác Động Kinh Tế 2025

Phishing đã trở thành mối đe dọa hàng đầu với những con số đáng báo động:

Khối lượng tấn công: Ước tính 3.4 tỷ email phishing được gửi mỗi ngày, chiếm 1.2% lưu lượng email toàn cầu. APWG đã phát hiện hơn 1 triệu trang web tấn công phishing độc nhất chỉ trong quý đầu tiên của năm 2025.

Tác động tài chính: Chi phí trung bình của một vụ vi phạm dữ liệu liên quan đến phishing là khoảng 4.88 triệu USD. Trong năm 2024, người tiêu dùng báo cáo tổn thất vượt quá 12.5 tỷ USD do các vụ lừa đảo email, tăng 25% so với năm trước.

Tỷ lệ thành công: Phishing là điểm khởi đầu cho 36% tất cả các vụ vi phạm dữ liệu, khiến nó trở thành phương pháp đáng tin cậy nhất để kẻ tấn công có được chỗ đứng ban đầu trong mạng mục tiêu.

Tác Động của AI Đối Với Phishing

Sự ra đời của AI tạo sinh đã cách mạng hóa phishing. Kể từ khi ChatGPT ra mắt cuối năm 2022, khối lượng email phishing đã tăng 1,265%. AI cho phép kẻ tấn công tạo ra các email có độ chính xác ngữ pháp hoàn hảo, nhận biết ngữ cảnh và có tính thuyết phục cao mà gần như không thể phân biệt với các thông tin liên lạc hợp pháp.

Theo một thí nghiệm của IBM, AI có thể xây dựng một chiến dịch phishing tinh vi chỉ trong 5 phút bằng cách sử dụng 5 lời nhắc, trong khi một nhóm chuyên gia con người mất 16 giờ để hoàn thành nhiệm vụ tương tự. Hiện tại, nội dung được tạo bởi AI được sử dụng trong 82.6% email phishing.

Chiến Dịch Phishing Intuit Tương Tự

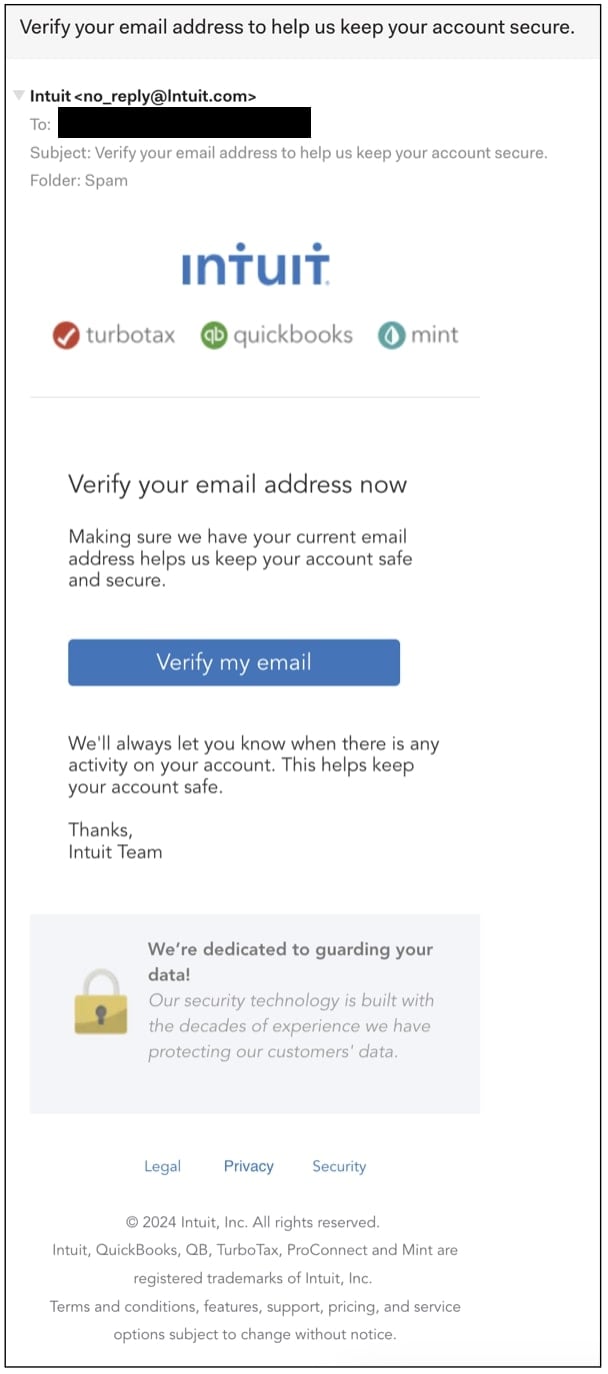

BleepingComputer cũng phát hiện một chiến dịch phishing riêng biệt nhắm vào người dùng với các email theo chủ đề Intuit. Những email này sử dụng các tên miền bắt đầu bằng "Lntuit" - điều mà khi viết thường có thể giống với "intuit" trong một số phông chữ nhất định.

Layout hẹp bất thường của email này cho thấy nó chủ yếu được thiết kế cho việc xem trên di động, với các kẻ tấn công đặt cược vào việc người dùng di động sẽ nhấp vào liên kết phishing mà không kiểm tra kỹ.

Xu Hướng Tấn Công ClickFix

Theo nghiên cứu từ Cofense Intelligence, các chiến dịch giả mạo Booking.com đã tăng đột biến, với 47% tổng khối lượng chiến dịch xuất hiện chỉ trong tháng 3 năm 2025. Các chiến dịch này sử dụng kỹ thuật ClickFix, trong đó người dùng bị lừa thực hiện các bước "xác minh" bao gồm việc sao chép và thực thi một script thông qua các phím tắt Windows.

Phân tích cho thấy 75% chiến dịch sử dụng CAPTCHA giả đều sử dụng mẫu giả mạo Booking.com, trong khi 64% cung cấp RAT (Remote Access Trojans) và 47% phân phối thông tin stealer. XWorm RAT chiếm 53% tổng số báo cáo đe dọa hoạt động trong các chiến dịch này.

Ngành Nghề Bị Nhắm Mục Tiêu

Theo thống kê từ EasyDMARC, các ngành nghề bị nhắm mục tiêu nhiều nhất trong năm 2024 bao gồm:

Phần mềm và dịch vụ IT: 26% các cuộc tấn công phishing

Giáo dục: 8.62%

Dịch vụ tài chính: 6.13%

Ngành IT phải đối mặt với rủi ro lớn hơn do vai trò quan trọng trong cơ sở hạ tầng và quyền truy cập vào dữ liệu có giá trị.

Biện Pháp Phòng Chống Toàn Diện

Xác Thực Email và DNS

Triển khai giao thức xác thực email: Thực hiện SPF, DKIM và DMARC để xác thực các email gửi từ tên miền của bạn. DMARC cho phép người nhận email xác định xem thư có đến từ người gửi thực sự hay không.

Kích hoạt DNSSEC: DNS Security Extensions giúp ngăn chặn các cuộc tấn công DNS spoofing bằng cách xác minh tính toàn vẹn của các bản ghi DNS.

Giám Sát Tên Miền

Theo dõi tên miền giống nhau: Đăng ký chủ động các lỗi chính tả phổ biến, TLD thay thế và các biến thể homograph của tên miền tổ chức. Sử dụng các công cụ giám sát tên miền hoặc nguồn cấp dữ liệu tình báo mối đe dọa để phát hiện các đăng ký mới giống với tên miền của bạn.

Giáo Dục và Đào Tạo

Đào tạo nhận thức người dùng: Thực hiện các buổi đào tạo thường xuyên cho nhân viên để họ có thể nhận ra các nỗ lực phishing và các chiến thuật giả mạo khác. Huấn luyện người dùng về cách xác định email đáng ngờ, bao gồm ngữ pháp kém, yêu cầu khẩn cấp thông tin nhạy cảm hoặc địa chỉ người gửi không quen thuộc.

Giải Pháp Công Nghệ

Triển khai bộ lọc email nâng cao: Sử dụng các giải pháp lọc email nâng cao có thể phát hiện và chặn email phishing, đặc biệt là những email cố gắng giả mạo tên miền. Các công cụ chống phishing tận dụng machine learning và threat intelligence thời gian thực để phân tích nội dung email, danh tiếng người gửi và liên kết nhúng.

Sử dụng công cụ bảo mật chuyên dụng: Phần mềm và phần cứng chuyên dụng như email security gateway và phần mềm bảo vệ mối đe dọa nâng cao thực hiện phân tích tin nhắn đến để xác định bất thường và chặn tin nhắn giả mạo đáng ngờ.

Kiểm Tra và Giám Sát

Thực hiện kiểm tra bảo mật thường xuyên: Cung cấp đánh giá định kỳ về tình hình bảo mật thông qua kiểm tra toàn diện, bao gồm đánh giá các lỗ hổng trong hệ thống email, đánh giá giao thức bảo mật và tuân thủ liên tục các thực tiễn tốt nhất.

Giám sát liên tục: Giám sát đăng ký tên miền và bản ghi DNS của bạn thường xuyên để phát hiện các thay đổi trái phép. Kiểm tra định kỳ các bản ghi này có thể cảnh báo nhanh chóng về các vi phạm bảo mật tiềm ẩn trước khi chúng thực sự trở thành sự cố giả mạo.

Cấu Hình Trình Duyệt

Kích hoạt hiển thị Punycode: Đối với người dùng Firefox, nhập "about:config" vào thanh địa chỉ, tìm "network.IDN_show_puny_code" và đặt giá trị thành true để hiển thị punycode thay vì ASCII. Chrome đã giải quyết vấn đề này từ phiên bản 58.

Sử dụng trình quản lý mật khẩu: Nếu bạn đang trên một tên miền Unicode, trình quản lý mật khẩu sẽ không bị lừa và sẽ không điền thông tin đăng nhập vào các trường. Khi điều này xảy ra, đây là tín hiệu cảnh báo lớn về trang bạn đang truy cập.

Kết Luận

Các cuộc tấn công homoglyph sử dụng ký tự Unicode như "ん" đại diện cho một mối đe dọa ngày càng tinh vi trong bối cảnh phishing hiện tại. Với sự gia tăng của AI và các kỹ thuật obfuscation mới, việc phòng thủ đòi hỏi một cách tiếp cận đa lớp kết hợp công nghệ, giáo dục và giám sát liên tục.

Những sự cố này là lời nhắc nhở rằng các kẻ tấn công sẽ tiếp tục tìm ra những cách sáng tạo để lạm dụng kiểu chữ cho kỹ thuật xã hội. Việc kiểm tra URL bằng mắt thường không còn đủ đáng tin cậy, đòi hỏi các tổ chức phải đầu tư vào các giải pháp bảo mật toàn diện và nâng cao nhận thức về các mối đe dọa mới này.

Tham Khảo

BleepingComputer: Booking.com phishing campaign uses sneaky 'ん' character to trick you

Mesh Security: Homoglyph Email Attacks: Understanding and Mitigating the Threat

Infosecurity Magazine: Phishing Campaign Uses Fake Booking.com Emails to Deliver Malware

Cofense: ClickFix Campaign Spoofs Booking.com for Malware Delivery

Deepstrike: Phishing Statistics 2025: AI, Behavior & $4.88M Breach Costs

SentinelOne: Domain Spoofing: Definition, Impact, and Prevention

CyCognito: How Domain Spoofing Works and 8 Ways to Prevent It

TechMagic: Phishing Statistics in 2025: The Ultimate Insight

Subscribe to my newsletter

Read articles from Đinh Văn Mạnh directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by