Profero giải mã DarkBit ransomware, giúp khôi phục dữ liệu miễn phí

Vũ Nhật Lâm

Vũ Nhật Lâm

Công ty an ninh mạng Profero đã thành công phá vỡ cơ chế mã hóa của nhóm ransomware DarkBit, giúp một nạn nhân khôi phục toàn bộ dữ liệu mà không cần trả tiền chuộc.

Bối cảnh tấn công

Sự cố xảy ra khi nhiều máy chủ VMware ESXi của một khách hàng Profero bị mã hóa. Cuộc tấn công được cho là đòn trả đũa sau loạt vụ không kích bằng drone nhằm vào nhà máy đạn dược của Bộ Quốc phòng Iran đầu năm 2023.

Các tin tặc tuyên bố thuộc nhóm DarkBit, trước đó từng giả danh hacktivist thân Iran và tấn công vào các cơ sở giáo dục tại Israel. Trong ghi chú tống tiền, chúng chèn nhiều thông điệp chống Israel và yêu cầu khoản chuộc 80 Bitcoin.

Theo Cơ quan Chỉ huy An ninh mạng Israel, DarkBit có liên hệ với nhóm tin tặc nhà nước Iran MuddyWater, vốn nổi tiếng với các chiến dịch gián điệp mạng. Trong sự cố này, thay vì đàm phán tiền chuộc, kẻ tấn công tập trung vào gây gián đoạn hoạt động và chiến dịch ảnh hưởng truyền thông, hành vi thường thấy ở các nhóm APT đội lốt hacktivist.

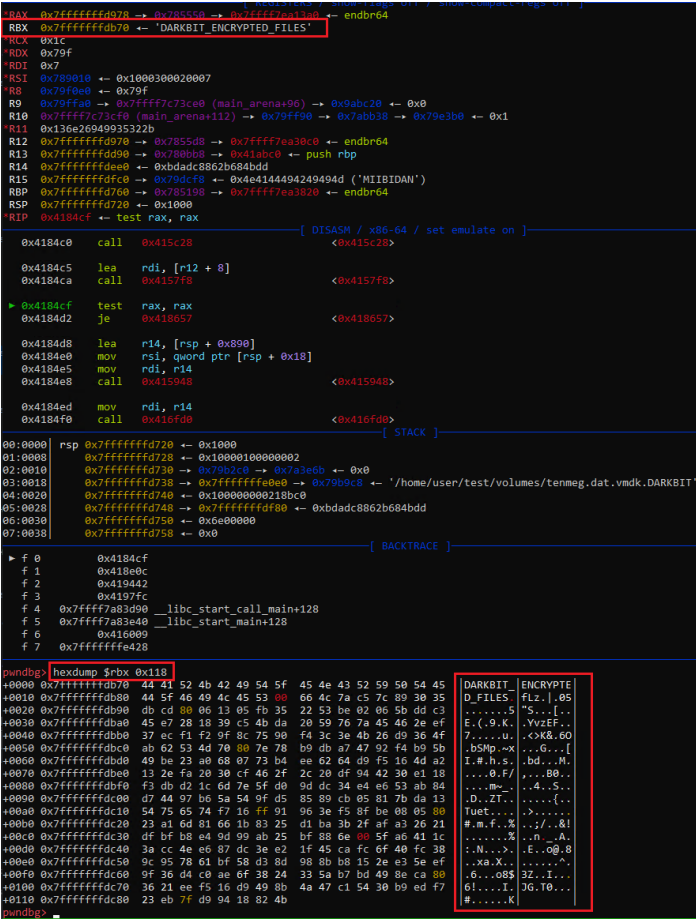

Quá trình giải mã DarkBit

Tại thời điểm đó, chưa có công cụ giải mã DarkBit công khai. Do vậy, các chuyên gia Profero quyết định mổ xẻ cơ chế mã hóa của ransomware này.

Cơ chế mã hóa:

DarkBit sử dụng AES-128-CBC với khóa và IV được tạo ngẫu nhiên trong mỗi file.

Khóa sau đó được mã hóa bằng RSA-2048 và gắn vào file bị khóa.

Điểm yếu:

Phương pháp sinh khóa có entropy thấp, tức mức độ ngẫu nhiên không đủ mạnh.

Khi kết hợp với dấu thời gian mã hóa (có thể suy ra từ thời gian chỉnh sửa file), không gian khóa bị thu hẹp còn vài tỷ khả năng.

Khai thác VMDK files:

Các file đĩa ảo (VMDK) trên ESXi có header cố định. Do đó, nhóm nghiên cứu chỉ cần brute force 16 byte đầu tiên để kiểm tra, thay vì giải mã toàn bộ file.

Profero xây dựng công cụ thử toàn bộ seed, sinh cặp khóa/IV, rồi so khớp với header VMDK trong môi trường tính toán hiệu năng cao. Kết quả: tìm ra các khóa giải mã hợp lệ.

Dữ liệu chưa bị ảnh hưởng:

Do VMDK là file sparse (nhiều vùng trống), DarkBit khi thực hiện mã hóa theo từng khối thường rơi vào vùng dữ liệu rỗng.

Nhờ vậy, một lượng lớn dữ liệu vẫn nguyên vẹn và có thể khôi phục trực tiếp mà không cần giải mã.

Profero tận dụng đặc tính này để trích xuất hệ thống file bên trong VMDK, giúp khôi phục phần lớn dữ liệu quan trọng.

Đánh giá và kết luận

Profero nhận định, nếu mục tiêu của DarkBit thực sự là gây thiệt hại tối đa, thì việc sử dụng ransomware là không hiệu quả; thay vào đó, wiper sẽ phù hợp hơn. Việc nhóm này từ chối đàm phán càng củng cố giả thuyết: đây là chiến dịch phá hoại, không phải tống tiền thực sự.

Hiện tại, Profero chưa công khai phát hành công cụ giải mã, nhưng khẳng định sẵn sàng hỗ trợ các nạn nhân DarkBit trong tương lai.

Tham khảo

Subscribe to my newsletter

Read articles from Vũ Nhật Lâm directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by