Charon - Ransomware mới nhắm mục tiêu vào các doanh nghiệp

Tran Hoang Phong

Tran Hoang Phong

Các nhà nghiên cứu bảo mật gần đây đã phát hiện một họ ransomware mới có tên Charon, được triển khai trong các cuộc tấn công có chủ đích nhằm vào khu vực công và ngành hàng không tại Trung Đông. Điểm đặc biệt là tác nhân đe dọa đã sử dụng kỹ thuật DLL sideloading, tương tự các chiến dịch trước đây của Earth Baxia vốn từng tấn công cơ quan chính phủ.

Chuỗi tấn công Charon ransomware

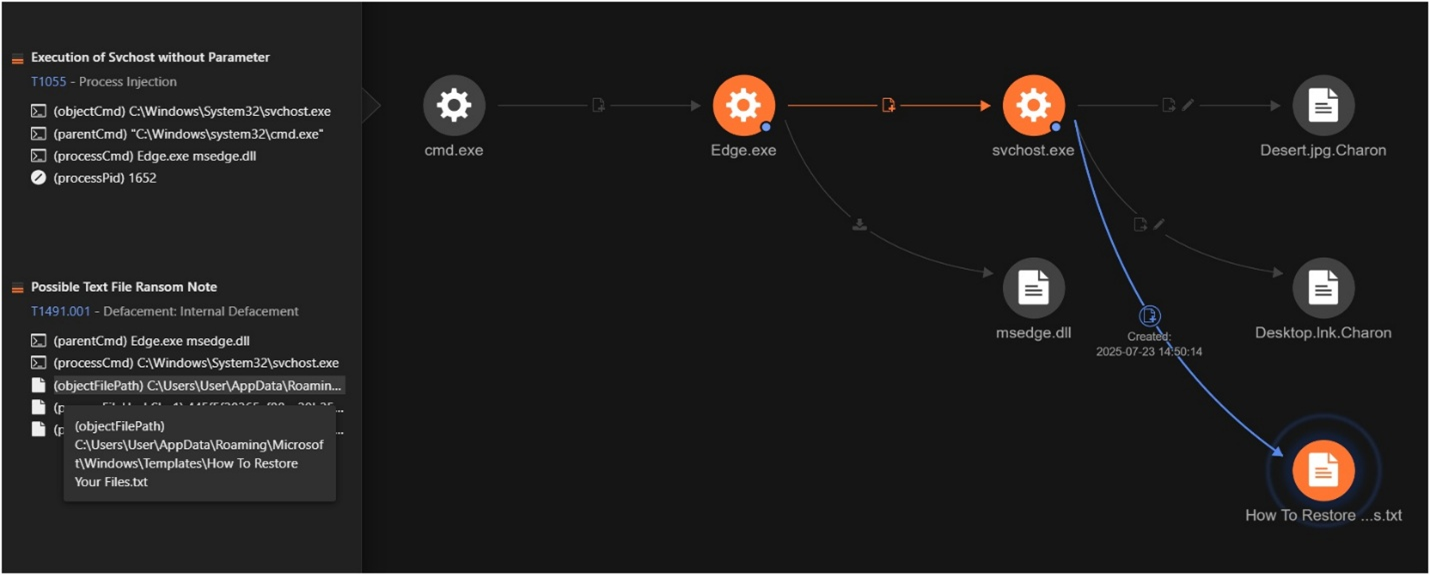

Trong chuỗi tấn công này, một tệp hợp pháp liên quan đến trình duyệt, Edge.exe (tên gốc cookie_exporter.exe), bị lợi dụng để nạp DLL độc hại msedge.dll (còn gọi là SWORDLDR). Kỹ thuật này cho phép phần mềm độc hại ngụy trang thành một dịch vụ Windows hợp pháp, vượt qua các biện pháp kiểm soát bảo mật endpoint thông thường. DLL này chịu trách nhiệm triển khai payload cuối cùng là ransomware Charon, mục đích nhắm thẳng vào việc mã hoá tống tiền các tổ chức có giá trị cao.

Hình 1. Luồng thực thi của cuộc tấn công ransomware Charon, minh họa việc sử dụng Edge.exe để tải DLL, đưa tiến trình độc hại vào svchost.exe và mã hóa tệp sau đó tạo ghi chú đòi tiền chuộc

Phân tích forensic và dấu vết kỹ thuật

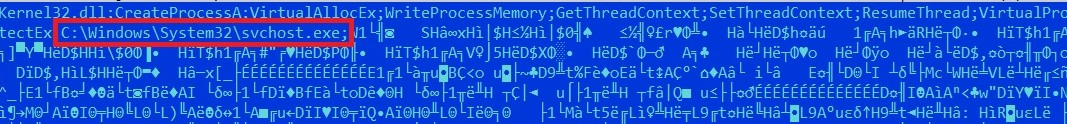

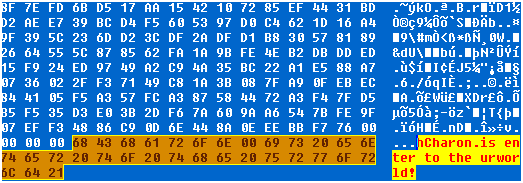

Qua phân tích chi tiết, msedge.dll được lập trình để tải một tệp có tên DumpStack.log.

Hình 2. Đoạn giải mã đầu tiên của DumpStack.log, hiển thị cấu trúc của payload trung gian, thông tin cấu hình và trỏ đến svchost.exe để đưa tiến trình vào

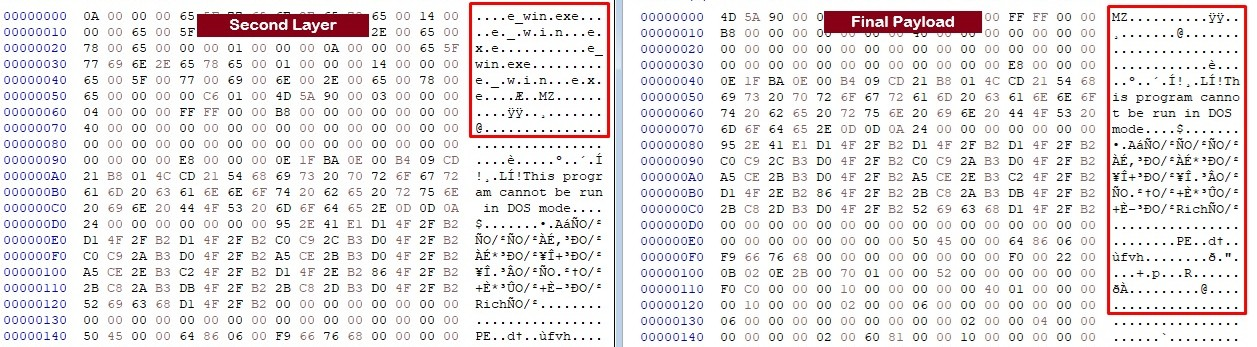

Mặc dù ban đầu tệp này không xuất hiện trong dữ liệu thu thập được, nhóm nghiên cứu đã khôi phục và xác nhận rằng nó chứa shellcode mã hóa. Sau khi giải mã, payload được xác định chính là Charon ransomware, biến đây thành trường hợp đầu tiên ransomware này được ghi nhận ngoài thực tế. Đáng chú ý, ghi chú tống tiền của Charon có đề cập trực tiếp đến tên tổ chức nạn nhân, chứng minh rằng đây không phải chiến dịch ngẫu nhiên mà là một cuộc tấn công có mục tiêu rõ ràng. Ngoài ra, Charon còn thể hiện khả năng nạp payload theo nhiều tầng, kết hợp các kỹ thuật chống phân tích, khiến quá trình phát hiện và xử lý trở nên phức tạp hơn nhiều.

Hình 3. Trích xuất tiến trình của phần mềm tống tiền Charon; phía bên trái hiển thị payload lớp thứ hai (obfuscated payload), và phía bên phải hiển thị tệp PE đã được giải mã thành công với tiêu đề MZ

Liên hệ với Earth Baxia và xu hướng APT

Điểm nổi bật của sự cố này là chuỗi tấn công có nhiều nét tương đồng với Earth Baxia APT, đặc biệt trong việc dùng binary hợp pháp kết hợp DLL để triển khai shellcode mã hóa. Tuy nhiên, các chuyên gia cho rằng hiện chưa đủ bằng chứng để quy kết vụ việc cho Earth Baxia, do thiếu cơ sở hạ tầng chung hoặc các mẫu hành vi tấn công lặp lại. Điều này đặt ra ba khả năng: nhóm Earth Baxia trực tiếp tham gia, một nhóm khác cố tình bắt chước chiến thuật của Earth Baxia, hoặc đây là sự phát triển độc lập của một nhóm ransomware mới. Dù thế nào, nó cũng phản ánh xu hướng nguy hiểm: ransomware đang ngày càng vay mượn và ứng dụng kỹ thuật của APT, nâng cao khả năng ẩn mình và gia tăng mức độ hủy hoại đối với nạn nhân.

Cơ chế mã hóa và đặc tính kỹ thuật của Charon

Charon ransomware sở hữu nhiều đặc điểm kỹ thuật tinh vi. Nó cho phép truyền tham số lệnh khi chạy, ví dụ: chỉ định thư mục/ổ đĩa để mã hóa, ưu tiên mã hóa network shares, hoặc điều chỉnh thứ tự xử lý.

Hình 4. Các tham số có thể sử dụng để cấu hình ransomware

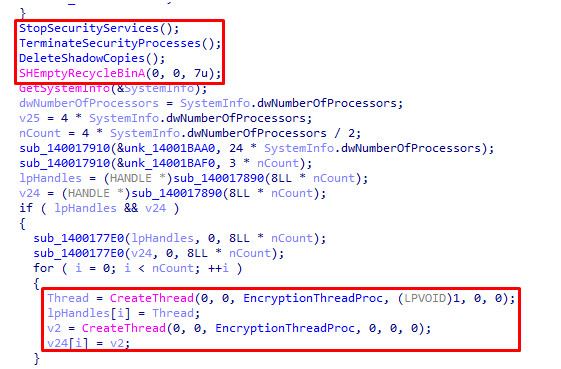

Trước khi mã hóa, Charon chủ động dừng dịch vụ bảo mật, chặn tiến trình diệt virus, xóa shadow copies và dọn sạch Recycle Bin, nhằm cản trở khôi phục dữ liệu.

Hình 5. Đoạn mã hiển thị các chức năng của mã độc trước khi tới bước mã hoá dữ liệu: dừng dịch vụ bảo mật, chấm dứt quy trình bảo mật, xóa bản sao ẩn, làm trống thùng rác và khởi tạo nhiều luồng mã hóa.

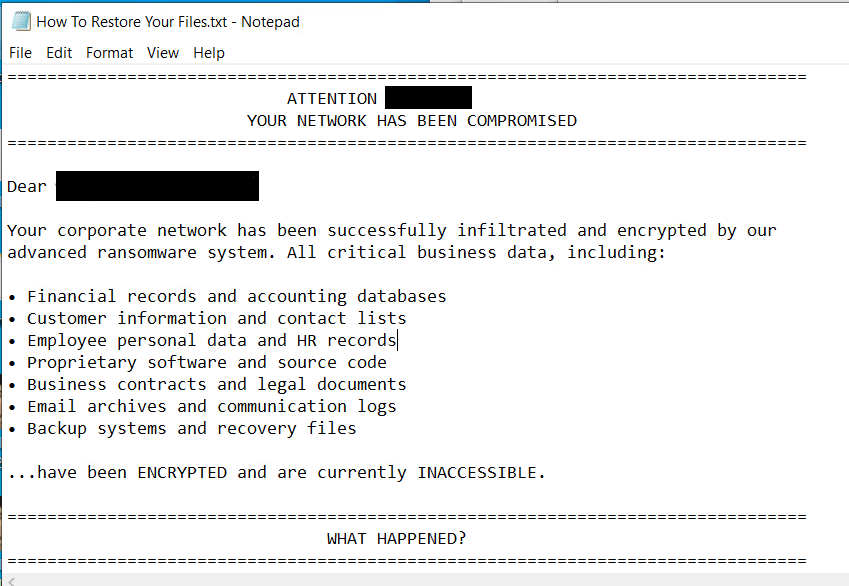

Quá trình mã hóa sử dụng kết hợp Curve25519 elliptic curve và ChaCha20 cipher, với chiến lược mã hóa từng phần để tăng tốc độ trong khi vẫn đảm bảo hiệu quả. Các tệp bị đổi đuôi thành .Charon, kèm theo dấu marker độc hại “hCharon is enter to the urworld!”.

Hình 6. Hex view của một tệp bị mã hóa với phần đánh dấu “hCharon is enter to the urworld!” ở cuối file

Cuối cùng, ransomware thả ghi chú How To Restore Your Files.txt ở tất cả thư mục và ổ đĩa. Đặc biệt, biến thể phân tích lần này chứa module chống EDR (biên dịch từ dự án công khai Dark-Kill) nhưng chưa được kích hoạt – cho thấy tác nhân đe dọa có thể đang thử nghiệm và sẽ nâng cấp trong các phiên bản tương lai, khiến mối đe dọa càng trở nên đáng lo ngại.

Hình 7. Ghi chú đòi tiền chuộc của Charon hiển thị thông tin cụ thể của nạn nhân và yêu cầu thanh toán

Khuyến nghị

Phía FPT Threat Intelligence khuyến nghị tổ chức và cá nhân một số cách để phòng chống chiến dịch tấn công nguy hiểm này:

1. Tăng cường kiểm soát DLL sideloading và process injection

Hạn chế các tiến trình có quyền chạy và nạp DLL, đặc biệt tại những thư mục thường bị lạm dụng (như thư mục ứng dụng, temp).

Giám sát chuỗi tiến trình bất thường, ví dụ Edge.exe hoặc các binary có chữ ký số nhưng tạo DLL lạ hoặc khởi chạy tiến trình svchost.exe bất thường.

Cảnh báo và kiểm tra kỹ khi phát hiện DLL không có chữ ký hoặc nghi ngờ được đặt cạnh các file hợp pháp.

2. Bảo vệ và duy trì hệ thống an ninh

Đảm bảo EDR/antivirus hoạt động đầy đủ, có khả năng chống vô hiệu hóa hoặc gỡ bỏ bởi phần mềm độc hại.

Hạn chế di chuyển ngang bằng cách kiểm soát chặt chẽ quyền truy cập giữa máy trạm, máy chủ và thư mục chia sẻ.

Vô hiệu hóa hoặc giám sát chặt các admin shares (như ADMIN$), đồng thời áp dụng xác thực mạnh cho truy cập từ xa.

3. Củng cố năng lực sao lưu và khôi phục

Duy trì bản sao lưu offline hoặc immutable, tách biệt khỏi hệ thống sản xuất, để tránh bị ransomware xóa.

Thường xuyên kiểm tra khả năng khôi phục dữ liệu, đảm bảo việc xóa shadow copy hoặc dọn Recycle Bin không ảnh hưởng đến quá trình phục hồi.

Giới hạn quyền sao lưu/khôi phục chỉ cho các tài khoản cụ thể, có giám sát.

4. Nâng cao nhận thức và quản lý đặc quyền

Tăng cường đào tạo người dùng về cách nhận diện email, tệp đính kèm, liên kết, hay file thực thi đáng ngờ – những yếu tố có thể khởi phát chuỗi tấn công sideloading.

Giới hạn đặc quyền của tài khoản người dùng và dịch vụ, chỉ cấp quyền cần thiết cho công việc, nhằm giảm thiểu tác động khi hệ thống bị xâm nhập.

Tham khảo

Subscribe to my newsletter

Read articles from Tran Hoang Phong directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by

Tran Hoang Phong

Tran Hoang Phong

Just a SOC Analyst ^^