Cảnh Báo: WinRAR Bị Tấn Công Qua Lỗ Hổng Zero-Day Lây Nhiễm Phần Mềm Độc Hại

Nguyễn Văn Trung

Nguyễn Văn Trung

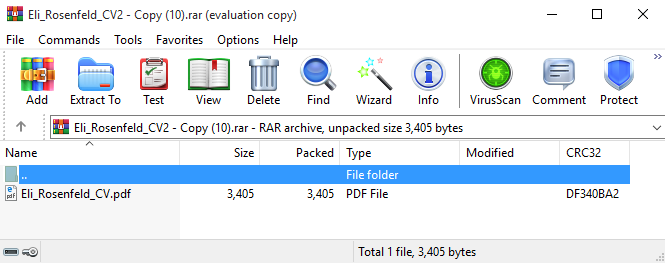

Một lỗ hổng zero-day nghiêm trọng trong phần mềm nén file WinRAR, mang mã hiệu là CVE-2025-8088. Lỗ hổng này là path traversal (vượt qua đường dẫn) cho phép các tác nhân đe dọa khai thác để triển khai malware mà không cần tương tác thêm từ người dùng. Các cuộc tấn công được phát hiện đầu tiên vào ngày 18 tháng 7 năm 2025 bởi các nhà nghiên cứu tại ESET, và đã được khai thác bởi ít nhất hai nhóm đe dọa: RomCom (còn gọi là Storm-0978 hoặc Tropical Scorpius) và Paper Werewolf (hay Goffee). RomCom, một nhóm gián điệp mạng Nga, đã sử dụng lỗ hổng này trong các chiến dịch spearphishing từ ngày 18 đến 21 tháng 7 năm 2025, nhắm vào các công ty tài chính, sản xuất, quốc phòng và logistics ở châu Âu và Canada. Các email phishing giả mạo với chủ đề như "Experienced Web3 Developer – CV Attached for Consideration" chứa file RAR như "Eli_Rosenfeld_CV2 - Copy (10).rar", triển khai ba họ malware chính: Mythic Agent, SnipBot và MeltingClaw. Theo dữ liệu telemetry của ESET, không có trường hợp lây nhiễm thành công được ghi nhận từ chiến dịch này, nhưng lỗ hổng đã được khai thác rộng rãi hơn bởi một tác nhân đe dọa không xác định khác.

Trong khi đó, Paper Werewolf tập trung vào các tổ chức Nga, kết hợp CVE-2025-8088 với một lỗ hổng khác là CVE-2025-6218 để thực hiện các hoạt động gián điệp và có thể phá hoại. Tác động tổng thể bao gồm việc lây nhiễm malware trên các hệ thống Windows, dẫn đến việc thực thi mã tùy ý, thu thập dữ liệu nhạy cảm và thiết lập persistence (tồn tại lâu dài). Lỗ hổng được vá trong phiên bản WinRAR 7.13 phát hành ngày 30 tháng 7 năm 2025, dựa trên thông tin từ ESET cung cấp cho RARLab vào ngày 24 tháng 7 năm 2025. Tuy nhiên, do WinRAR không có tính năng tự động cập nhật, nhiều người dùng vẫn dễ bị tấn công nếu không cập nhật thủ công. Các báo cáo từ ESET và Bi.Zone nhấn mạnh tốc độ khai thác nhanh chóng, chỉ trong vòng vài ngày sau khi lỗ hổng được phát hiện, nhấn mạnh rủi ro từ các công cụ nén file phổ biến.

Mô Tả Lỗ Hổng

CVE-2025-8088 là một lỗ hổng path traversal trong WinRAR, ảnh hưởng đến các phiên bản trước 7.13, bao gồm cả các tiện ích dòng lệnh Windows, UnRAR.dll và mã nguồn portable UnRAR. Lỗ hổng này được kích hoạt thông qua việc sử dụng alternate data streams (ADS) trong các file lưu trữ RAR, một tính năng của hệ thống file NTFS trên Windows cho phép lưu trữ dữ liệu bổ sung gắn liền với file chính mà không hiển thị rõ ràng. Nó tương tự lỗ hổng CVE-2025-6218 được công bố vào ngày 19 tháng 6 năm 2025, nhưng tập trung vào việc khai thác ADS để vượt qua kiểm soát đường dẫn.

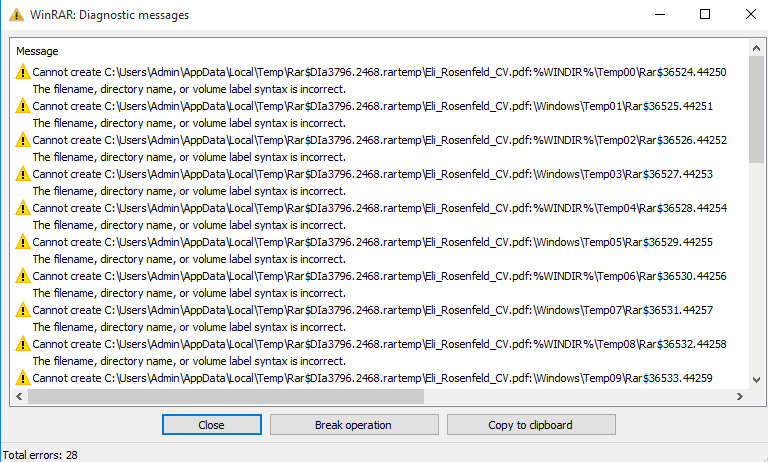

Cụ thể, ADS cho phép kẻ tấn công ẩn giấu các payload độc hại như DLL, EXE hoặc file LNK bên trong lưu trữ RAR. Khi người dùng giải nén file, WinRAR không kiểm tra đúng cách các đường dẫn chứa các phần tử tương đối như "..\", dẫn đến việc trích xuất file độc hại đến các vị trí tùy ý ngoài thư mục giải nén dự định. Ví dụ, payload có thể được đặt vào %TEMP% cho các file thực thi tạm thời, %LOCALAPPDATA% cho các ứng dụng người dùng, hoặc thư mục Startup của Windows (ví dụ: %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup) để đảm bảo thực thi tự động khi khởi động. Để che giấu hoạt động, kẻ tấn công thêm các ADS dummy với đường dẫn không hợp lệ, gây ra lỗi hiển thị trong giao diện WinRAR, nhưng chỉ lộ đường dẫn độc hại khi người dùng cuộn xuống, làm nạn nhân dễ bỏ qua.

Ảnh: Eli_Rosenfeld_CV2 - Copy (10).rar mở WinRAR

Để minh họa, một file RAR độc hại có thể chứa các ADS với cấu trúc như sau (pseudocode mô tả):

RAR Archive Structure:

- Benign_File.pdf (hiển thị cho người dùng, ví dụ: Eli_Rosenfeld_CV2.pdf)

- Benign_File.pdf:Malicious_DLL.dll (ADS ẩn, với path traversal: ..\..\..\%TEMP%\msedge.dll)

- Invalid_ADS1:invalid_path (ADS dummy tạo cảnh báo WinRAR giả để che giấu)

- Multiple ..\\ elements (ví dụ: 10-20 phần tử để vượt qua thư mục gốc)

Khi giải nén, WinRAR sẽ hiển thị cảnh báo về các đường dẫn không hợp lệ từ ADS dummy, nhưng vẫn trích xuất payload độc hại một cách âm thầm.

Ảnh: Hiển thị WinRAR errors khi giải nén Eli_Rosenfeld_CV2 - Copy (10).rar

Chuỗi tấn công

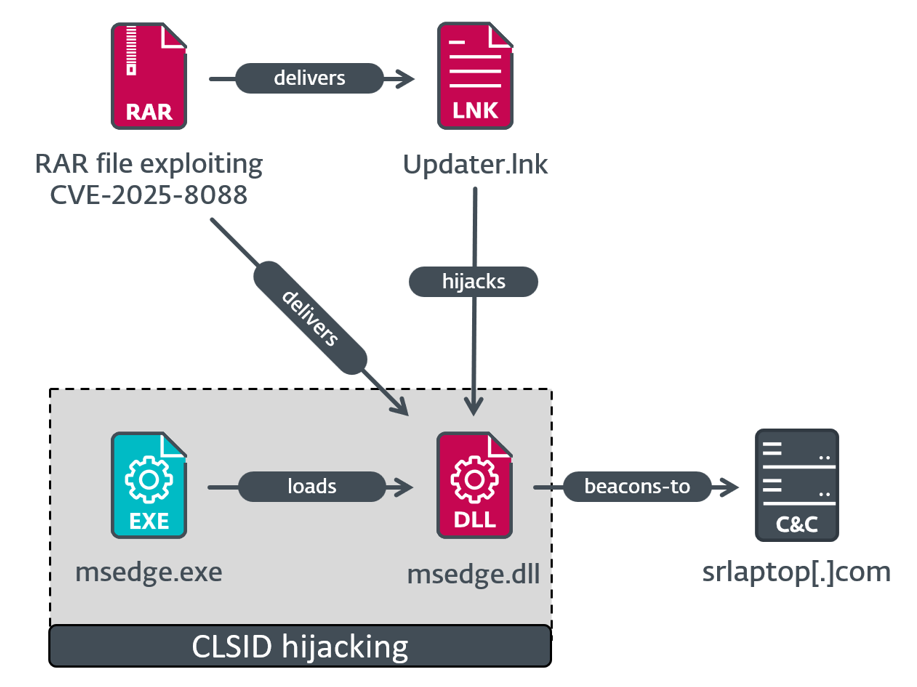

Ảnh: Chuỗi thực thi tấn công

Các kỹ thuật khai thác được ghi nhận bởi ESET và Bi.Zone liên quan đến việc sử dụng các file RAR được chế tác đặc biệt, phân phối qua email spearphishing giả mạo tài liệu tuyển dụng hoặc tài liệu chính thức. Các ADS không hợp lệ được thêm để tạo cảnh báo WinRAR vô hại, che giấu việc trích xuất file độc hại. Lưu trữ RAR thường chứa một file hiển thị duy nhất (ví dụ: PDF CV giả mạo), trong khi ADS ẩn triển khai DLL vào %TEMP% và LNK vào thư mục Startup với nhiều phần tử "..\" (thường 10-20) để vượt qua giới hạn đường dẫn. Dưới đây là phân tích chi tiết các chuỗi tấn công từ RomCom, với ba họ malware:

Mythic Agent

Chuỗi tấn công bắt đầu bằng file LNK Updater.lnk được trích xuất vào thư mục Startup. File này thêm giá trị registry HKCU\SOFTWARE\Classes\CLSID{1299CF18-C4F5-4B6A-BB0F-2299F0398E27}\InprocServer32 trỏ đến %TEMP%\msedge.dll, thực hiện COM hijacking nhắm vào PSFactoryBuffer trong npmproxy.dll. DLL giải mã shellcode bằng AES, kiểm tra domain hệ thống so với giá trị hardcoded (để nhắm mục tiêu cụ thể), và khởi chạy agent Mythic với profile dynamichttp để kết nối C2 tại srlaptop[.]com/s/0.7.8/clarity.js. Shellcode hỗ trợ thực thi lệnh và tải payload thêm.

Luồng khai thác:

User opens RAR -> Extract Updater.lnk to Startup -> LNK adds registry for COM hijack -> msedge.dll loads via Edge -> AES decrypt shellcode -> Domain check -> C2 connect (srlaptop[.]com) -> Payload delivery

SnipBot

Sử dụng Display Settings.lnk để chạy %LOCALAPPDATA%\ApbxHelper.exe, một phiên bản PuTTY CAC sửa đổi với chứng chỉ không hợp lệ. EXE kiểm tra ít nhất 69 tài liệu gần đây mở qua registry HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs (giá trị 68), một kỹ thuật chống phân tích sandbox. Sau đó, giải mã shellcode bằng khóa từ tên registry, tải payload từ campanole[.]com/TOfrPOseJKZ.

Pseudocode cho kiểm tra:

int recent_docs = RegQueryValueEx(HKEY_CURRENT_USER, "RecentDocs", "68");

if (recent_docs >= 69) {

DecryptShellcode(key_from_filename);

DownloadPayload(C2_URL: campanole[.]com);

}

MeltingClaw

Settings.lnk chạy %LOCALAPPDATA%\Complaint.exe (RustyClaw, viết bằng Rust), tải MeltingClaw DLL từ melamorri[.]com/iEZGPctehTZ và gohazeldale[.]com để thực thi module độc hại thêm.

Paper Werewolf khai thác CVE-2025-8088 kết hợp CVE-2025-6218 qua email phishing giả mạo viện nghiên cứu Nga, nhắm vào tổ chức Nga để gián điệp và có thể phá hoại, có thể mua exploit từ darknet với giá 80.000 USD. Không có chi tiết malware cụ thể cho chuỗi này, nhưng nhóm từng sử dụng PowerModul để trộm file từ USB.

Khuyến nghị

Phía FPT Threat Intelligent khuyến nghị các biện pháp bảo vệ khỏi cuộc tấn công nguy hiểm trên:

- Thực hiện cập nhật WinRAR lên 7.13+ ngay lập tức từ trang chính thức. Giám sát ADS nghi ngờ trong lưu trữ bằng công cụ như Sysinternals Streams hoặc script PowerShell:

Get-Item -Path "file.rar" -Stream * | Where-Object { $_.Stream -ne ':$DATA' }

Sử dụng phát hiện hành vi cho path traversal, theo dõi LNK trong Startup và COM hijacking qua registry.

Endpoint protection nên chặn shellcode decryption và C2 kết nối. IOCs từ theo mục bên dưới.

IOCs

| SHA-1 | Filename |

| 371A5B8BA86FBCAB80D4E0087D2AA0D8FFDDC70B | Adverse_Effect_Medical_Records_2025.rar |

| D43F49E6A586658B5422EDC647075FFD405D6741 | cv_submission.rar |

| F77DBA76010A9988C9CEB8E420C96AEBC071B889 | Eli_Rosenfeld_CV2 - Copy (10).rar |

| 676086860055F6591FED303B4799C725F8466CF4 | Datos adjuntos sin título 00170.dat |

| 1F25E062E8E9A4F1792C3EAC6462694410F0F1CA | JobDocs_July2025.rar |

| C340625C779911165E3983C77FD60855A2575275 | cv_submission.rar |

| IP | Domain | Details |

| 162.19.175[.]44 | gohazeldale[.]com | MeltingClaw C&C server. |

| 194.36.209[.]127 | srlaptop[.]com | C&C server of the Mythic agent used by RomCom. |

| 85.158.108[.]62 | melamorri[.]com | RustyClaw C&C server. |

| 185.173.235[.]134 | campanole[.]com | C&C server of the SnipBot variant. |

Tham khảo

Update WinRAR tools now: RomCom and others exploiting zero-day vulnerability

Details emerge on WinRAR zero-day attacks that infected PCs with malware

Subscribe to my newsletter

Read articles from Nguyễn Văn Trung directly inside your inbox. Subscribe to the newsletter, and don't miss out.

Written by